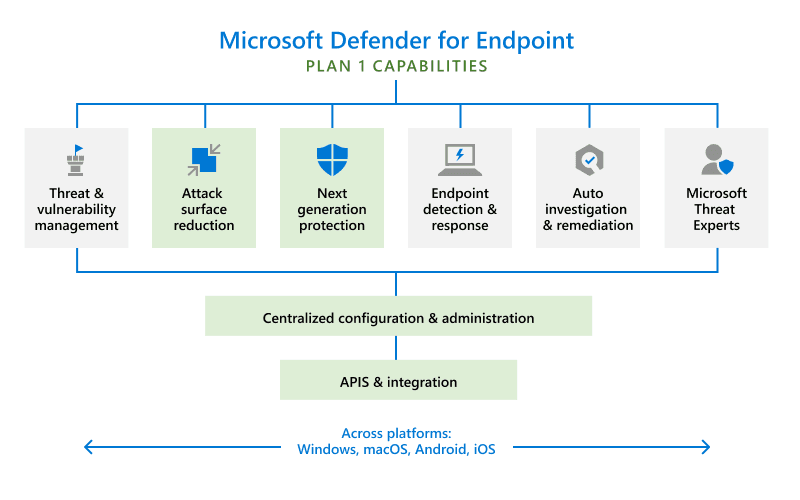

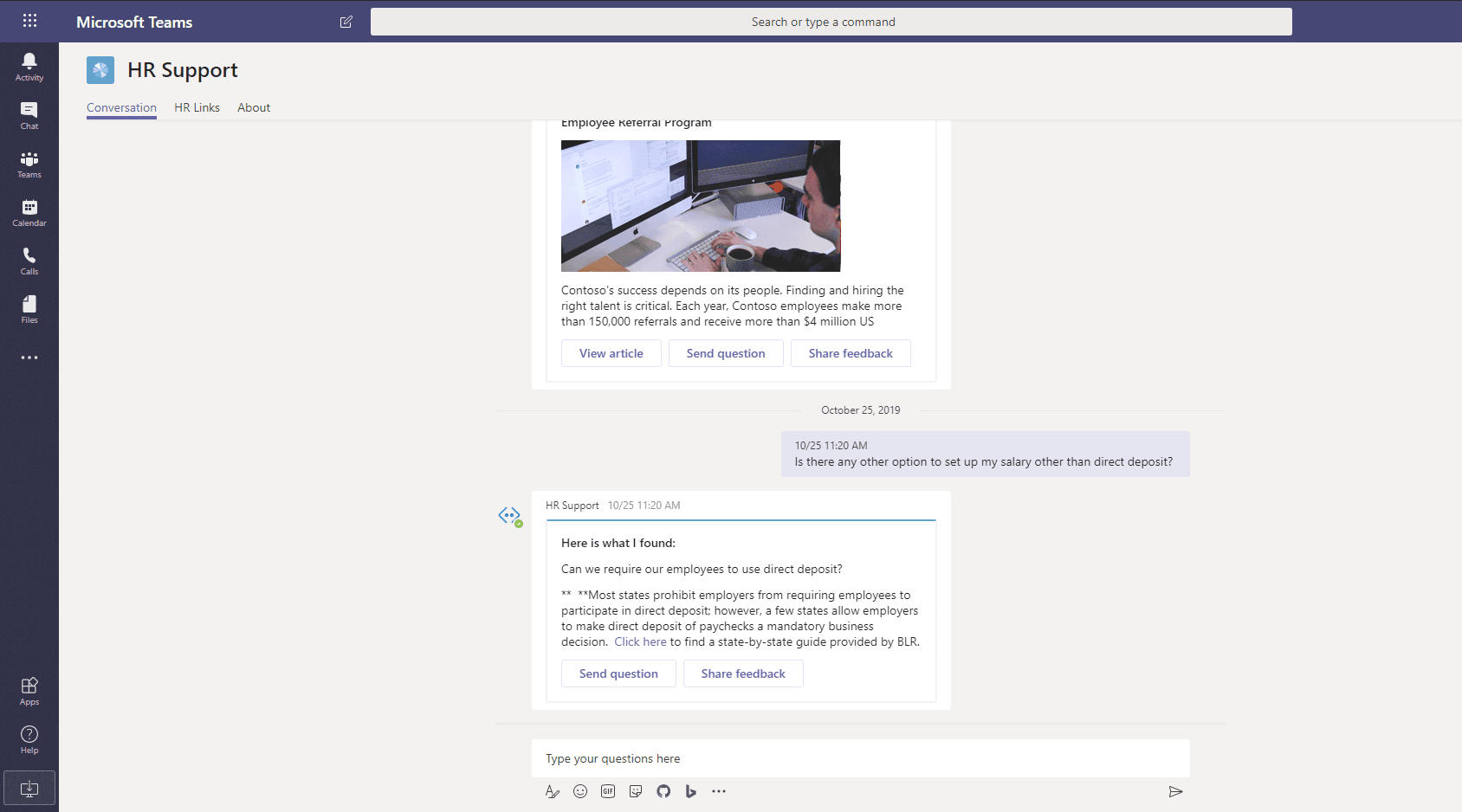

Defender for Identity là gì?

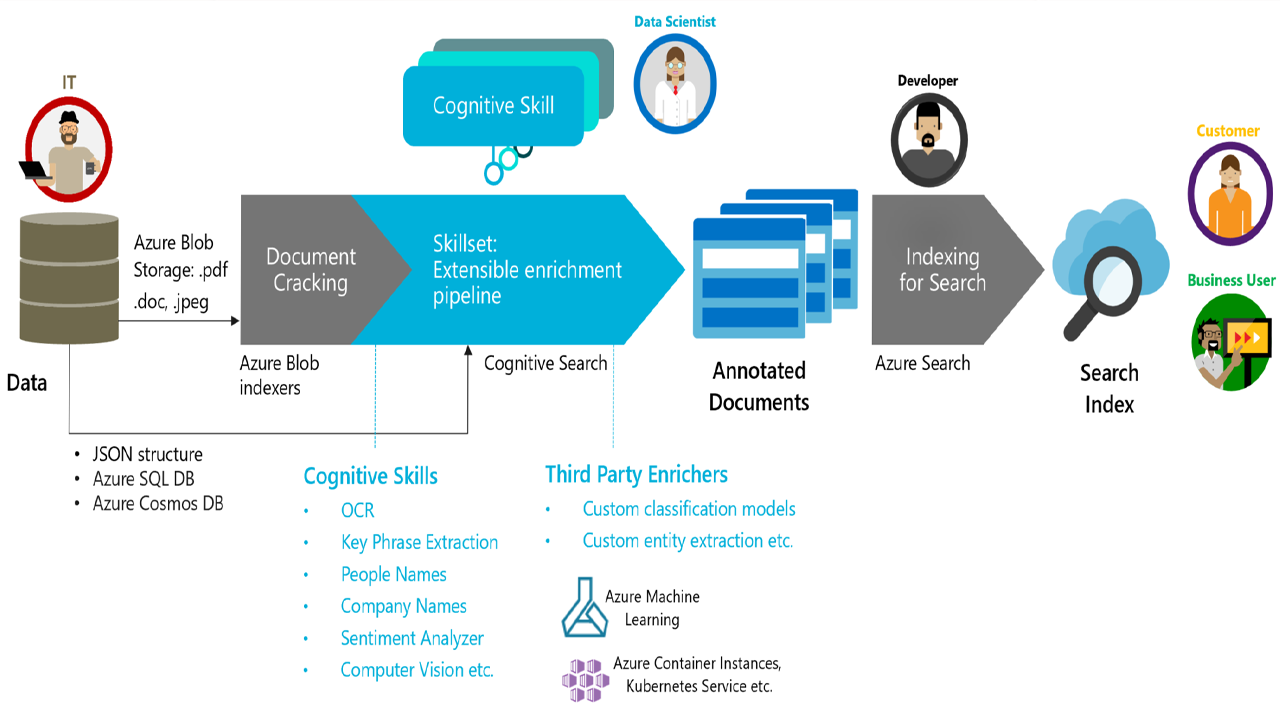

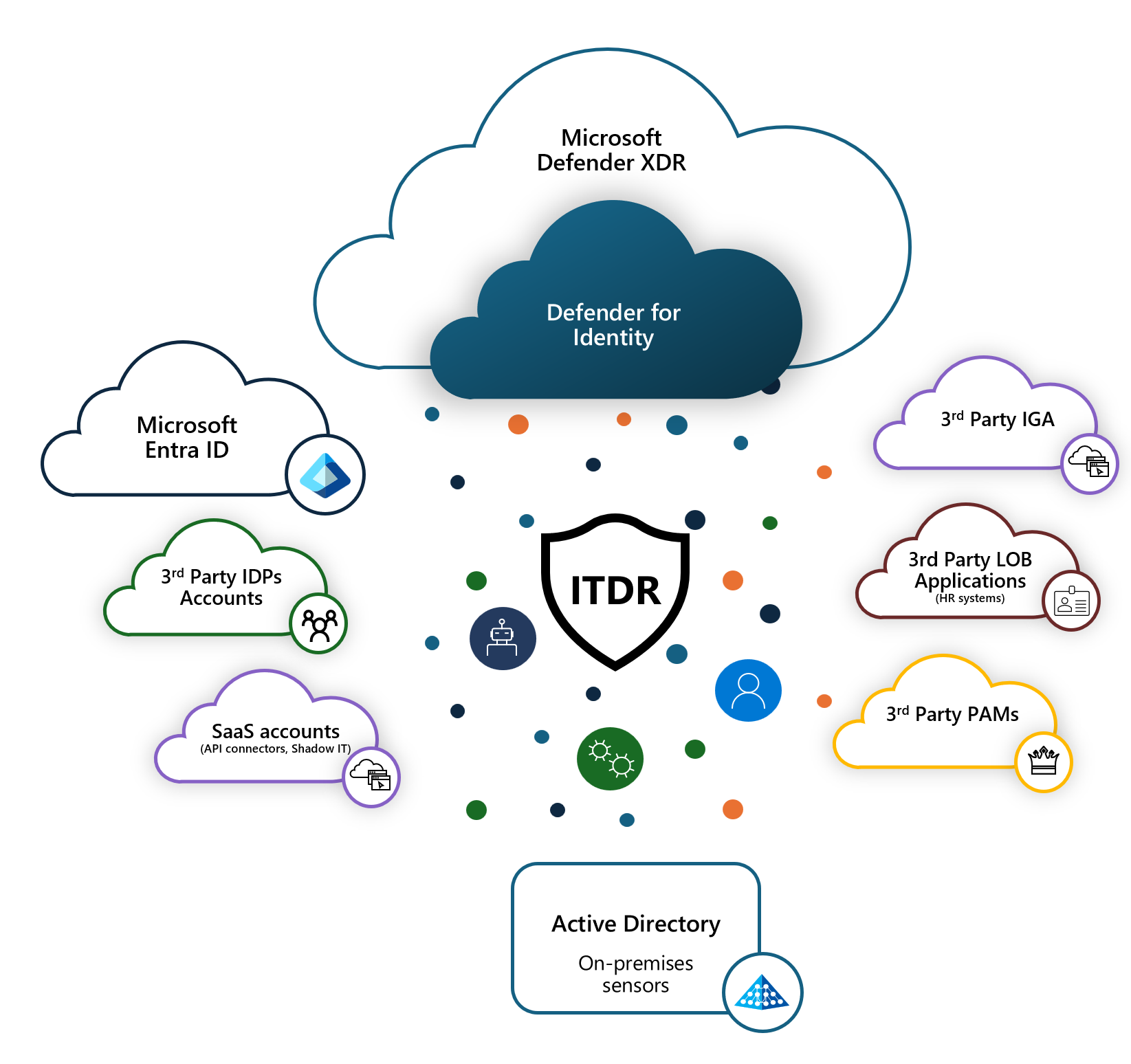

Microsoft Defender for Identity (MDI), tên cũ trước đây là Azure Advanced Threat Protection, là giải pháp bảo mật dựa trên nền tảng đám mây giúp phát hiện và phản ứng với các mối đe dọa liên quan đến danh tính trong môi trường doanh nghiệp. MDI thu thập tín hiệu từ Active Directory tại chỗ (on-premises AD) bao gồm nhật ký sự kiện Windows, lưu lượng mạng và các thay đổi đối tượng AD để nhận diện các hành vi bất thường như tấn công dò quét (Reconnaissance), đánh cắp thông tin xác thực (Compromised credentials), di chuyển ngang trong hệ thống mạng (lateral movement) và thao túng chiếm quyền điều khiển tên miền (Domain dominance).

MDI tích hợp chặt chẽ với Microsoft Entra ID (tên cũ Azure AD) trong kịch bản hybrid, bảo vệ cả danh tính tại chỗ và trên đám mây, và là một phần của bộ giải pháp Microsoft Defender XDR (eXtended Detection and Response) và là một thành phần không thể thiếu trong hệ thống ITDR.

Có thể tham khảo lại bài viết giới thiệu về ITDR ở đây

Microsoft Defender XDR Master Class: Phần 3 – ITDR – Master Learning Hub

Các thành phần của MDI?

MDI gồm có 3 thành phần chính là:

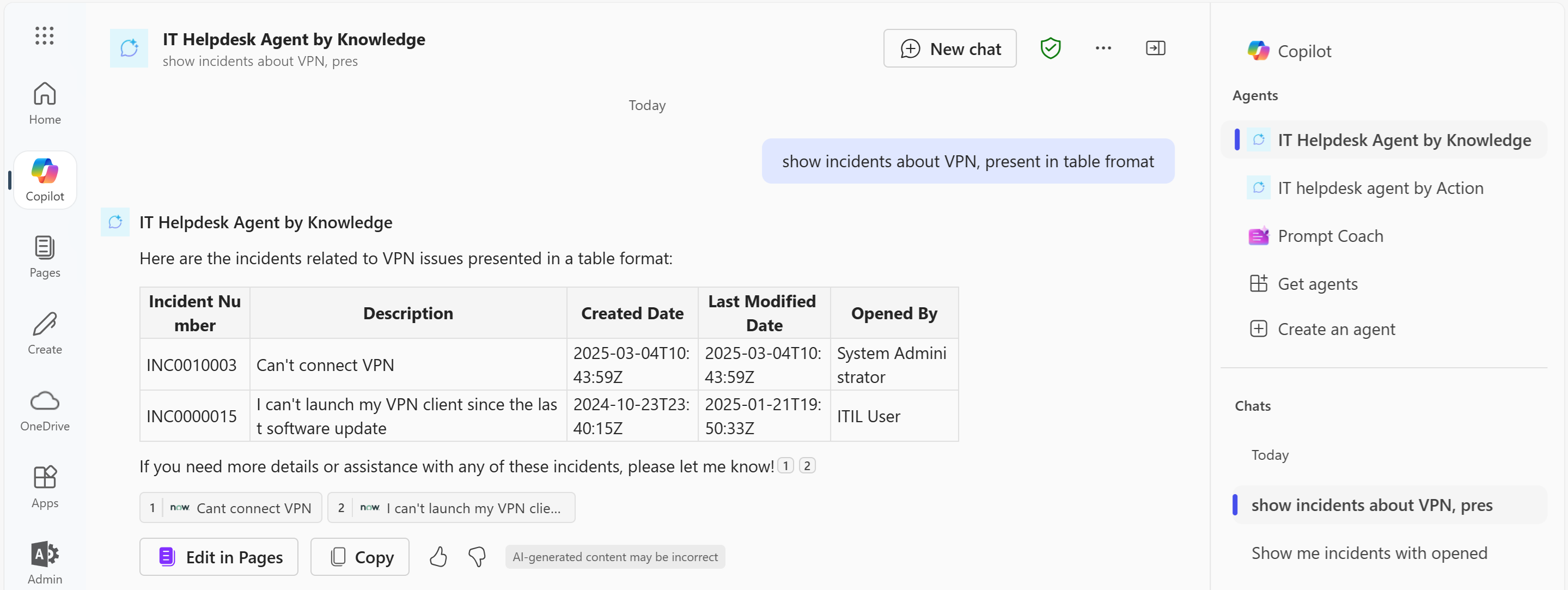

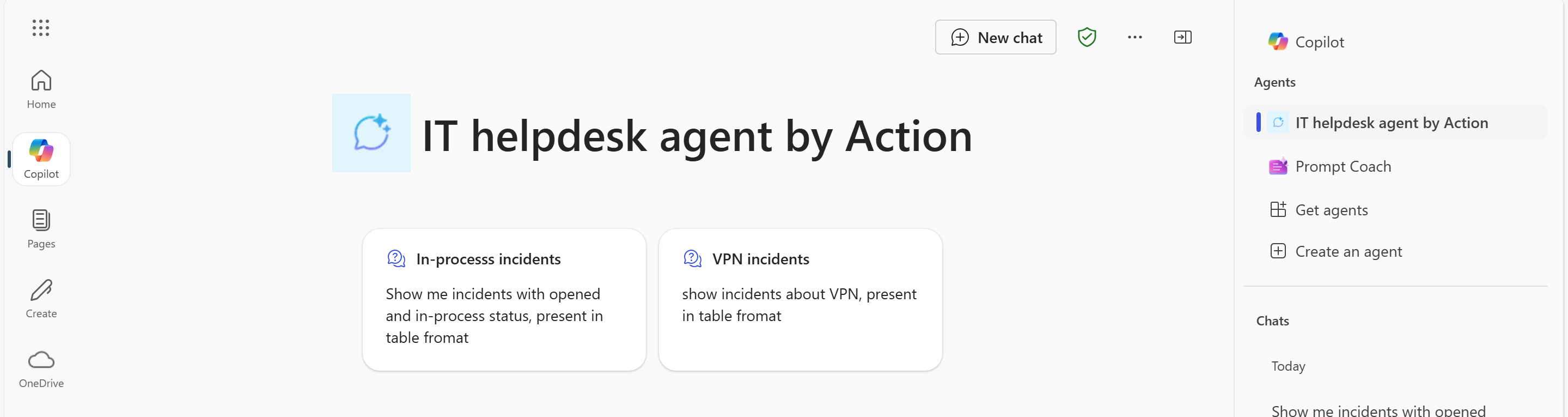

- Microsoft Defender portal ở địa chỉ https://security.microsoft.com

- Cổng thông tin Microsoft Defender (Microsoft Defender portal) có vai trò tạo một không gian làm việc (gọi là workspace) cho MDI, hiển thị dữ liệu nhận được từ các cảm biến và cho phép giám sát, quản lý và điều tra các mối đe dọa trong môi trường mạng.

- Defender for Identity sensor: các cảm biến có thể được cài đặt trên các máy chủ:

- Domain controller: Cảm biến sẽ giám sát băng thông mạng trên domain controller mà không cần một máy chủ riêng biệt hoặc cấu hình chức năng port mirroring.

- AD FS / AD CS: Cảm biến trực tiếp giám sát băng thông mạng và các sự kiện chứng thực.

- Dịch vụ đám mây Defender for Identity

Yêu cầu hệ thống

Để triển khai hoàn chỉnh được MDI, hệ thống cần đáp ứng các yêu cầu sau đây:

Giấy phép cần thiết

Triển khai Defender for Identity cần một trong các giấy phép Microsoft 365 sau:

- Enterprise Mobility + Security E5 (EMS E5/A5)

- Microsoft 365 E5 (Microsoft E5/A5/G5)

- Microsoft 365 E5/A5/G5/F5* Security

- Microsoft 365 F5 Security + Compliance*

- Hoặc một giấy phép Defender for Identity độc lập

* Cả giấy phép F5 licenses yêu cầu Microsoft 365 F1/F3 hoặc Office 365 F3 và Enterprise Mobility + Security E3.

Vai trò và quyền

Bạn cần quyền Security Administrator hoặc Global Administrator để triển khai dịch vụ MDI. Theo nguyên tắc đặc quyền tối thiểu (least privilege), nên sử dụng quyền Security Administrator.

Đề xuất sử dụng tối thiểu một tài khoản Directory Service account, với quyền đọc tất cả các đối tượng trong domain.

Chuẩn bị hạ tầng Active Directory

MDI được thiết kế để bảo vệ môi trường Active Directory tại chỗ nên bạn cần có ít nhất một Domain Controller (DC) đang hoạt động (có thể on-prem hoặc DC trên máy ảo đám mây)

- Hệ điều hành: MDI hỗ trợ các DC Windows Server 2016, 2019, 2022, 2025 (cả bản Server Core hoặc GUI). Các DC chạy Windows Server 2012/R2 vẫn có thể cài sensor nhưng đã hết hỗ trợ mở rộng (tháng 10/2023), và Microsoft khuyến cáo nâng cấp DC cũ lên phiên bản mới để đảm bảo tính năng hoạt động đầy đủ

- Tài nguyên máy chủ: Mỗi DC cài đặt sensor cần tối thiểu 2 CPU, 6 GB RAM và khoảng 10 GB ổ đĩa trống (6 GB bắt buộc, 10 GB khuyến nghị để lưu trữ log). Nếu DC là máy ảo, hãy cấp phát cố định (reserve) tài nguyên CPU/RAM để đảm bảo hiệu năng cho sensor. Ngoài ra, nên đặt chế độ Power Option của máy chủ ở High Performance để sensor hoạt động tối ưu liên tục

- Thời gian hệ thống: Đồng bộ thời gian giữa các máy chủ và DC có cài đặt sensor sai lệch không quá 5 phút để đảm bảo tính chính xác.

- Các vai trò AD khác: MDI có khả năng giám sát cả AD FS, AD Certificate Services (AD CS) và máy chủ Entra Connect thông qua việc cài đặt các sensor lên các máy chủ này.

Một số công cụ cần thiết

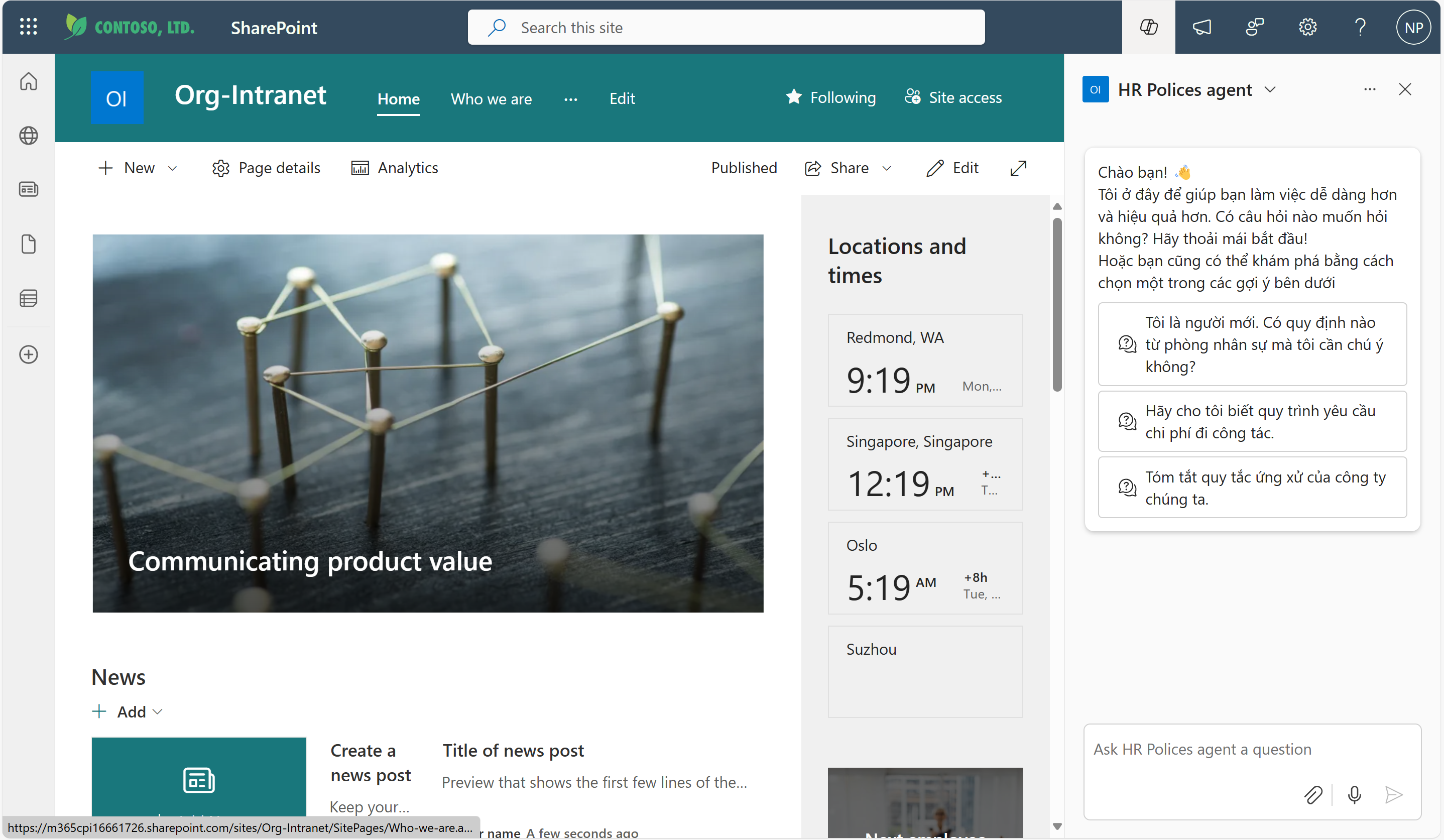

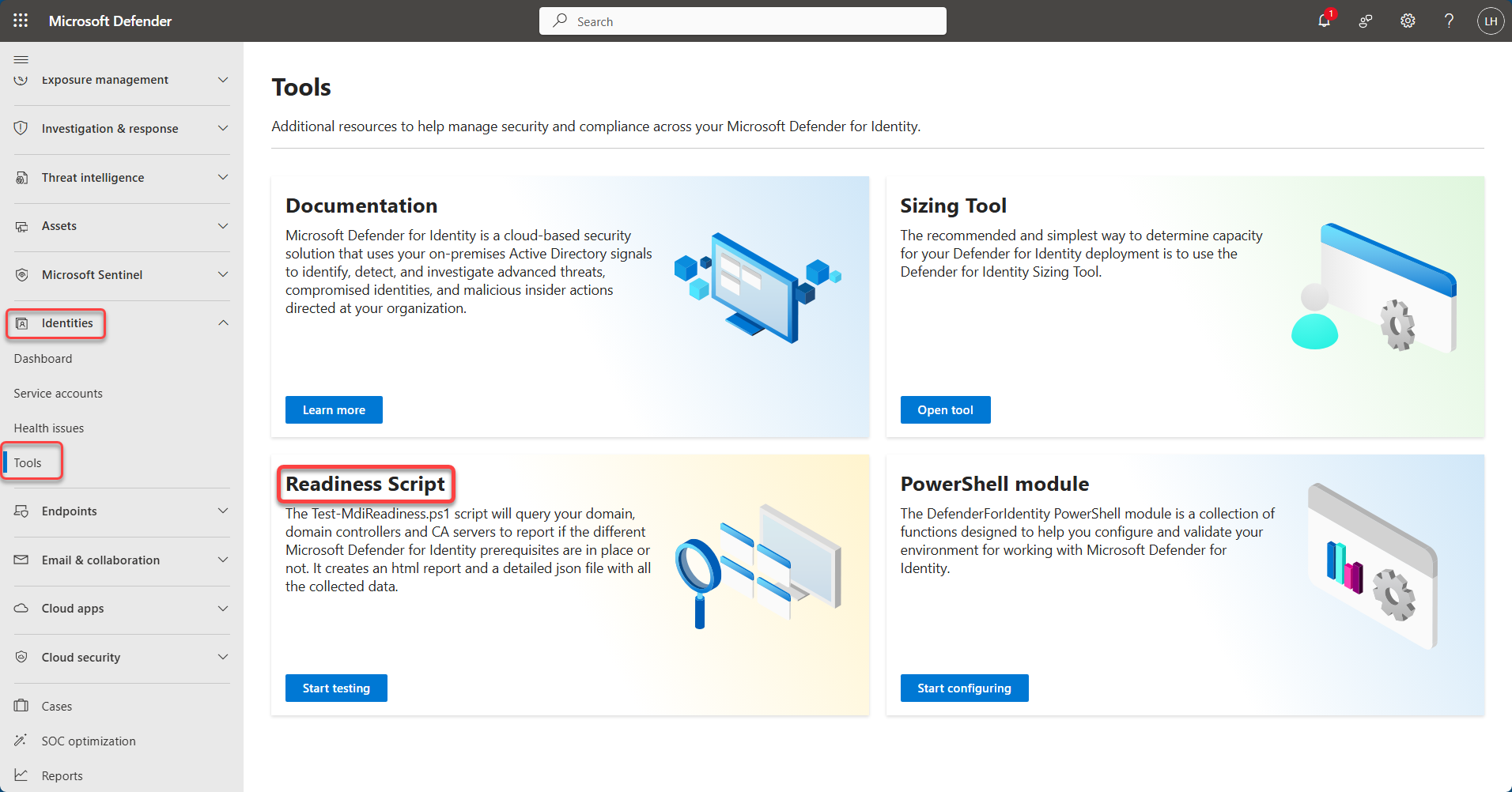

Trước khi triển khai MDI, chúng ta cần chuẩn bị sẵn một số công cụ cần thiết. Những công cụ này có thể tìm thấy trên giao diện Microsoft Defender ở phần Identities > Tools.

Defender for Identity sizing tool

Công cụ này sẽ hoạt động trên Domain Controller, cho phép xác định xem DC có đủ tài nguyên cho việc triển khai các MDI sensor hay không.

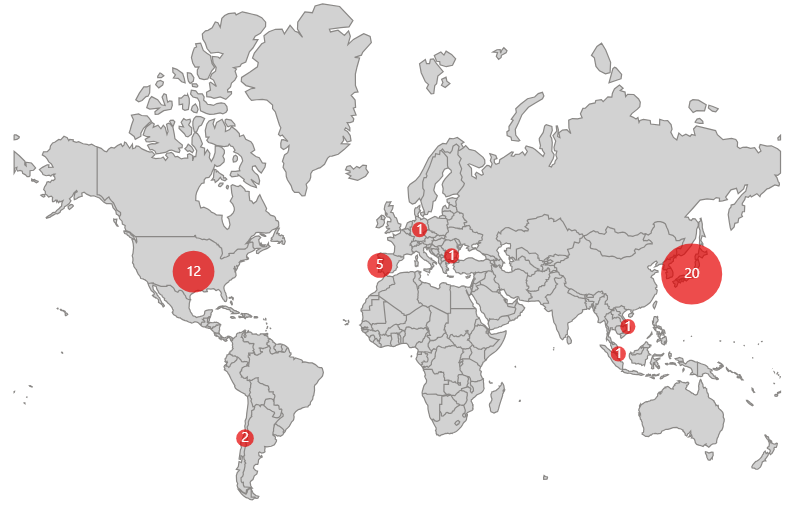

Mặc dù hiệu suất của DC có thể không bị ảnh hưởng nếu máy chủ không có đủ tài nguyên cần thiết, nhưng cảm biến Defender for Identity có thể không hoạt động như mong đợi. Hiện tại MDI hỗ trợ tối đa 350 sensor, và trong trường hợp tổ chức cần nhiều hơn có thể liên hệ với đội hỗ trợ của MDI để tăng thêm số lượng.

Trên DC, tải công cụ này ở địa chỉ https://aka.ms/mdi/sizingtool, chạy file TriSizingTool.exe và mở file Excel kết quả để xem các đề xuất.

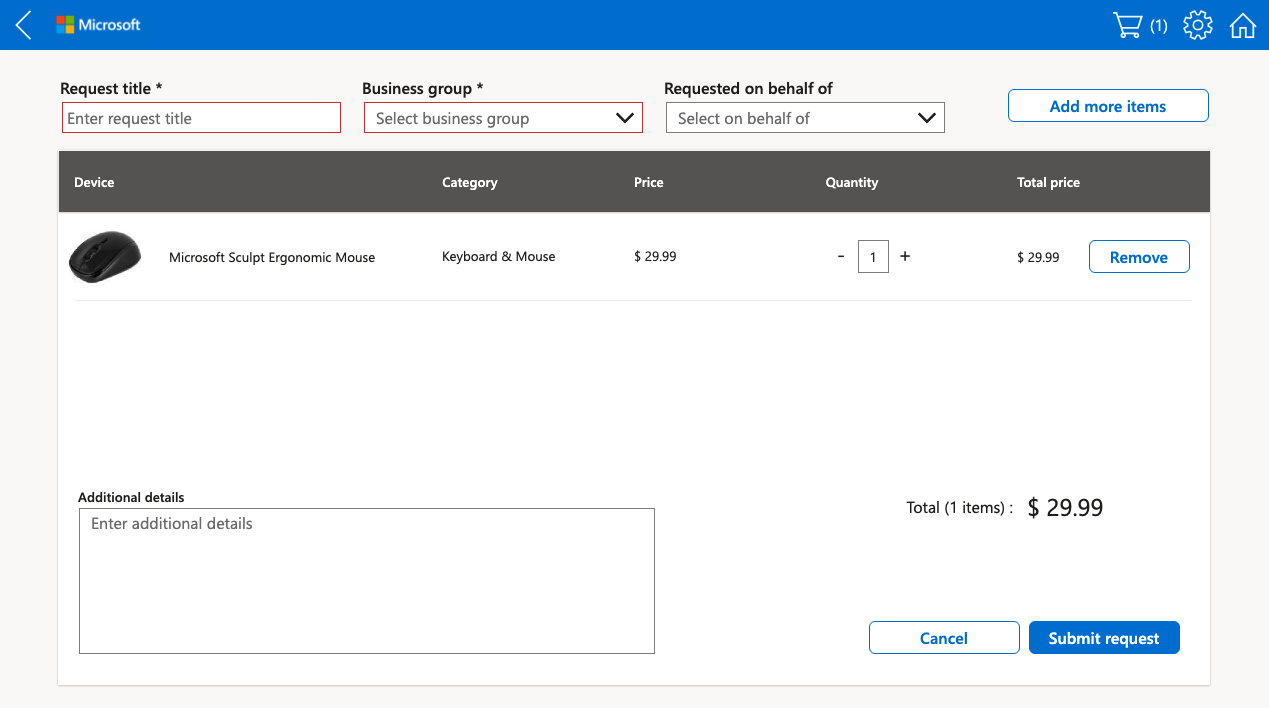

Dựa trên các thông tin có được từ file Excel, chúng ta có bảng cấu hình phần cứng đề xuất cho các máy chủ trên hệ thống để cài đặt sensor.

| Busy packets / second | CPU (physical cores) | RAM (GB) |

| 0-1k | 0.25 | 2.50 |

| 1k-5k | 0.75 | 6.00 |

| 5k-10k | 1.00 | 6.50 |

| 10k-20k | 2.00 | 9.00 |

| 20k-50k | 3.50 | 9.50 |

| 50k-75k | 5.50 | 11.50 |

| 75k-100k | 7.50 | 13.50 |

MDI PowerShell Module

Module này giúp triển khai nhanh các GPO của hệ thống Active Directory bằng dòng lệnh PowerShell.

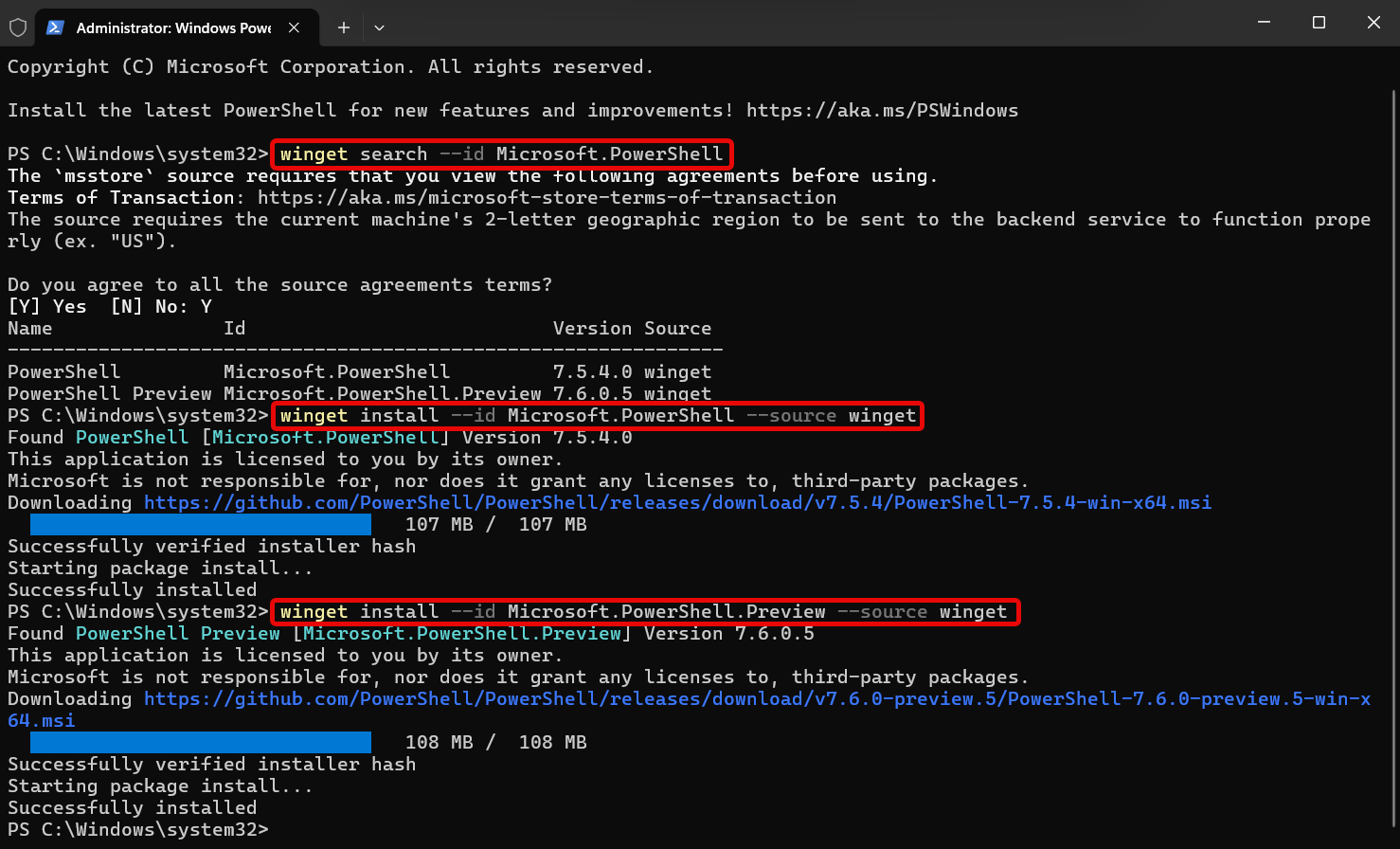

Cài đặt PowerShell 7 trên Domain Controller bằng các dòng lệnh sau:

winget search --id Microsoft.PowerShell

winget install --id Microsoft.PowerShell --source winget

winget install --id Microsoft.PowerShell.Preview --source winget

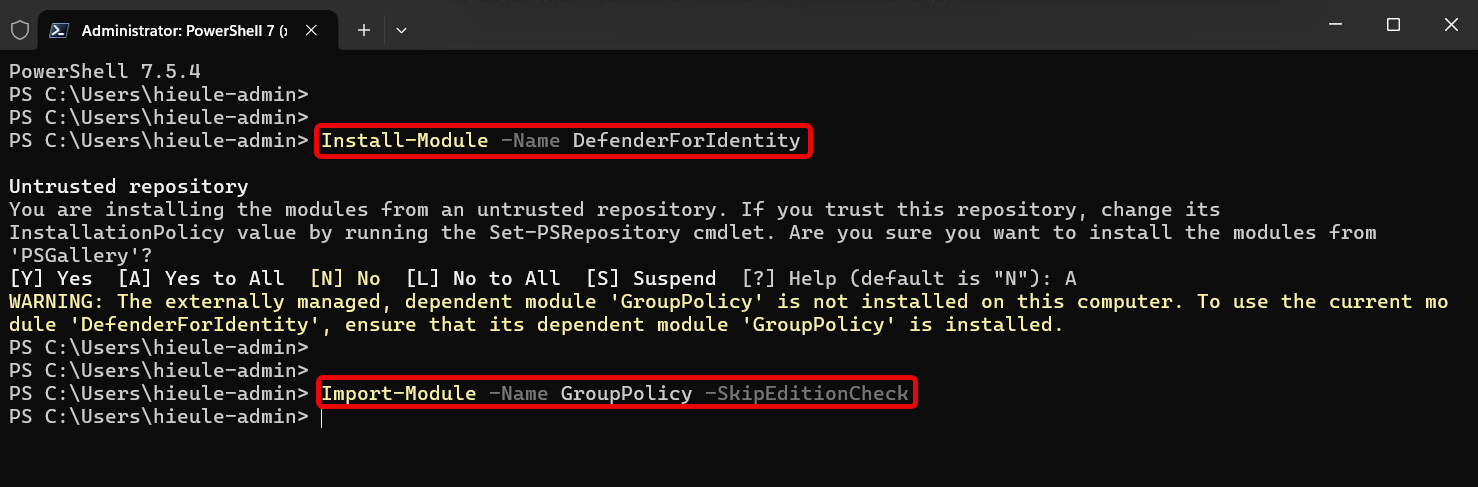

Mở Windows PowerShell 7 vừa cài đặt dưới quyền quản trị, chạy lệnh sau để cài đặt MDI PowerShell Module

Install-Module -Name DefenderForIdentity

Mỗi lần sử dụng MDI PowerShell Module với PowerShell 7.4 trở lên, chạy câu lệnh bên dưới.

Import-Module -Name GroupPolicy -SkipEditionCheck

Cấu hình Windows event auditing

MDI dựa vào các mục nhật ký sự kiện Windows để tăng cường khả năng phát hiện và cung cấp thêm thông tin về người dùng thực hiện các hành động cụ thể, chẳng hạn như đăng nhập NTLM và sửa đổi các Security Group. Do đó hệ thống cần kích hoạt các chức năng liên quan đến Auditing. Bài viết hướng dẫn cấu hình các chức năng này thông qua PowerShell và GPO.

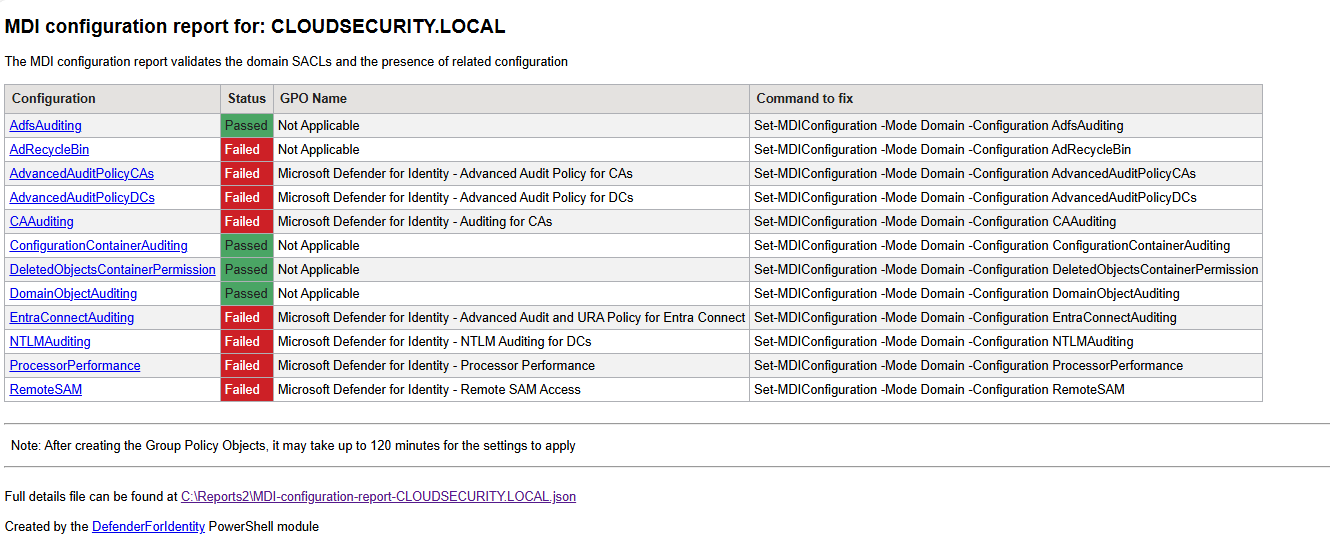

Xuất báo cáo Auditing

Chạy dòng lệnh bên dưới trong PowerShell để tạo một báo cáo với trạng thái Passed đồng nghĩa hệ thống đã cấu hình các chính sách cấu hình phù hợp, Failed đồng nghĩa chưa hoàn thành.

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

Chạy các câu lệnh trong ô Command to fix để hoàn thiện các cấu hình còn thiếu, có thể thêm phần GPONamePrefix “MDI” để thêm tiền tố MDI trong các GPO để dễ phân biệt. Ví dụ như bên dưới:

Set-MDIConfiguration -Mode Domain -Configuration NTLMAuditing -GPONamePrefix "MDI"

Set-MDIConfiguration -Mode Domain -Configuration ProcessorPerformance -GPONamePrefix "MDI"

Set-MDIConfiguration -Mode Domain -Configuration RemoteSAM -GPONamePrefix "MDI"

hoặc chạy câu lệnh bên dưới để cấu hình toàn bộ tất cả các GPO.

Set-MDIConfiguration -Mode Domain -Configuration All -GPONamePrefix "MDI

Cấu hình các thiết lập Advanced Audit Policy

Chạy câu lệnh sau để khởi tạo GPO và kiểm tra GPO có tên MDI – Advanced Audit Policy for DCs

Set-MDIConfiguration -Mode Domain -Configuration AdvancedAuditPolicyDCs -GPONamePrefix "MDI"

Nhấn phải chuột vào GPO này và kiểm tra cấu hình ở mục Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Policy Configuration > Audit Policies

Cấu hình NTML Auditing

Vào Group Policy Management kiểm tra GPO có tên MDI – NTLM Auditing for DCs. Nhấn chuột phải vào GPO này chọn Edit.

Trong cửa sổ mở ra, chọn Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Security Options và kiểm tra các chính sách đã được cấu hình như bên dưới

| Tên chính sách | Giá trị |

| Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers | Audit all |

| Network security: Restrict NTLM: Audit NTLM authentication in this domain | Enable all |

| Network security: Restrict NTLM: Audit Incoming NTLM Traffic | Enable auditing for all accounts |

Kiểm tra tất cả các thiết lập Auditing

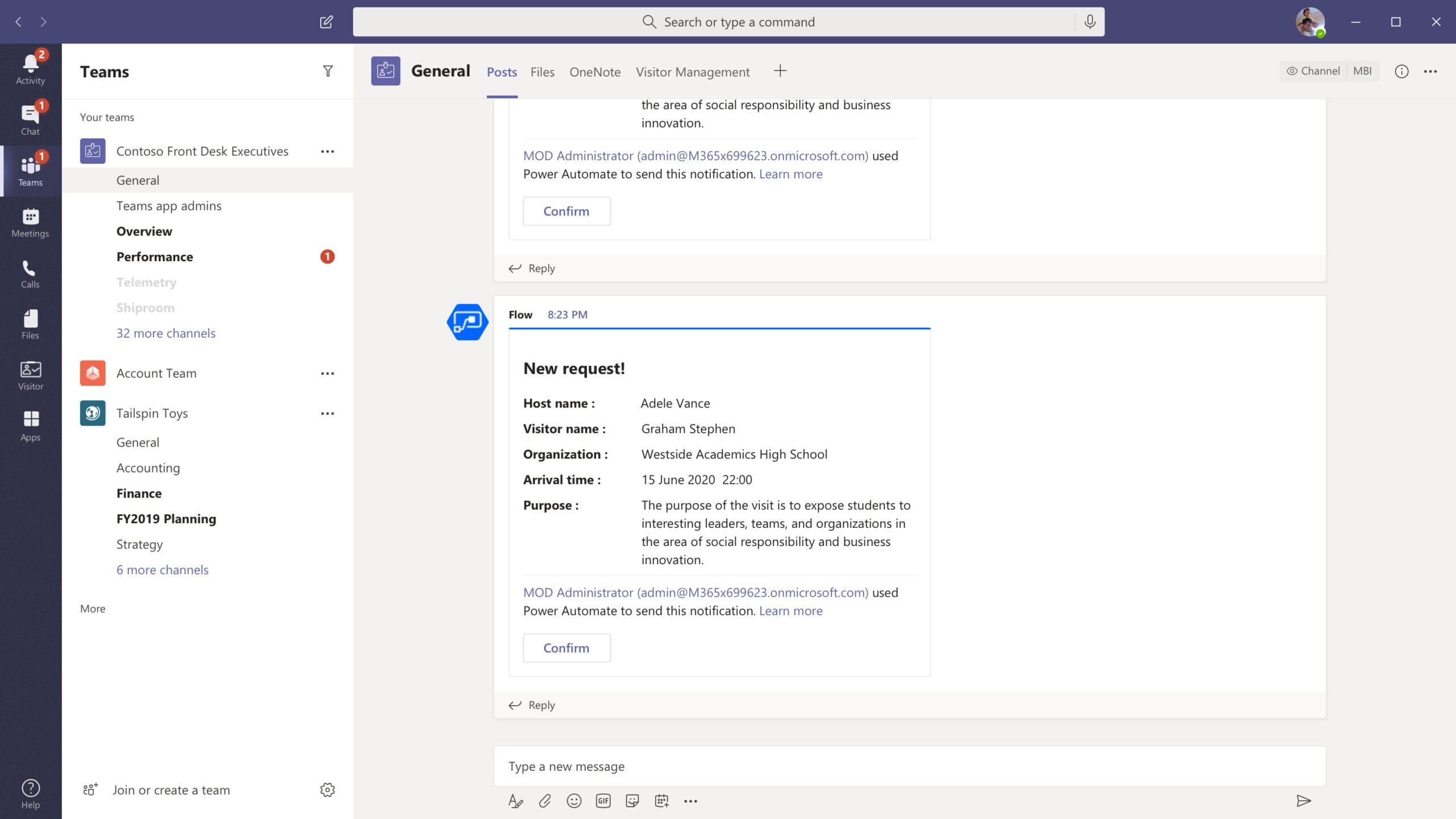

Trên Microsoft Defender portal chọn Identities > Tools > Start testing ở Readiness Script. Trên trang Github, tải về file Test-MdiReadiness.ps1, sao chép vào Domain Controller và thực thi.

Kết quả sau khi chạy file script sẽ hiển thị dưới dạng một report HTML mẫu như bên dưới.

Đảm bảo rằng các GPO đã được cấu hình chính xác với trạng thái True.

Tìm hiểu về MDI Sensor

MDI Sensor hiểu đơn giản là một agent được tích hợp sẵn hoặc cài đặt bổ sung vào các máy chủ để giám sát, phân tích và thu thập các sự kiện trên Active Directory nhằm phát hiện các hành vi tấn công danh tính.

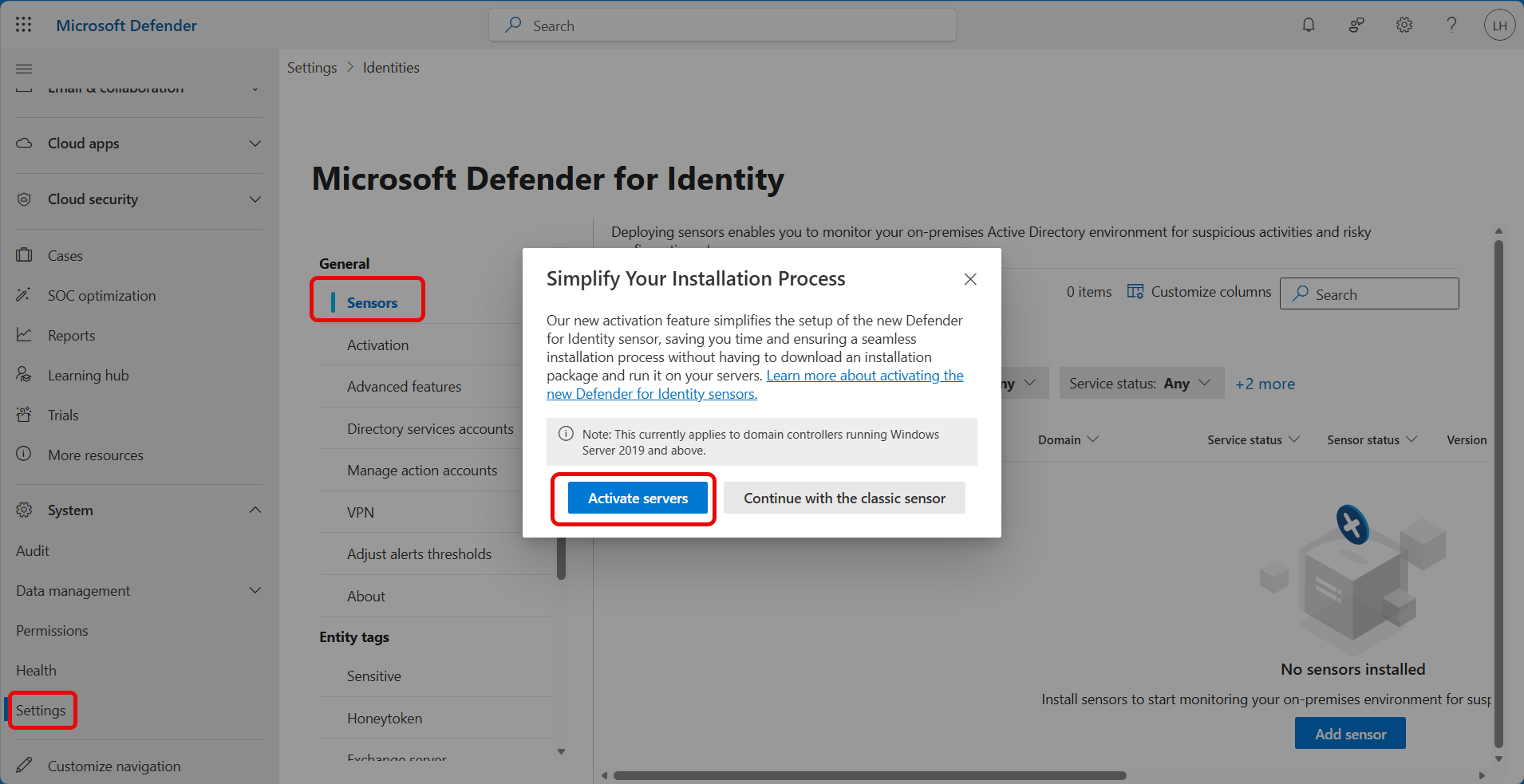

MDI sensor mới

Cảm biến này được tích hợp sẵn trên Windows Server 2019 trở lên, không cần cài đặt, chỉ cần kích hoạt và sử dụng. Hiện tại sensor mới mới hỗ trợ trên Domain Controller và trong tương lai sẽ hỗ trợ thêm ADFS, ADCS, Entra Connect Servers. Các bản cập nhật mới của sensor sẽ đi cùng bản cập nhật Windows Update.

Với một DC từ Windows Server 2019 trở lên đã onboard vào MDE, chỉ cần đơn giản kích hoạt sensor MDI.

Vào System > Settings > Identities> Sensors > Add sensor > Activate servers

Trong ví dụ minh họa, DC có tên cloudsec-ws2025 đã onboard vào MDE nhưng chưa onboard vào MDI. Chọn DC này và chọn Activate > Activate để kích hoạt. Sau khi kích hoạt thành công sẽ có thông báo Successfully activated server.

DC đã kích hoạt thành công sẽ xuất hiện trong giao diện Sensors.

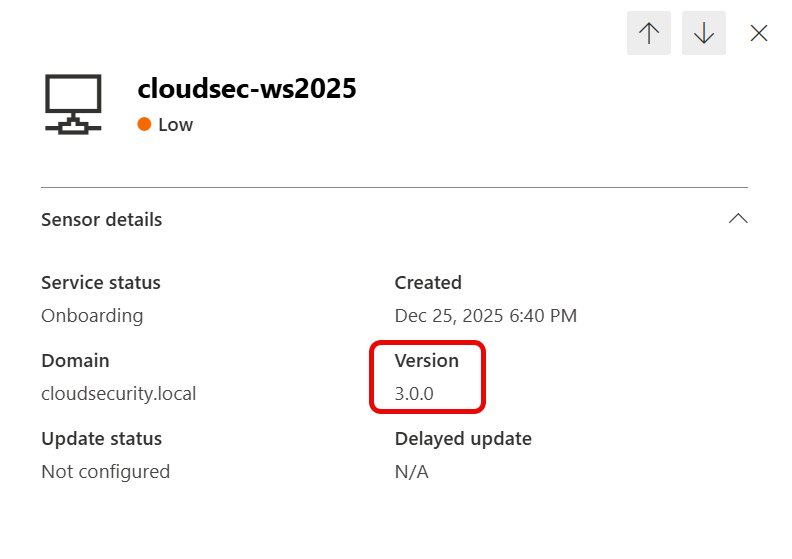

Mở vào sensor đã kết nối thành công sẽ thấy phiên bản sử dụng là 3.x; trong khi đó với các classic sensor là 2.x

Đối với các hệ thống đã có MDE, quá trình onboard vào MDI thông qua new sensor rất đơn giản như đã minh họa ở trên. Đối với các hệ thống không có MDE, có thể tải về một bộ package để chỉ onboard vào MDI mà không cần thông qua MDE.

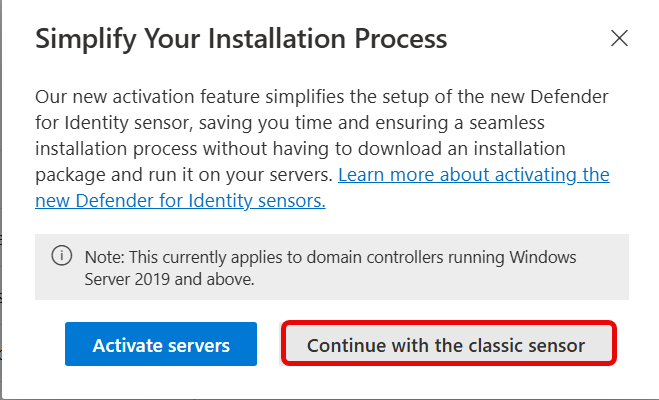

Classic Sensor

Hiện tại sensor mới chỉ hỗ trợ DC, nên cần sử dụng classic Sensor cho các máy chủ khác như ADFS, ADCS, Entra Connect. Classic sensor sẽ cần cài đặt một agent lên trên máy chủ. Trong ví dụ minh họa, chúng ta sẽ cài đặt Classic Agent trên Entra Connect Server.

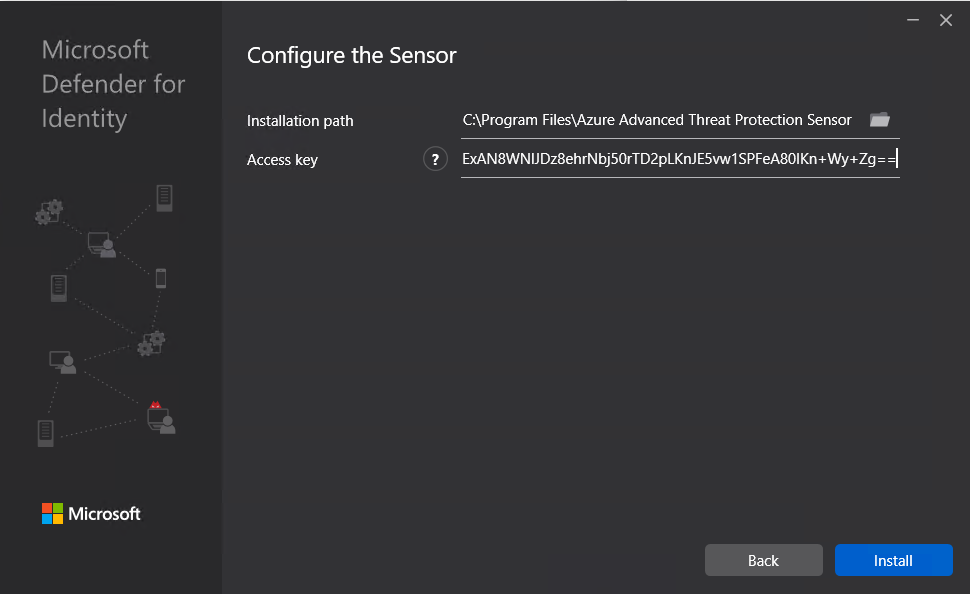

Chọn Add sensor > Continue with the classic sensor > Download installer. Giải nén file Azure ATP Sensor Setup.zip tải về và chạy file Azure ATP Sensor Setup.exe để cài đặt. Đồng thời sao chép dãy kỹ tự Access key để dán vào bước Configure the sensor.

Sau khi cài đặt xong, trong giao diện Sensor sẽ có thêm máy chủ Entra Connect mới.

Triển khai Defender for Identity

Tạo Service Account

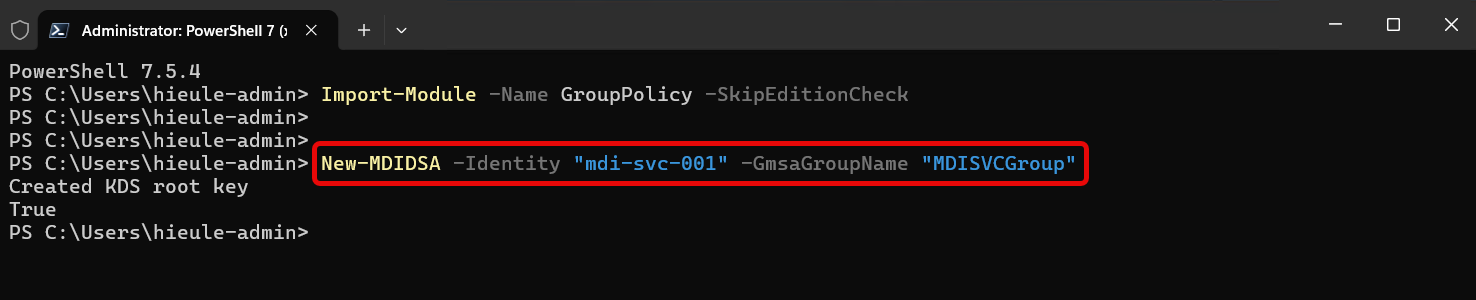

Trong giao diện PowerShell 7 chạy lệnh sau

New-MDIDSA -Identity "mdi-svc-001" -GmsaGroupName MDISVCGroup"

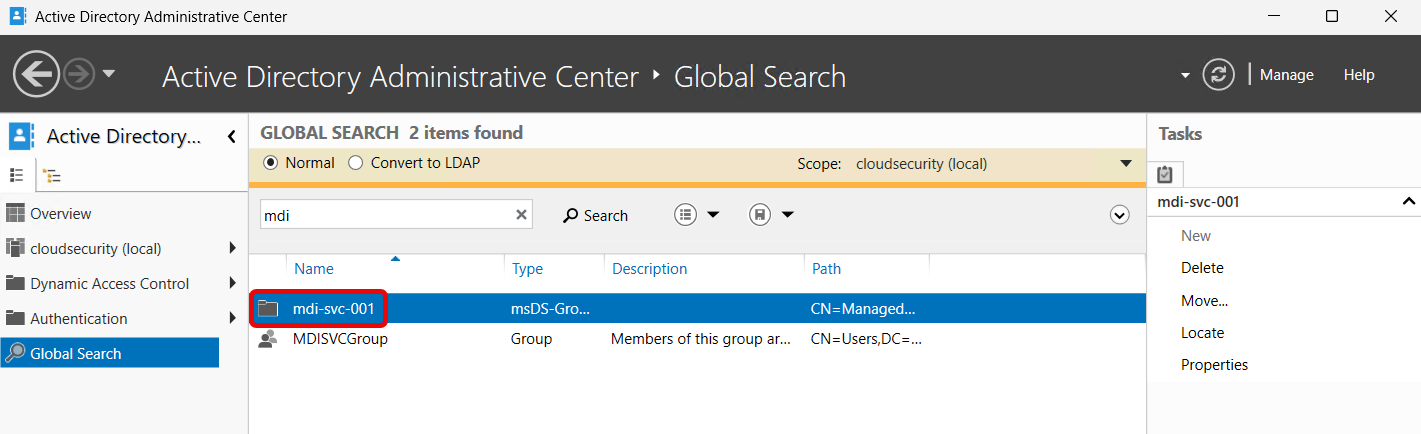

Trên Domain Controller, mở dịch vụ Active Directory Administrative Center và kiểm tra Service Account có tên mdi-svc-001 đã tạo thành công

Mở Group MDISVCGroup vào mục Members chọn Add

Chọn Object Types và đánh dấu chọn thêm vào Computers. Sau đó thêm Domain Controller và Entra Connect Server vào group này để quản lý

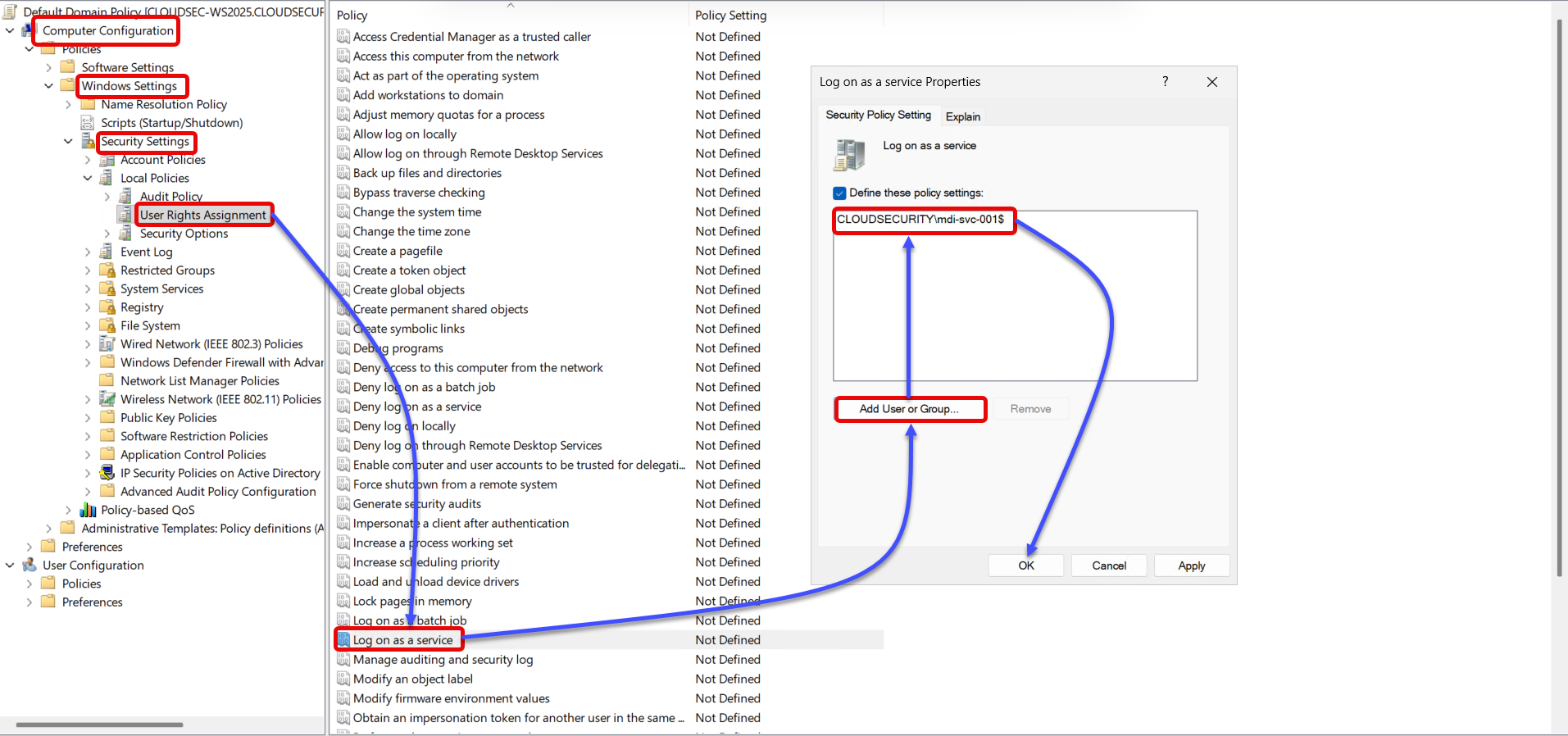

Cấu hình GPO

Trên Domain Controller mở Group Policy Management, chọn Domains > cloudsecurity.local > Edit.

Vào Computer Configuration > Windows Settings > Security Settings > User Rights Assignment > Log on as a Service.

Chọn Add User or Group và thêm tài khoản Service Account mdi-svc-001. Bước này cho phép tài khoản dịch vụ có thể log in vào máy chủ và chạy các dịch vụ cần thiết.

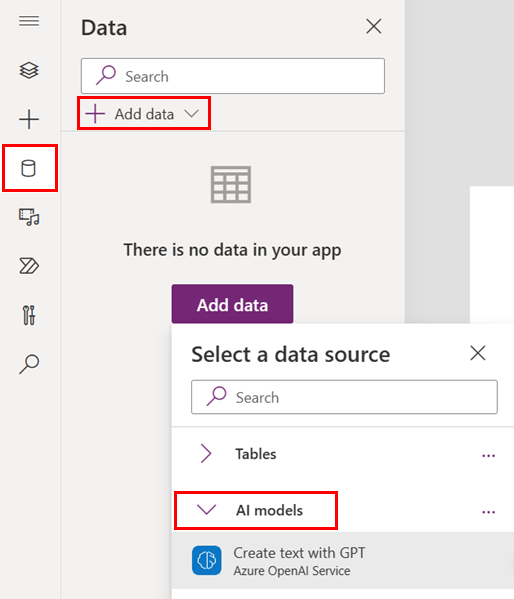

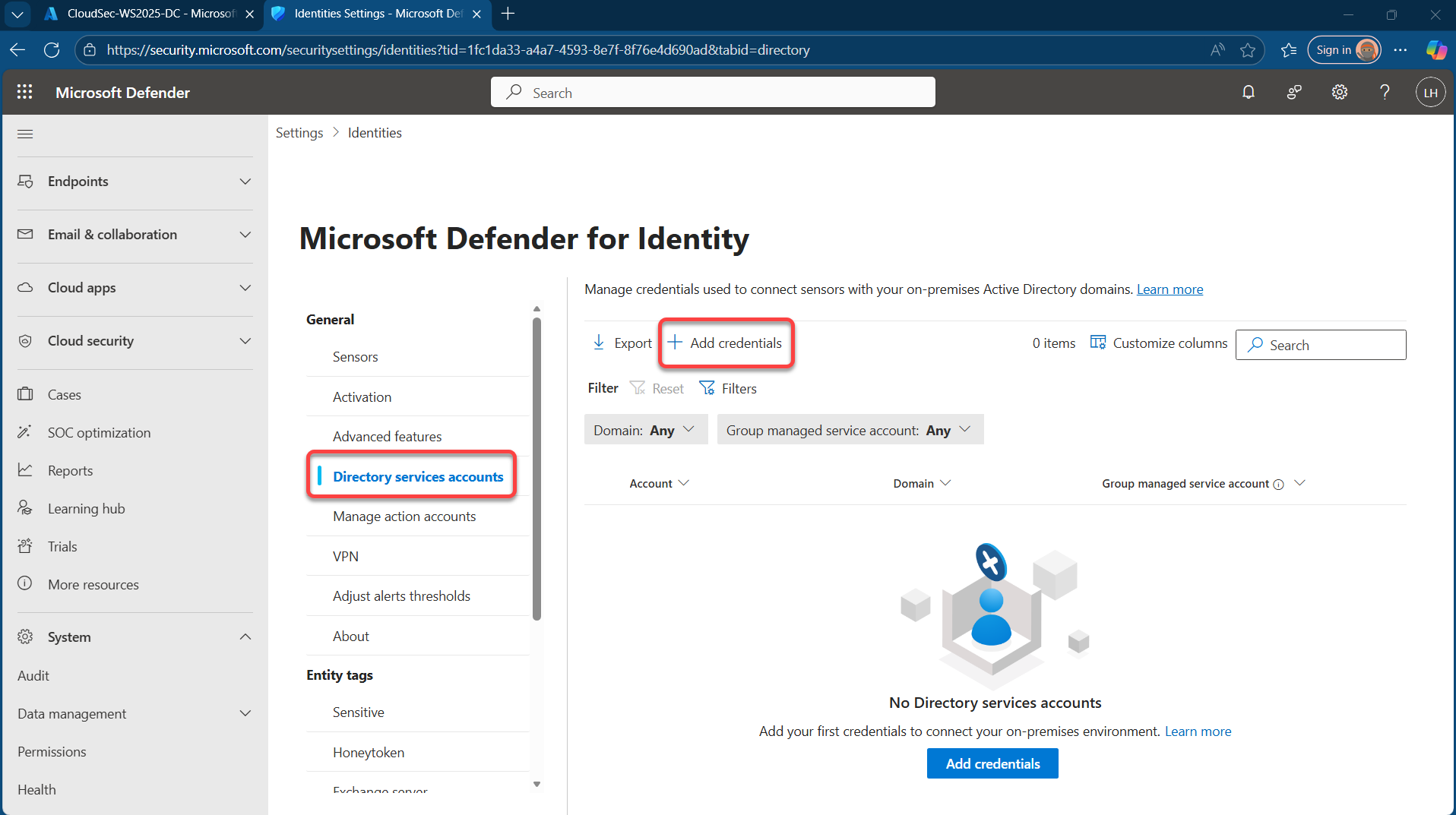

Quay trở lại Microsoft Defender Portal

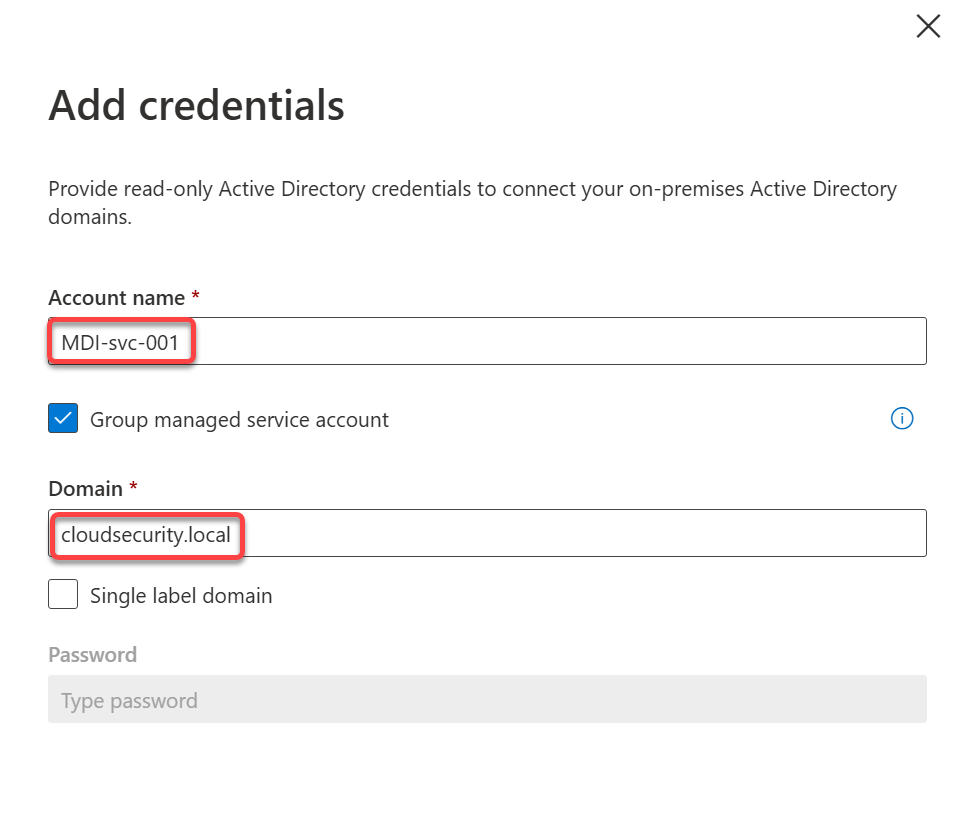

Mở Directory Service Accounts > +Add Credentials

Điền thông tin Service account đã tạo vào ô Account name và tên miền trên AD vào ô Domain. Chọn Save để lưu lại.

Kiểm tra trạng thái hoạt động của các sensor trong trang quản lý MDI

Tham khảo

Configure audit policies for Windows event logs – Microsoft Defender for Identity | Microsoft Learn

DefenderForIdentity Module | Microsoft Learn

Install PowerShell on Windows – PowerShell | Microsoft Learn

Overview of the Microsoft Defender for Identity PowerShell module | Microsoft Learn