Giới thiệu về Zero Trust

Zero Trust không phải là một khái niệm mới mẻ mà đã xuất hiện cách đây khá lâu từ những năm 1994. Tuy nhiên chỉ sau khi Covid-19 xuất hiện cùng xu hướng BYOD (Bring Your Own Device) và SaaS (Software as a Service), Zero Trust mới thực sự bùng nổ và được chú ý hơn. Zero Trust là nền tảng cho việc bảo mật các tổ chức hiện đại trong bối cảnh các mối đe dọa ngày càng phức tạp.

Mình đã từng viết một bài về Zero Trust cơ bản, các bạn có thể xem lại ở đây https://masterlearninghub.com/zero-trust/

Zero Trust là chiến lược bảo mật. Ngoài Microsoft, hiện nay chúng ta cũng sẽ tìm thấy rất nhiều chiến lược bảo mật Zero Trust từ các nhà cung cấp khác nhau như Gartner, Google, Palo Alto, Netflix, NIST,…. Dù nguyên tắc có thể khác biệt đôi chút, nhiệm vụ chính của chiến lược này từ các nhà cung cấp khác nhau đều có một điểm chung: cải thiện khả năng bảo mật của hệ thống.

Một số mô hình Zero Trust phổ biến có thể kể đến BeyondCorp Enterprise của Google, SP 800-207 của NIST, ZTNA 2.0 của Palo Alto, CARTA của Gartner,…

Phương pháp tiếp cận Zero Trust của Microsoft?

Zero Trust là một từ khóa dễ nhớ và phù hợp ở góc độ marketing. Theo Microsoft, từ khóa chính xác hơn đề cập về chiến lược bảo mật này phải là Zero Assumed Trust, có thể dịch là “Không giả định tin cậy mặc định” hay “không tin tưởng mặc định”.

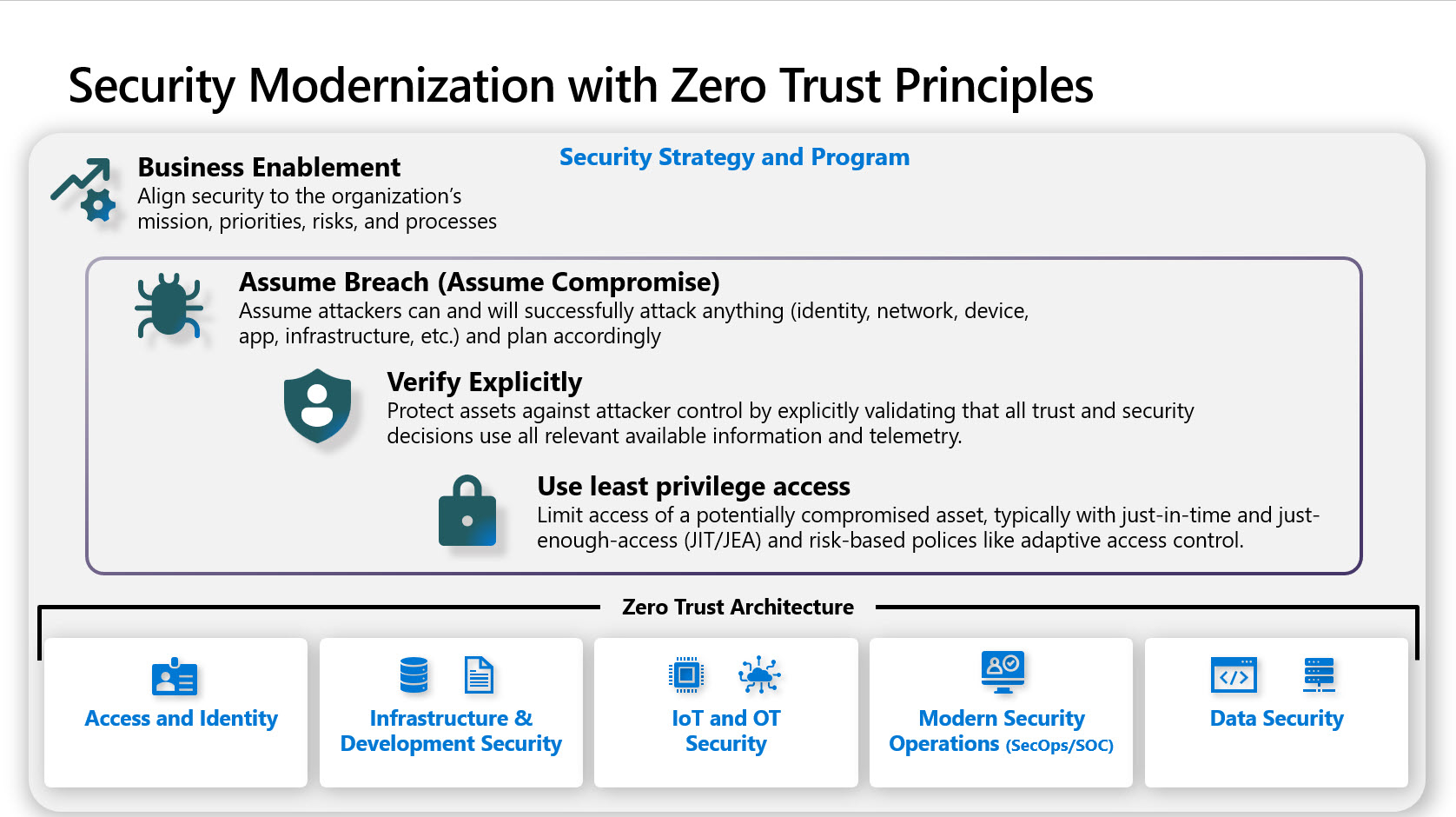

Microsoft đã áp dụng một phương pháp Zero Trust đơn giản hóa, cô đọng nhiều quy tắc thành ba nguyên tắc cốt lõi:

Xác minh rõ ràng (Verify Explicitly):

- Nguyên tắc này đòi hỏi phải liên tục xác thực mọi danh tính, mọi thiết bị, mọi nỗ lực ủy quyền để đảm bảo chúng luôn an toàn trước khi được phép truy cập tài nguyên trong tổ chức.

- Với Microsoft, điều này được thực thi thông qua Conditional Access của Entra và chính sách tuân thủ của Intune.

Truy cập đặc quyền tối thiểu (Least-Privilege Access):

- Nguyên tắc truy cập đặc quyền tối thiểu đã có từ rất lâu đời, nhưng là điều khó thực hiện nhất trong thực tế vì có tác động lớn nhất đến người dùng cuối.

- Mục tiêu là cấp cho người dùng hoặc thiết bị mức quyền tối thiểu cần thiết để thực hiện công việc của họ, giảm thiểu khả năng bị lạm dụng.

Giả định có sự xâm phạm (Assume Compromise):

- Nguyên tắc này tập trung vào việc hạn chế tối đa thiệt hại hay phạm vi ảnh hưởng trong trường hợp bị tấn công, bằng cách phân đoạn mạng, mã hóa dữ liệu, theo dõi các điểm bất thường,…

- Mục đích là ngăn chặn kẻ tấn công leo thang hoặc tấn công di chuyển ngang (later movement) trong hệ thống mạng.

Bên cạnh ba nguyên tắc chính này, còn một nguyên tắc không chính thức là kích hoạt kinh doanh an toàn (Securely Enable the Business):

- Mặc dù đây không phải là nguyên tắc chính thức của Microsoft nhưng nhấn mạnh tầm quan trọng của việc ba bộ phận kinh doanh, an ninh và IT phải làm việc cùng nhau một cách hiệu quả.

- Để thực hiện hiệu quả nguyên tắc này, cũng cần đảm bảo sự giao tiếp hai chiều giữa bộ phận bảo mật, IT và người dùng. Cụ thể, bộ phận bảo mật và IT không nên áp đặt các biện pháp kiểm soát quá nghiêm ngặt đến mức gây ảnh hưởng tiêu cực đến trải nghiệm người dùng cuối. Đồng thời, doanh nghiệp cũng cần xác định rõ và truyền đạt đến người dùng đâu là những tài sản quan trọng nhất và những yếu tố nào có thể gây tổn hại đến uy tín nếu xảy ra sự cố bảo mật

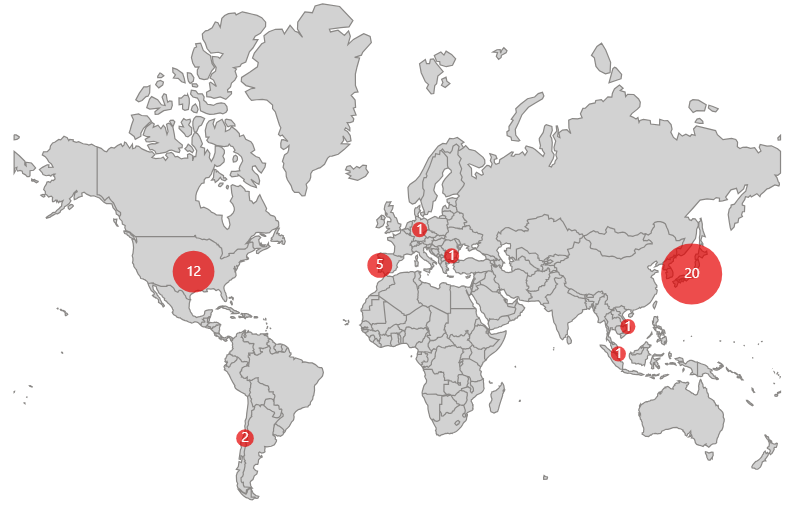

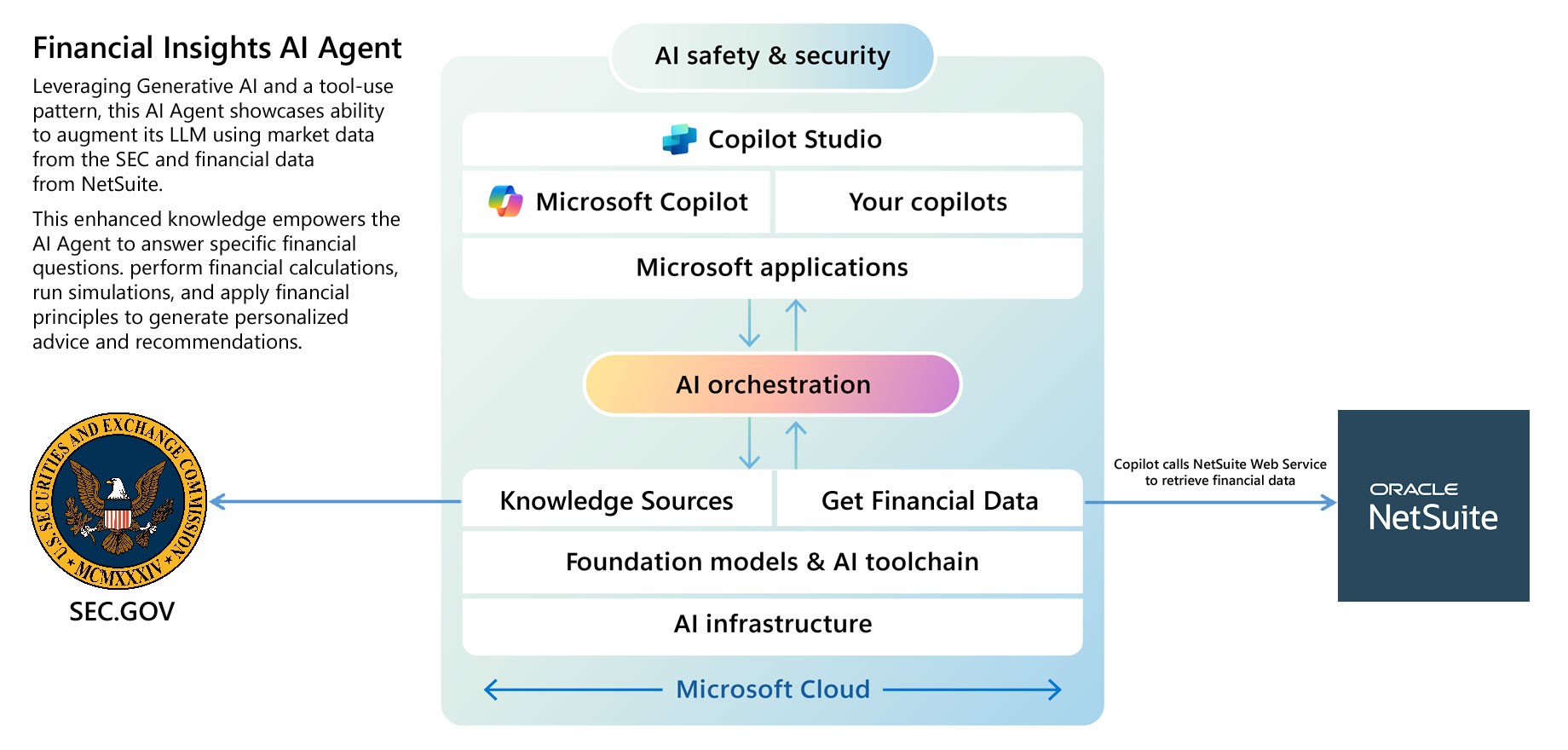

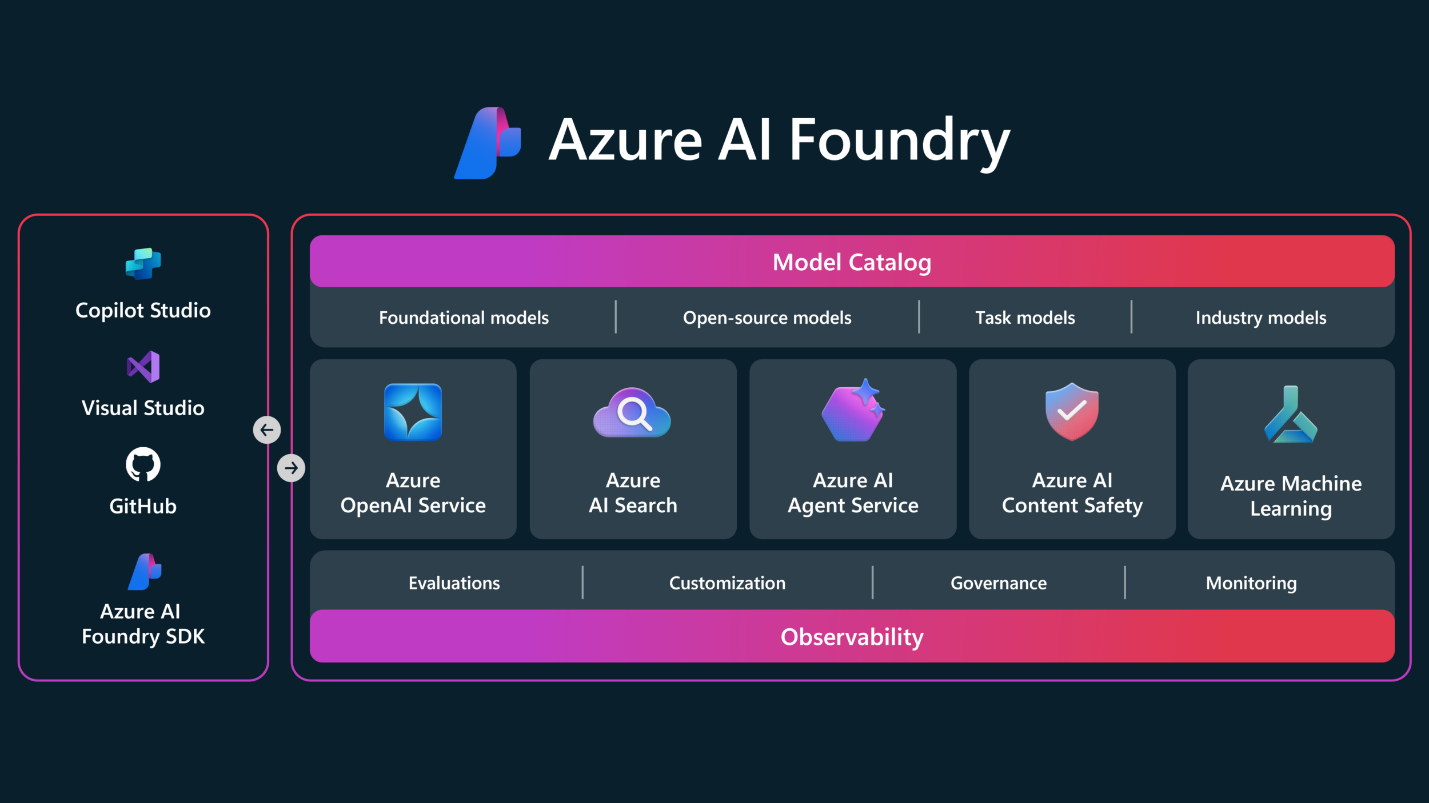

Microsoft và NIST NCCoE: mô hình Zero Trust thống nhất

Microsoft đã hợp tác chặt chẽ với National Cybersecurity Center of Excellence (NCCoE) của NIST trong việc xây dựng chiến lược bảo mật Zero Trust. Bên cạnh Microsoft, NCCoE cũng hợp tác với 23 nhà cung cấp khác và phát triển các hướng dẫn thực hành (practice guide) với các bước thiết thực dành cho các tổ chức mong muốn triển khai Zero Trust.

Chi tiết có thể tham khảo thêm trực tiếp ở đây https://www.nccoe.nist.gov/projects/implementing-zero-trust-architecture và https://www.microsoft.com/en-us/security/blog/2024/08/06/how-microsoft-and-nist-are-collaborating-to-advance-the-zero-trust-implementation

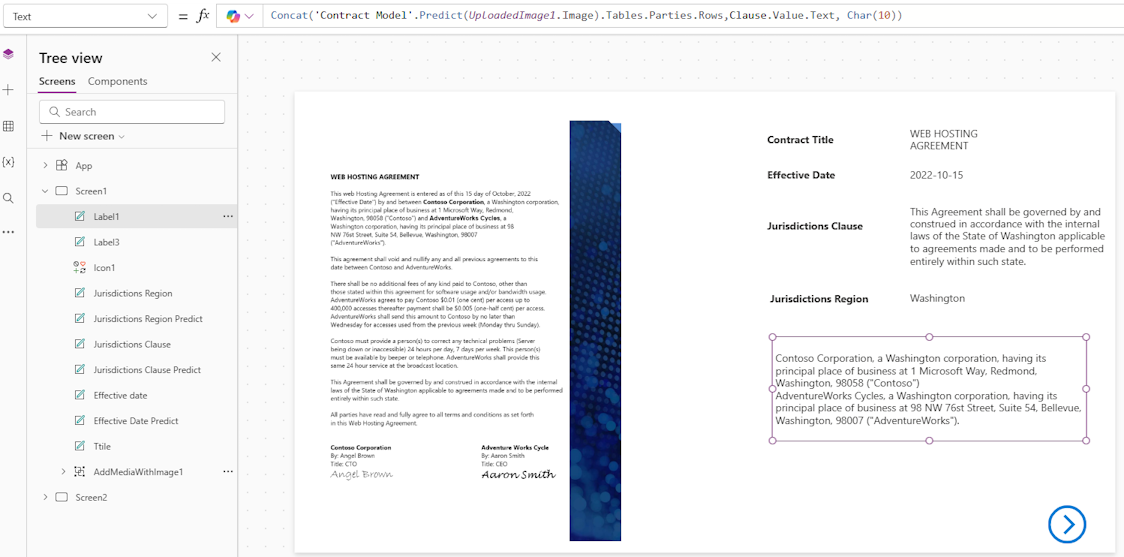

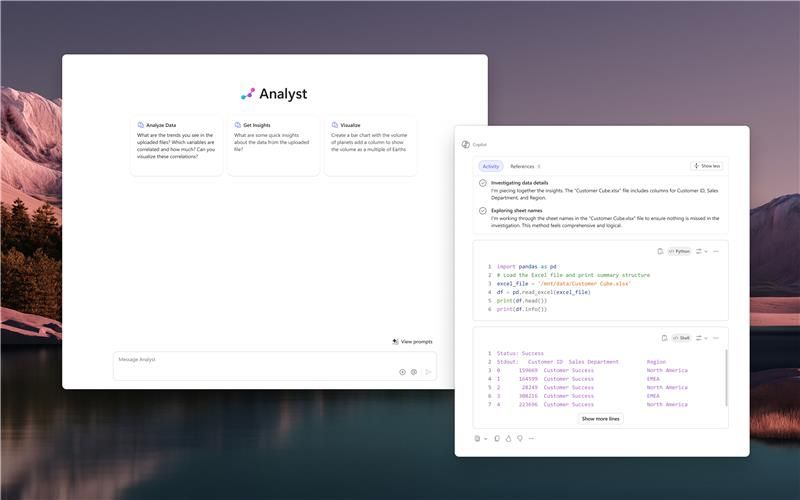

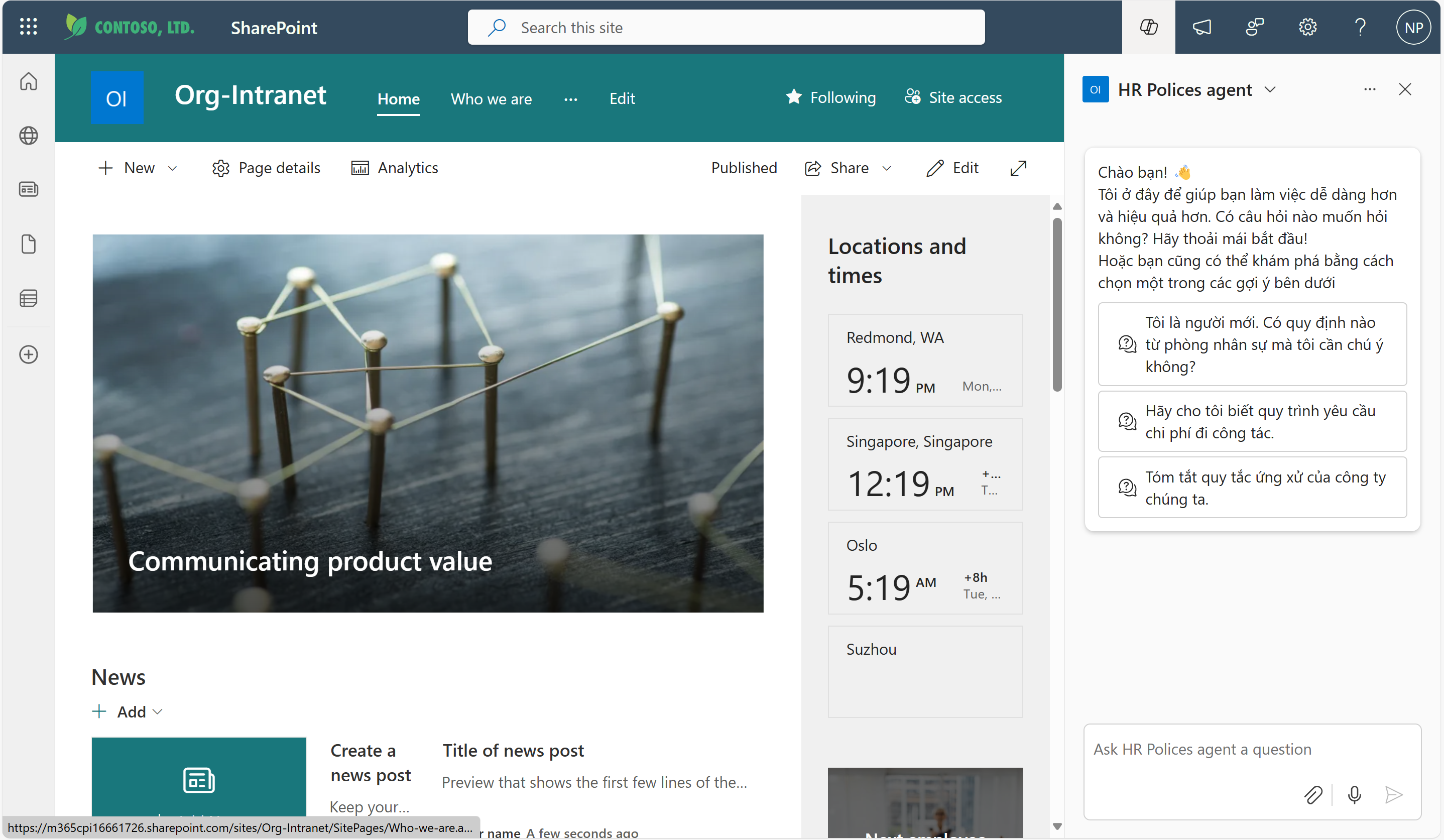

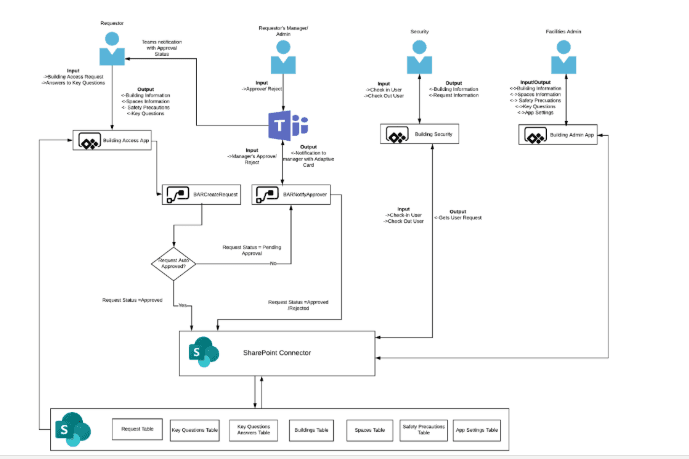

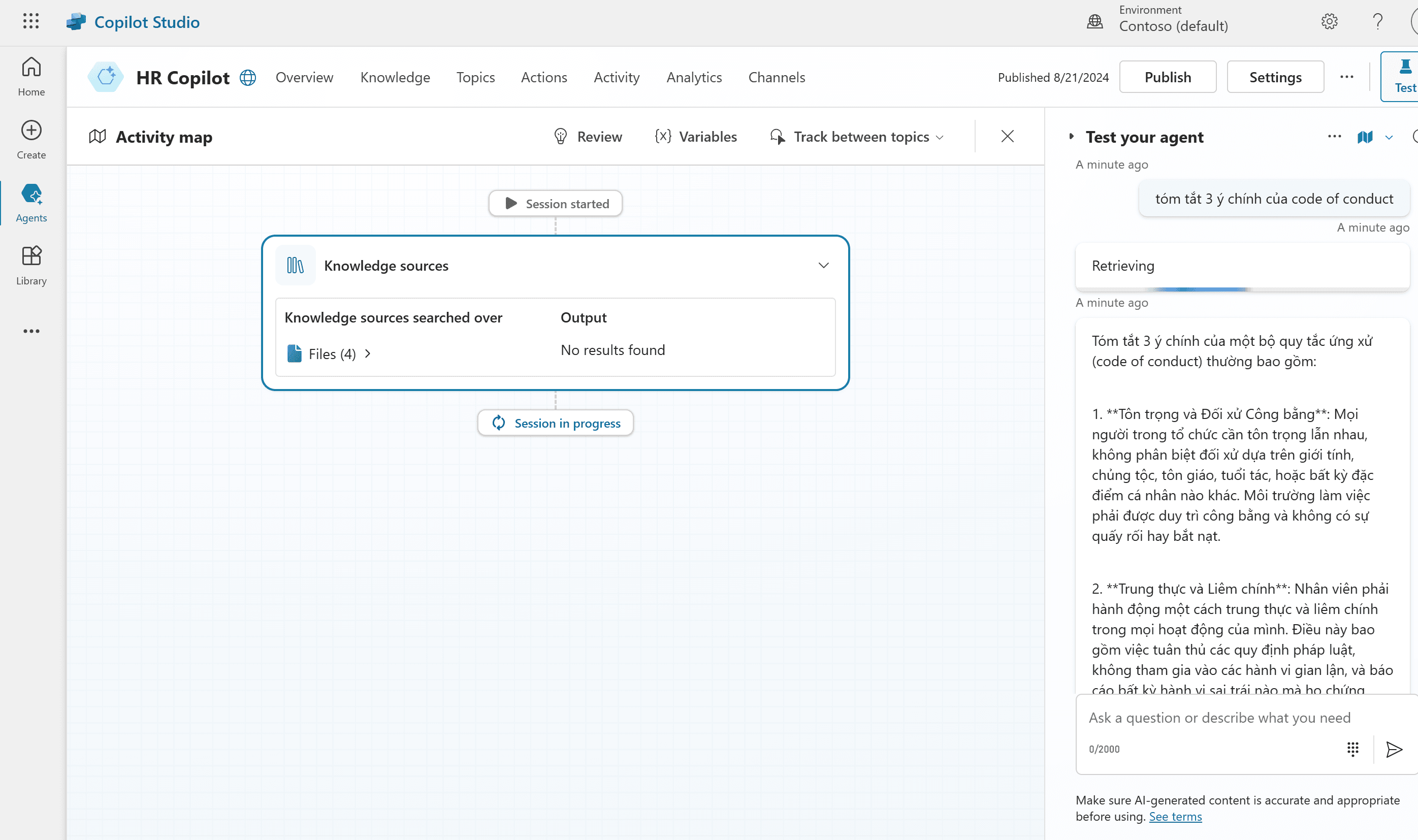

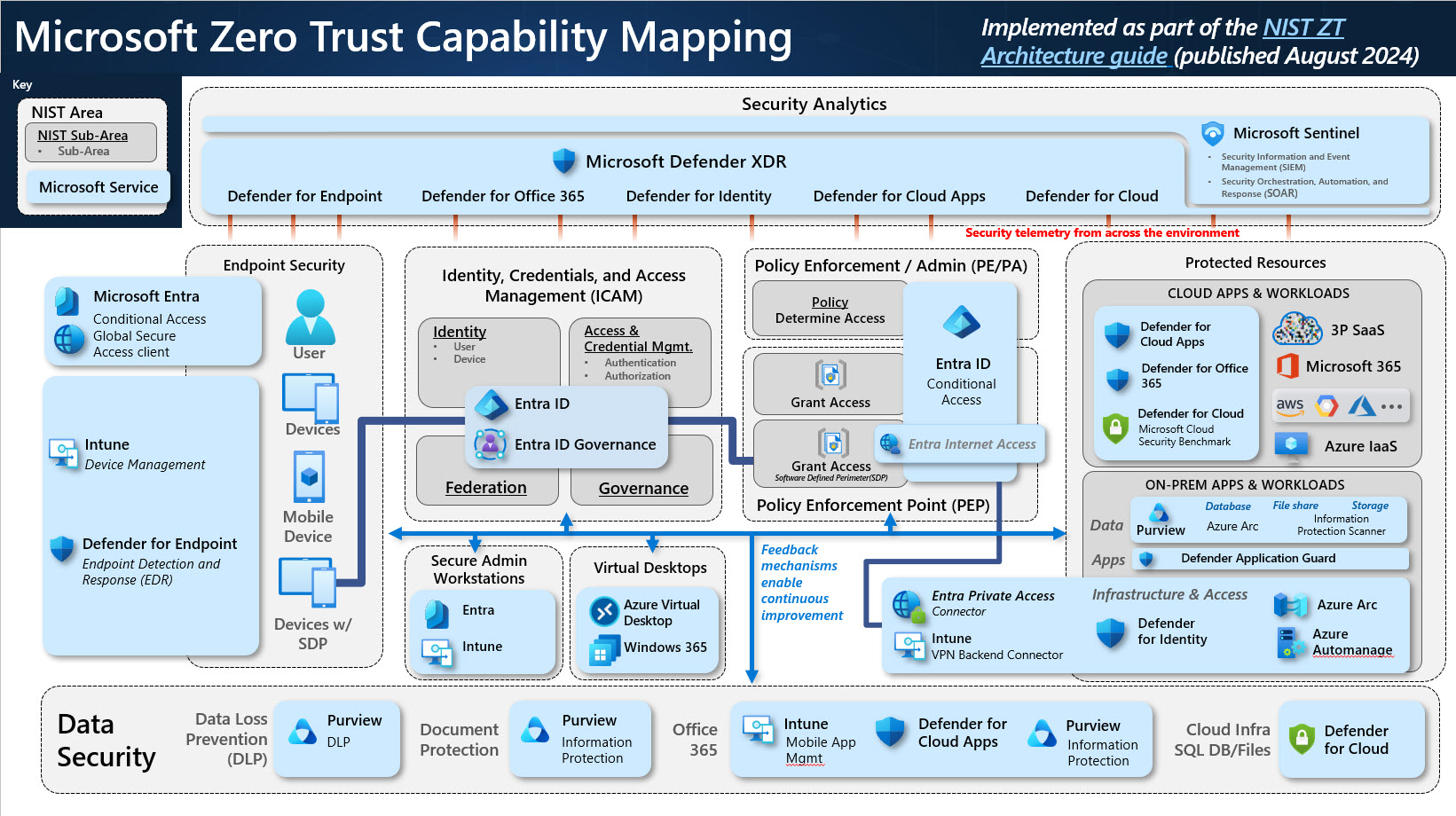

Cả Microsoft và NCCoE đều đã ủng hộ mạnh mẽ mô hình Zero Trust trong nhiều năm qua. Sơ đồ dưới đây minh họa cách các giải pháp công nghệ của Microsoft được áp dụng theo mô hình Zero Trust của NIST.

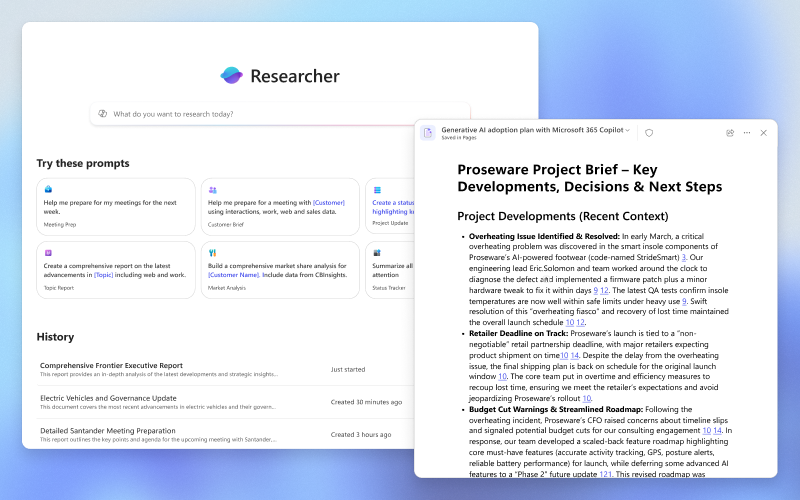

Zero Trust Assessment Tool: Công cụ đánh giá bảo mật Zero Trust

Giới thiệu Zero Trust Assessment Tool

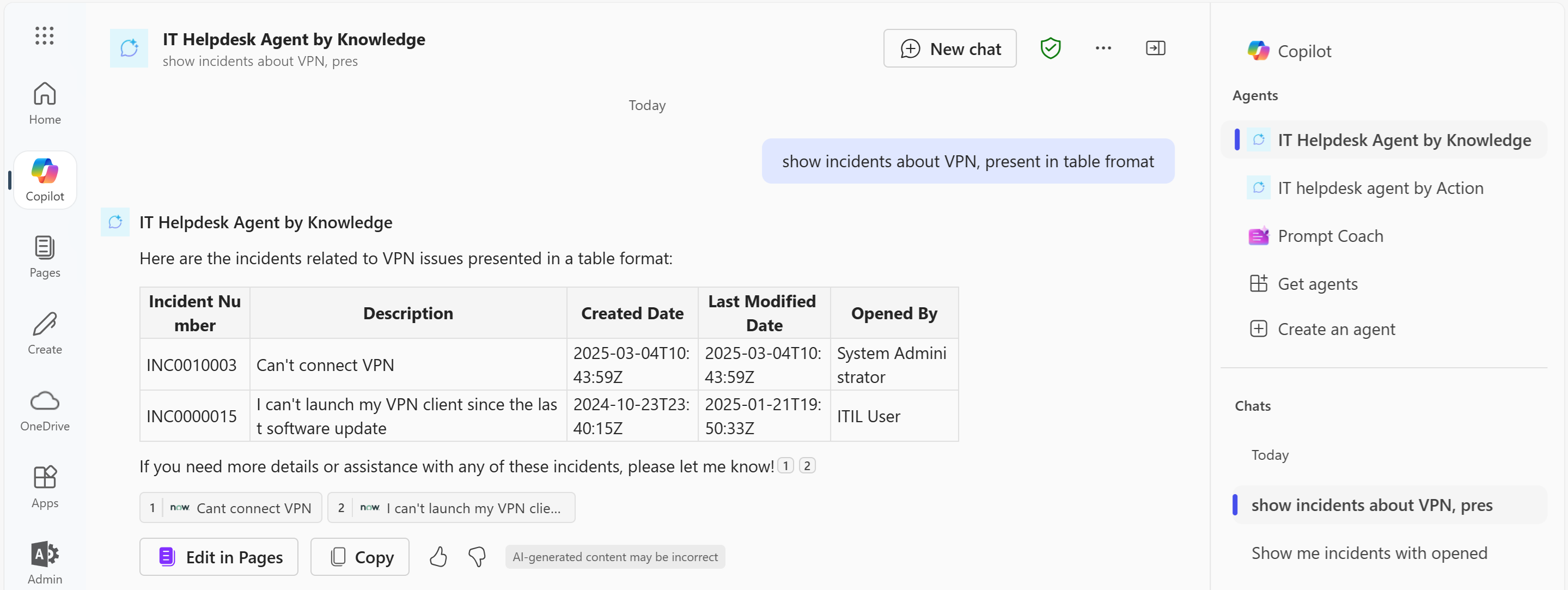

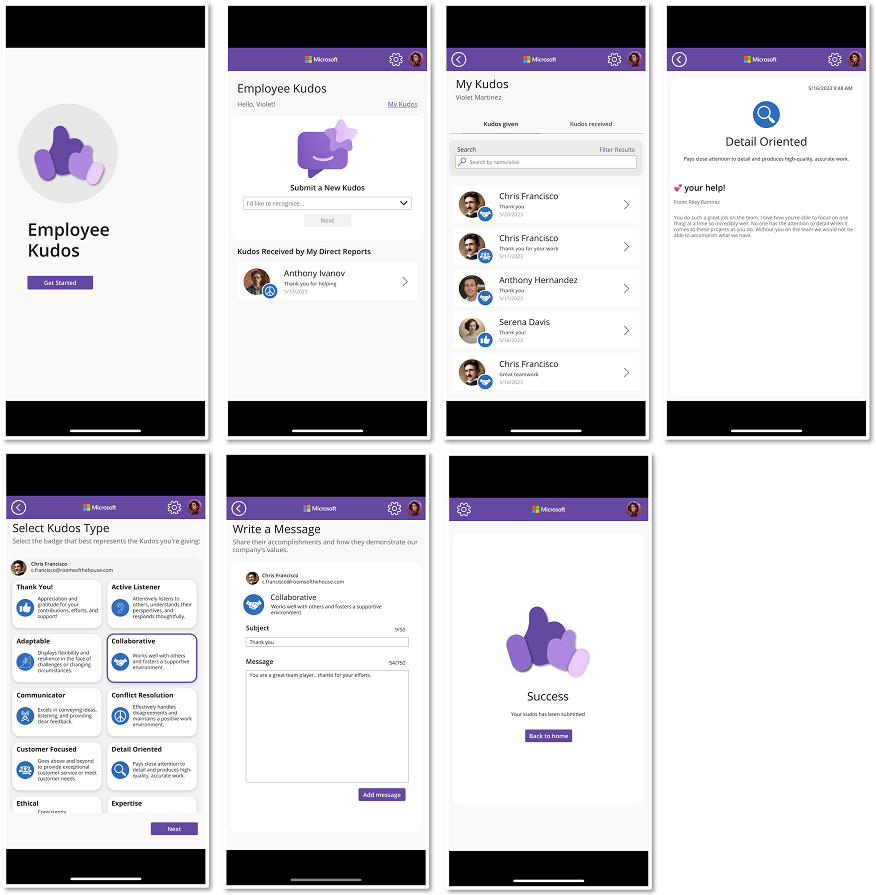

Zero Trust Assessment Tool là một ứng dụng sử dụng bộ dòng lệnh PowerShell giúp đánh giá bảo mật của hệ thống, tập trung vào ba yếu tố quan trọng là danh tính (Identity), thiết bị (Devices) và Dữ liệu (Data).

Cài đặt PowerShell 7.0

Cài đặt PowerShell 7.0 trở lên. Hướng dẫn chi tiết và cập nhật mới nhất ở đây Installing PowerShell on Windows – PowerShell | Microsoft Learn

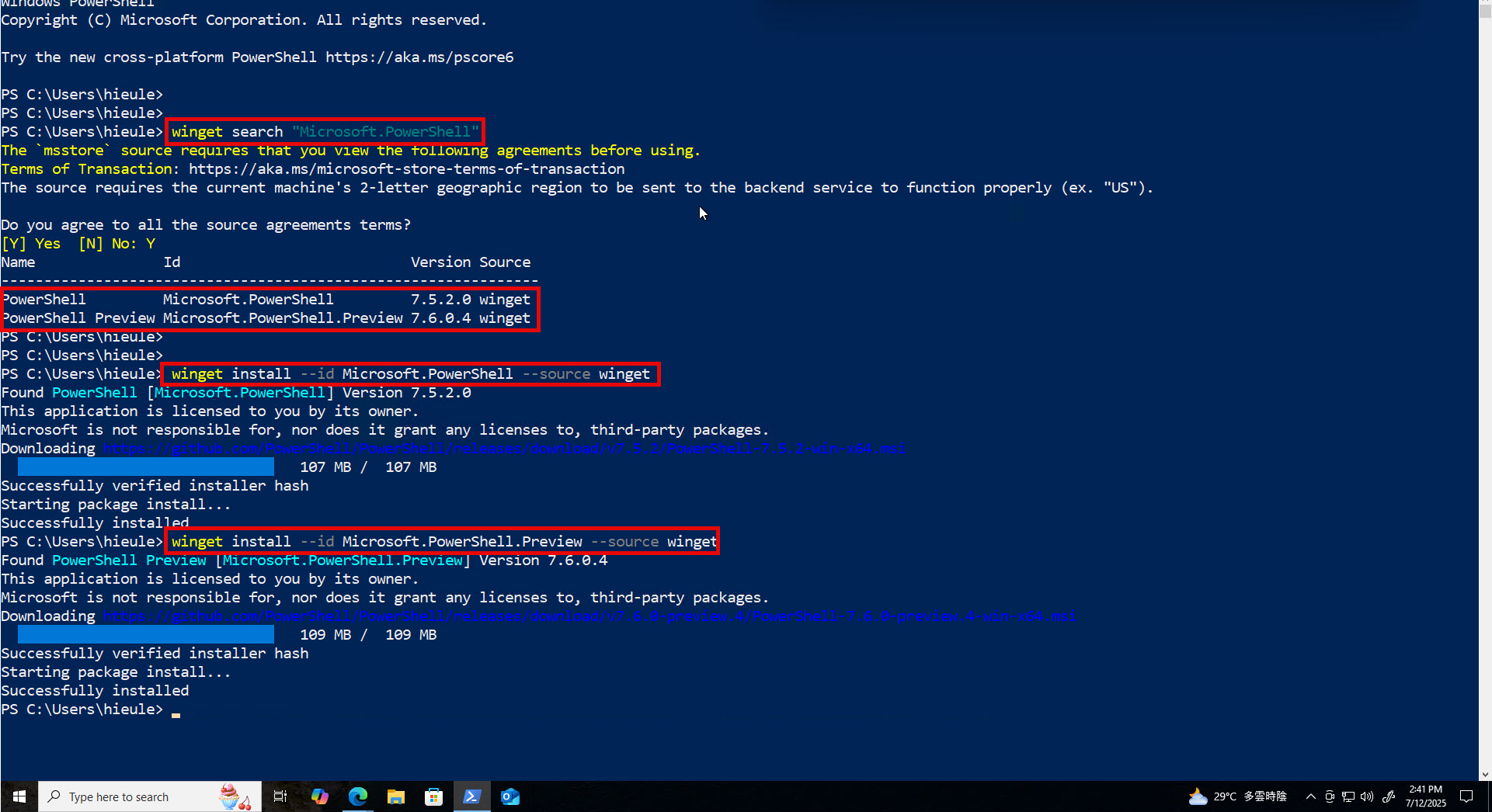

Có nhiều cách để cài đặt PowerShell như dùng WinGet, MSI Package, ZIP Package, .NET Global Tool hay Microsoft Store package. Trong bài viết này sử dụng WinGet, phương pháp được đề xuất khi cài đặt PowerShell trên Windows.

#Kiểm tra phiên bản mới nhất của PowerShell

winget search Microsoft.PowerShell

#Cài đặt PowerShell hoặc PowerShell Preview

winget install --id Microsoft.PowerShell --source winget

winget install --id Microsoft.PowerShell.Preview --source winget

Ba câu lệnh sử dụng để cài đặt phiên bản PowerShell 7.5.2.0 và phiên bản Windows PowerShell Preview 7.6.0.4

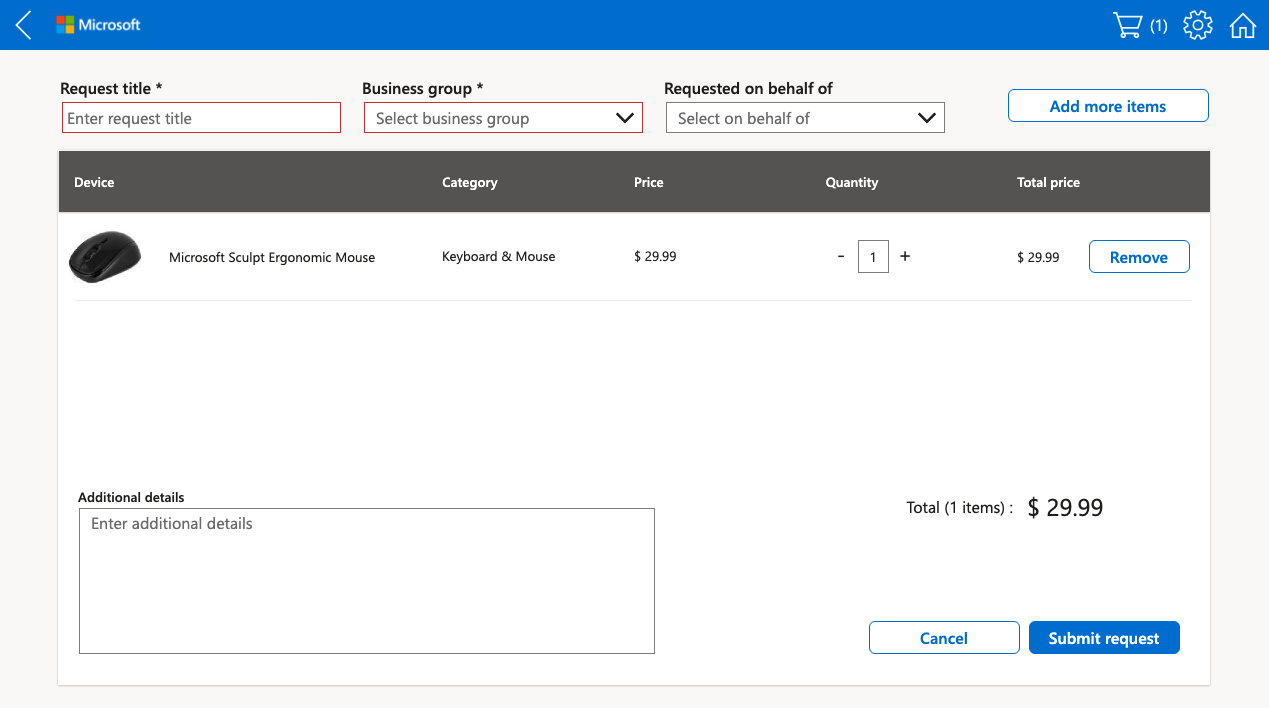

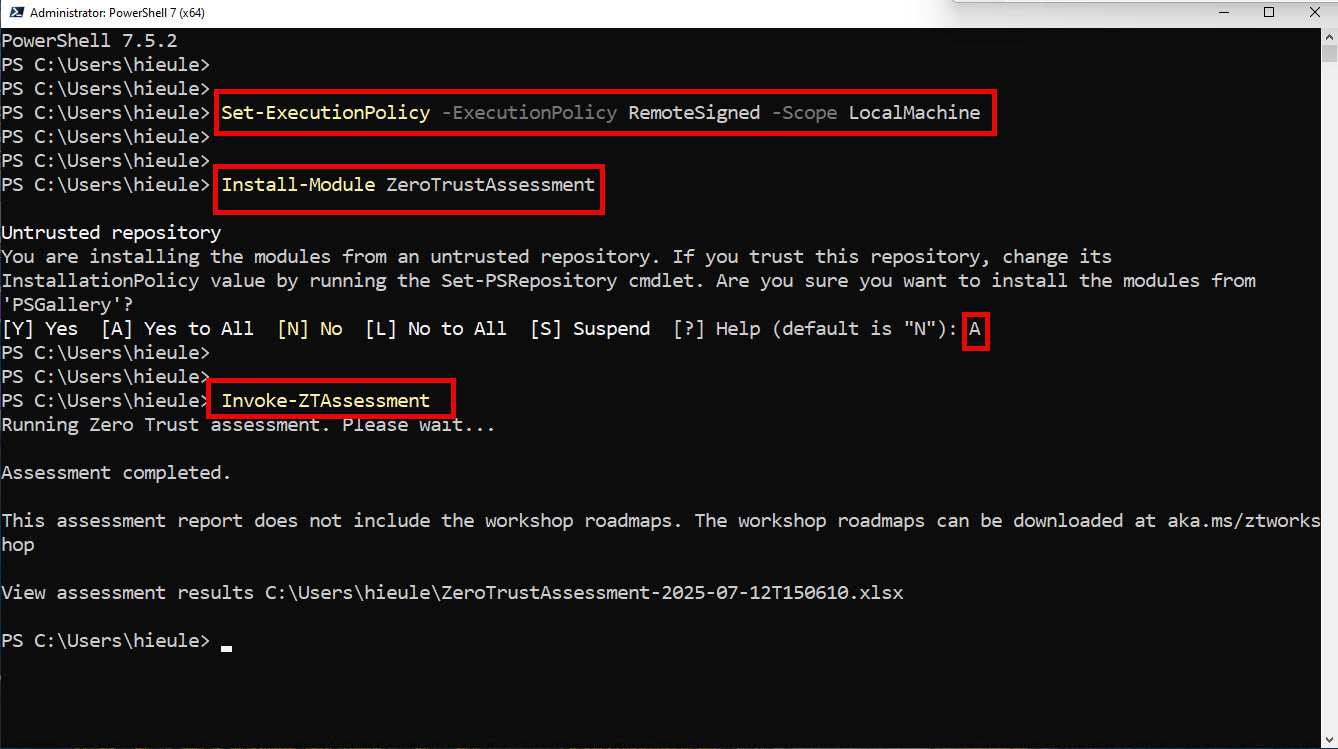

Cài đặt Zero Trust Assessment Tool

Sau khi cài đặt PowerShell 7.0 hoặc PowerShell 7.5 trở lên, bấm phải chuột vào biểu tượng công cụ mở công cụ này bằng quyền Administrator và nhập vào các dòng lệnh bên dưới

Install-Module ZeroTrustAssessment

Invoke-ZTAssessment

Đăng nhập bằng tài khoản có quyền Application Admin, đồng ý với các quyền chỉ đọc sau:

- Read.All

- ReadBasic.All

- Read.All

- Read.All

- Read

- Read.All

- Read.All

- Read.All

- Read.All

- Read.All

- Read.Directory

- Read.Directory

- Read.AzureADGroup

Ứng dụng không lưu trữ bất kỳ dữ liệu nào trên tenant và phiên làm việc sẽ bị thu hồi khi người dùng đăng xuất.

Trong các lần chạy đánh giá hệ thống tiếp theo, chạy lệnh

Import-Module ZeroTrustAssessment

Invoke-ZTAssessment

Sau khi quá trình hoàn tất, truy cập vào đường dẫn để tải về file XLSX chứa tất cả thông tin về hệ thống.

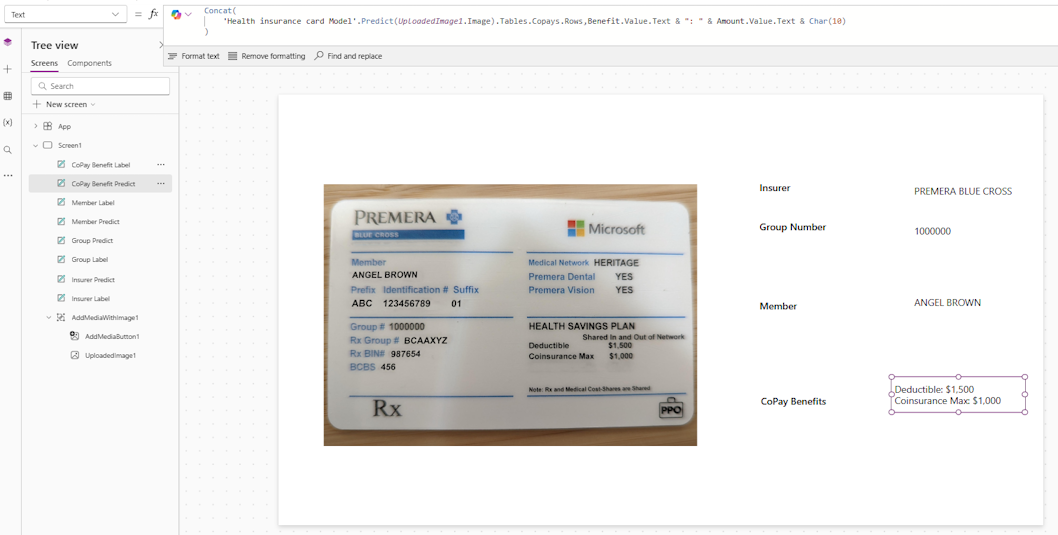

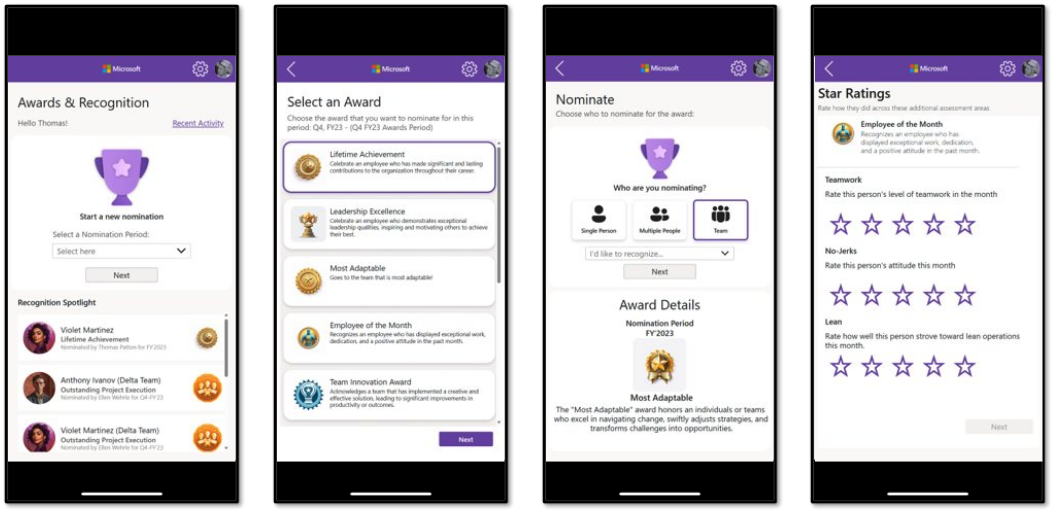

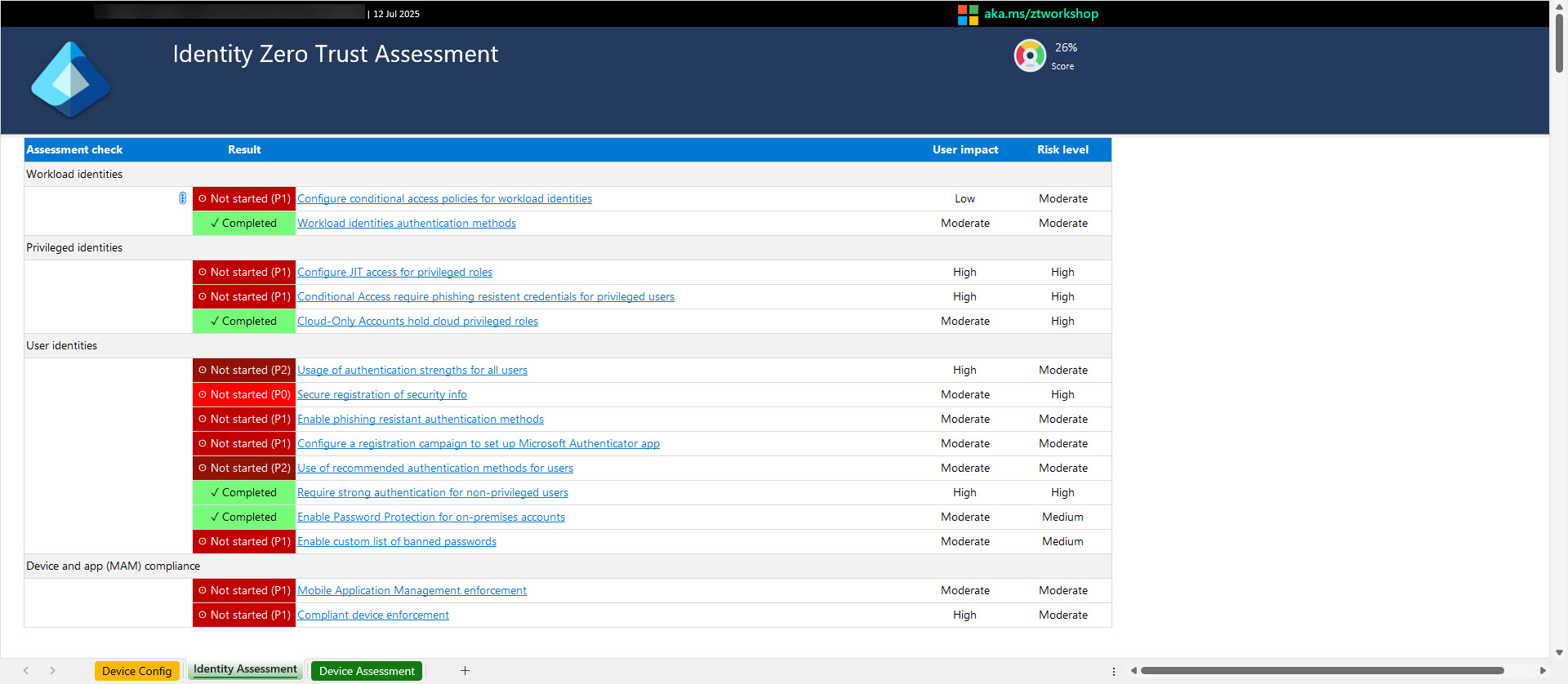

Kiểm tra kết quả hệ thống từ báo cáo Zero Trust

Sau khi chạy dòng lệnh, hệ thống sẽ trả về một file Excel chứa các thông tin chi tiết. Dựa vào các dữ liệu trực quan này, tổ chức có thể nhìn vào đó để biết trạng thái triển khai các chính sách trong tổ chức.

Chi tiết tất cả thông tin liên quan sẽ được cung cấp chi tiết trong file Excel này, và dựa vào đó tổ chức có thể điều chỉnh lại các chính sách cho phù hợp.

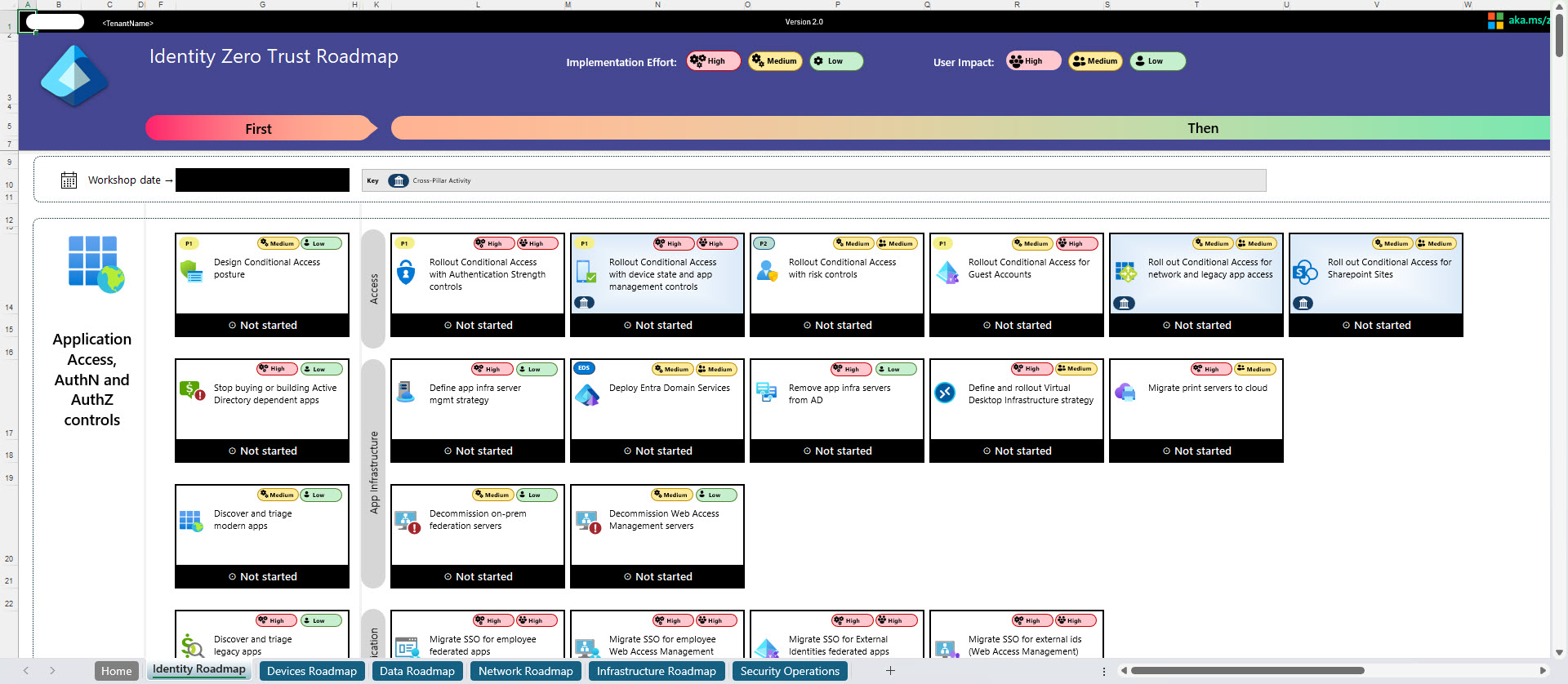

Phiên bản 2.0 mới của File mẫu Zero Trust có thể tải về ở đây https://github.com/microsoft/zerotrustassessment/raw/main/src/documentgenerator/Assets/ZeroTrustTemplate.xlsx

File này bao gồm tổng cộng 6 trụ cột cốt lõi trong chiến lược Zero Trust toàn diện

- Danh tính (Identity): Xác thực mạnh, truy cập có điều kiện và truy cập đặc quyền tối thiểu

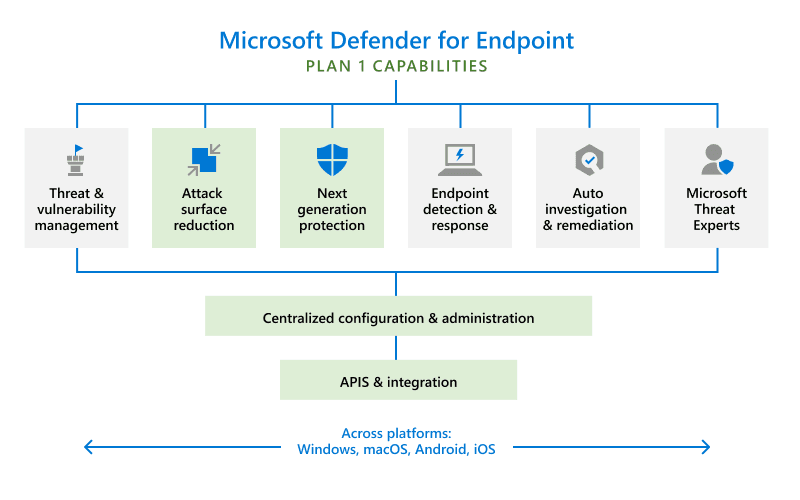

- Thiết bị (Devices): Tình trạng hoạt động, tuân thủ và chứng thực tại điểm truy cập

- Dữ liệu (Data): Gắn nhãn độ nhạy, mã hóa và ngăn ngừa mất dữ liệu

- Mạng (Network): Thực hiện phân đoạn vi mô (microsegmentation) và xác minh tin cậy một cách rõ ràng.

- Cơ sở hạ tầng (Infrastructure): Đảm bảo truy cập an toàn đến các khối lượng công việc (workloads), cập nhật bản vá, và kiểm soát trong thời gian chạy (runtime controls)

- Vận hành hệ thống bảo mật (Security Operations): Tăng cường khả năng quan sát, phân tích và tự động hóa ở quy mô lớn.