AD RMS (Active Directory Rights Management Services) là một dịch vụ quản lý quyền truy cập và bảo vệ thông tin được cung cấp bởi Microsoft. Nó cho phép các tổ chức tạo và quản lý các chính sách bảo vệ thông tin, cũng như mã hóa và giải mã dữ liệu để đảm bảo tính bảo mật của thông tin quan trọng.

AD RMS được tích hợp với Active Directory và Microsoft Office, cho phép người dùng tạo và quản lý các tài liệu được bảo vệ thông qua các chính sách quản lý quyền truy cập. Các tài liệu này có thể được bảo vệ trên cả máy tính và thiết bị di động, đảm bảo tính bảo mật và quản lý tài nguyên hiệu quả. Dịch vụ được sử dụng phổ biến trong các tổ chức, đặc biệt là trong các ngành công nghiệp y tế, tài chính và luật pháp, nơi bảo vệ thông tin nhạy cảm là rất quan trọng.

Tại sao sử dụng AD RMS (Active Directory Rights Management Services) ?

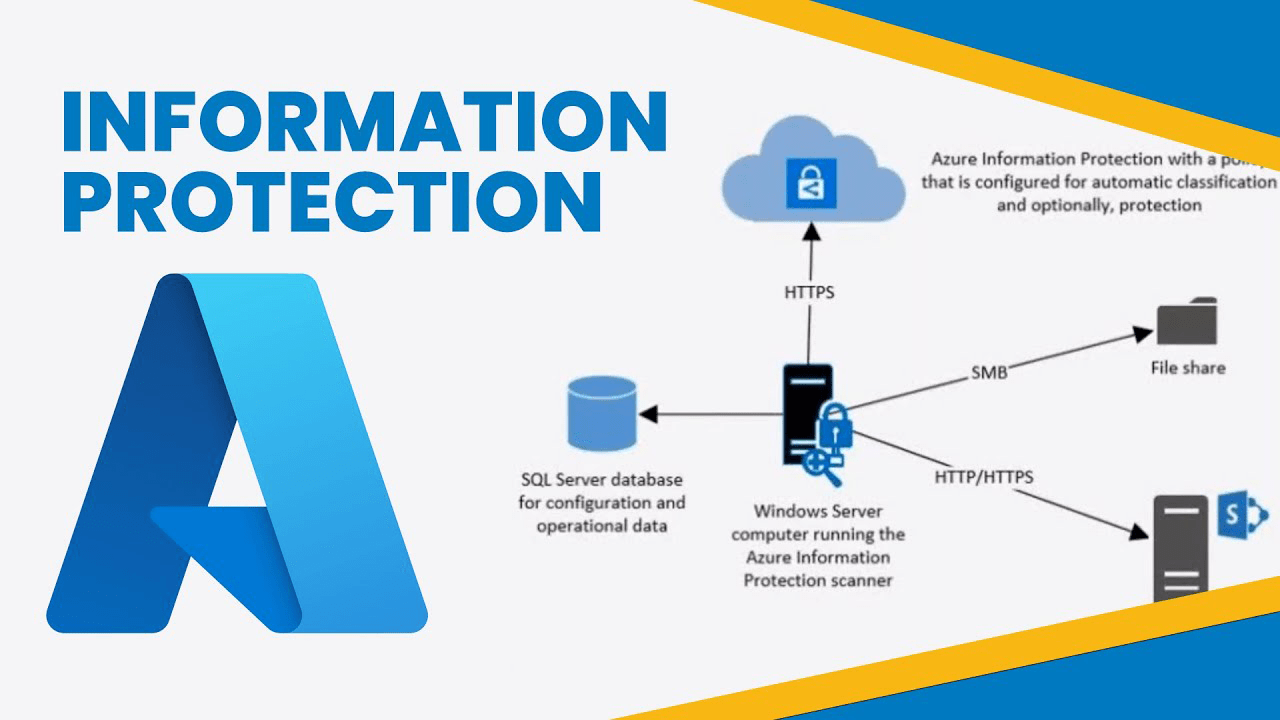

Bạn có thể sử dụng dịch vụ AD RMS nếu bạn cần bảo vệ các thông tin nhạy cảm và đảm bảo tính bảo mật của chúng. Tuy nhiên, nên lưu ý rằng AD RMS hiện đã bị Microsoft thay thế bằng Azure Information Protection (AIP), một dịch vụ bảo mật dữ liệu đám mây. Vì vậy, nếu bạn đang tìm kiếm một giải pháp bảo vệ thông tin, bạn có thể muốn xem xét sử dụng AIP hoặc các dịch vụ bảo mật tương tự khác.

Ngoài ra, việc sử dụng dịch vụ AD RMS cũng cần phải đảm bảo rằng các chính sách và quy trình được thiết lập và thực hiện đúng cách, và nhân viên của tổ chức phải được đào tạo để sử dụng đúng các công cụ và kỹ năng để đảm bảo tính bảo mật của dữ liệu.

Các bước triển khai:

- Các bước chuẩn bị trước khi cài đặt

- Cài đặt và cấu hình AD RMS

- Tạo RMS Templates mới

- Cấu hình IE Security Zone bằng GPO

- Thực hiện bảo vệ tài liệu bằng RMS

Chuẩn bị VM:

Mô hình bài lab bao gồm 2 máy:

- Host1DellRS45: Domain Controller – Windows Server 2022 (Domain: mcsa2022.vn)

- B560M-IntelGen11: Member Domain – Windows 10 Professional và cài đặt sẵn Microsoft Office.

Triển khai AD RMS

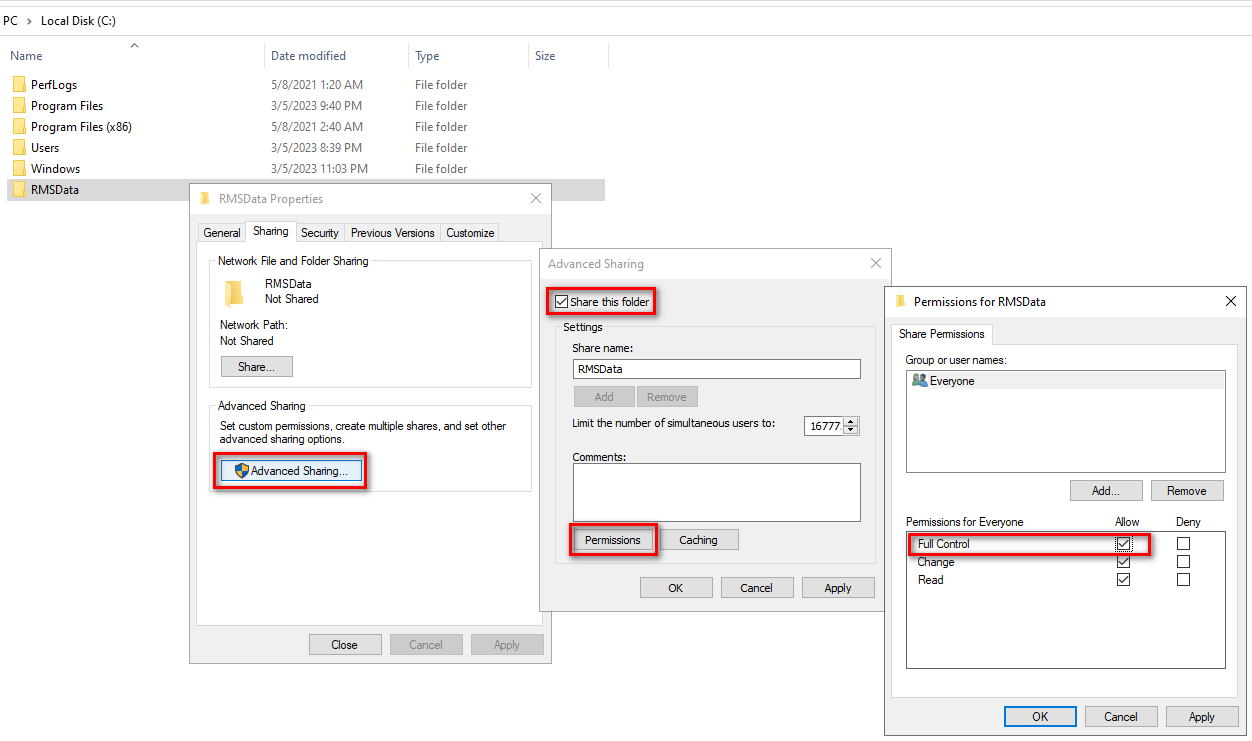

B1 – Trên Host1DellRS45. Mở File Explorer, tạo 01 thư mục RMSData trên ổ C:\ Share Everyone – Full Control cho thư mục

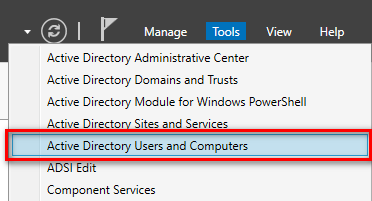

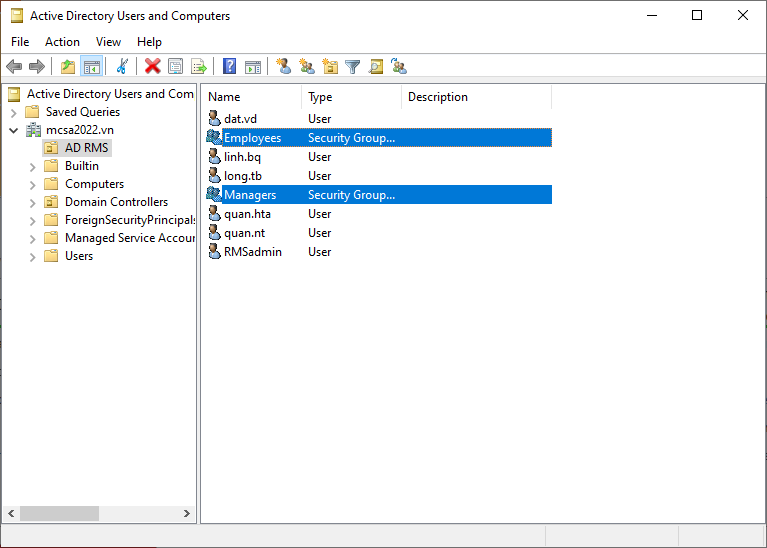

B2 – Trên Server Manager, bung Tools chọn Active Directory Users and Computers.

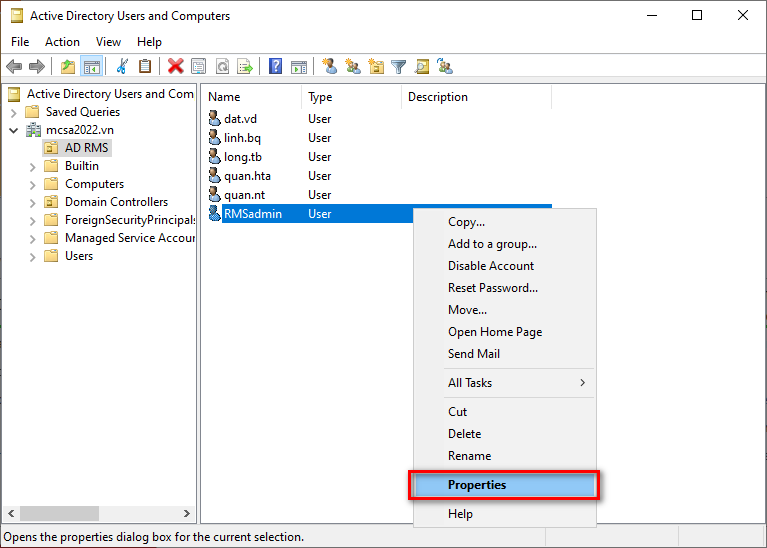

B3 – Tạo các đối tượng và cấu hình như sau:

OU: AD RMS

Trong OU tạo:

+ Users: RMSadmin, long.tb, linh.bq, dat.vd, quan.nt, quan.hta

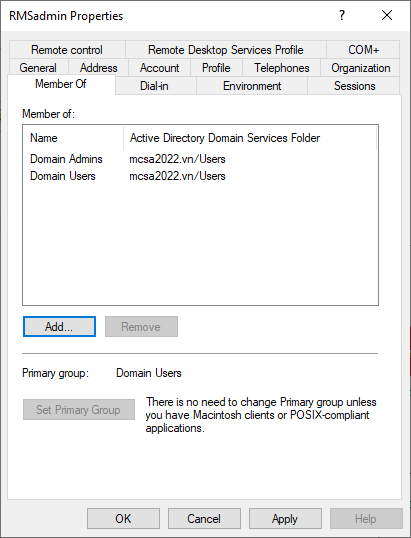

Sau đó chuột phải user RMSadmin, chọn Properties.

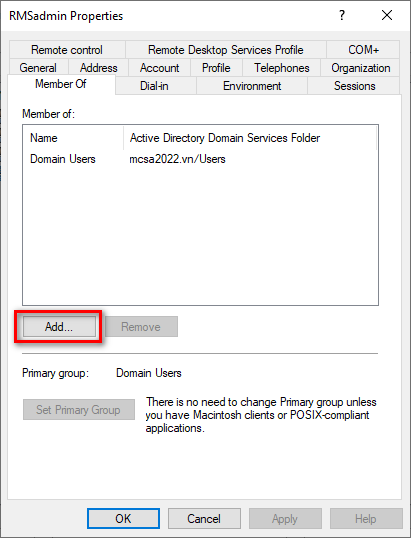

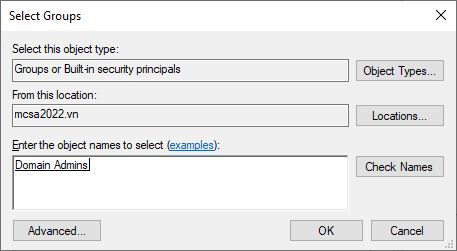

B4 – Qua cửa sổ Member Of, chọn Add.

B5 – Nhập Domain Admins, sau đó chọn OK.

B6 – Cửa sổ RMSadmin Properties, chọn Apply, sau đó chọn OK.

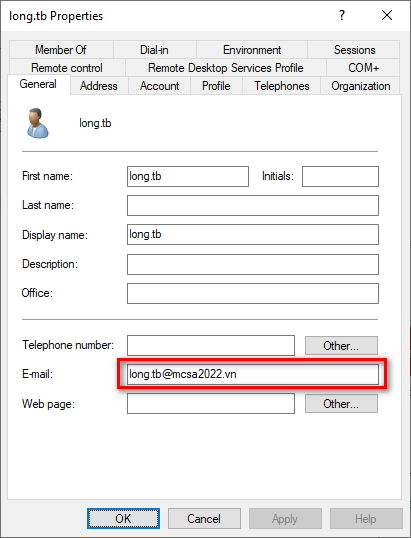

B7 – Chuột phải vào user long.tb, chọn Properties, ô E-mail nhập [email protected]

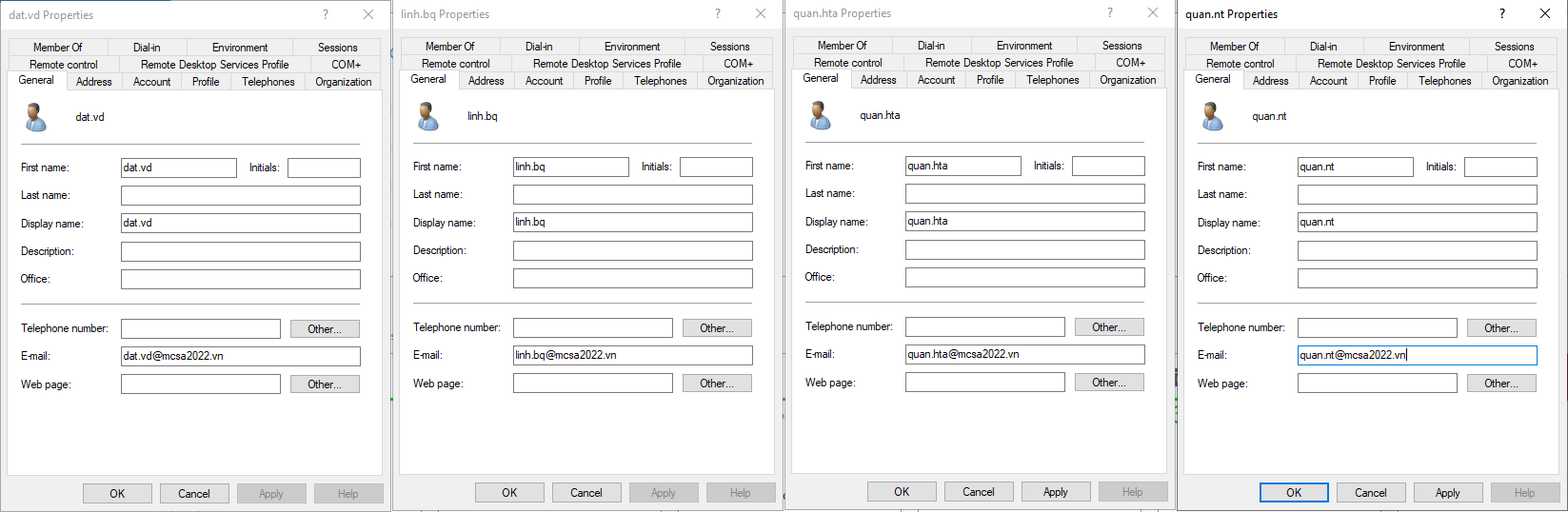

B8 – Tương tự nhập E-mail cho các User còn lại.

B9 – Trong OU AD RMS, tạo thêm Groups: Employees và Managers

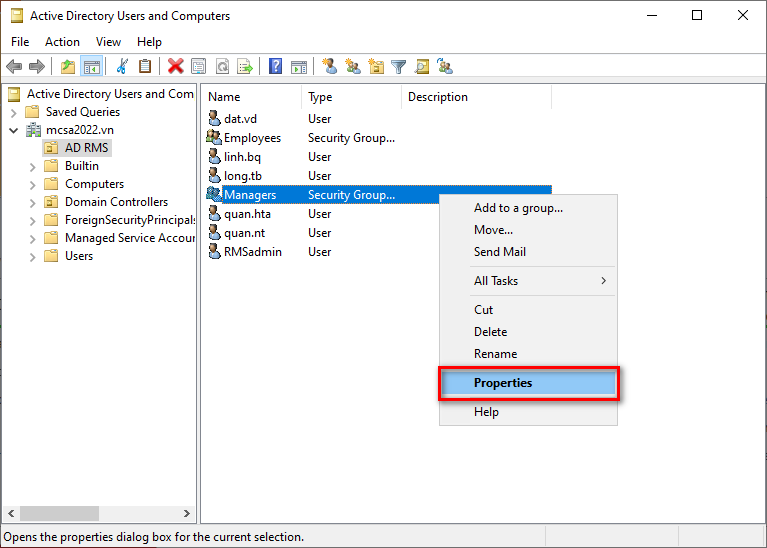

B10 – Chuột phải group Managers, chọn Properties.

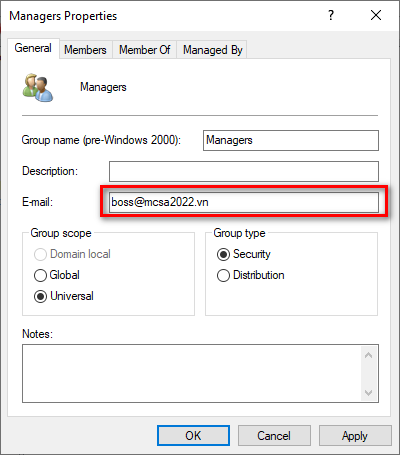

B11 – Cửa sổ General, ô E-mail nhập [email protected]

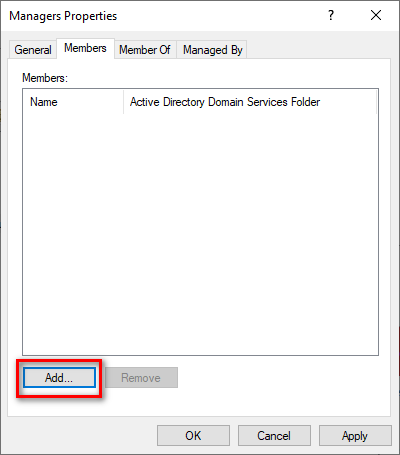

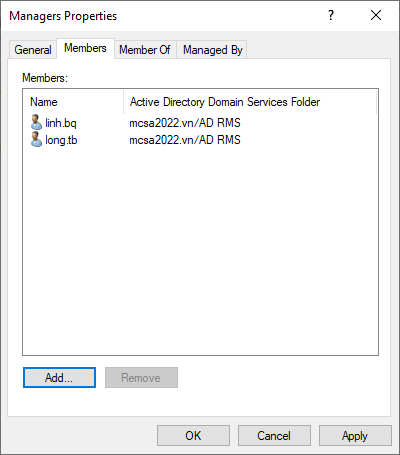

B12 – Cửa sổ Members, chọn Add.

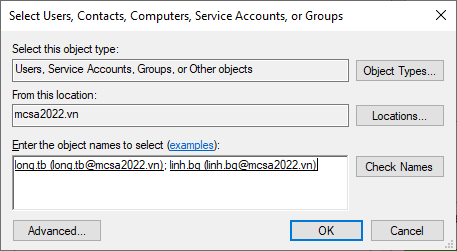

B13 – Ô Enter the object names to select, nhập long.tb và linh.bq, sau đó chọn OK.

B14 – Cửa sổ Members, chọn Apply, chọn OK.

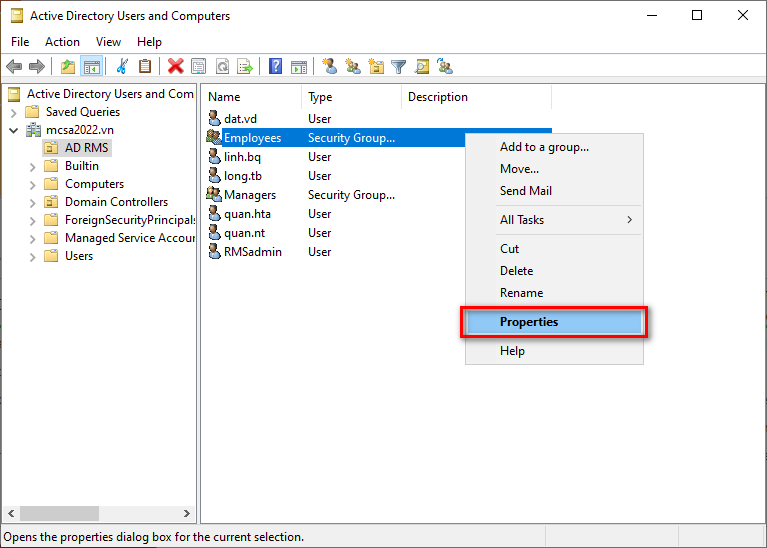

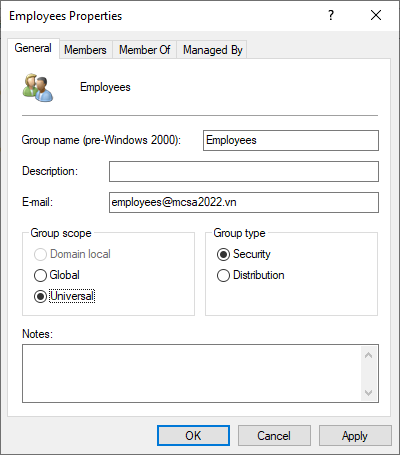

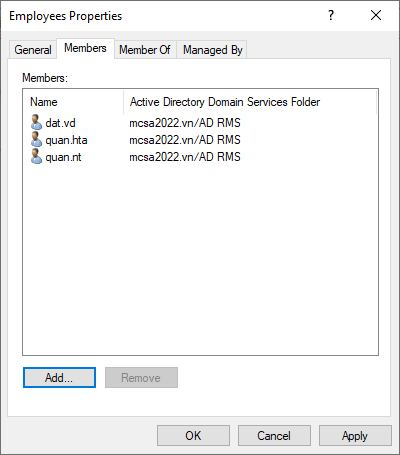

B15 – Chuột phải group Employees, chọn Properties.

B16 – Cửa sổ General, ô E-mail nhập [email protected]

B17 – Cửa sổ Members, chọn Add và add users dat.vd, quan.hta, quan.nt

Cài đặt và cấu hình dịch vụ AD RMS

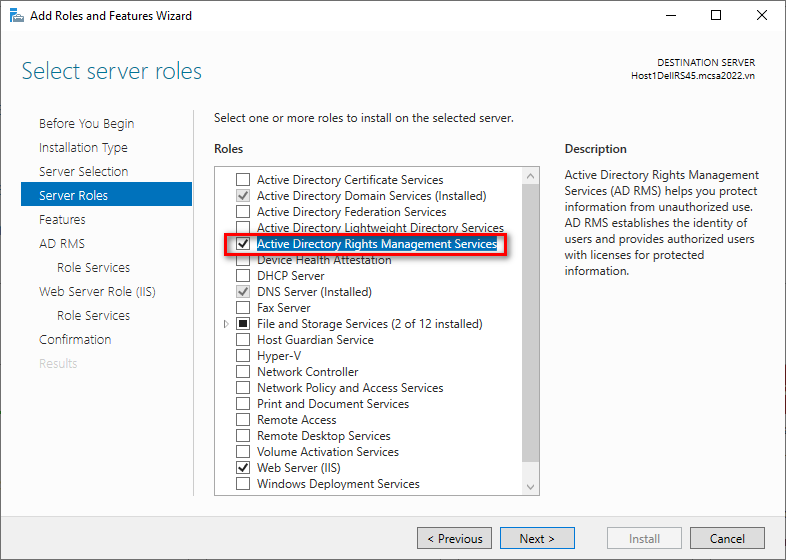

B1 – Trên máy Host1DellRS45, mở Server Manager, chọn Add Roles and Features.

B2 – Cửa sổ Before You Begin, chọn Next 3 lần.

B3 – Cửa sổ Server Roles, tích chọn ô Active Directory Rights Management Services, chọn Add Features, sau đó chọn Next 3 lần

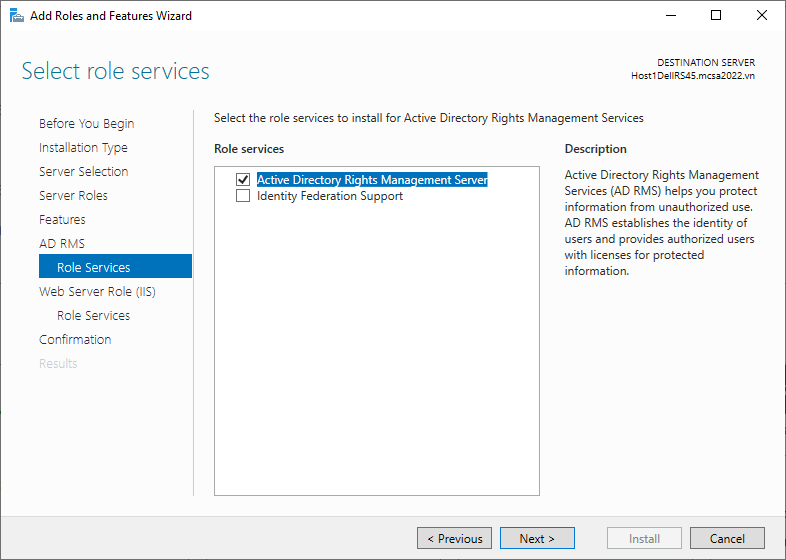

B4 – Cửa sổ Roles Services chọn Active Directory Right Management Server

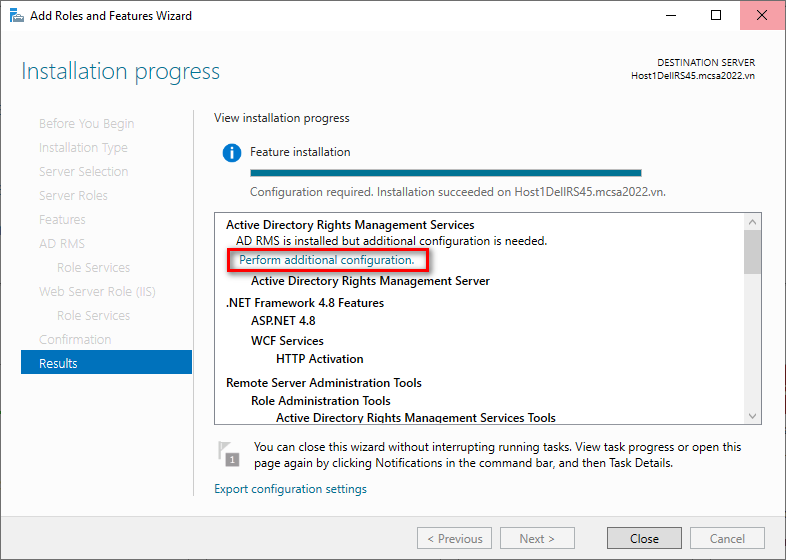

B5 – Sau khi cài đặt thành công, cửa sổ Result chọn Perform additional configuration.

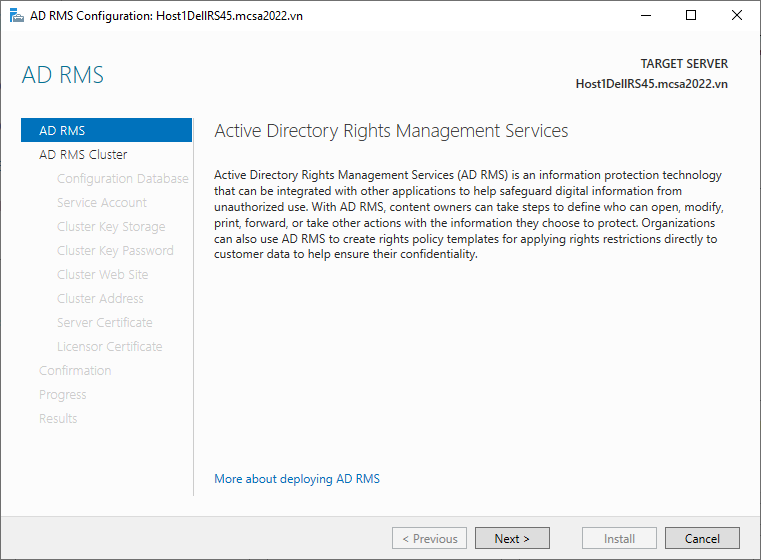

B6 – Cửa sổ AD RMS, chọn Next

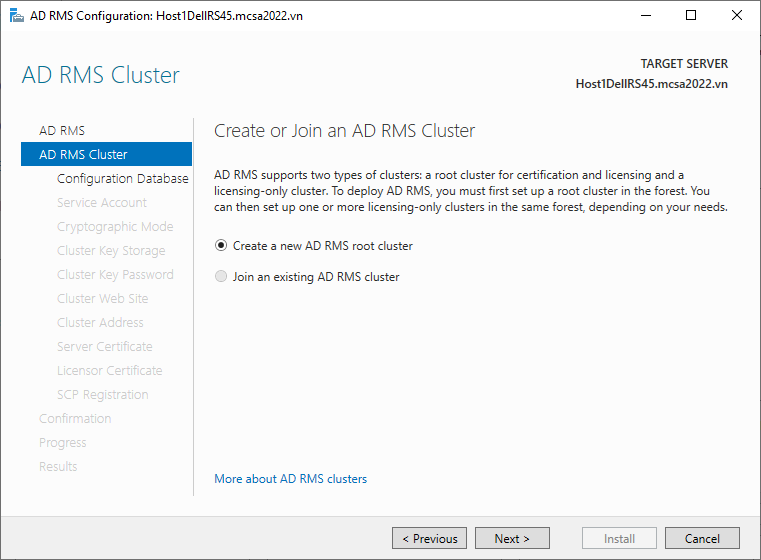

B7 – Cửa sổ AD RMS Cluster, chọn Create a new AD RMS root cluster, sau đó chọn Next.

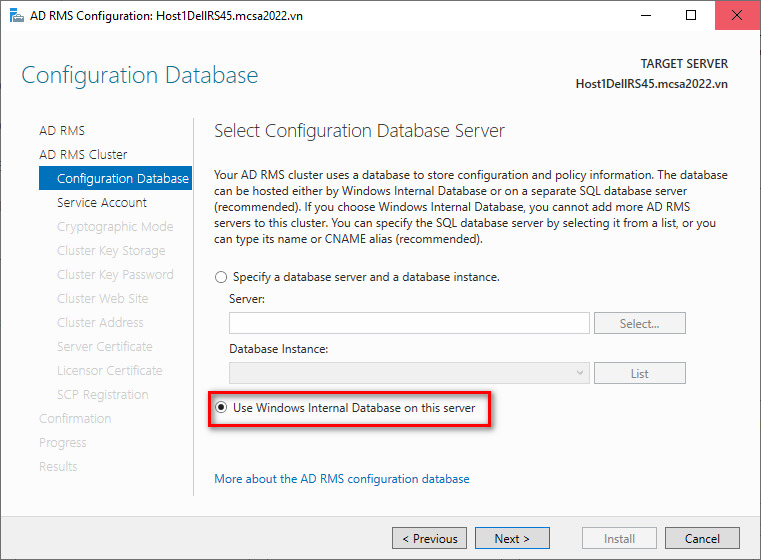

B8 – Màn hình Configuration Database, chọn Use Windows Internal Database on this server, sau đó chọn Next.

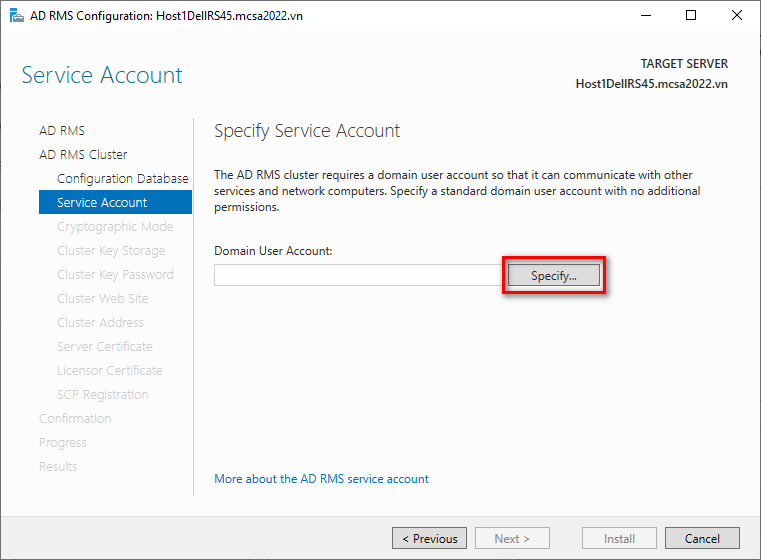

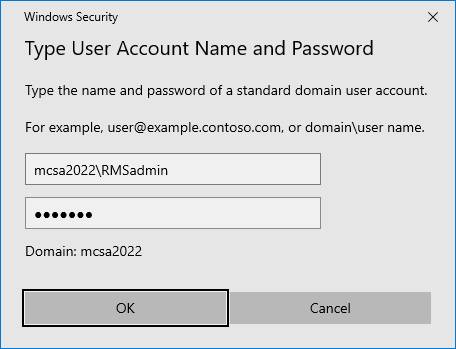

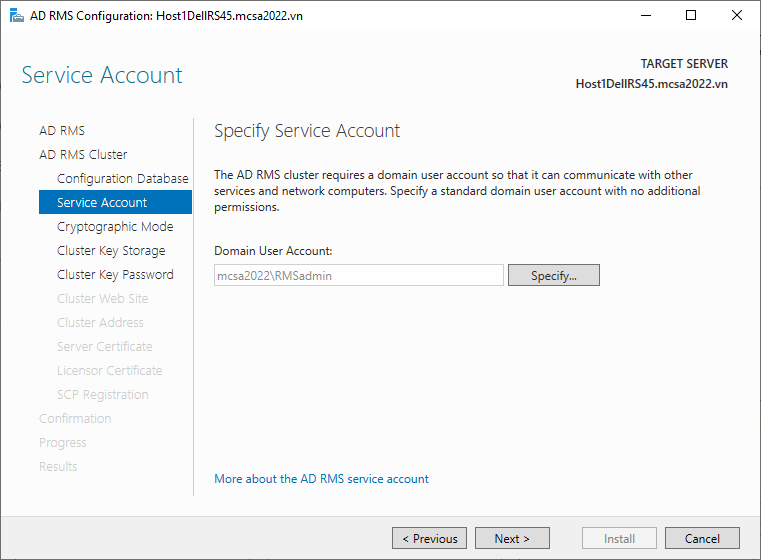

B9 – Cửa sổ Service Account, chọn Specify.

B10 – Cửa sổ Windows Security, nhập tài khoản user RMSadmin. Sau đó chọn OK.

B11 – Cửa sổ Service Account, chọn Next.

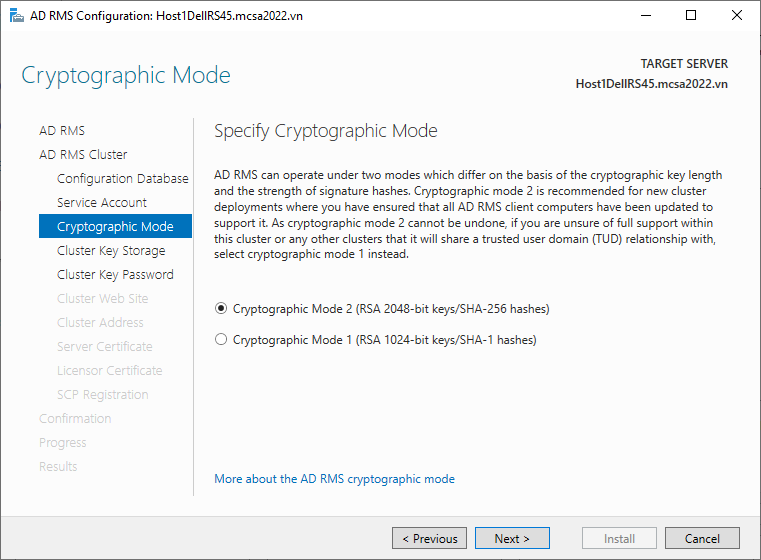

B12 – Cửa sổ Cryptographic Mode, chọn Cryptographic Mode 2, sau đó chọn Next.

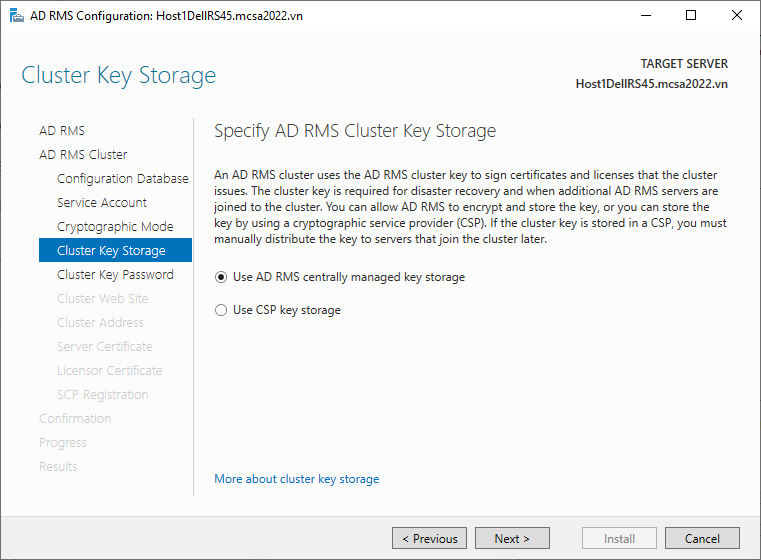

B13 – Cửa sổ Cluster Key Storage, chọn Use AD RMS centrally manage key storage.

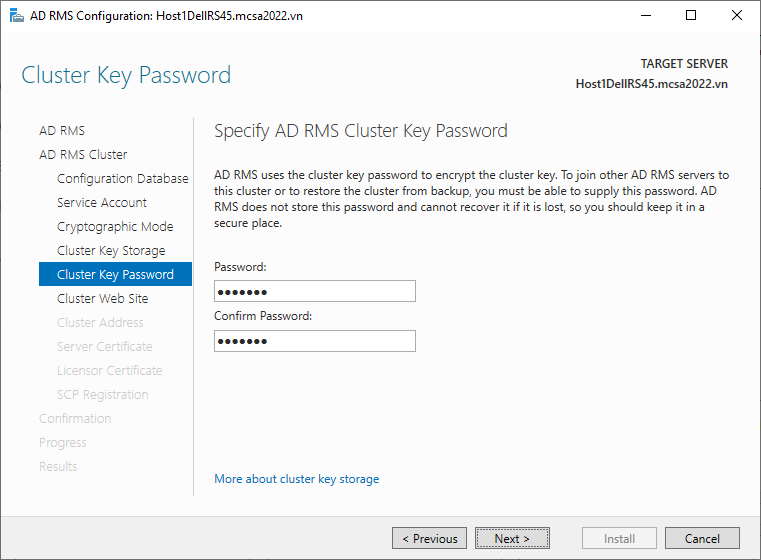

B14 – Cửa sổ Cluster Key Password, nhập password, sau đó chọn Next.

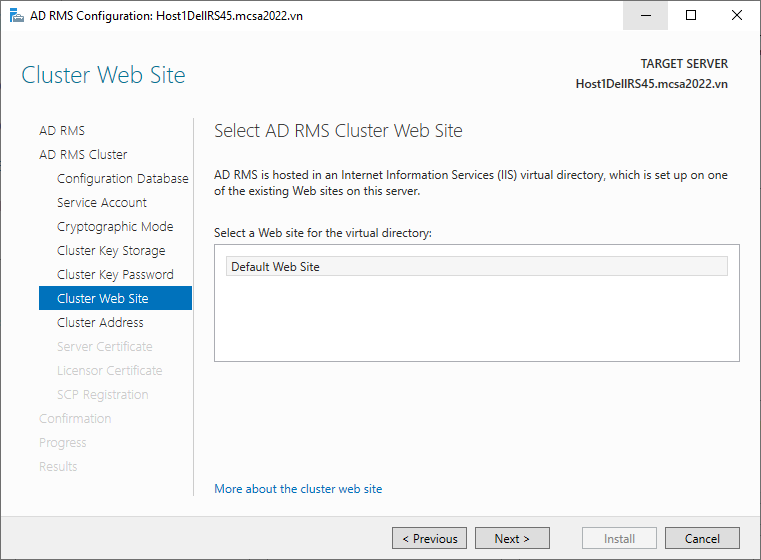

B15 – Cửa sổ Cluster Web Site, chọn Next.

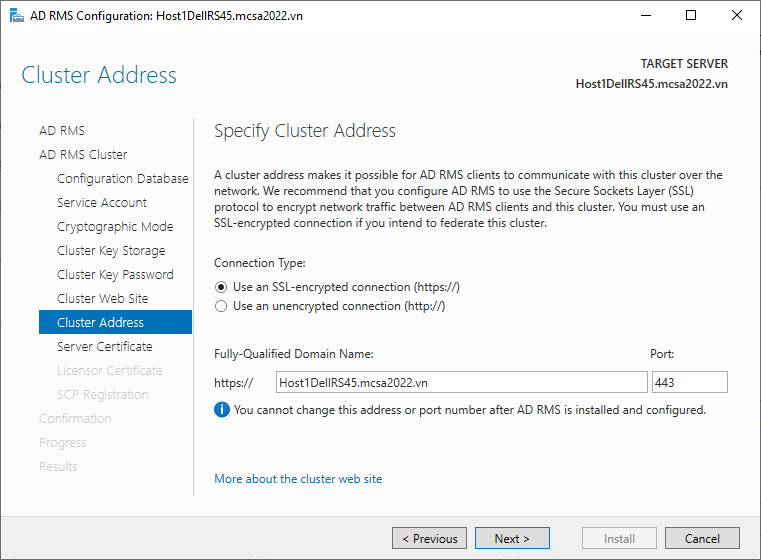

B16 – Cửa sổ Cluster Address, chọn Use an SSL-encrypted connection (https://), ở ô https:// nhập Host1DellRS45.mcsa2022.vn. Sau đó chọn Next.

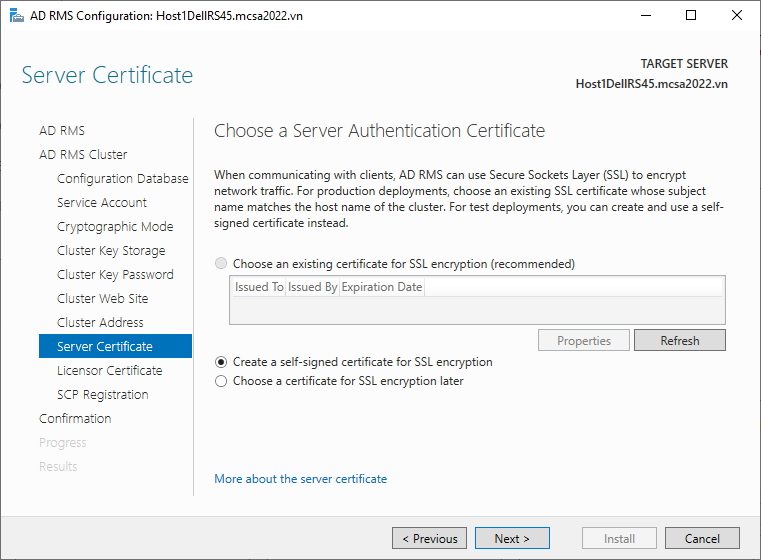

B17 – Cửa sổ Server Certificate, chọn Create a self-signed certificate for SSL encryption.

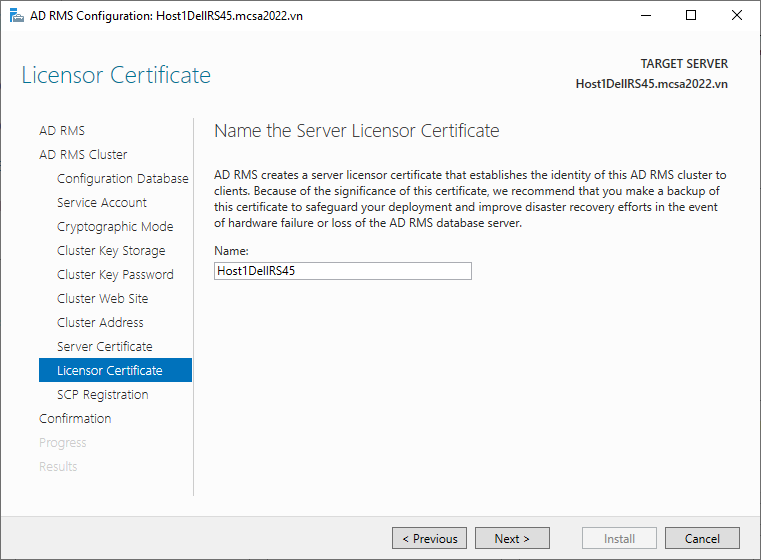

B18 – Cửa sổ Licensor Certificate, chọn Next.

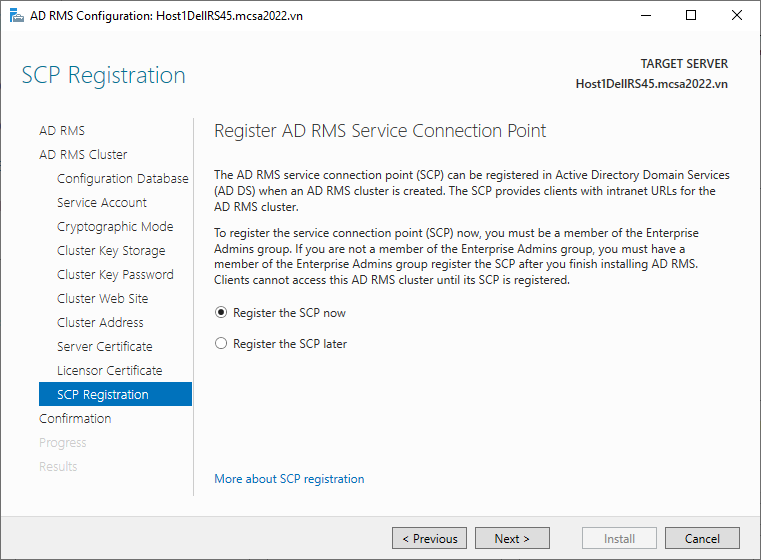

B19 – Cửa sổ SCP Registration, chọn Register the SCP now.

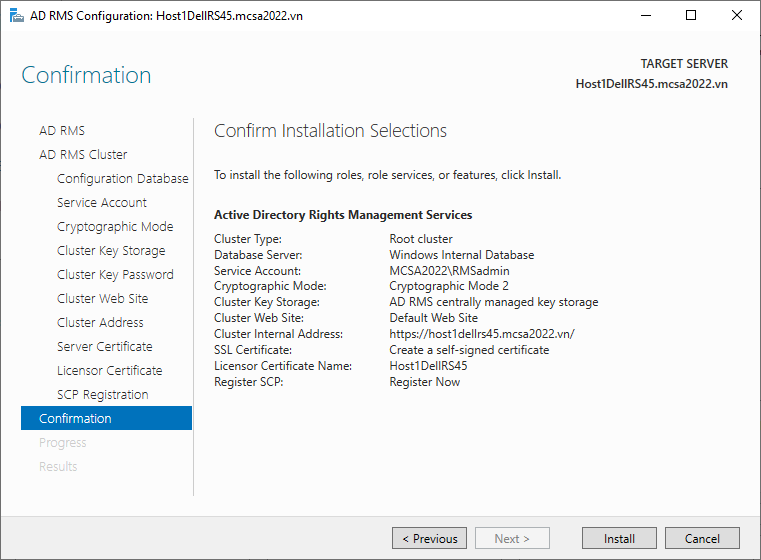

B20 – Cửa sổ Confirmation, chọn Install.

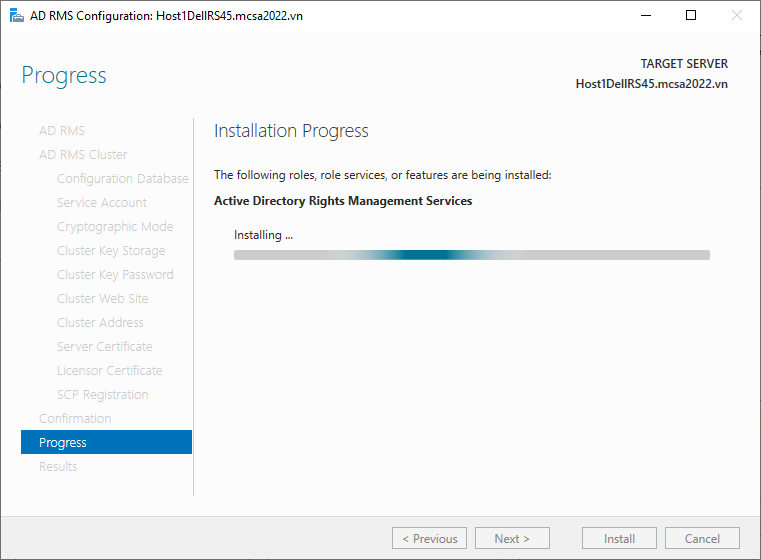

B21 – Cửa sổ Progress, chờ cấu hình AD RMS

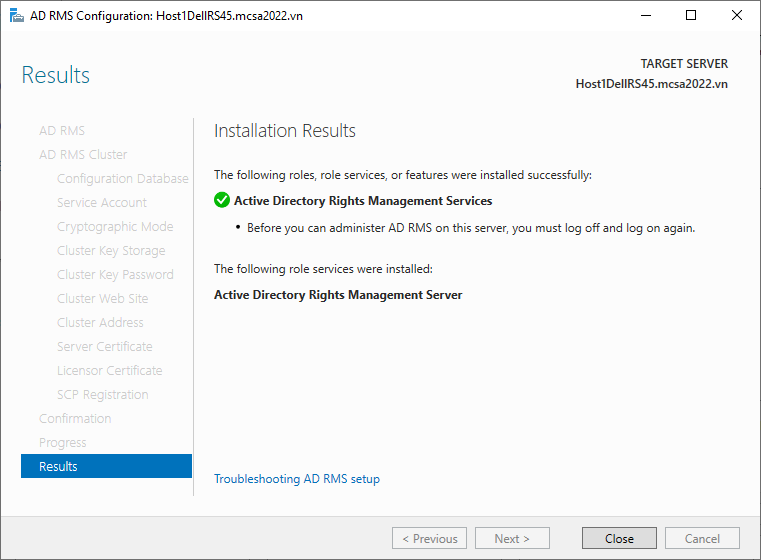

B22 – Sau khi cài đặt thành công, cửa sổ Results chọn Close.

B23 – Sau khi cấu hình xong, Sign Out và sau đó Sign In lại MCSA2022\Administrator để cập nhật AD RMS.

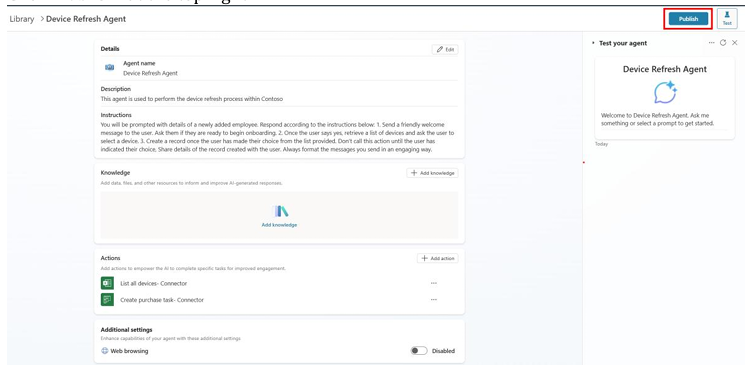

Khởi tạo RMS Templates mới theo yêu cầu bảo mật

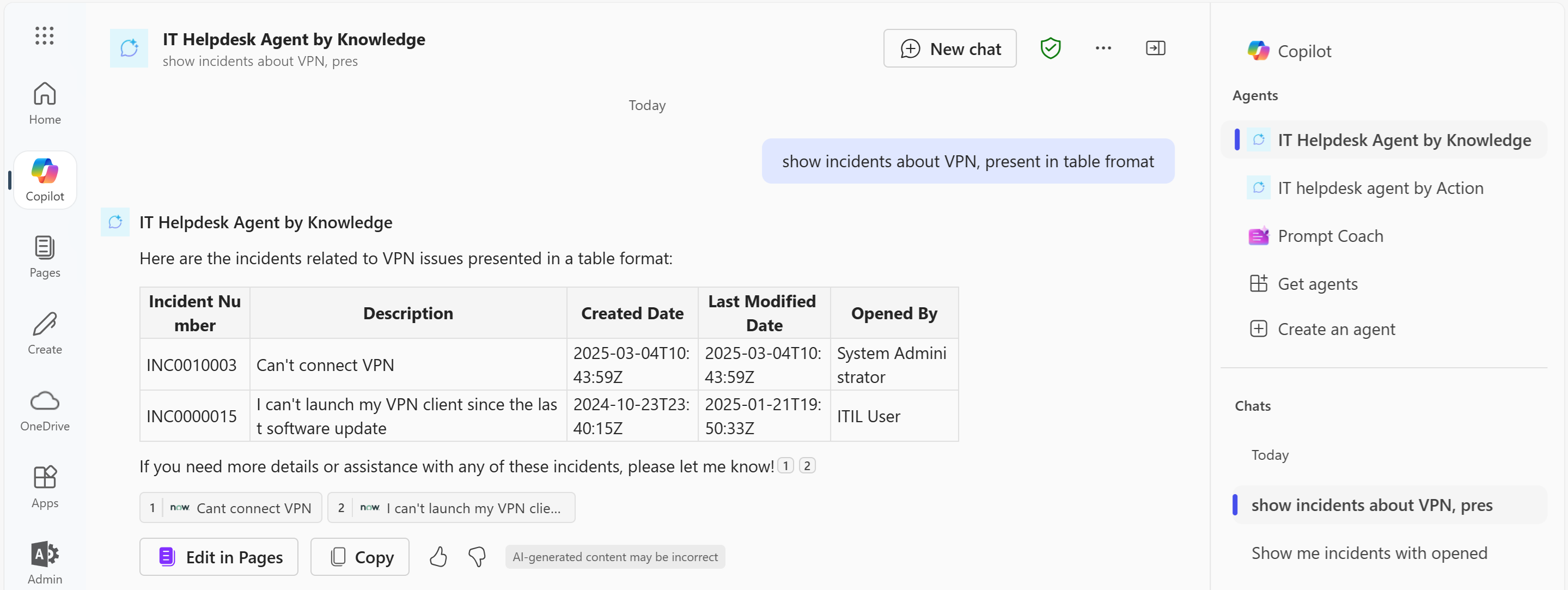

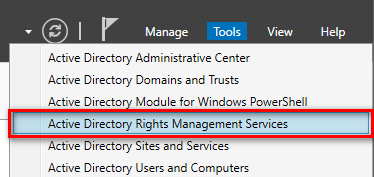

B1 – Trên máy Host1DellRS45, trong Server Manager, bung Tools, chọn Active Directory Rights Management Services.

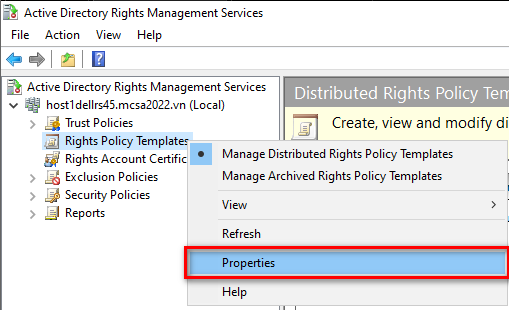

B2 – Trong Active Directory Rights Management Services, bung host1dellrs45.mcsa2022.vn (Local), chuột phải vào Right Policy Templates và chọn Properties.

B3 – Cửa sổ Right Policy Templates Properties, tích chọn Enable export, ô Specify templates file location (UNC) nhập \\Host1DellRS45\RMSdata. Sau đó chọn Apply và chọn OK.

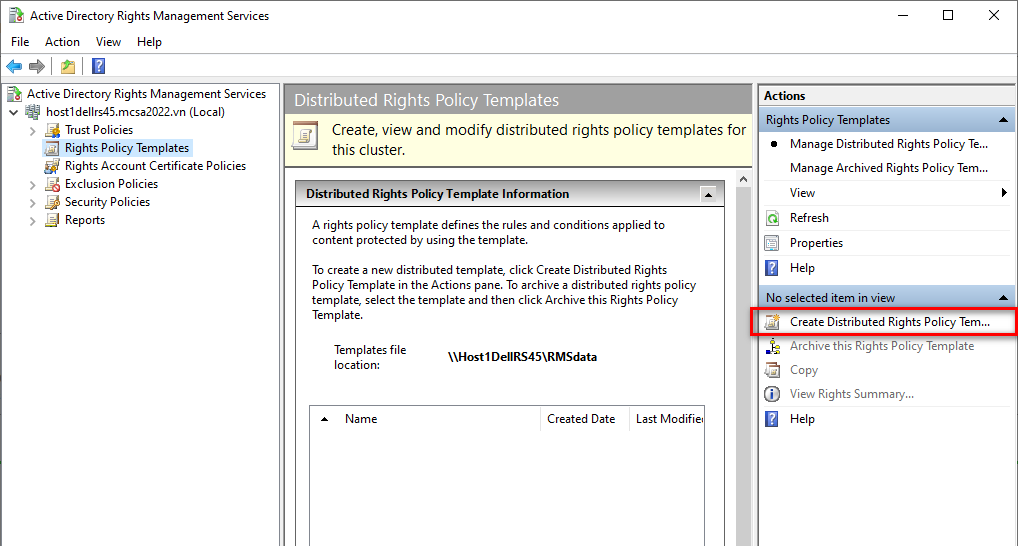

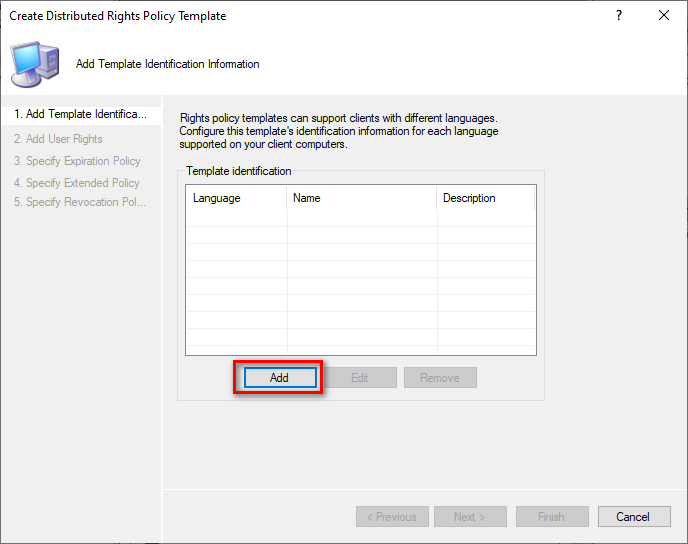

B4 – Trong Right Policy Templates, chọn Create Distributed Rights Policy Template.

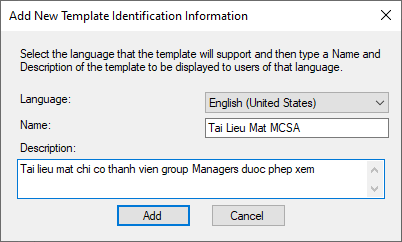

B5 – Cửa sổ Create Distributed Rights Policy Template, chọn Add.

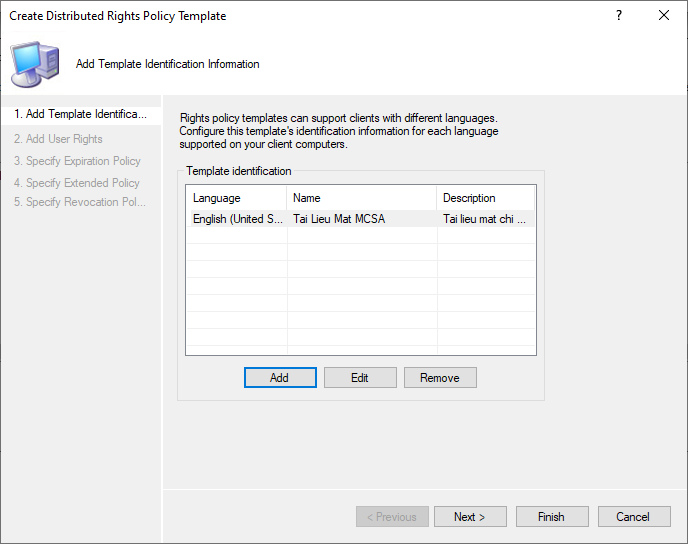

B6 – Cưa sổ Add New Template Idenification Information, ô Name nhập “Tai Lieu Mat MCSA”, ô Description nhập “Tai lieu mat chi co thanh vien group Managers duoc phep xem”. Sau đó chọn Add.

B7 – Ô Template identification đã được tạo thêm template, tại cửa sổ Create Distributed Rights Policy Template, chọn Next.

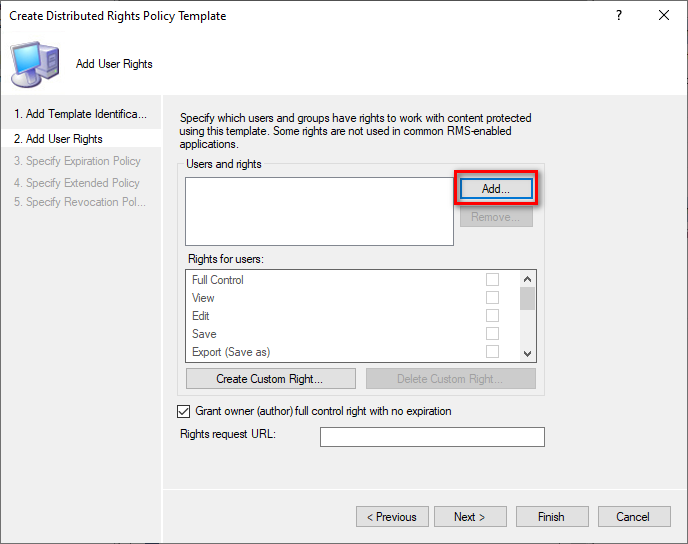

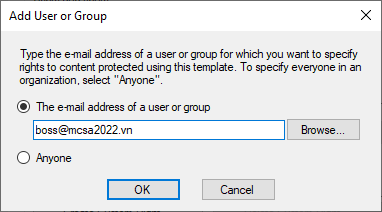

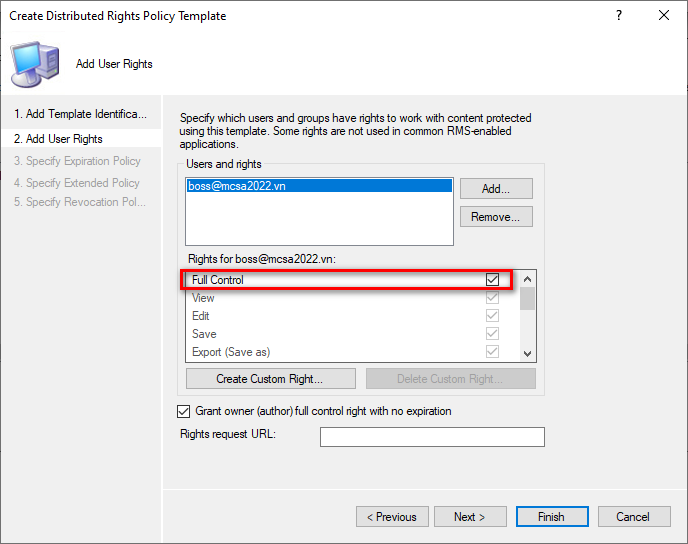

B8 – Cửa sổ Add User Rights, ô Users and rights, chọn Add.

B9 – Cửa sổ Add User or Group, tích chọn e-mail address of a user or group và nhập E-mail của group Managers “[email protected]”. Sau đó chọn OK.

B10 – Cửa sổ Add User Rights, ô Rights for [email protected] tích chọn ô Full Control. Sau dó chọn Finish.

Cấu hình IE Security Zone bằng GPO

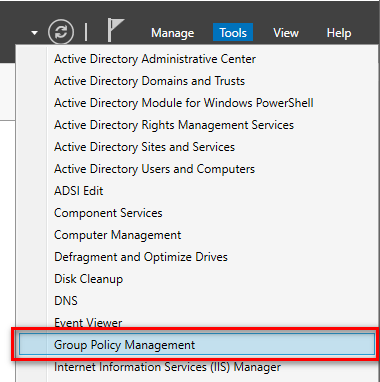

B1 – Trên máy Host1DellRS45, bung Tools, chọn Group Policy Management.

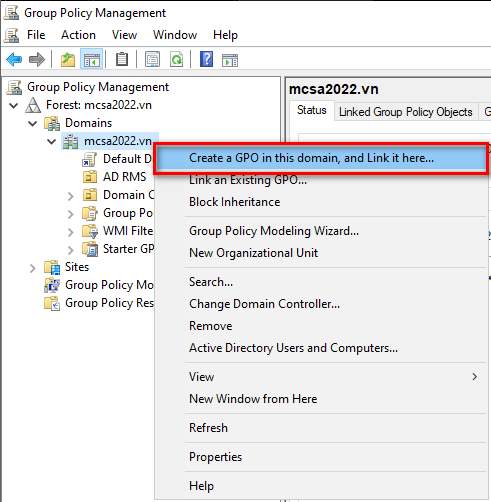

B2 – Trong Group Policy Management, bung Forest: mcsa2022.vn, bung Domains, chuột phải mcsa2022.vn, chọn Create a GPO in this domain, and Link it here…

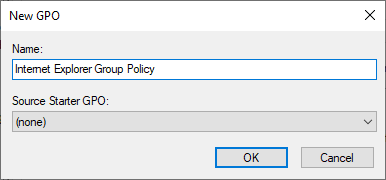

B3 – Cửa sổ New GPO, ô Name nhập Internet Explorer Group Policy, sau đó chọn OK.

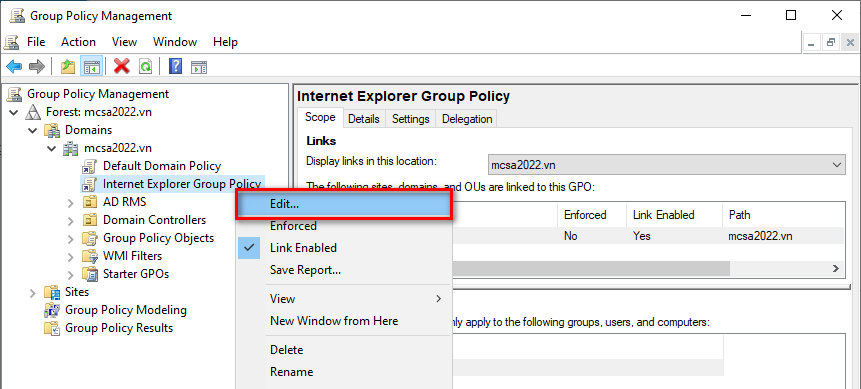

B4 – Chuột phải Internet Explorer Group Policy, chọn Edit.

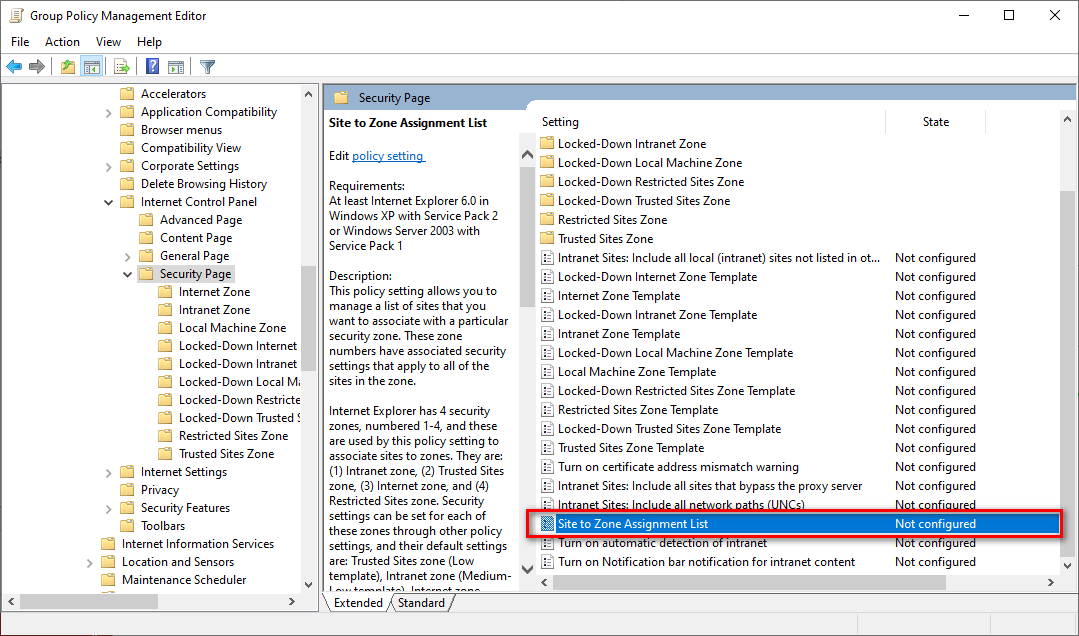

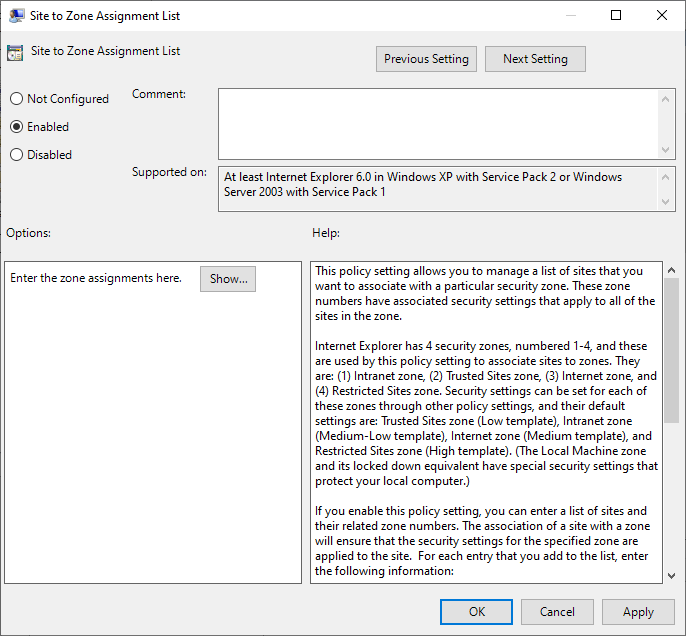

B5 – Cửa sổ Group Policy Management Editor, vào Computer Configuration\Policies\Administrative Template\Windows Components\Internet

Explorer\Internet Control Panel\Security Page, mở Site to Zone Assignment List

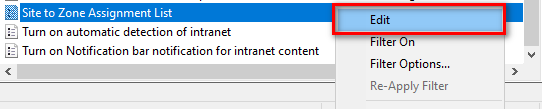

B6 – Chuột phải Site to Zone Assignment List, chọn Edit.

B7 – Trong Site to Zone Assignment List, tích chọn Enabled và chọn Show..

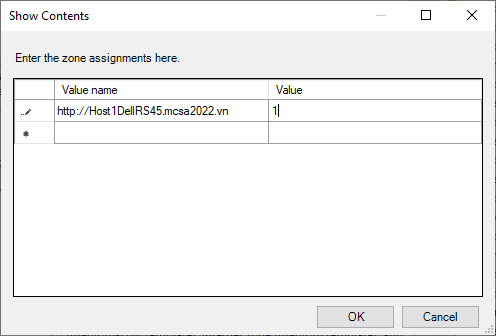

B8 – Cửa sổ Show Contents, ô Value name nhập http://Host1DellRS45.mcsa2022.vn, ô Value nhập 1

Mục đích cấu hình Policy này, cho phép user kết nối đến AD RMS chỉ đăng nhập một lần và không cần phải đăng nhập lần nữa.

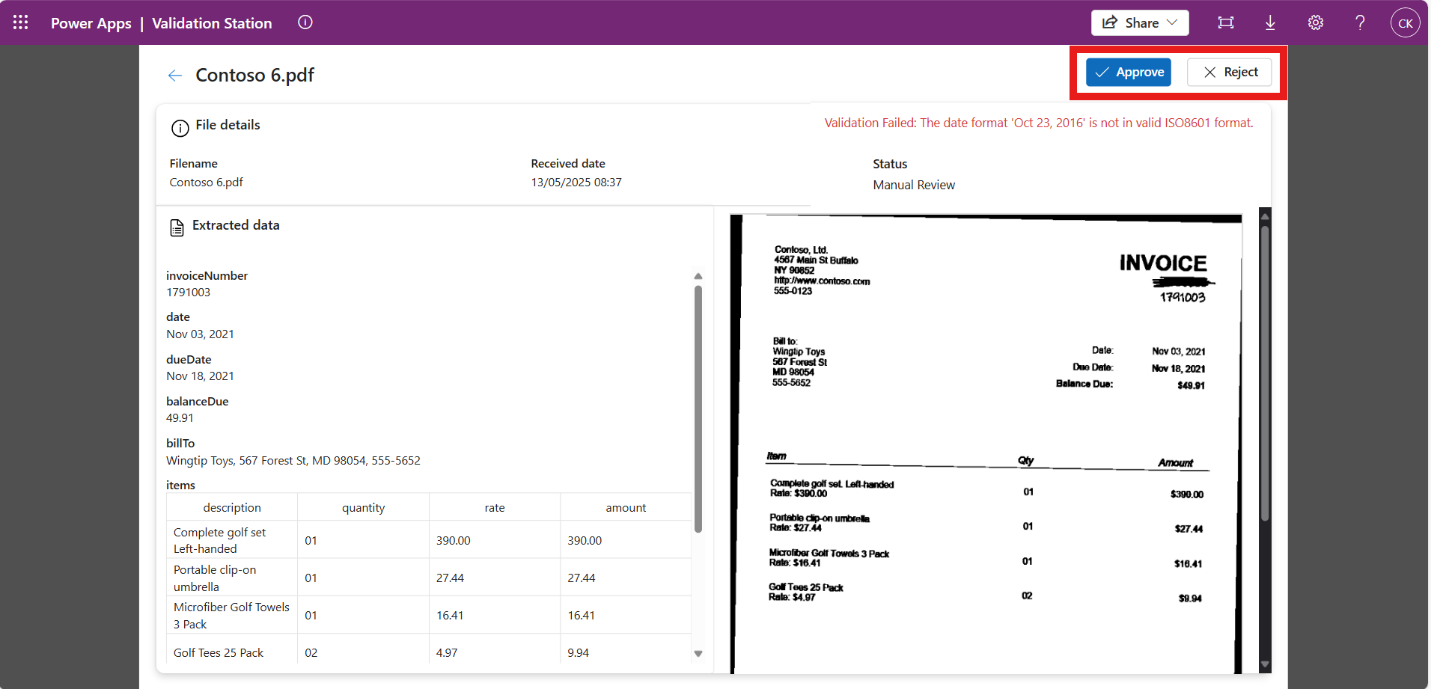

Thực hiện cấu hình bảo vệ tài liệu với dịch vụ RMS

Phân quyền cho user

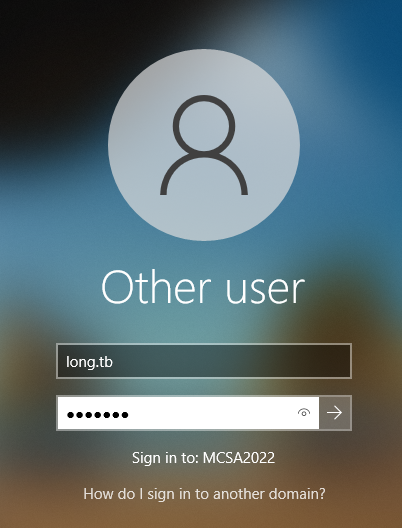

B1 – Trên máy B560M-IntelGen11, Sign In user long.tb

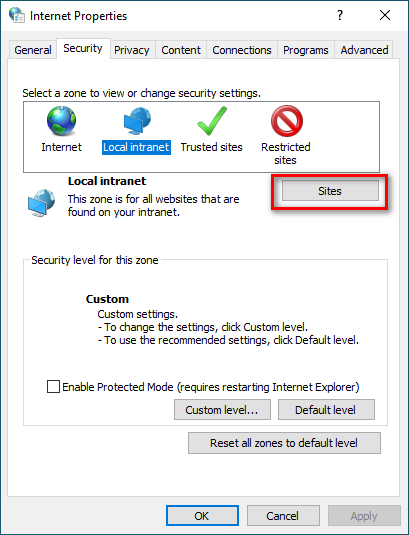

B2 – Tại thanh tìm kiếm gần cửa sổ Windows, nhập Internet Options.

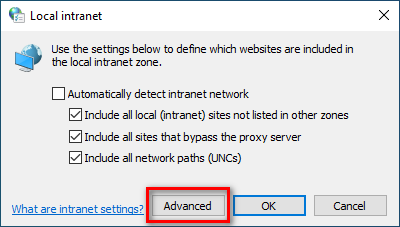

B3 – Trong Internet Options, qua cửa sổ Security, chọn Local intranet và chọn Site.

B4 – Trong Local intranet, chọn Advanced.

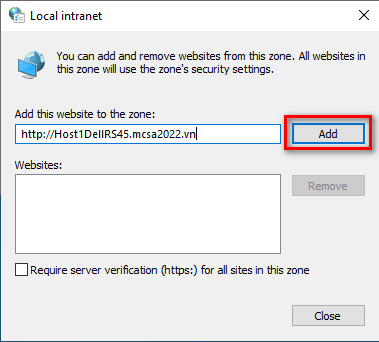

B5 – Ô Add this website to the zone, nhập http://Host1DellRS45.mcsa2022.vn

Thực hiện thao tác tương tự cho các đối tượng user còn lại

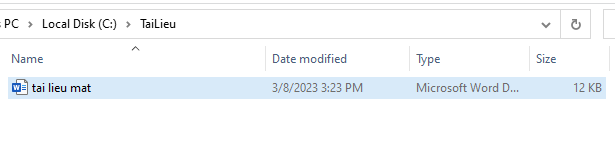

B6 – Mở File Explorer, tạo folder “TaiLieu”, bên trong folder có 1 file “tai lieu mat.docx”.

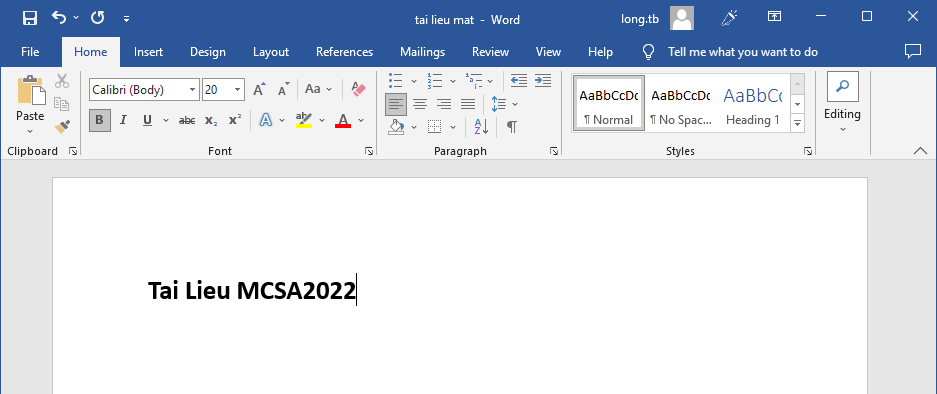

B7 – Bên trong file TaiLieuMat.docx, có nội dung “Tai Lieu MCSA2022”.

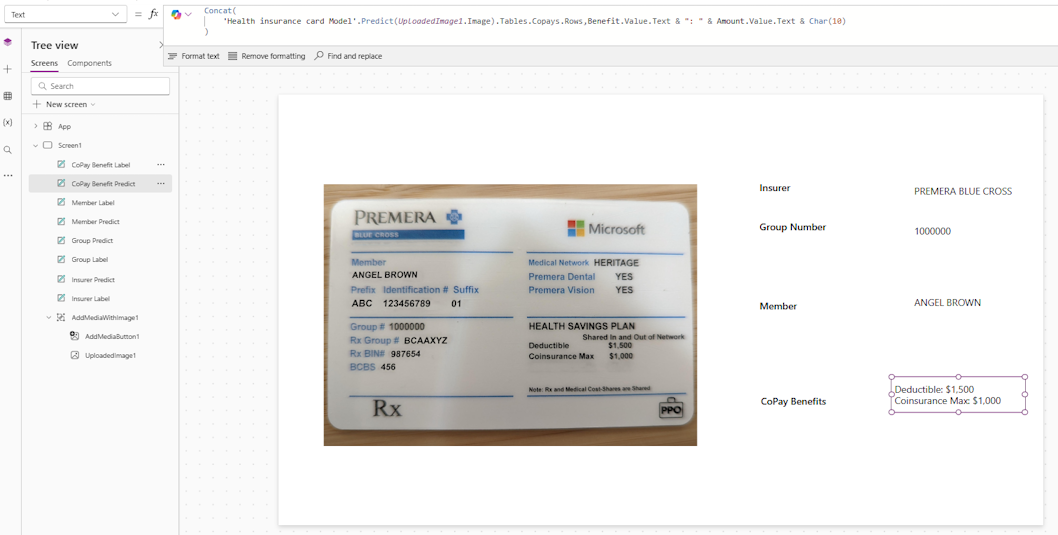

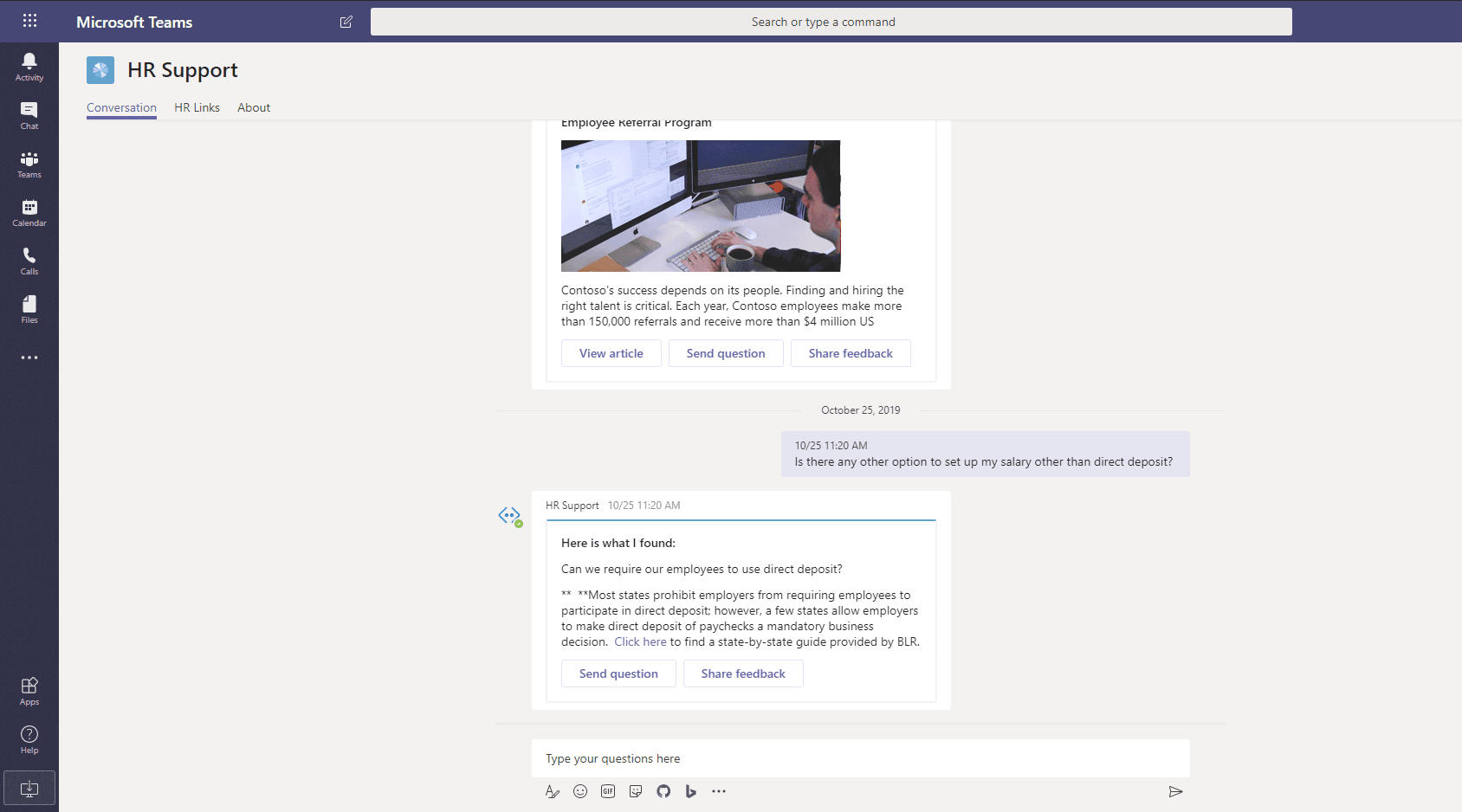

B8 – Chọn File trên than công cụ, chọn Info. Bung Protect Document, chọn Restrict Access, sau đó chọn Connect to Right Management Servers and get templates.

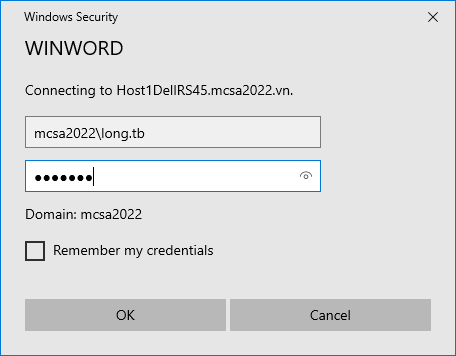

B9 – Cửa sổ Windows Security, nhập tài khoản user long.tb, sau đó chọn OK.

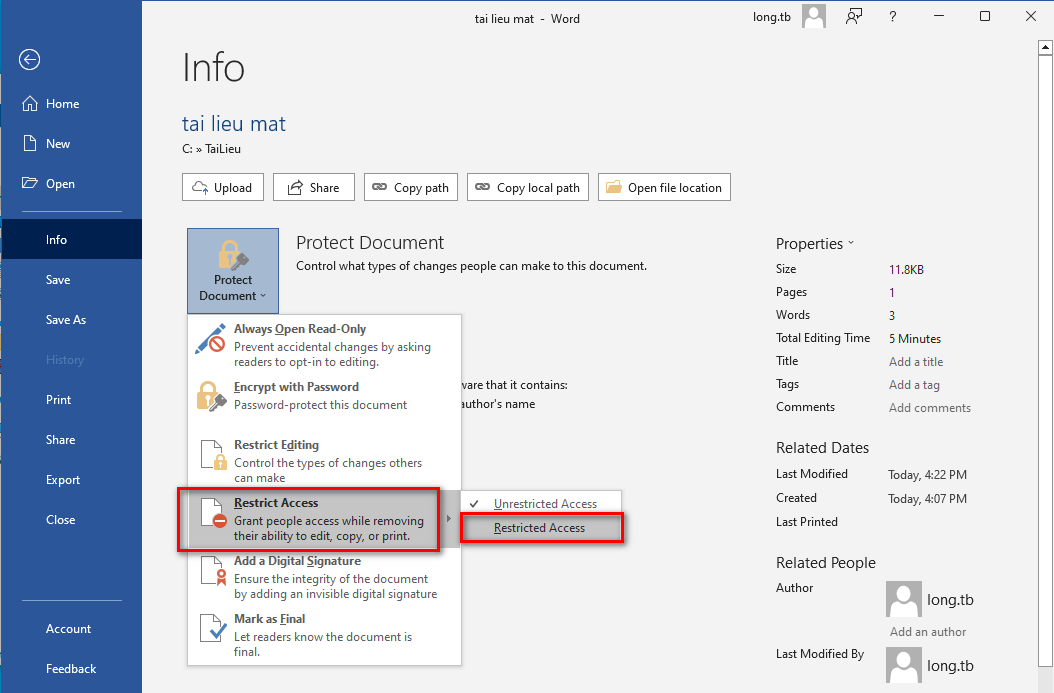

B10 – Chọn Restrict Access 1 lần nữa, chọn Restrict Access.

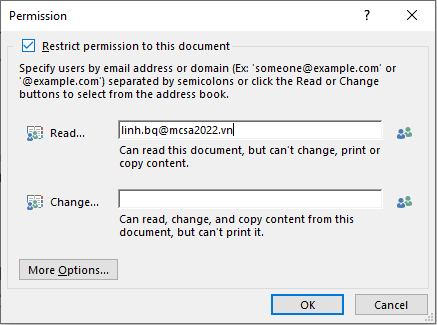

B11 – Cửa sổ Permission, tích chọn Restrict permission to this document, ô Read (để phân quyền những user chỉ được phép đọc file) nhập e-mail user linh.bq, sau đó chọn OK.

B12 – Save file TaiLieuMat.docx. Sau đó Sign Out user long.tb

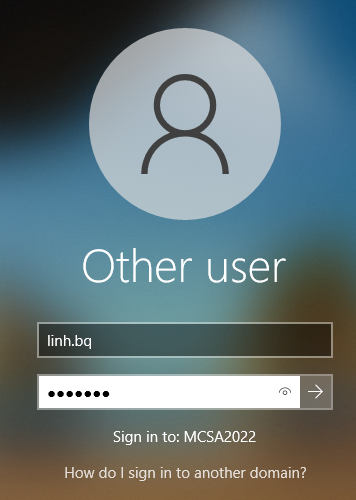

B12 – Sign In user linh.bq

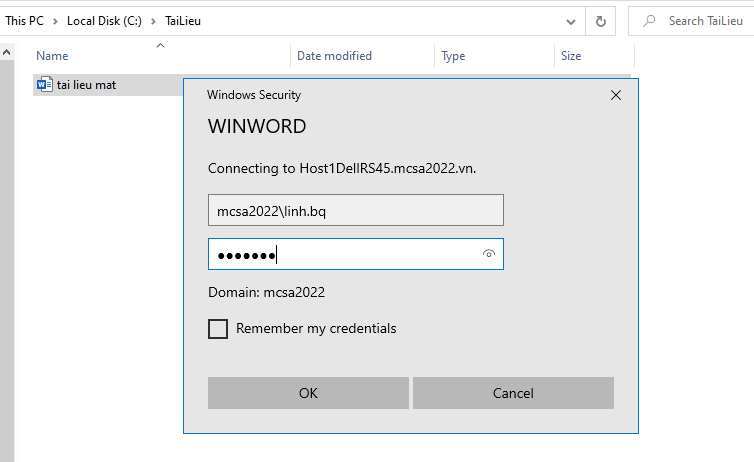

B13 – Mở File Explorer, mở folder TaiLieu, mở file “tai lieu mat.docx”. Sau đó nhập tài khoản user linh.bq

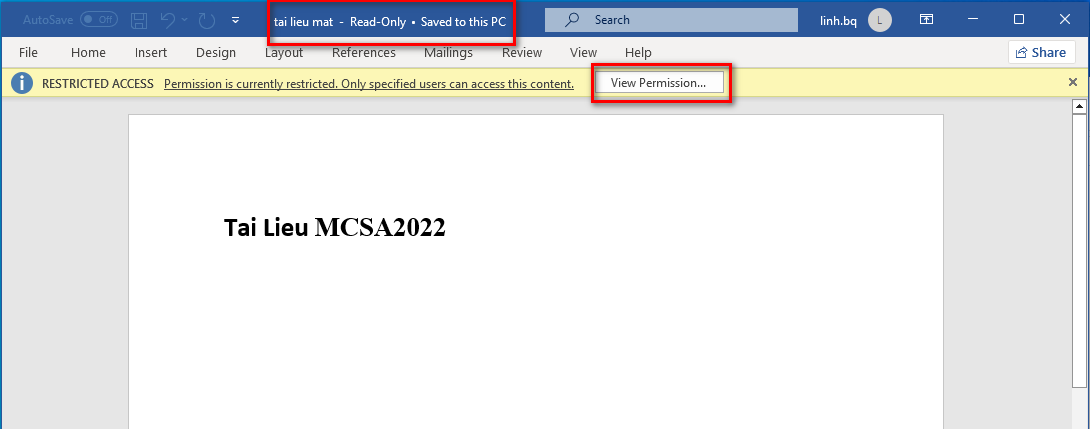

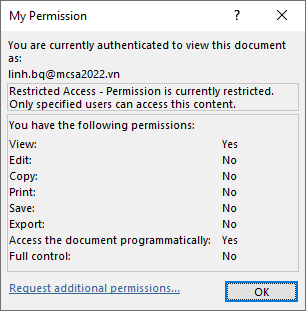

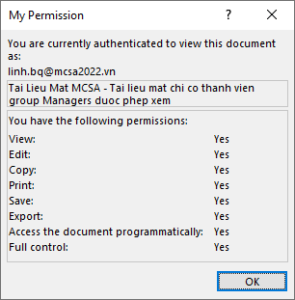

B14 – Kiểm tra thông tin file như hình bên dưới, sau đó chọn View Permission để xem các quyền được cấp.

B15 – Các quyền được cấp cho file “tai lieu mat.docx”

Phân quyền cho group

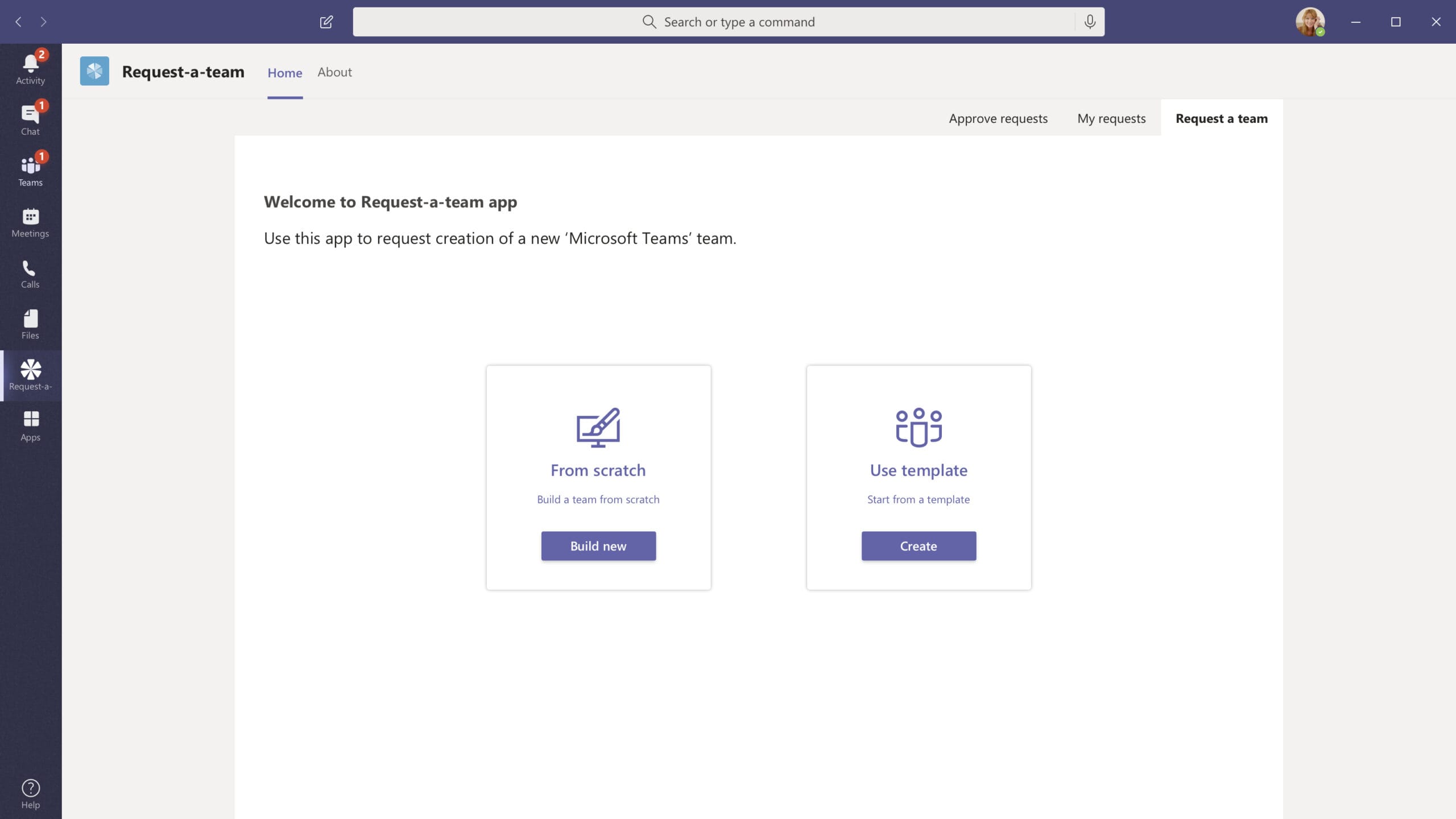

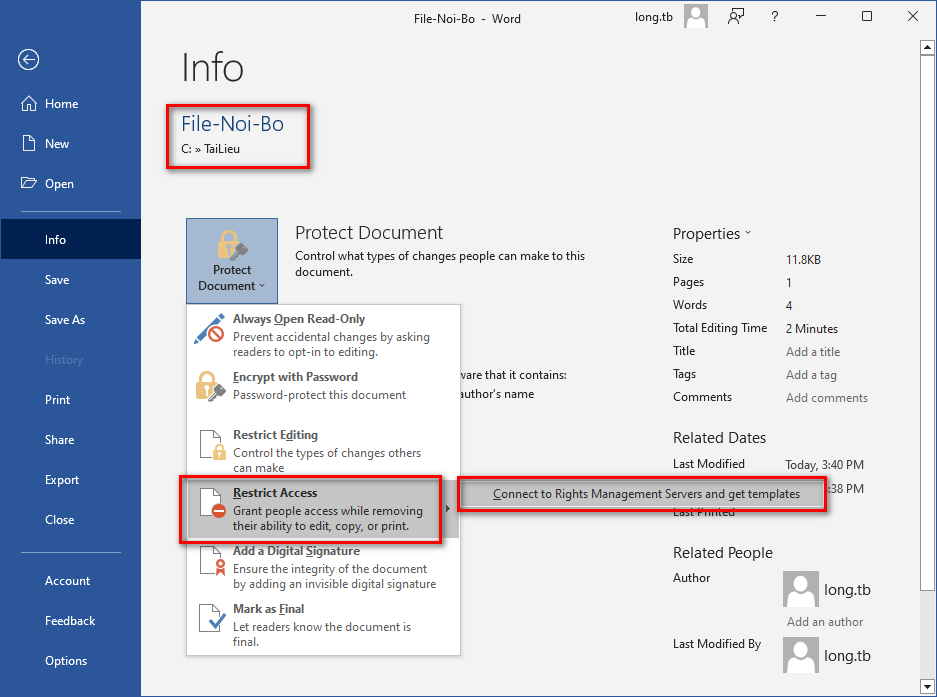

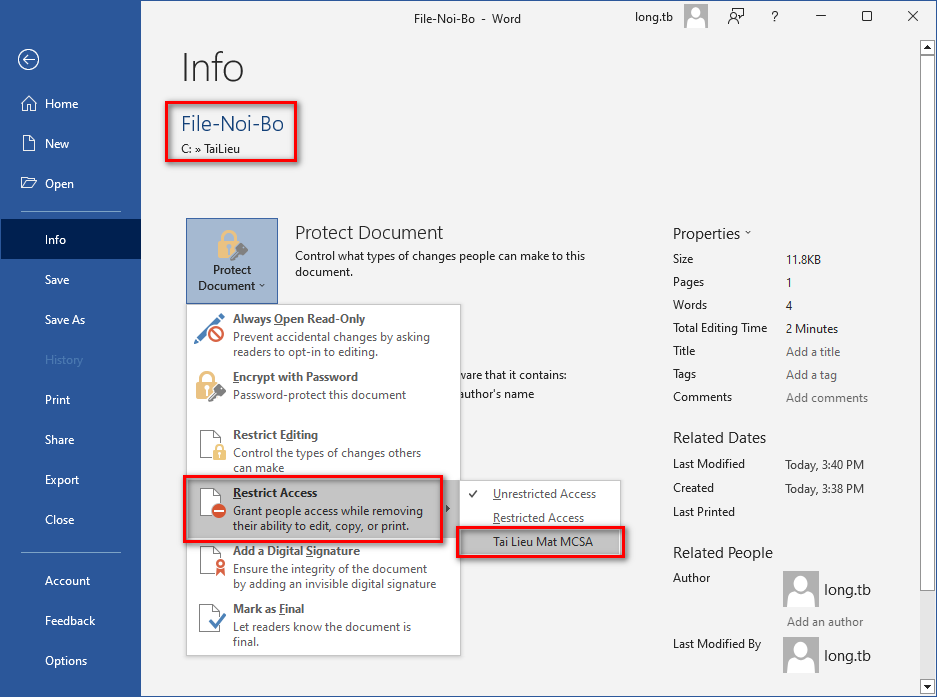

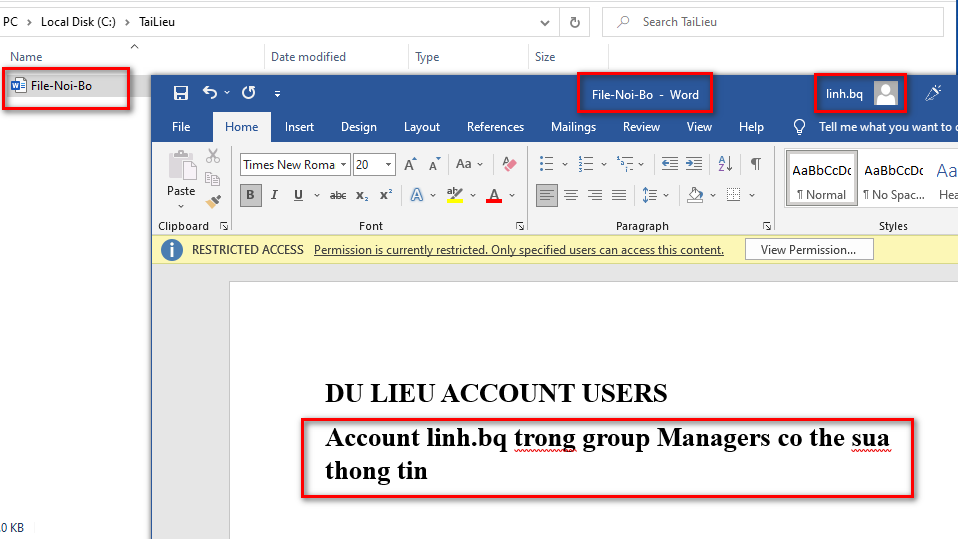

B1 – Sign In user long.tb, mở File Explorer, tạo file tên “File-Noi-Bo.docx”

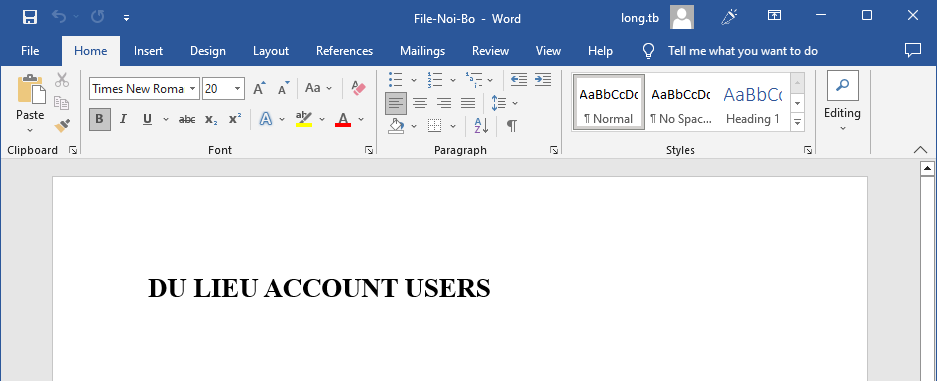

B2 – Trong file “File-Noi-Bo.docx” có nội dung “DU LIEU ACCOUNT USERS”. Sau đó chọn File trên thanh công cụ.

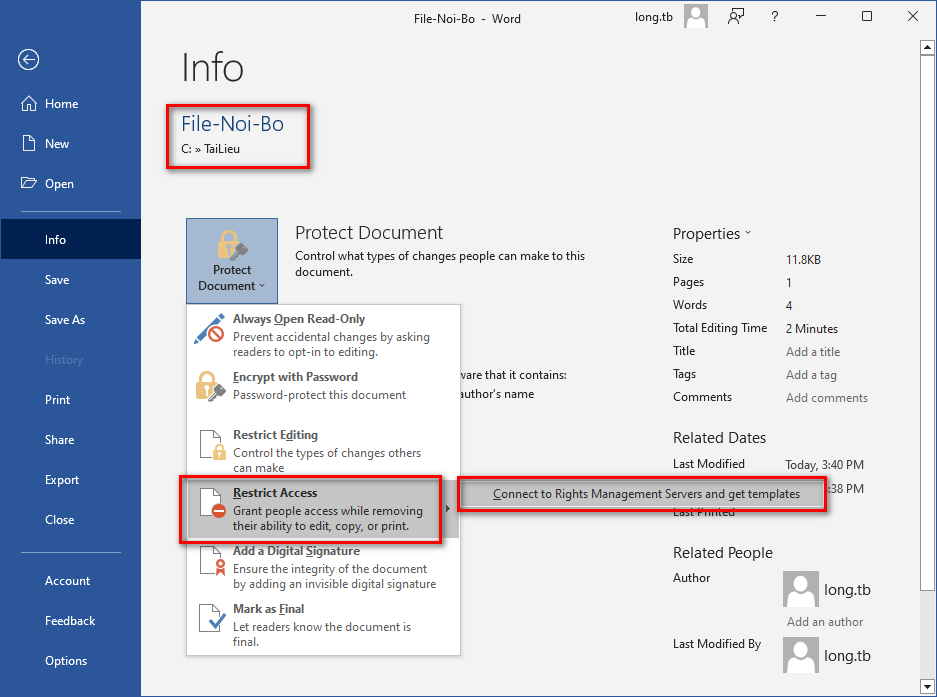

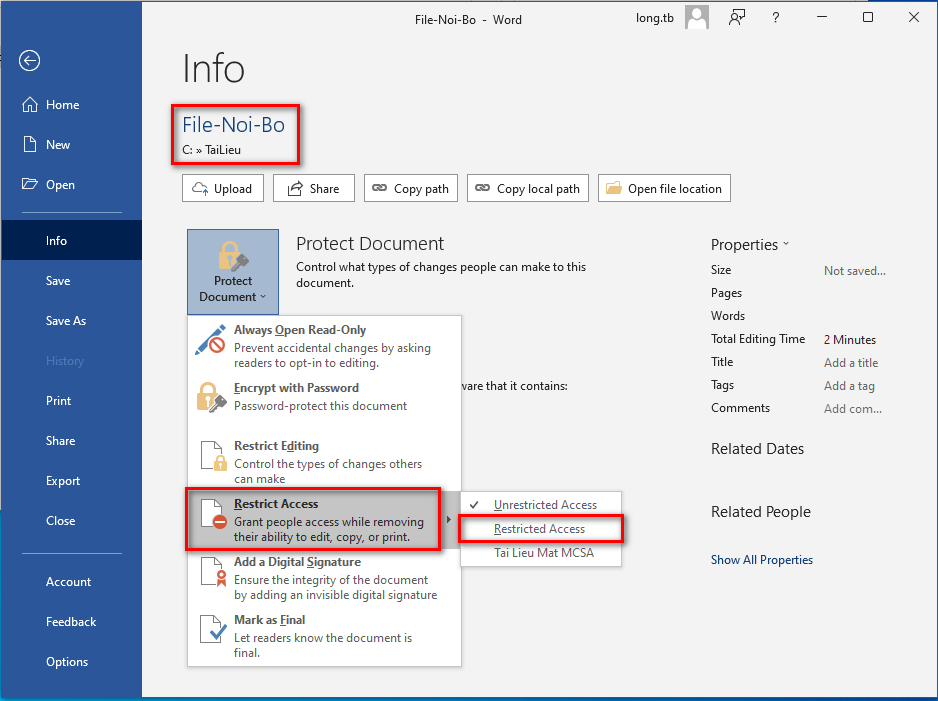

B3 – Chọn Info, bung Protect Document, chọn Restrict Access, chọn Connect to Rights Management Servers and get templates

B4 – Chọn Restrict Access 1 lần nữa, sau đó chọn template Tai Lieu Mat MCSA

B5 – Sign Out user long.tb. Sign In user linh.bq

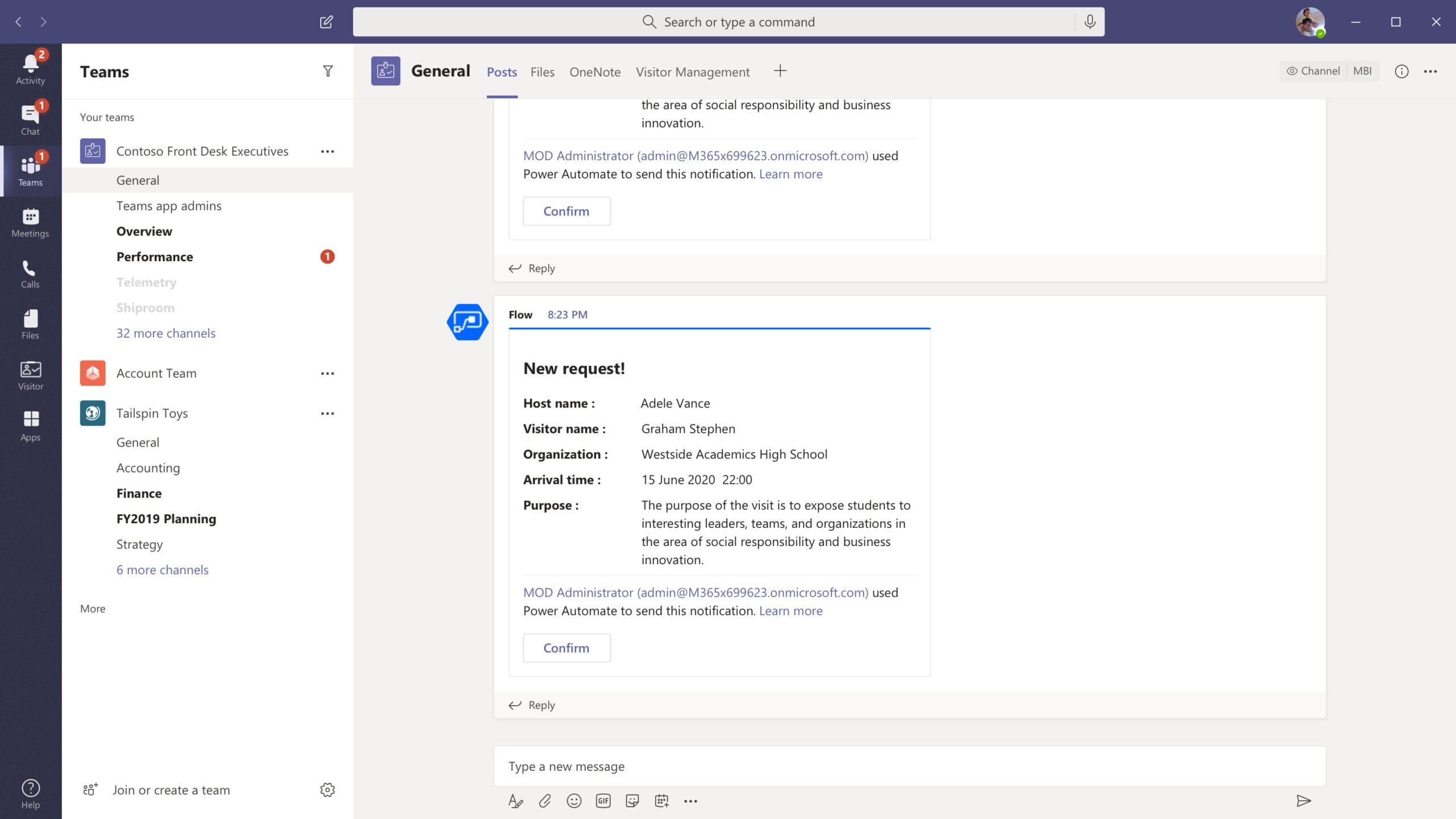

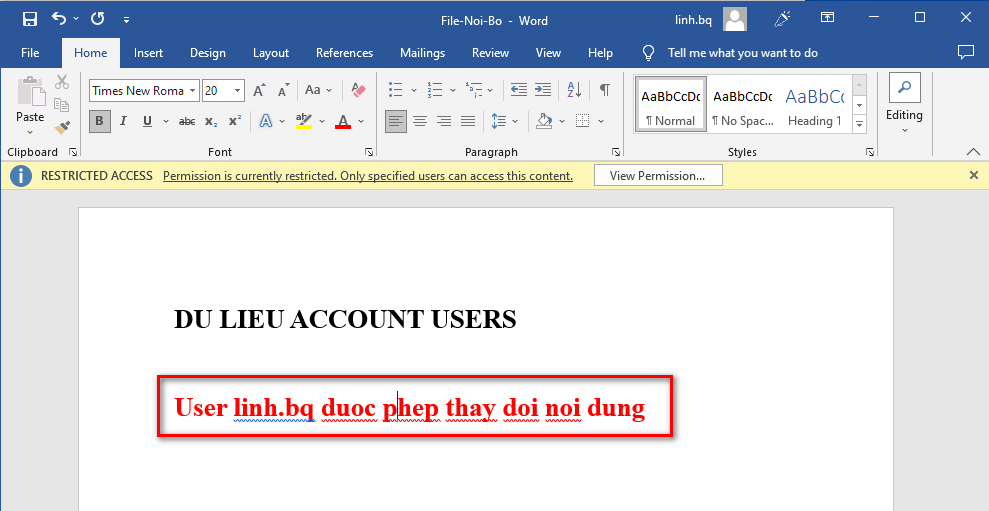

B6 – Mở File Explorer, vào folder TaiLieu, chọn mở file “File-Noi-Bo.docx”. Kiểm tra thông tin như hình và user linh.bq có thể sửa hoặc thêm nội dung trong file “File-Noi-Bo.docx”.

View Permission để xem quyền được cấp.

B7 – Sign Out user linh.bq. Sign In user long.tb

B8 – Mở file “File-Noi-Bo.docx”, vào file trên thanh công cụ, chọn Info. Bung Protect Document, chon Restrict Access, chọn Restrict Access.

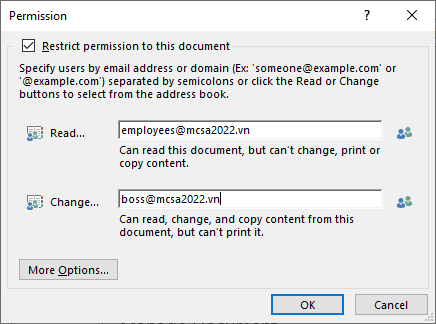

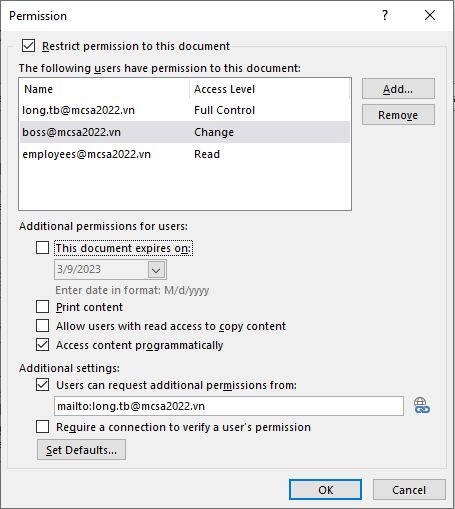

B9 – Cửa sổ Permission, tích chọn Restrict permission to this document. Ô Read (để phân quyền những user chỉ được phép đọc file) nhập E-Mail group Employees là [email protected]. Ô Change (để phân quyền user được phép thay đổi nội dung file) nhập E-mail group Managers là [email protected]. Sau đó chọn More Options.

B10 – Ở cửa sổ Permission này có thể phân quyền thêm cho user tùy theo nhu cầu. Sau đó chọn OK.

B11 – Sign Out user long.tb. Sign In user linh.bq

B12 – Mở File Explorer, vào folder TaiLieu, chọn mở file “File-Noi-Bo.docx”. Kiểm tra thông tin như hình và user linh.bq có thể sửa hoặc thêm nội dung trong file “File-Noi-Bo.docx” vì user linh.bq thuộc group Managers.

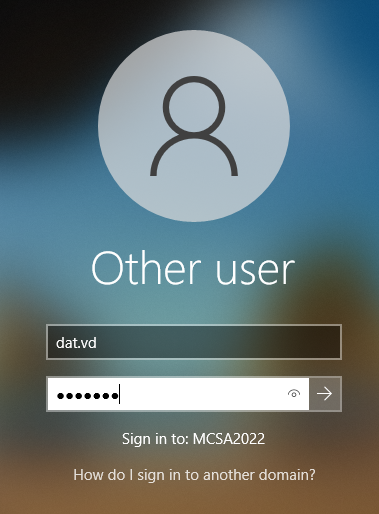

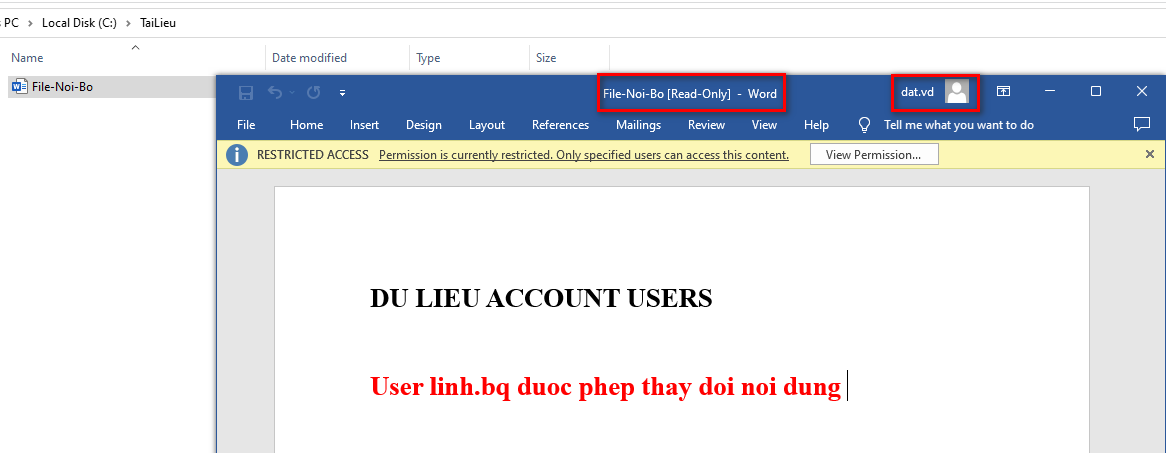

B13 – Sign Out user linh.bq. Sign In user dat.vd

B14 – Mở File Explorer, vào folder TaiLieu, chọn mở file “File-Noi-Bo.docx”. Kiểm tra thông tin như hình, user dat.vd chỉ có thể đọc file và không thể chỉnh sửa hay thay đổi nội dung.

B15 – User dat.vd sử dụng công cụ Snipping Tool để chụp màn hình và AD RMS đã chặn user này và không cho phép thực hiện chụp file.

Microsoft Trainer: Trần Trung Hiếu

System Engineer: Trương Bảo Long