Một trong những tính năng quan trọng của MDE là khả năng quản lý cảnh báo (Alert) và sự cố (Incident), giúp đội ngũ bảo mật (SOC) dễ dàng theo dõi, phân tích và xử lý các vấn đề bảo mật theo thời gian thực.

Trong bài viết này, chúng ta sẽ khám phá chi tiết cách quản lý các cảnh báo và sự cố, bao gồm tính năng chính, yêu cầu, lợi ích, ví dụ minh họa và hướng dẫn cấu hình.

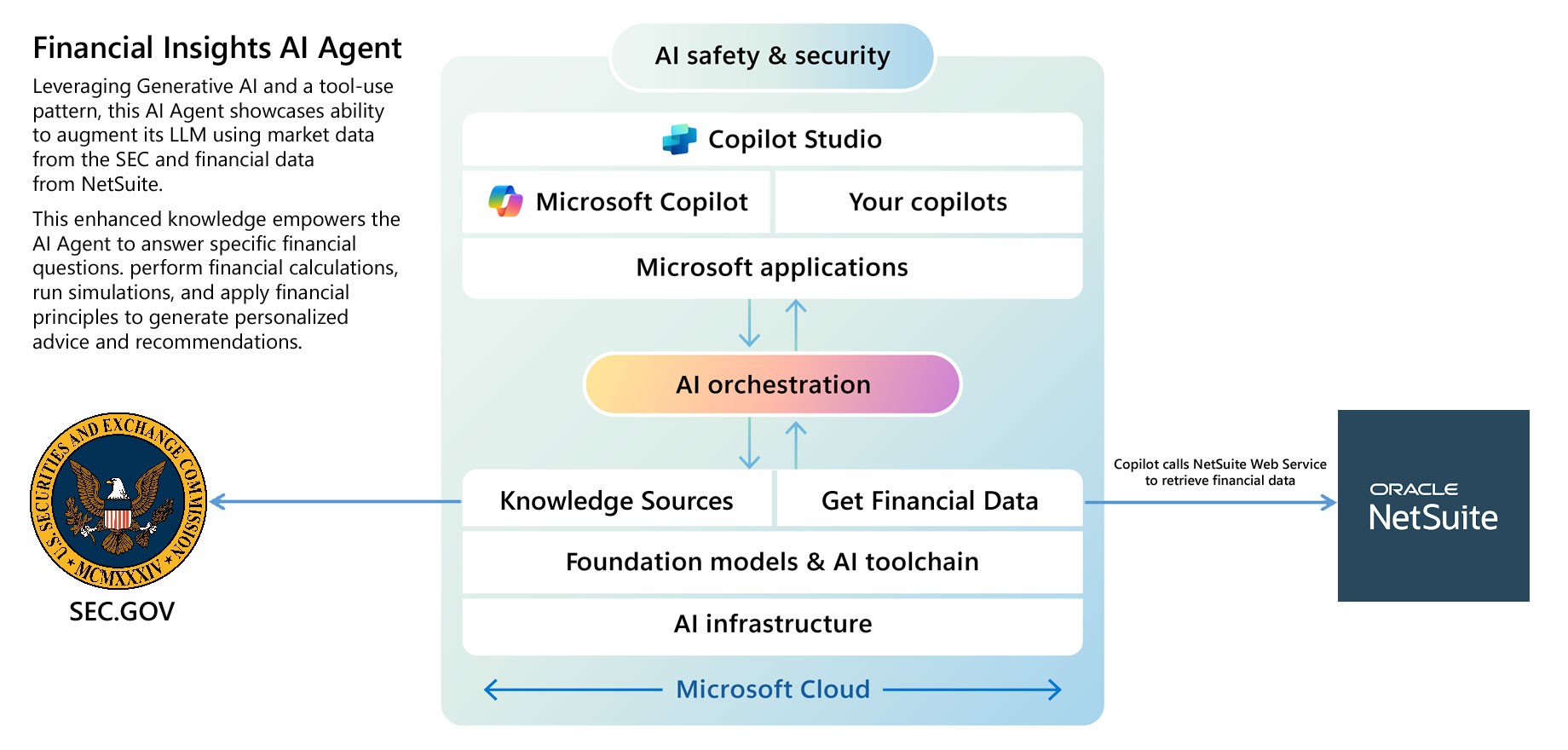

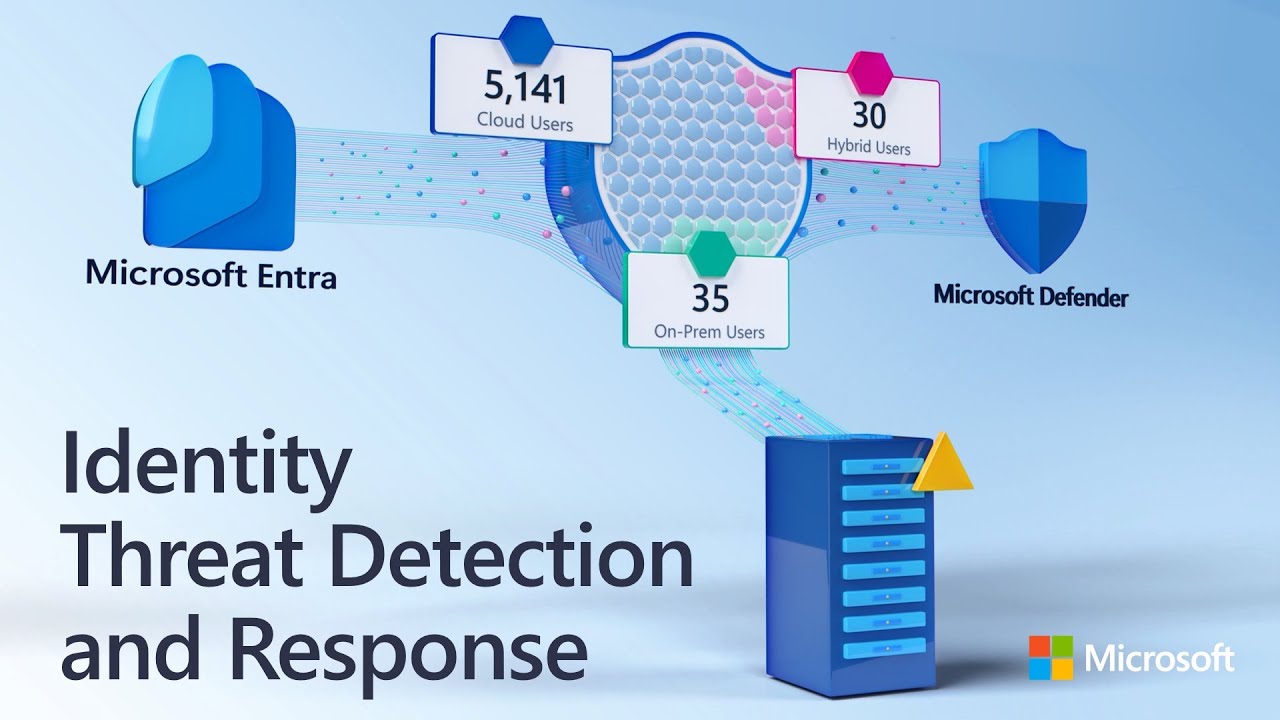

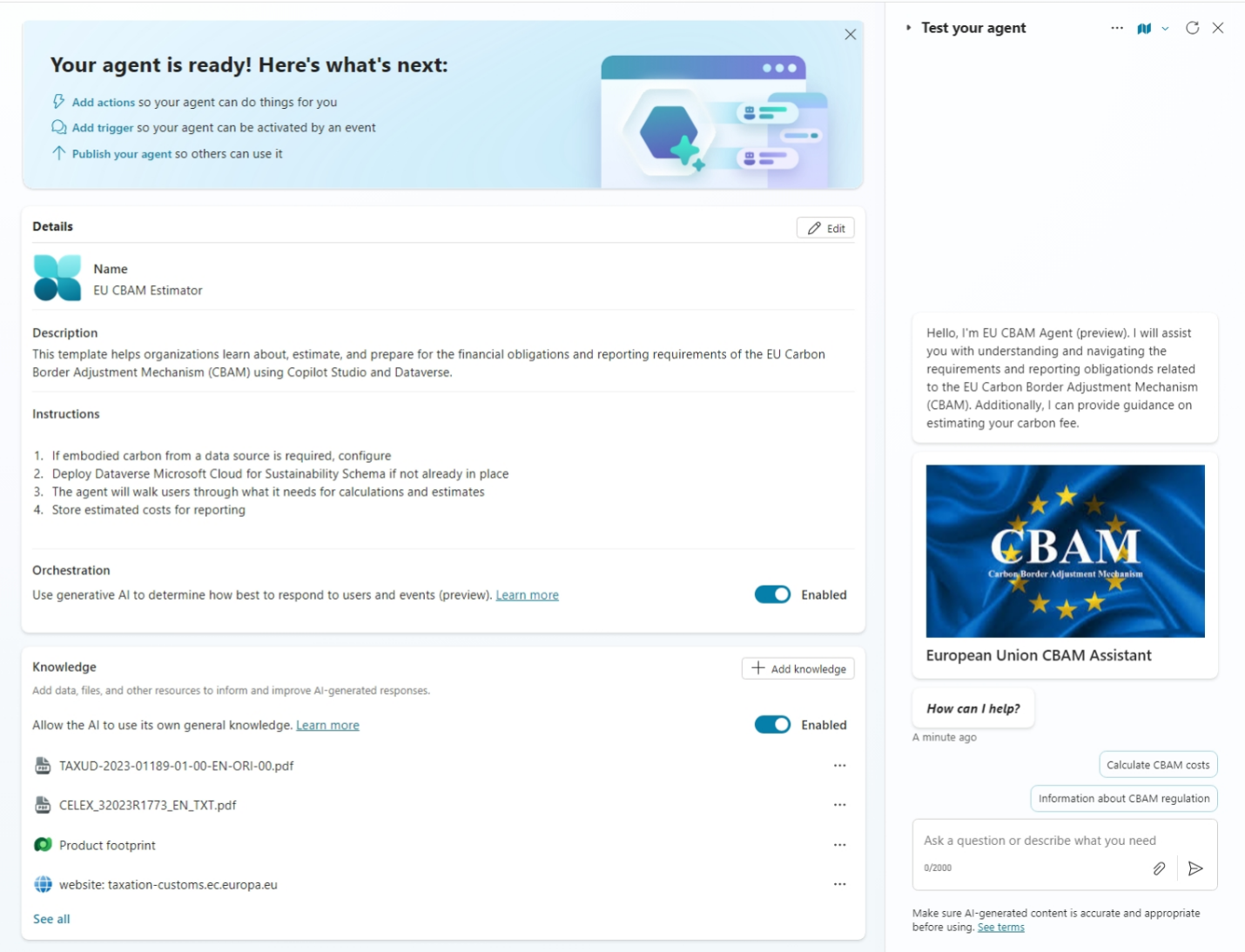

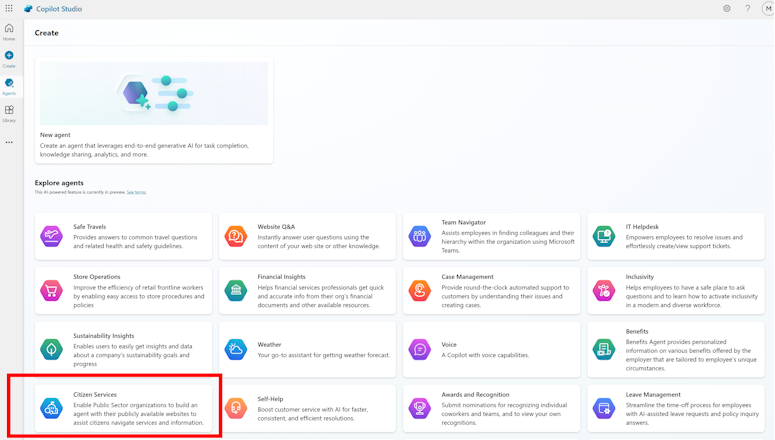

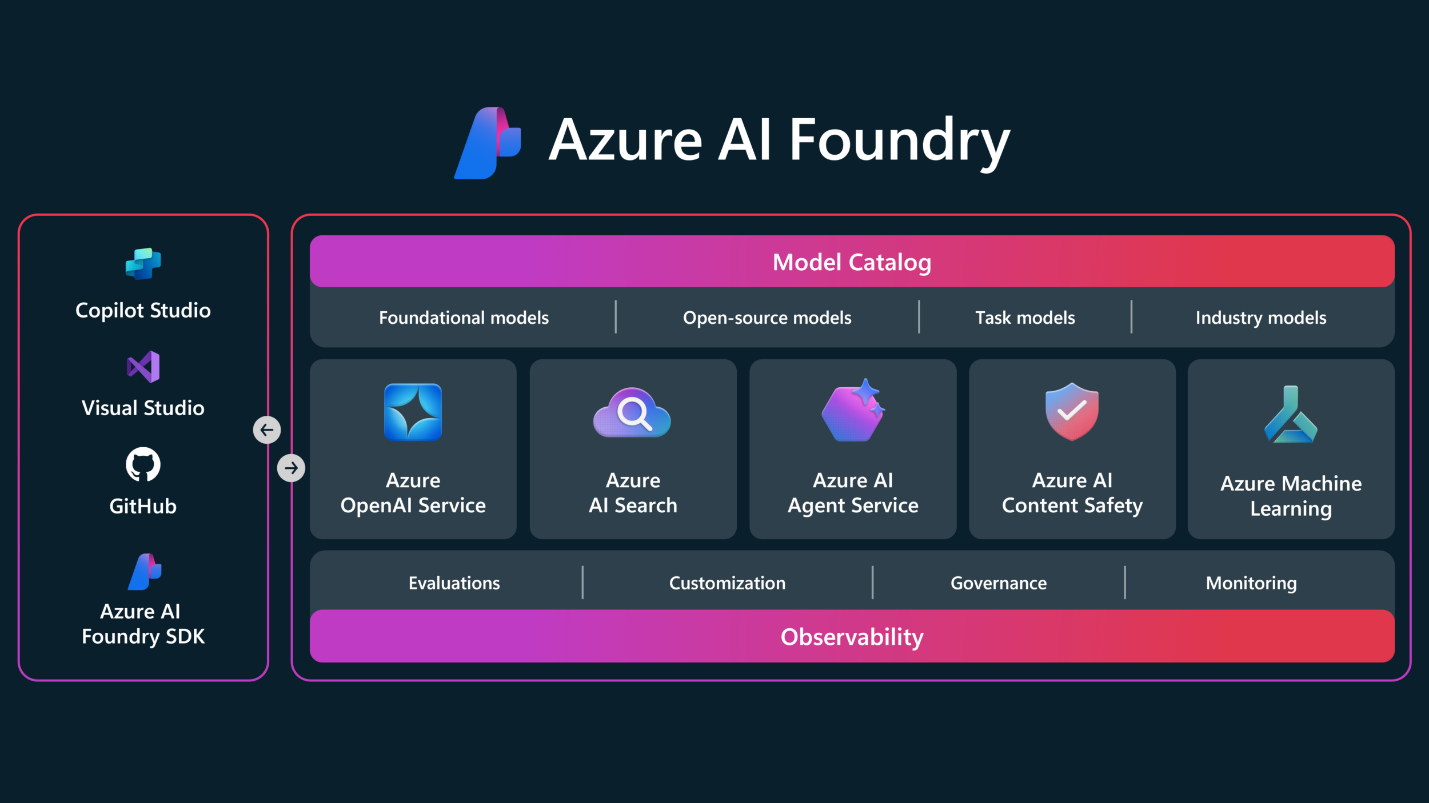

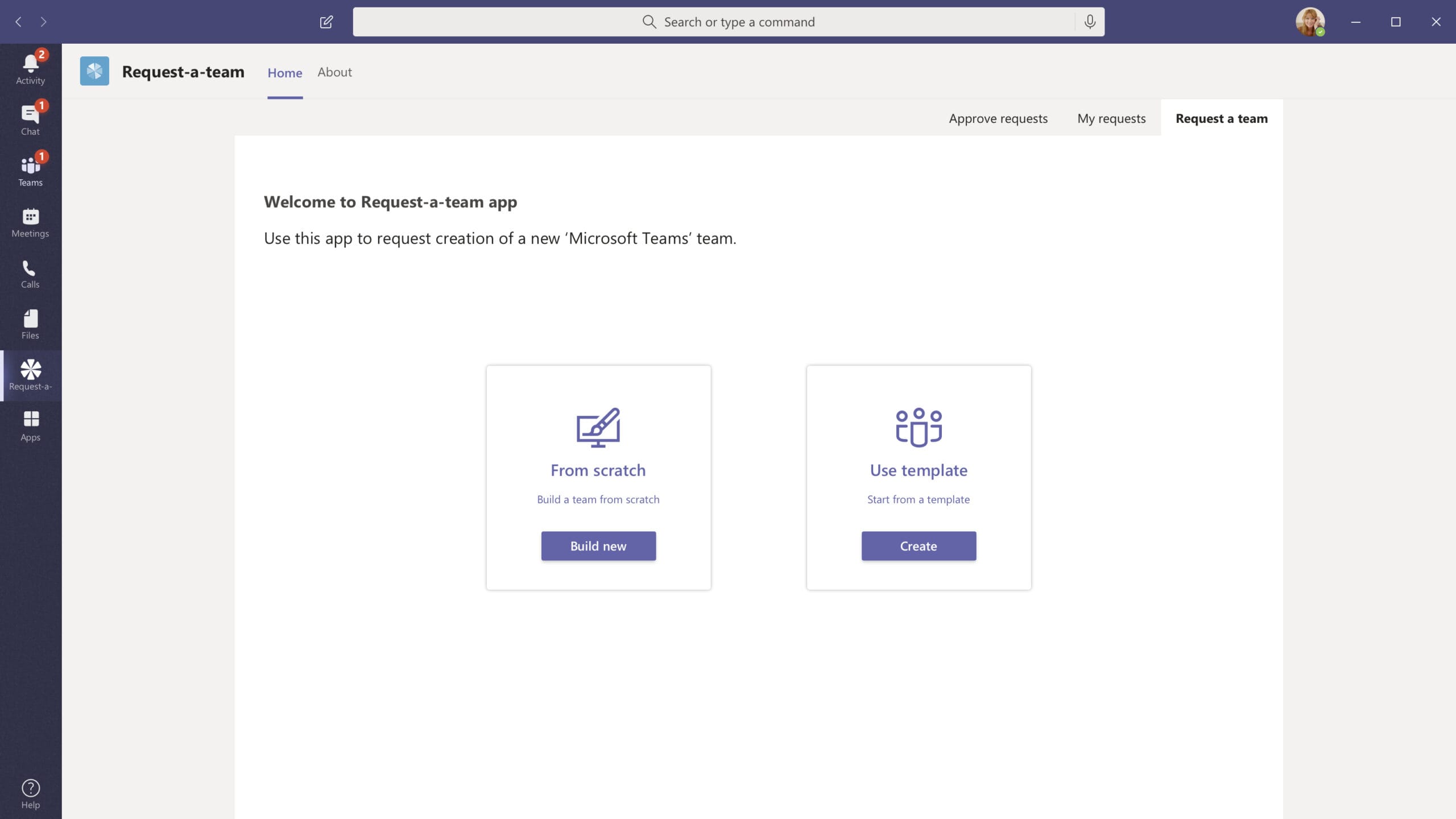

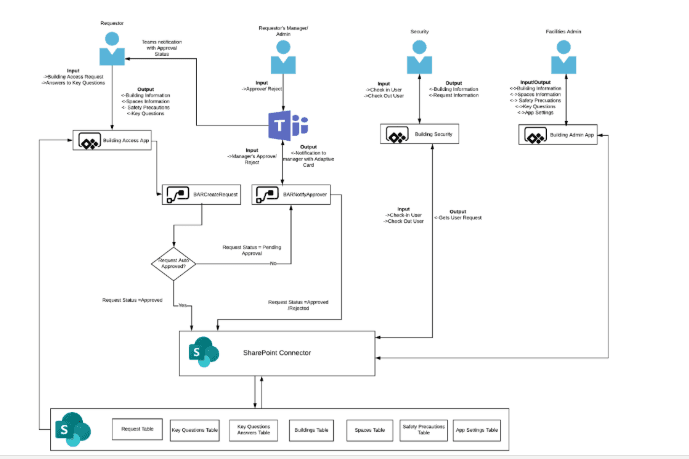

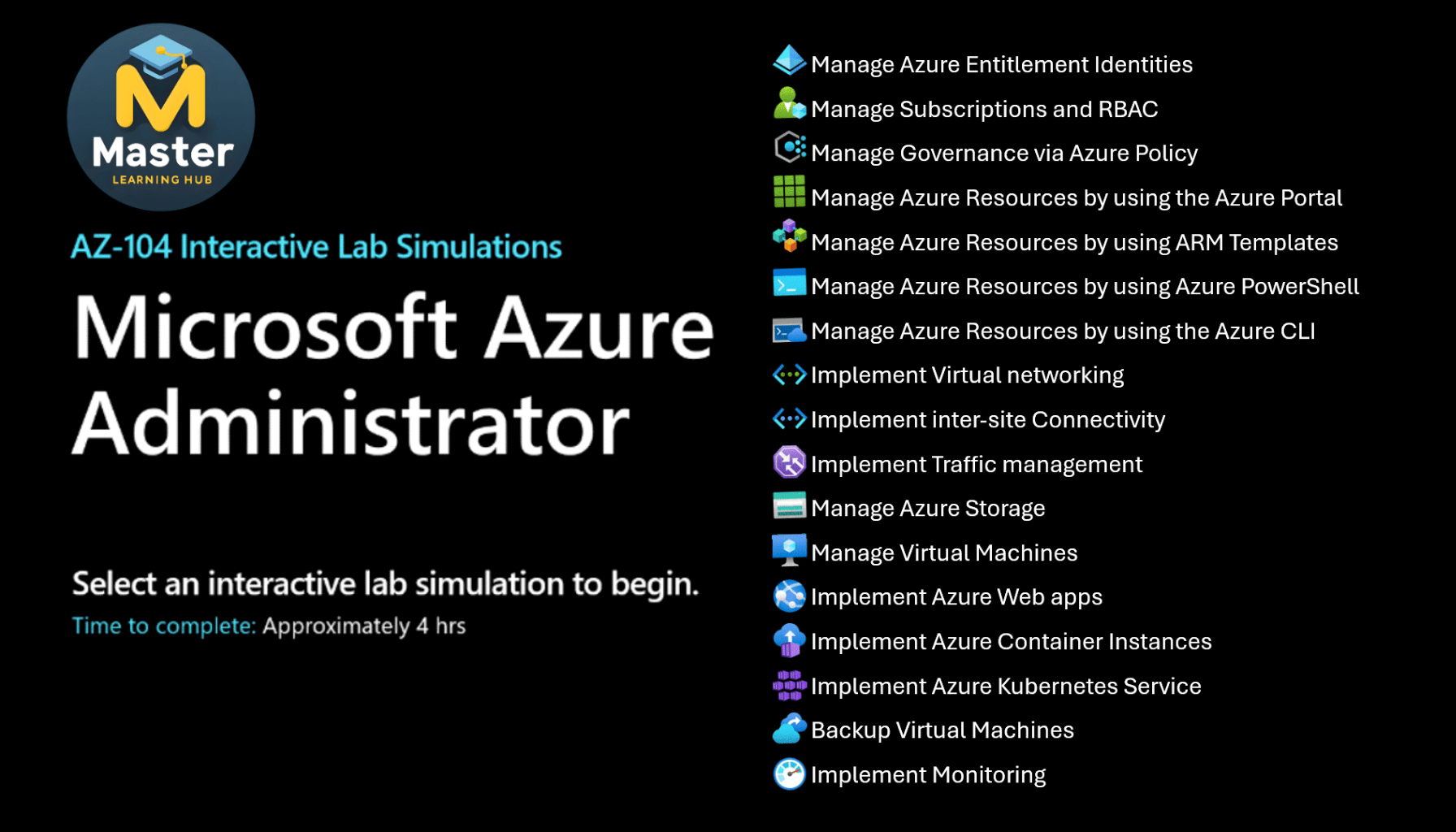

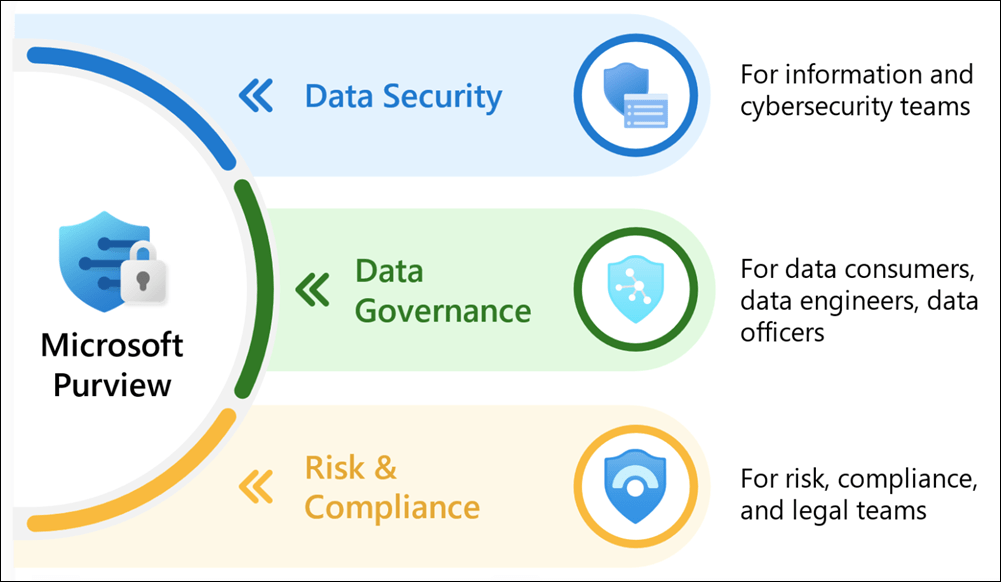

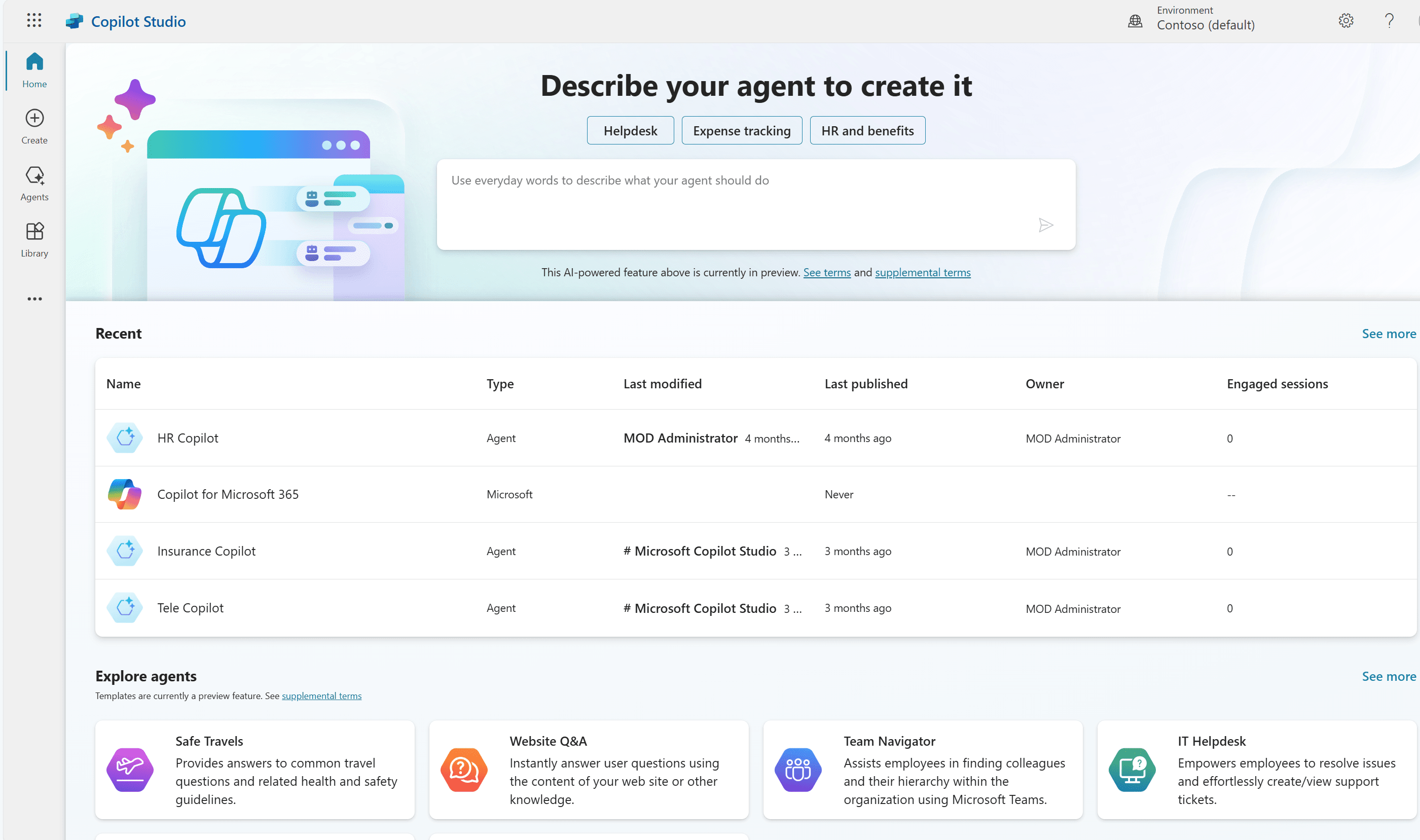

Có nhiều giao diện để quản lý cảnh báo và sự cố trên hệ sinh thái bảo mật của Microsoft như:

- Microsoft Defender

- Microsoft Sentinel

- Unified SOC (kết hợp cả Sentinel và Microsoft Defender).

- Microsoft Defender for Cloud

Bài viết sẽ thực hiện trên giao diện của Microsoft Defender khi sử dụng giải pháp Microsoft Defender for Endpoint.

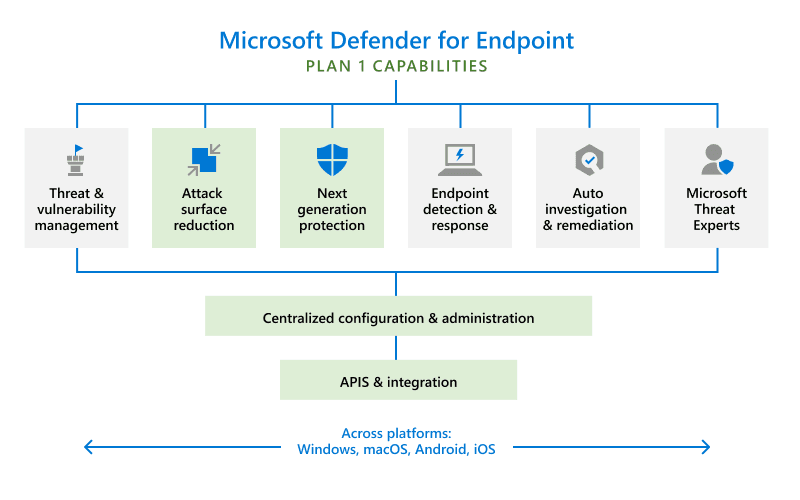

Tính Năng Quản Lý Cảnh Báo và Sự Cố trên Microsoft Defender for Endpoint

Cảnh Báo (Alert)

Cảnh báo là các thông báo được tạo ra khi MDE phát hiện một hành vi đáng ngờ hoặc mối đe dọa tiềm ẩn trên các thiết bị (endpoint) như máy tính, máy chủ hoặc thiết bị di động. Cảnh báo được tạo từ các tín hiệu hành vi (behavioral signals), thông tin về mối đe dọa (threat intelligence), hoặc các quy tắc phát hiện cảnh báo (detection rule) do tổ chức đã cấu hình.

Mỗi cảnh báo bao gồm mức độ nghiêm trọng, mô tả sự kiện, thời gian xảy ra, thiết bị bị ảnh hưởng, các hành động được đề xuất,…. Cảnh báo có thể được liên kết với các sự cố để cung cấp góc nhìn tổng quan hơn.

Sự Cố (Incident)

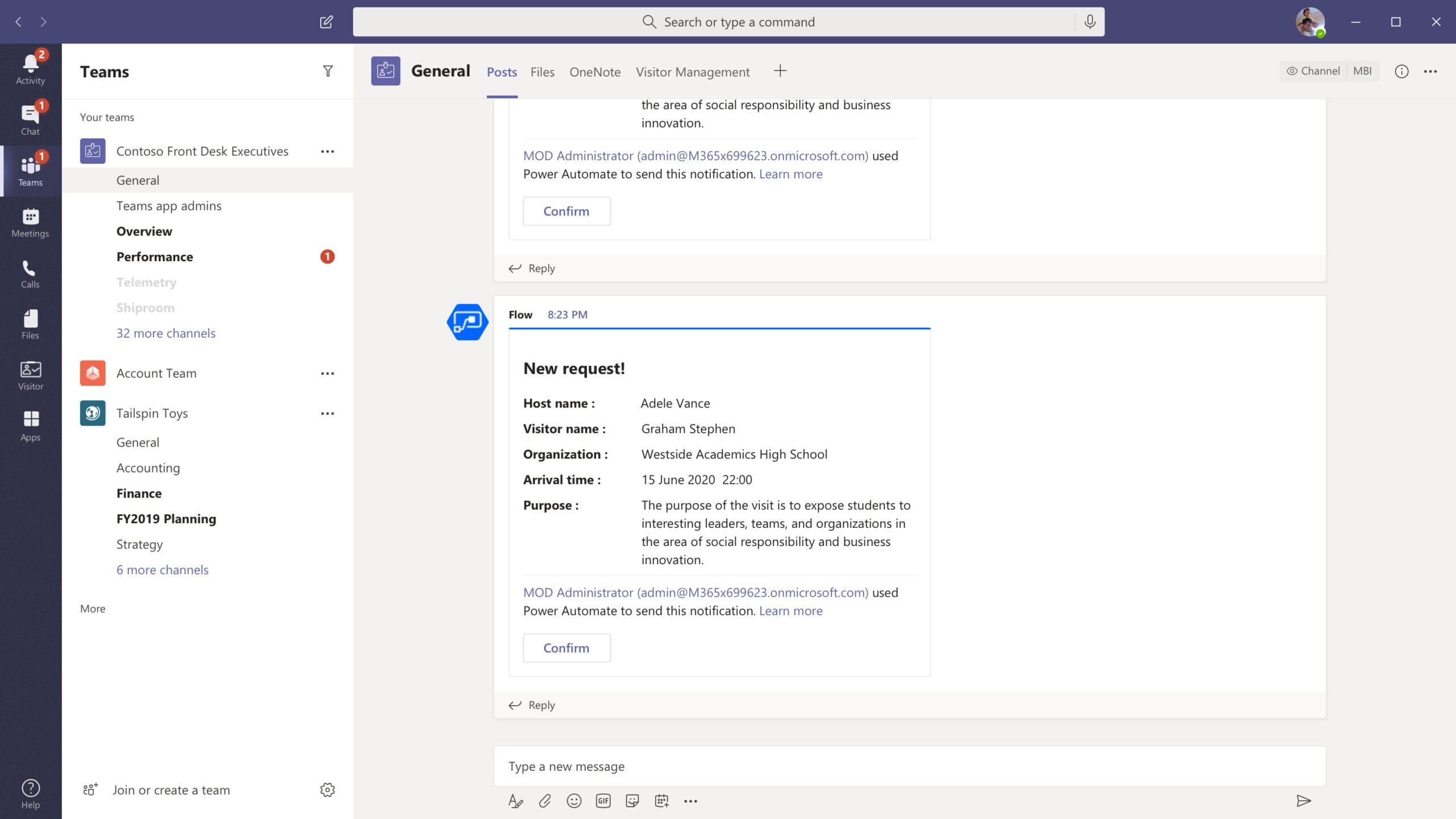

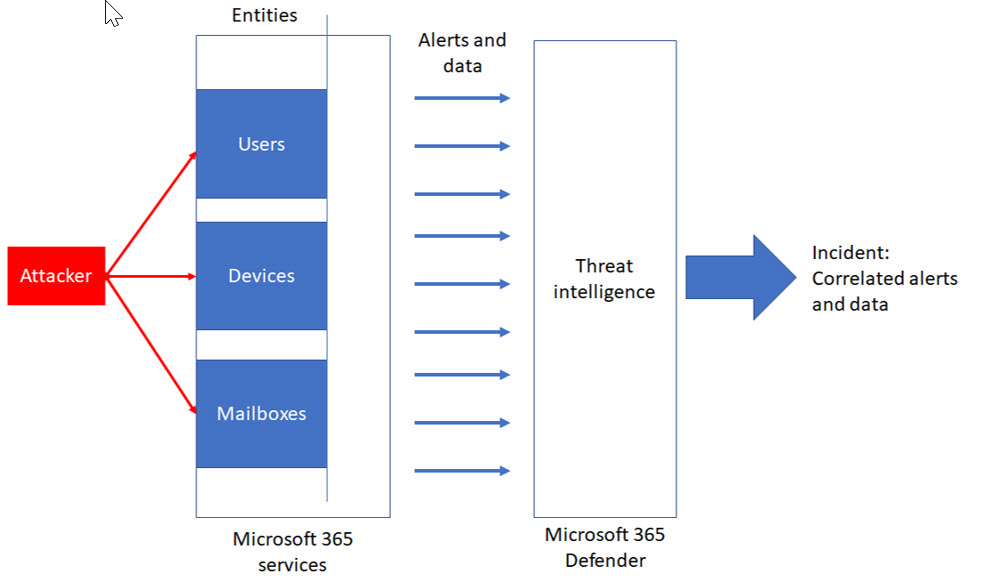

Sự cố là tập hợp các cảnh báo có liên quan được nhóm lại với nhau để thể hiện một cuộc tấn công hoặc mối đe dọa lớn hơn, nhằm giảm thiểu số lượng thông báo riêng lẻ cần xử lý.

Incident là tập hợp những cảnh báo có mối tương quan với nhau

Giao diện quản lý sự cố cung cấp cái nhìn tổng quan về các mối đe dọa, trạng thái xử lý và khả năng phân công nhiệm vụ cho đội ngũ bảo mật trong tổ chức thực hiện.

Các tính năng nổi bật về quản lý cảnh báo và sự cố trên MDE

Phân loại mức độ nghiêm trọng: các cảnh báo và sự cố được phân loại theo mức độ nghiêm trọng (Severity) gồm Informational (thông tin sơ bộ), Low (thấp), Medium (vừa) và High (cao) để ưu tiên xử lý.

Điều tra tự động: Tính năng Automated Investigation and Remediation (AIR) tự động điều tra và khắc phục các mối đe dọa đơn giản.

Tích hợp Microsoft 365 Defender: Liên kết các sự cố từ các dịch vụ khác như Defender for Office 365, Defender for Identity,… để có cái nhìn toàn diện về các sự cố ảnh hưởng đến toàn hệ thống.

Tìm kiếm nâng cao: Cho phép truy vấn dữ liệu thô (raw data) để điều tra sâu hơn bằng ngôn ngữ KQL (Kusto Query Language).

Lợi Ích Khi Sử Dụng Quản Lý Cảnh Báo và Sự Cố

- Phát hiện nhanh chóng: Nhờ tích hợp AI và threat intelligence, MDE giúp phát hiện các mối đe dọa sớm, giảm thiểu rủi ro.

- Giảm tải công việc: Việc nhóm cảnh báo thành sự cố giúp giảm số lượng thông báo cần xem xét, tiết kiệm thời gian cho đội bảo mật.

- Tự động hóa phản ứng: Tính năng AIR tự động khắc phục các mối đe dọa đơn giản, cho phép đội ngũ tập trung vào các sự cố phức tạp.

- Tăng cường khả năng điều tra: Cung cấp thông tin chi tiết và công cụ tìm kiếm nâng cao giúp điều tra sâu các cuộc tấn công.

- Hệ sinh thái: Kết nối với các giải pháp bảo mật khác của Microsoft, mang lại khả năng bảo vệ toàn diện.

Cấu hình quản lý và cảnh báo sự cố trên MDE

Nhận email thông báo các sự cố

Thông thường để quản lý các cảnh báo và sự cố, đội ngũ bảo mật sẽ chủ động vào portal Microsoft Defender để theo dõi chúng. Để nhận được những thông tin cho các cảnh báo quan trọng, chúng ta có thể tạo các quy tắc xác định thiết bị và mức độ nghiêm trọng của cảnh báo để gửi thông báo qua email cho những người liên quan.

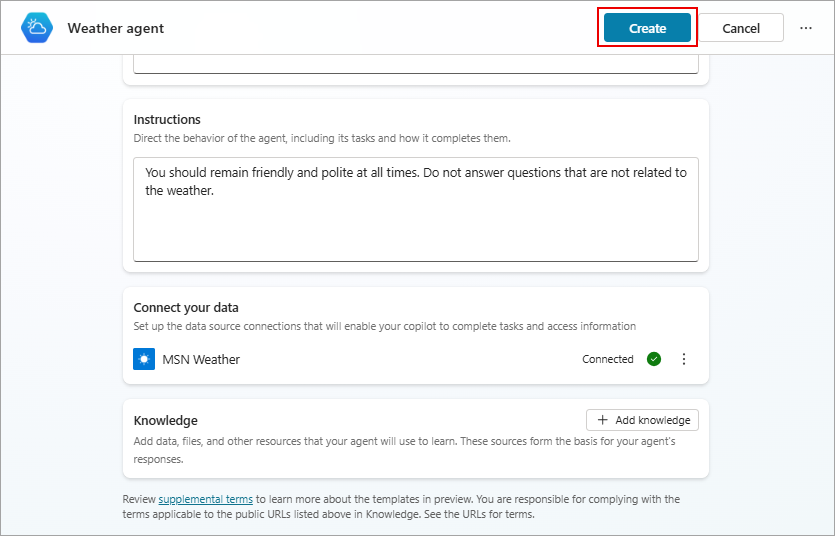

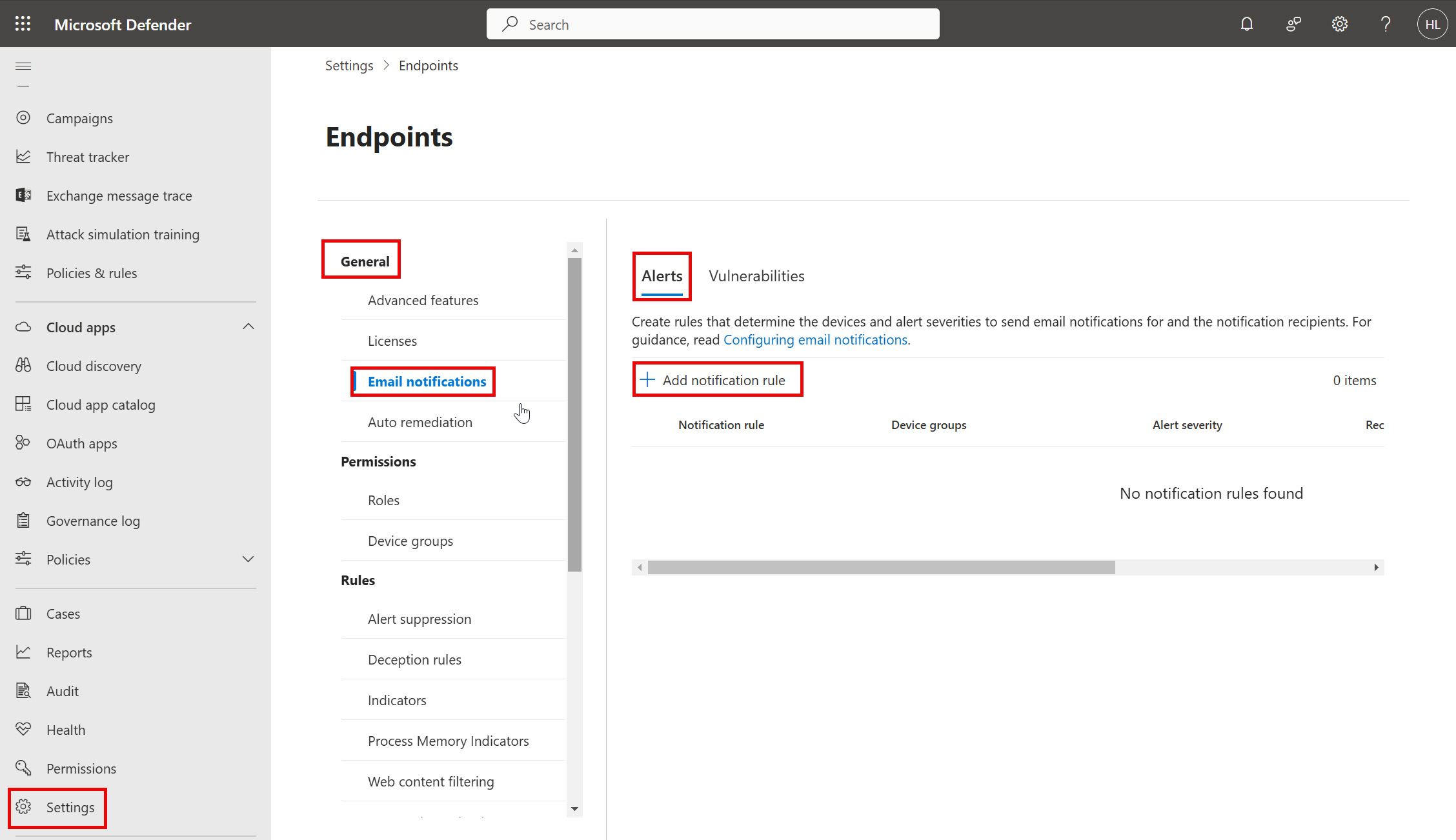

Trên Microsoft 365 Defender portal, truy cập Settings > Endpoints > Email Notifications. Ở phần Alerts chọn Add notification rule và điền một số thông tin gồm:

- Name: tên rule

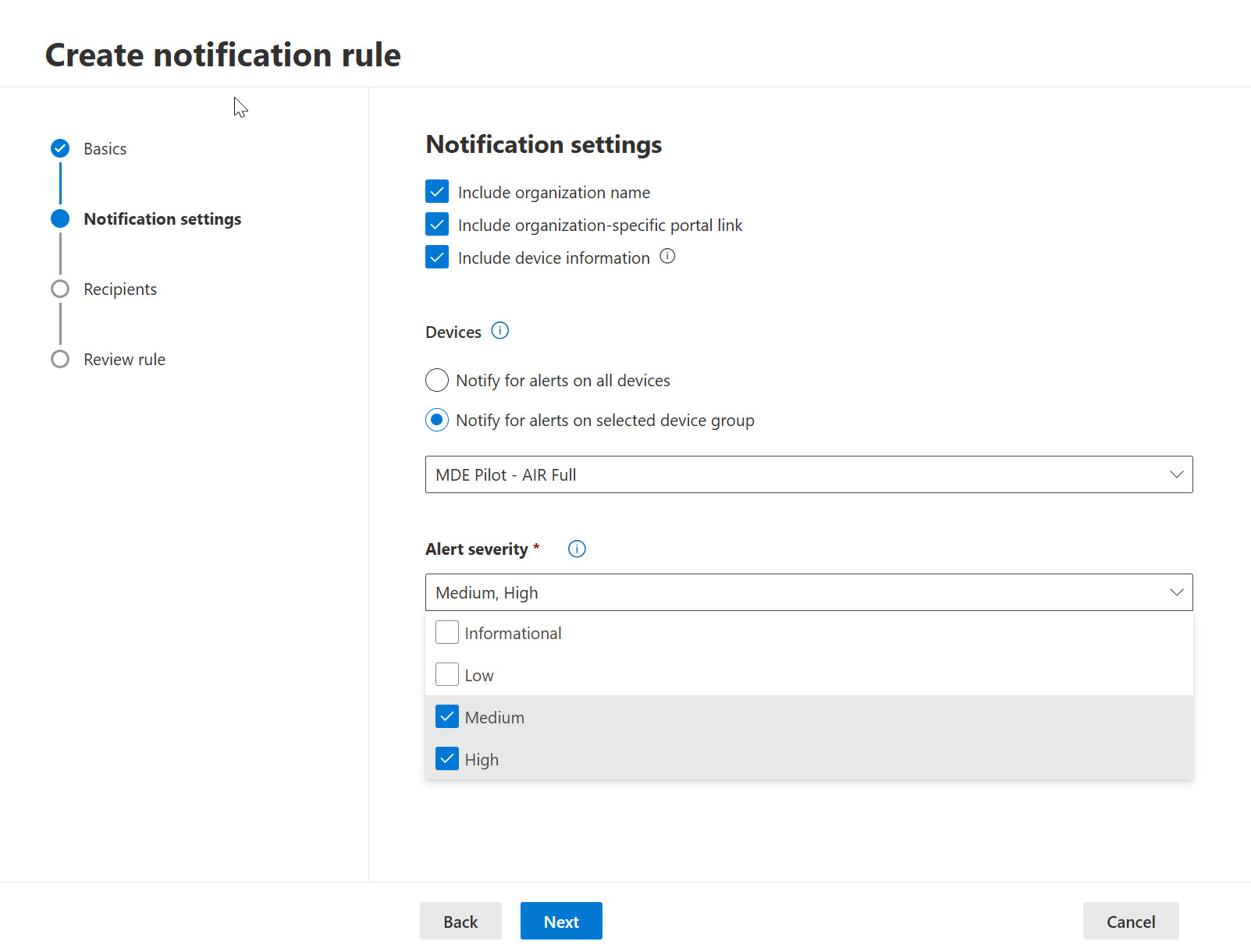

- Notify for alerts on all devices (cảnh báo cho toàn bộ thiết bị) hay Notify for alerts on selected device group (chỉ cảnh báo trên một số nhóm thiết bị cụ thể)

- Alert severity: chọn mức độ cảnh báo sẽ nhận email gồm Informational, Low, Medium, High. Có thể chọn nhiều mức độ cảnh báo cho email.

- Recipients: điền email người nhận cảnh báo vào ô Recipient email address > Add. Chọn Send test email để kiểm tra bằng một email cảnh báo thử nghiệm.

Cuối cùng chọn Submit để tạo quy tắc cảnh báo qua email. Ví dụ trong tình huống này sẽ gửi email cho người quản trị XDR với các cảnh báo có mức độ nghiêm trọng ở mức Medium và High. Các cảnh báo mức Informational và Low sẽ không nhận được email cảnh báo.

Có thể thực hiện nhiều quy tắc với nhiều ngữ cảnh thông báo khác nhau cho nhiều nhóm quản lý thông báo bảo mật khác nhau.

Quản lý các cảnh báo

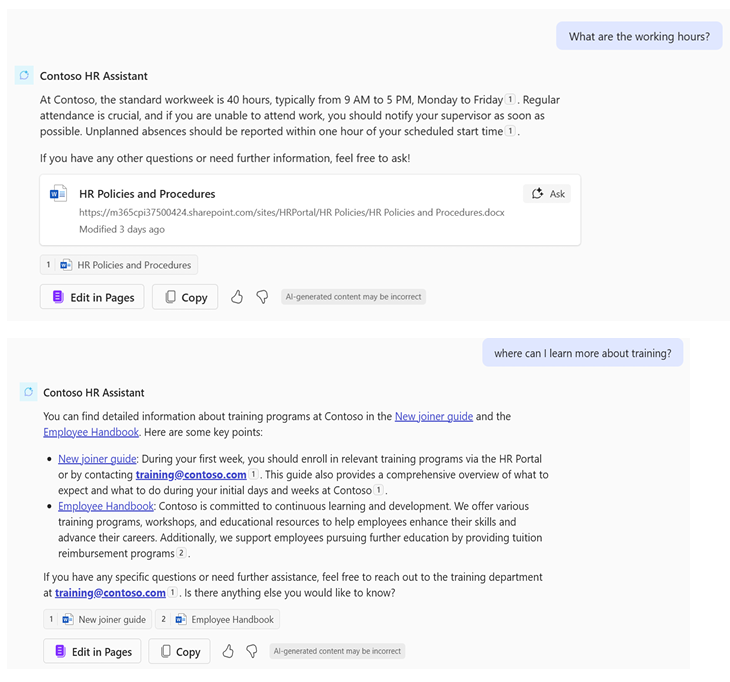

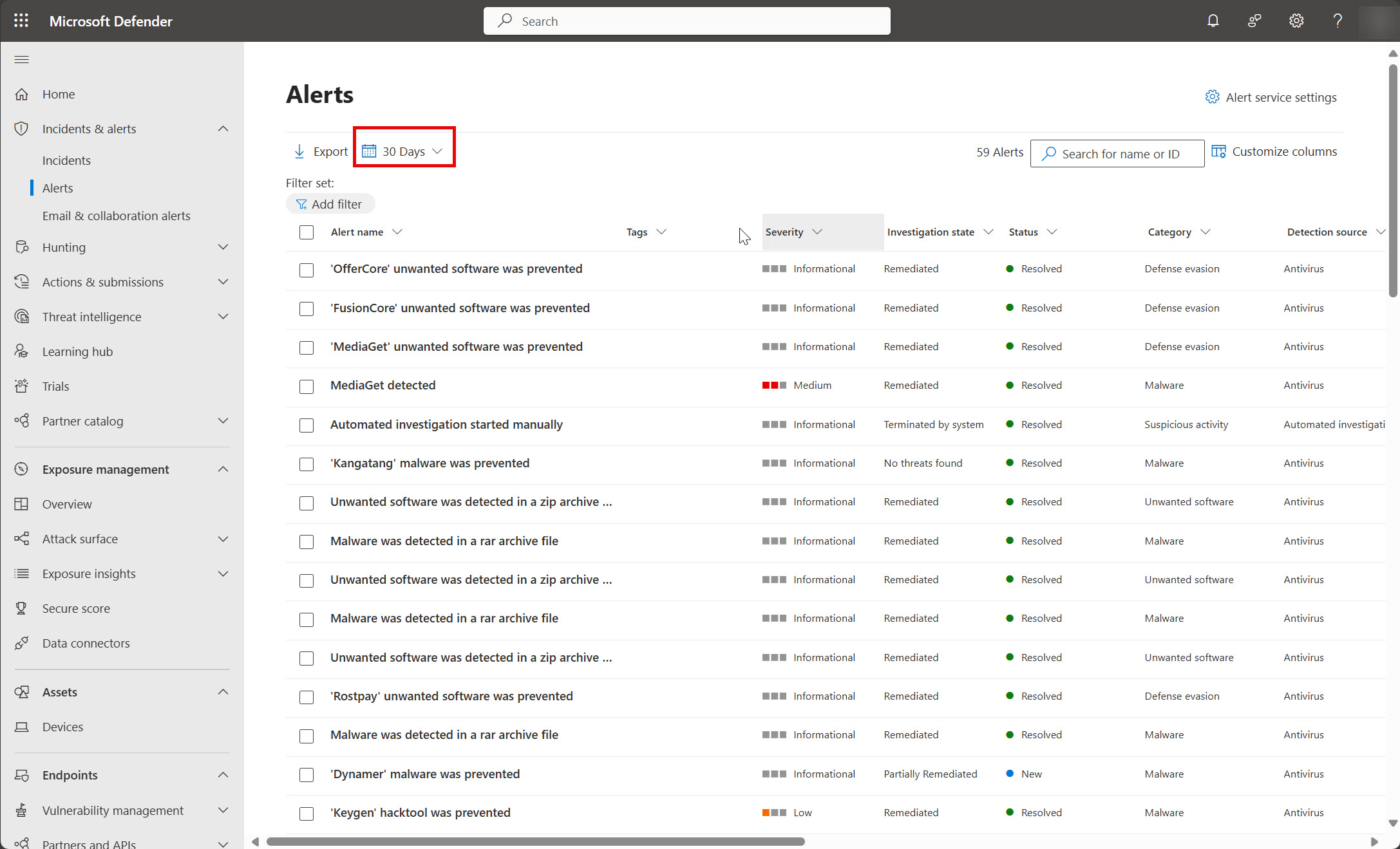

Trên giao diện Microsoft Defender portal ở địa chỉ https://security.microsoft.com/, chọn Incidents & alerts > Alerts để xem tất cả các cảnh báo.

Lọc cảnh báo theo nhiều tiêu chí khác nhau như mức độ nghiêm trọng (Severity), trạng thái cảnh báo (Status), dịch vụ/nguồn phát hiện cảnh báo (Services/detection sources), loại cảnh báo (alert type),…

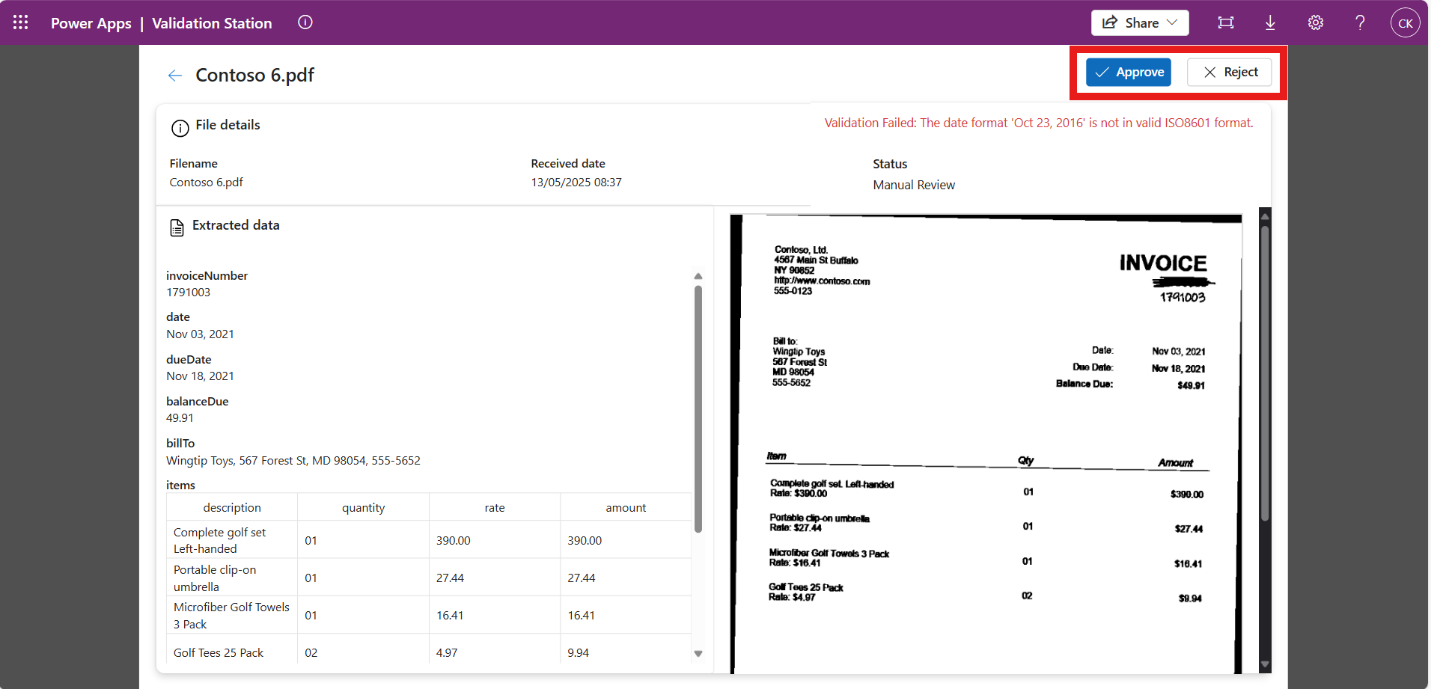

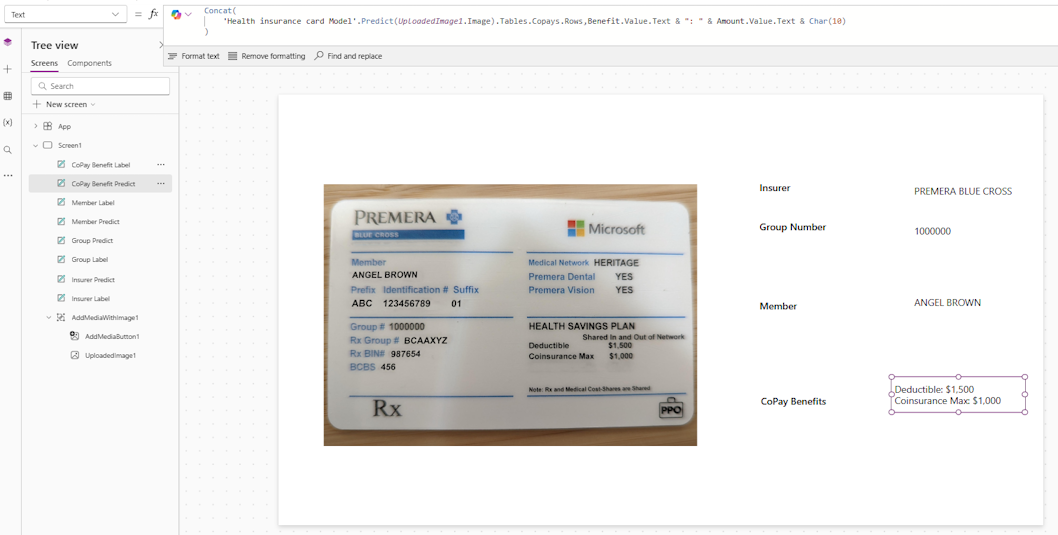

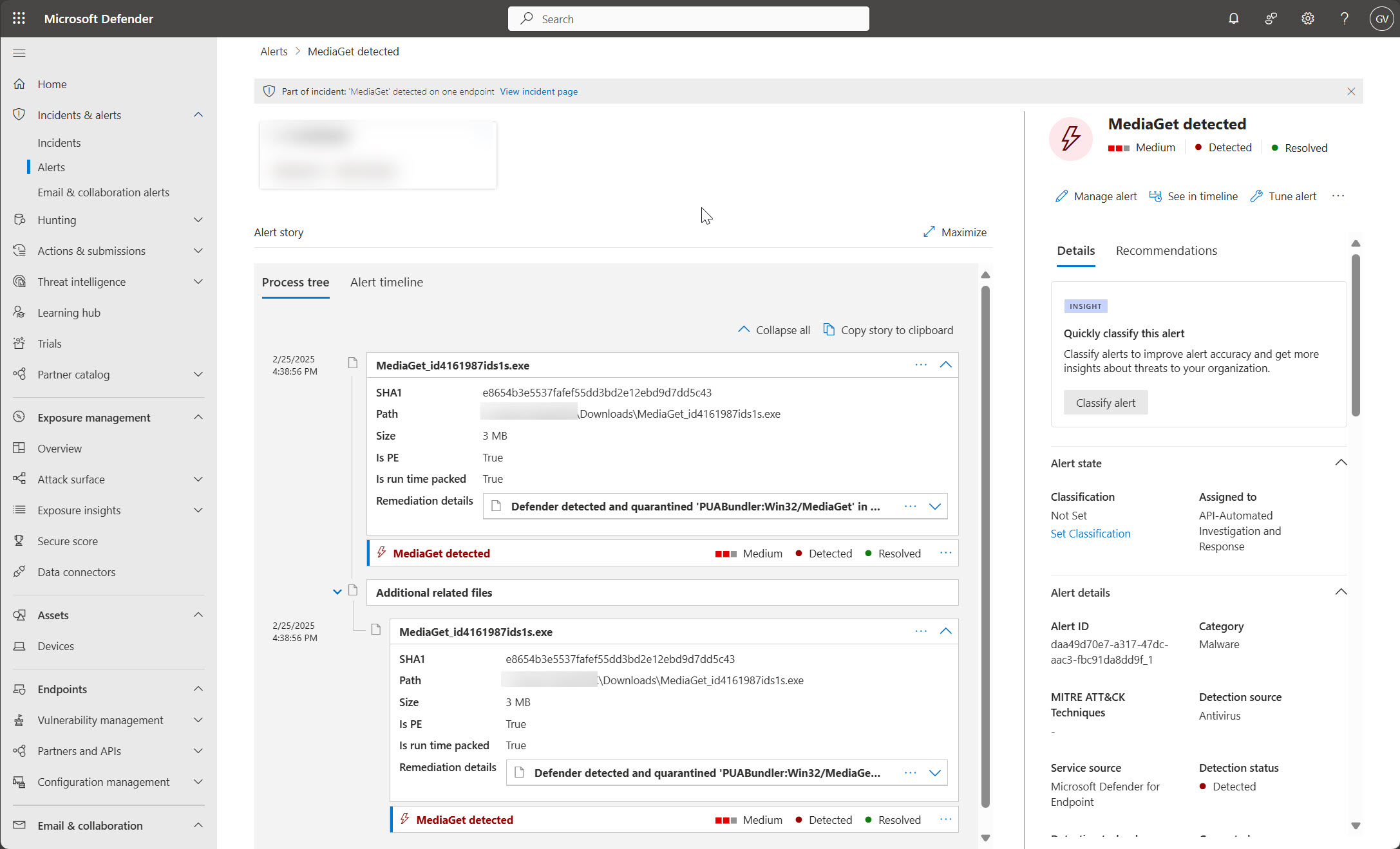

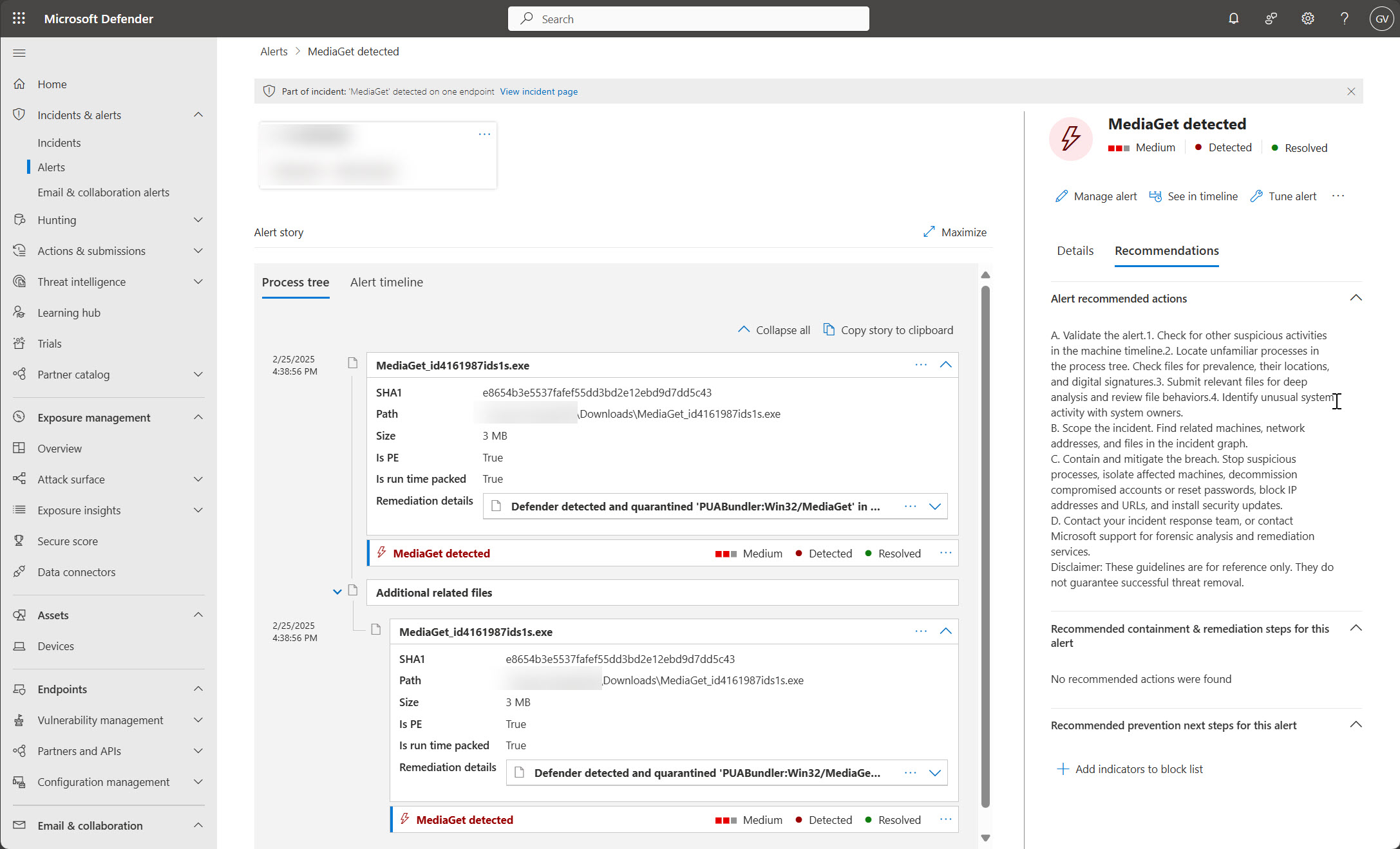

Nhấn vào trong từng cảnh báo để xem chi tiết như hình minh họa dưới đây khi hệ thống phát hiện phần mềm độc hại.

Giao diện này sẽ gồm thẻ Process tree cung cấp tất cả danh sách tất cả tiến trình trên hệ thống có liên quan đến cảnh báo, cả những tiến trình bình thường và những tiến trình gặp sự cố bảo mật bị lây nhiễm. Nên để ý kỹ những phần được hiển thị màu đỏ vì đây là các tác nhân độc hại được MDE phát hiện ra.

Trong khi đó thẻ Alert timeline sẽ cung cấp chi tiết các thông tin về thời gian của các cảnh báo.

Thanh Panel bên trái sẽ gồm phần mô tả chi tiết về sự cố (Details) và những đề xuất hệ thống đưa ra cho sự cố (Recommendations).

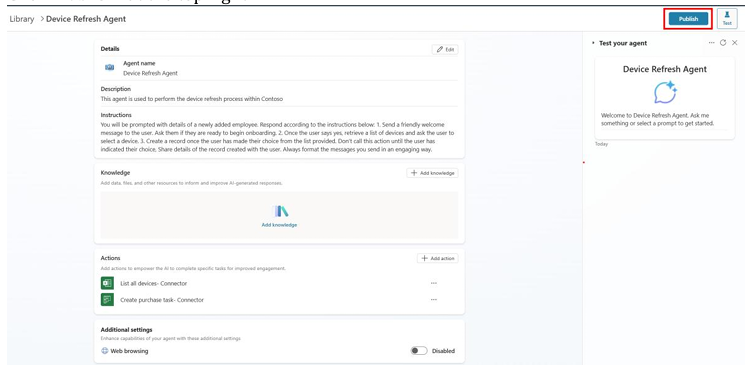

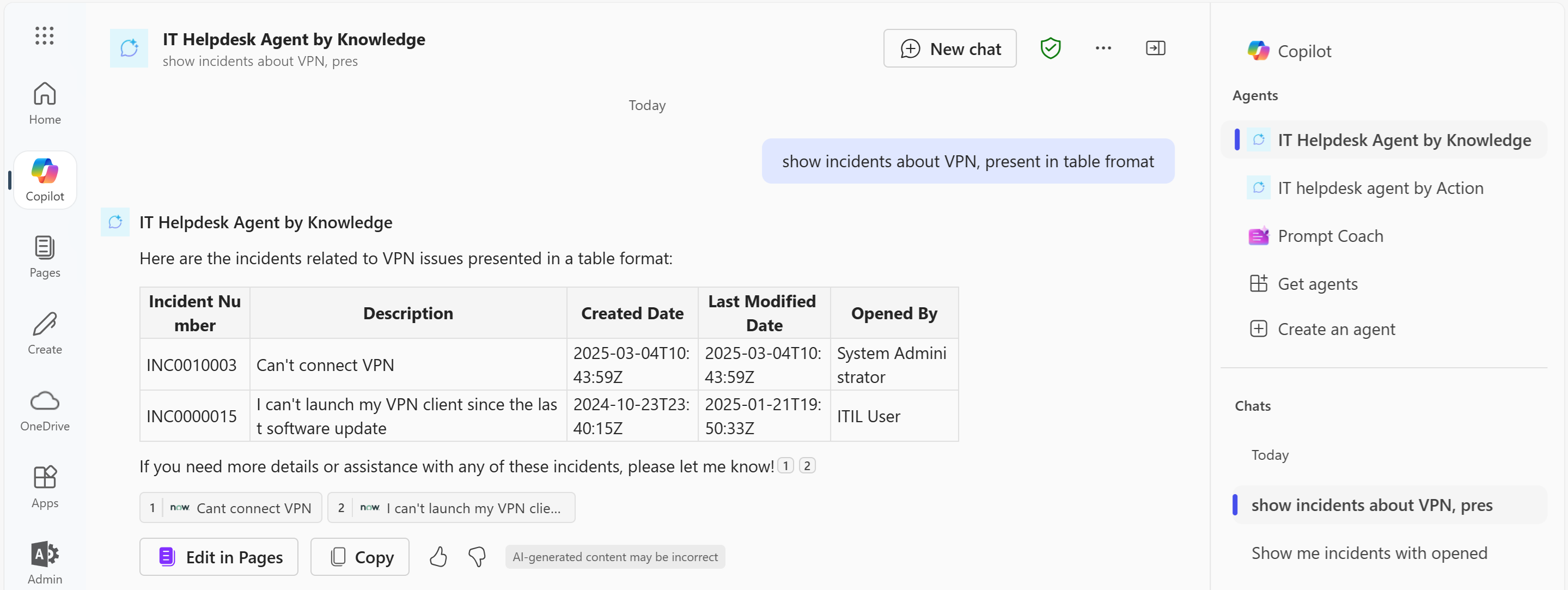

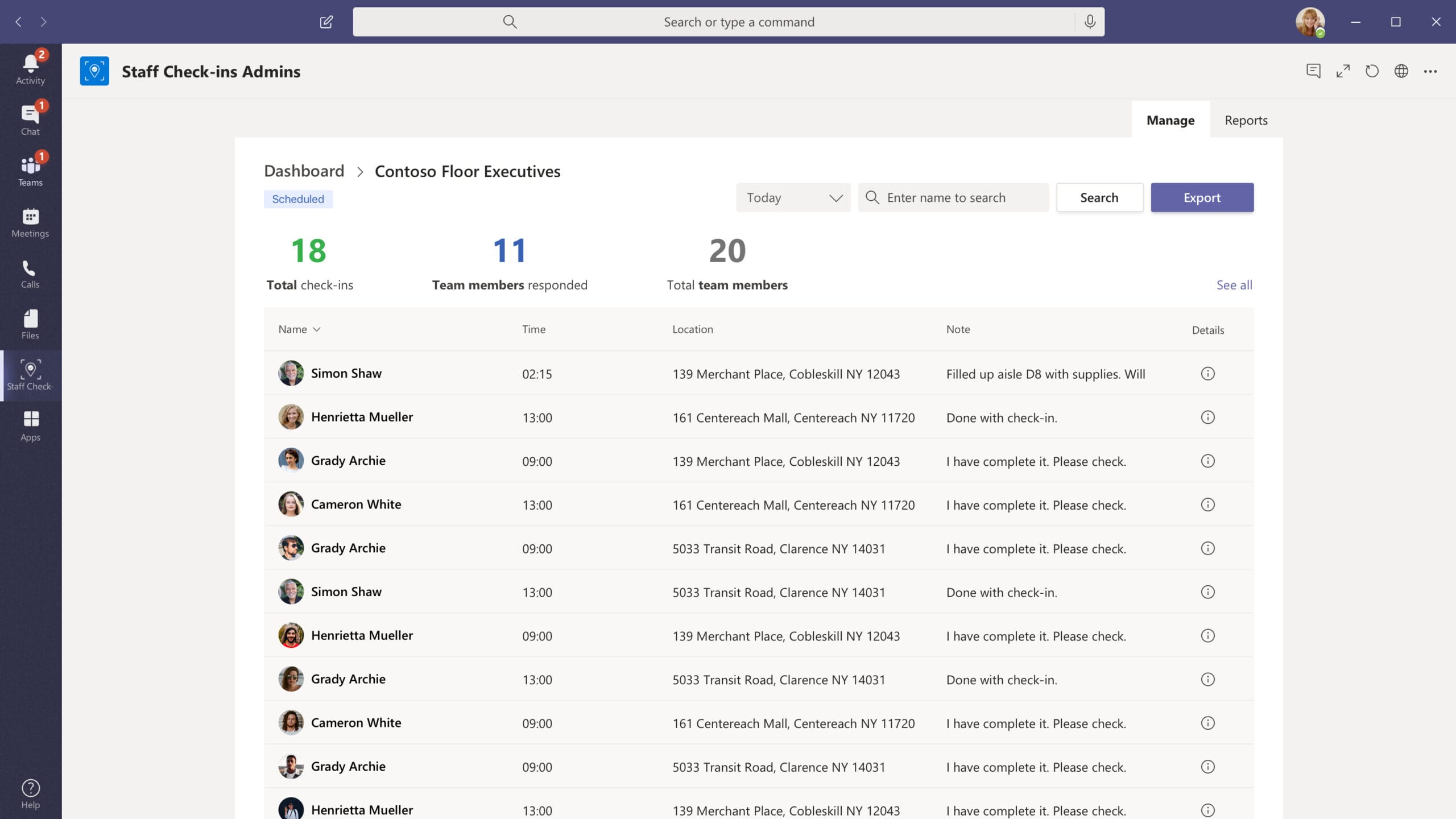

Quản lý Sự cố

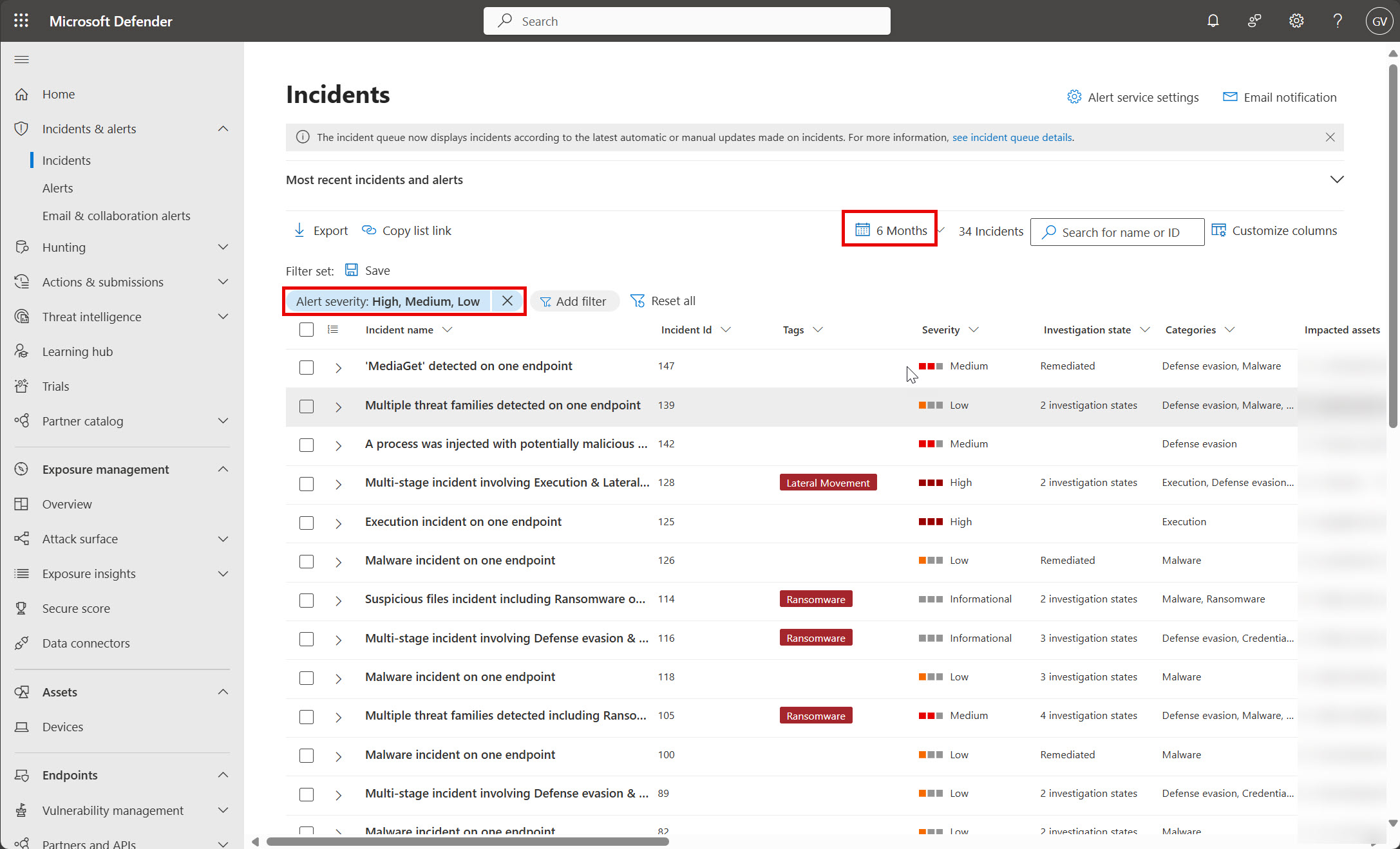

Tất cả các sự cố sẽ hiển thị trong phần Incident & alerts > Incidents.

Trong phần Incidents sẽ cung cấp đầy đủ các thông tin gồm mã số sự cố (Incident ID), mức độ nghiêm trọng (Severity), trạng thái đang điều tra (Investigation state), danh mục phân loại cuộc tấn công dựa trên khung bảo mật MITRE ATT&CK® (Categories), các thiết bị trong phạm vi ảnh hưởng (Impacted Assets),…

Tổ chức có thể tùy biến lại các thành phần muốn hiển thị bằng cách nhấn vào nút Add filter và Customize column. Mỗi sự cố sẽ bao gồm rất nhiều các cảnh báo bên trong.

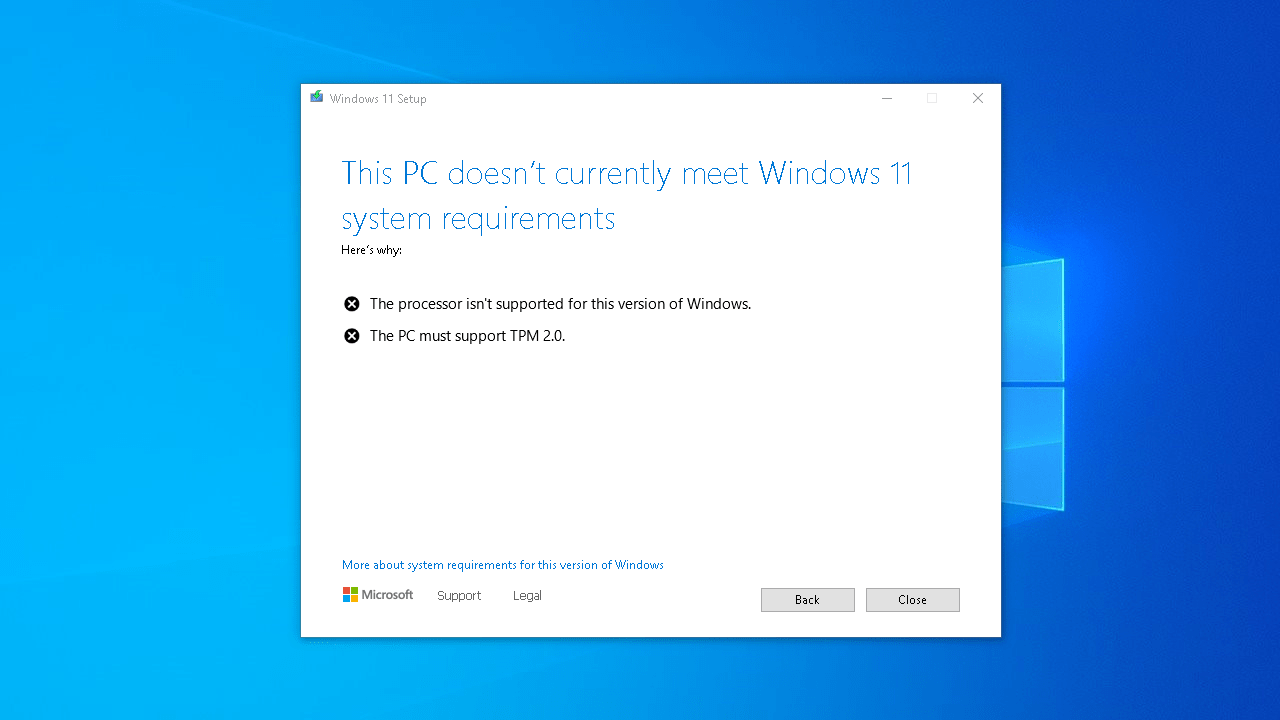

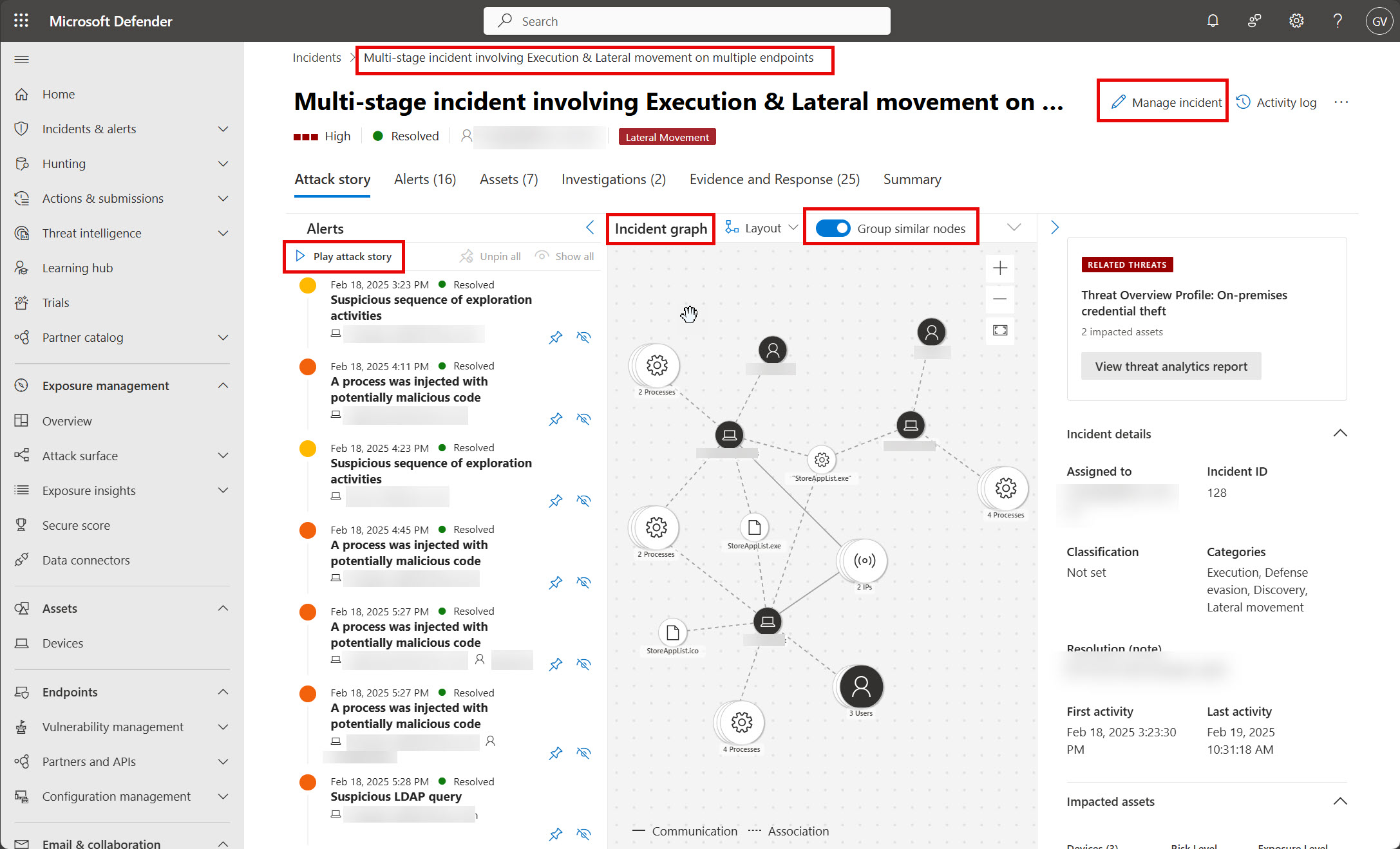

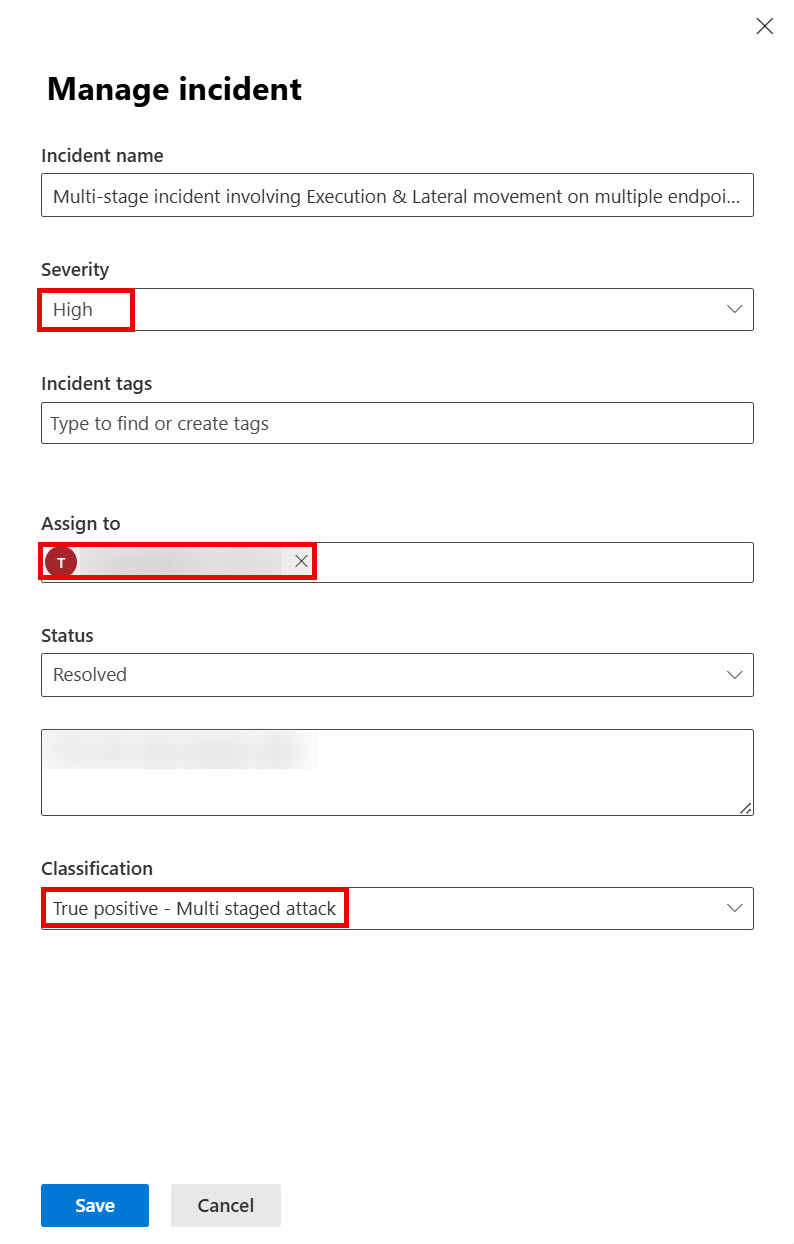

Nhấn vào một sự cố để xem chi tiết, cụ thể trong tình huống này sẽ chọn sự cố Multi-stage incident involving Execution & Lateral movement on multiple endpoints. Đây là loại sự cố tấn công nghiêm trọng ảnh hưởng đến nhiều thiết bị, người dùng và tiến trình trên hệ thống.

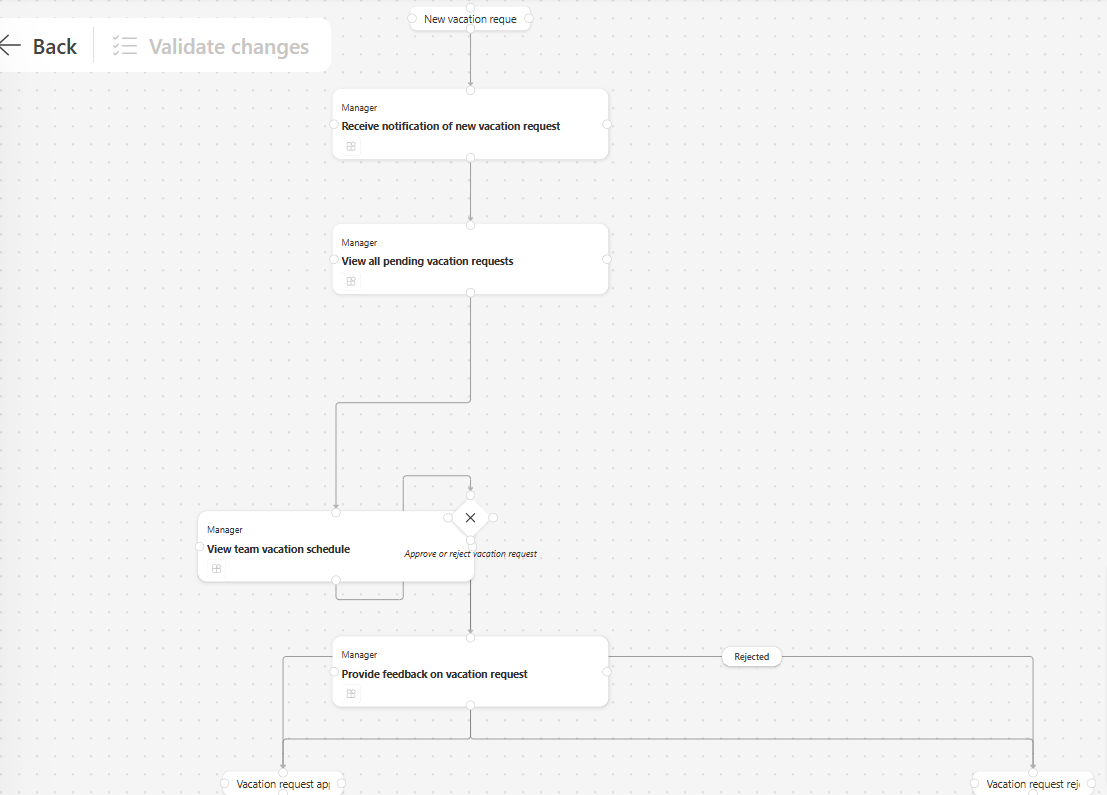

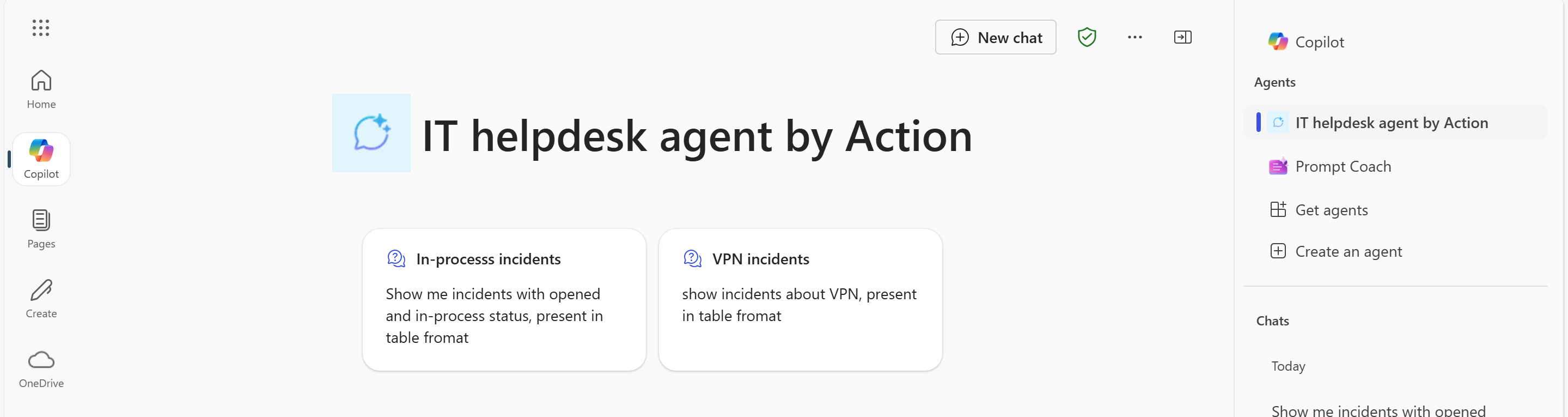

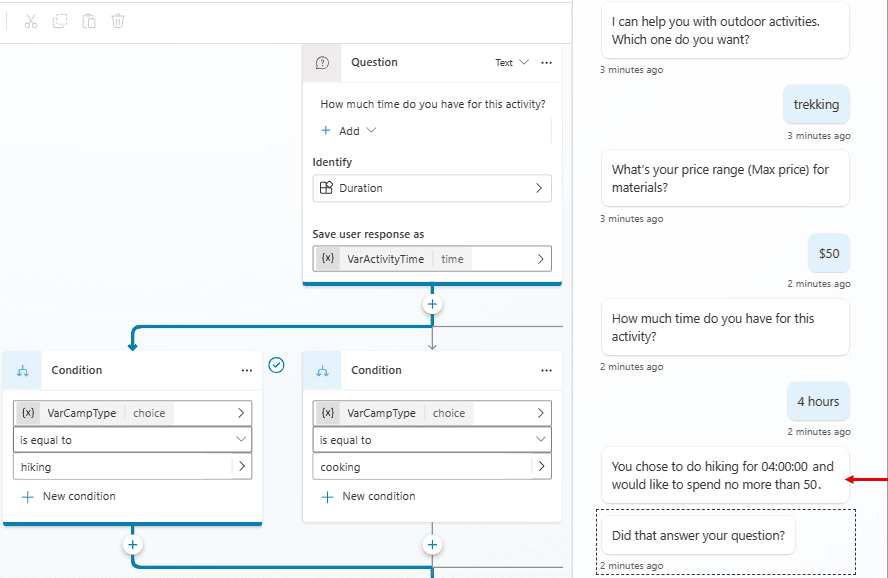

Trong giao diện Incidents chúng ta sẽ có nhiều thẻ với nhiều chức năng khác nhau:

- Attack Story: mô tả lộ trình tấn công hiển thị ở dạng biểu đồ (Graph). Tại đây có thể nhấn vào nút Play Attack Story để xem chi tiết từng bước tấn công ở dạng động. Có thể chọn Group similar nodes để nhóm các loại đối tượng giống nhau như thiết bị, người dùng thành nhóm để dễ theo dõi. Trên phần Graph có thể chọn chi tiết từng thành phần để tìm hiểu chi tiết.

- Alert: gồm danh sách tất cả các cảnh báo có liên quan đến sự cố này

- Assets: các tài sản liên quan đến sự cố gồm Devices (thiết bị), Users (người dùng), Mailbox (hộp thư), Apps (ứng dụng), Cloud Resources (tài nguyên đám mây).

- Investigation: trạng thái điều tra của hệ thống cho sự cố này

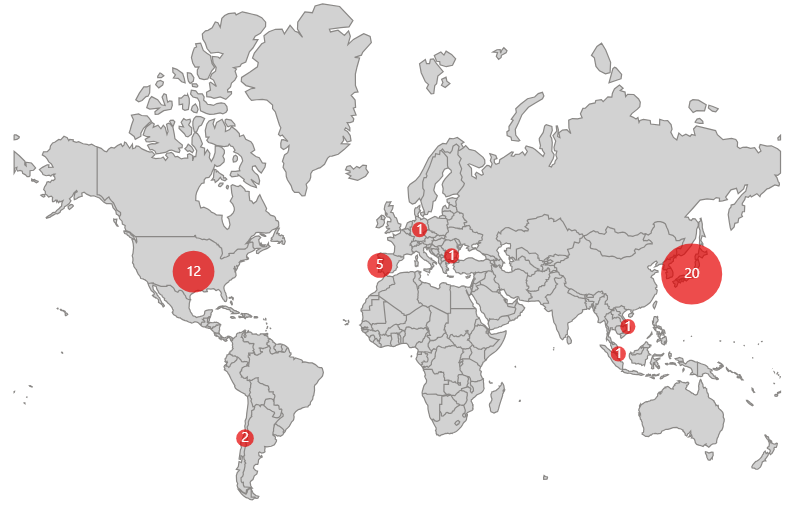

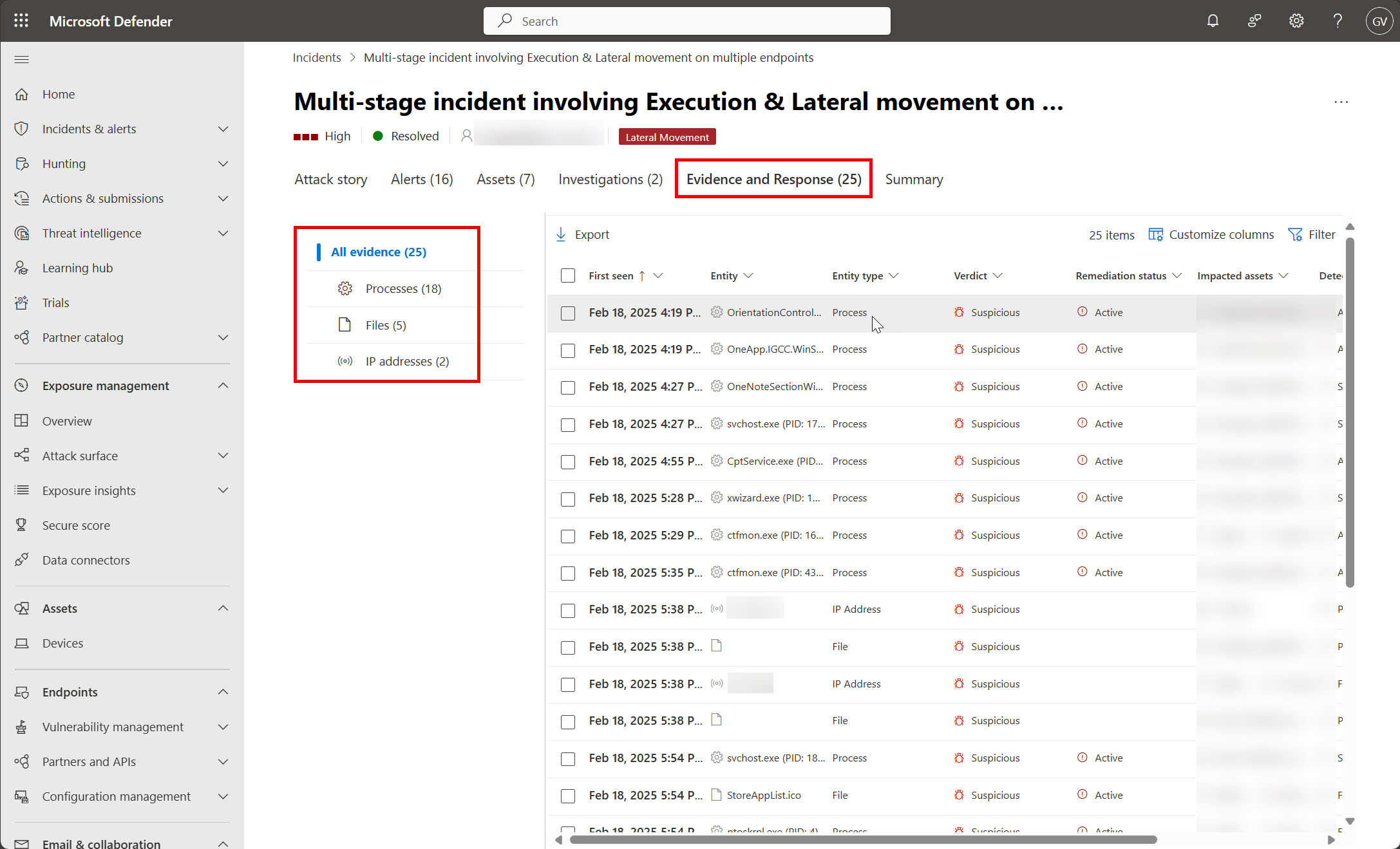

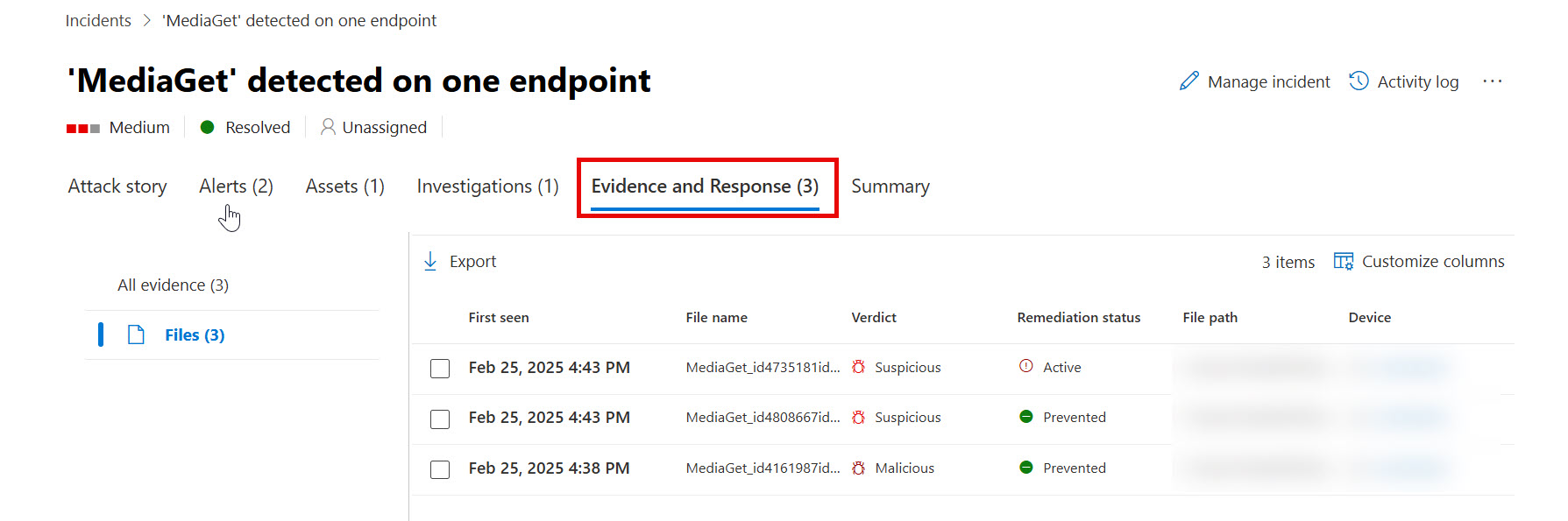

- Evidence and Response: tất cả bằng chứng liên quan đến cuộc tấn công như Processes (các quy trình hệ thống liên quan), Files (các tập tin liên quan), IP Addresses (địa chỉ IP liên quan).

- Summary: tổng hợp tất cả các thông tin của sự cố đã phát hiện ra.

Chọn Manage incident để quản lý sự cố và điều chỉnh lại thông tin và gán thêm người sẽ thực hiện giải quyết sự cố vào ô Assign to, điều chỉnh chỉnh trạng thái (Status). Phần Classification có thể chọn danh mục tấn công cho sự cố, ví dụ trong trường hợp này chọn True positive – Multi staged attack. Xong nhấn Save.

Những người được giao nhiệm vụ sẽ tiến hành điều tra cuộc tấn công dựa trên những thông tin chi tiết từ sự cố do Microsoft Defender cung cấp.

Quản lý dấu vết (Indicator)

Dấu vết tấn công hệ thống (Indicator of compromised – IOC) là bằng chứng cho thấy ai đó có thể đã xâm phạm vào hệ thống mạng hoặc thiết bị của tổ chức. Dữ liệu điều tra số này không chỉ báo hiệu một mối đe dọa tiềm ẩn, mà còn báo hiệu đã xảy ra một cuộc tấn công, chẳng hạn như phần mềm gây hại, thông tin xác thực bị xâm phạm hoặc đánh cắp dữ liệu.

Quản trị viên có thể quản lý các IOC được tìm thấy trong các sự cố ở phần Evidence and Response.

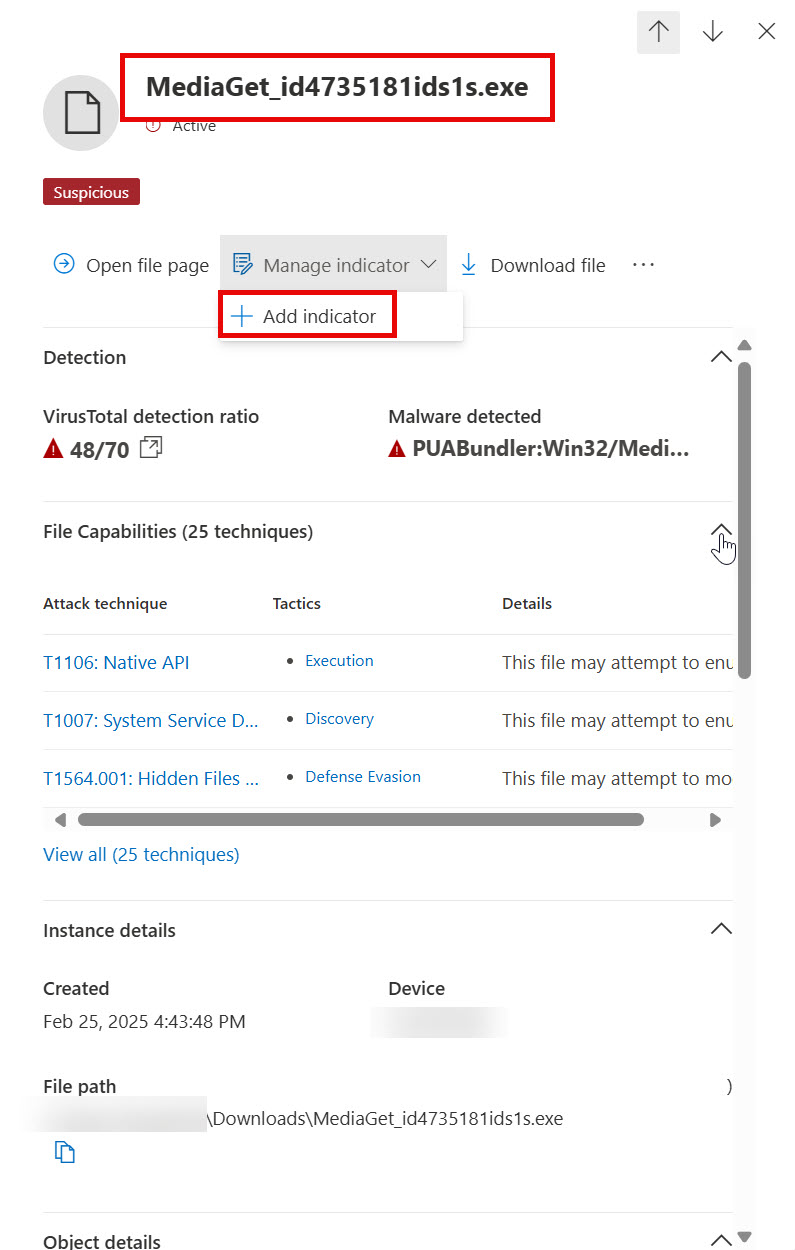

Tại đây chọn một indicator đáng ngờ Manage indicator > Add Indicator để thêm một dấu vết tấn công hệ thống vào danh sách.

Trong giao diện Add indicator sẽ gồm một số thẻ:

Indicator: đặt tên cho Indicator vào ô Name và bổ sung phần mô tả vào ô Description.

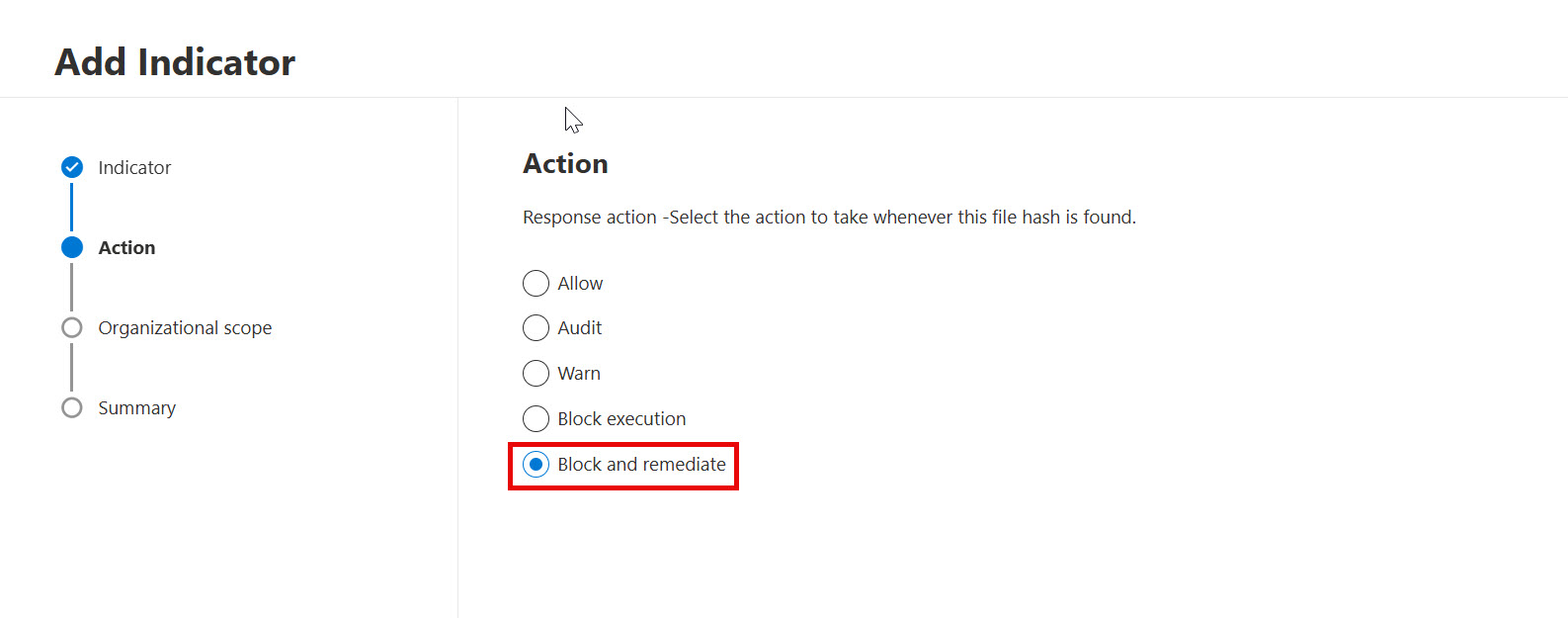

Action: chọn một trong số các hành động thực hiện với Indicator như Allow (cho phép thực hiện), Audit (giám sát), Warn (Cảnh báo), Block execution (ngăn chặn thực thi), Block and remediate (ngăn chặn và khắc phục). Trong tương lai khi gặp một sự cố tương tự với IOC, hệ thống sẽ xử lý dựa trên thiết lập đã cấu hình ở bước này.

Alert details: đánh dấu chọn vào ô Generate Alert để tạo cảnh báo cho các sự cố từ IOC này trong tương lai, chọn mức độ nghiêm trọng cho sự cố ở phần Severity, chọn danh mục cho sự cố ở phần Category.

Organizational Scope: áp dụng hành động cho All devices in my organization (toàn bộ thiết bị trong tổ chức) hay Specific machine groups (trong một số nhóm thiết bị cụ thể).

Chọn Submit sau khi hoàn tất các thiết lập.

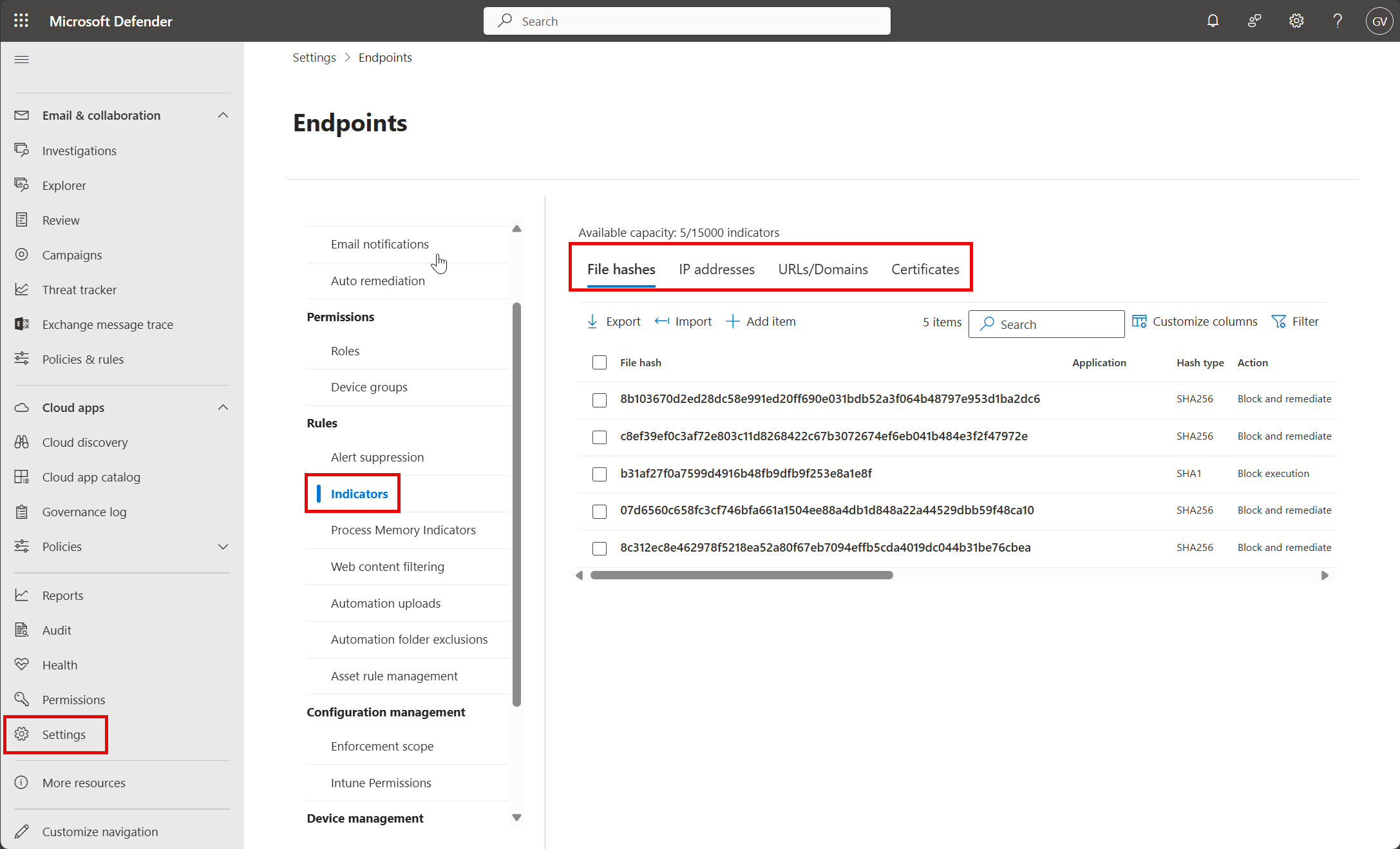

Tất cả các IOC có thể xem và quản lý tại Settings > Endpoints > Indicators