Triển khai Next-Generation Protection

01. Tìm hiểu về Next-gen protection (NGP)

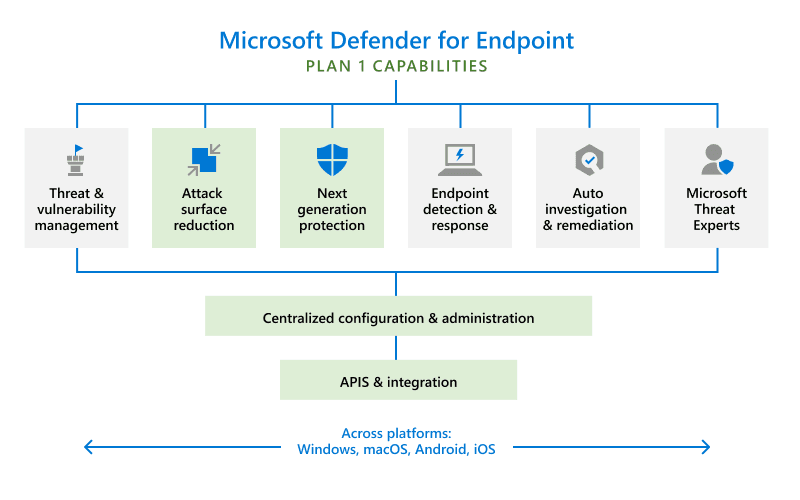

NGP là một thành phần quan trọng trong MDE tập trung vào việc phòng ngừa, bao gồm các chức năng bảo vệ chống virus thời gian thực trên thiết bị người dùng (client) kết hợp với khả năng phát hiện các mối đe dọa mới nổi gần như ngay lập tức trên đám mây.

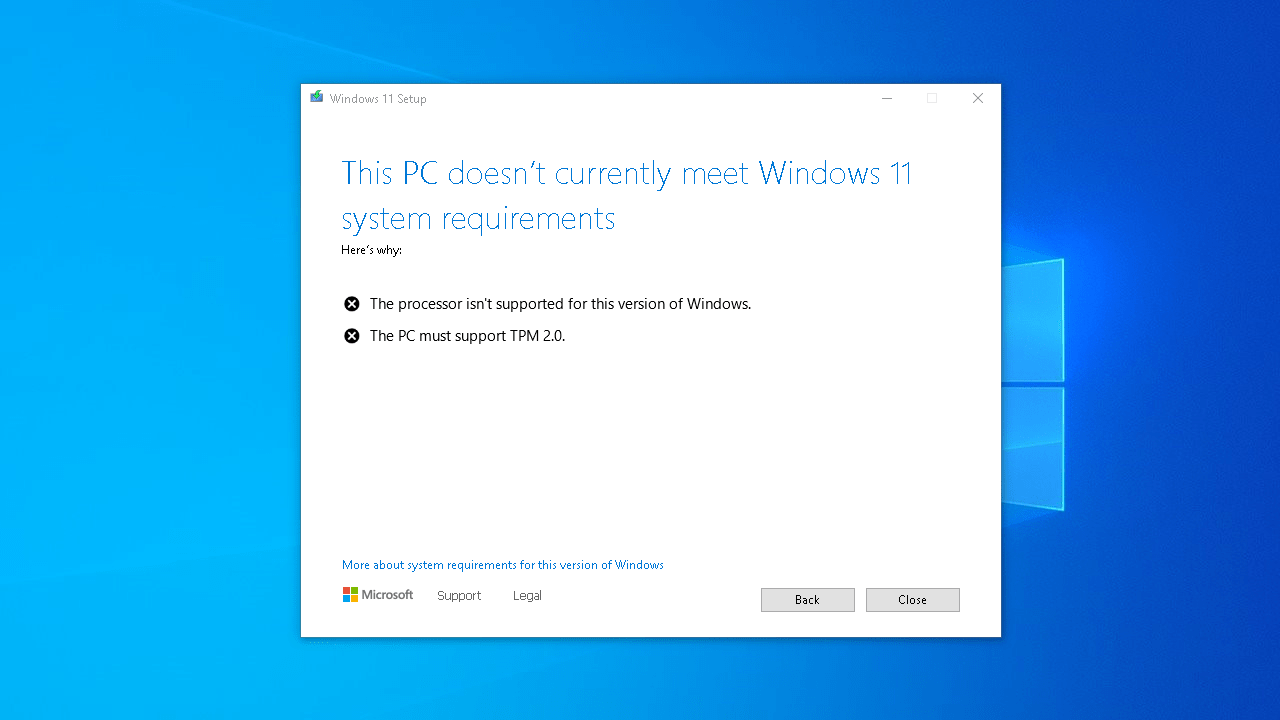

Microsoft Defender Antivirus (MDAV) đã có sẵn trên hệ điều hành Windows 10/11, tuy nhiên khi thiết bị được onboard vào MDE sẽ có thêm những chức năng bổ sung. MDAV cũng tích hợp đầy đủ chức năng trên Windows Server 2019 trở lên, và cần cài thêm unified agent trên các phiên bản Windows Server 2012 R2 và 2016.

02. Các chế độ hoạt động của MDAV

MDAV có nhiều chế độ hoạt động để có thể tương thích với các ứng dụng bảo vệ thiết bị (endpoint security) của bên thứ ba. Trong trường hợp không có bất kỳ dịch vụ nào khác đang hoạt động, MDAV sử dụng chế độ bình thường (normal mode). Nếu có sự hiện diện của các giải pháp bảo mật bên thứ ba, MDAV có thể chuyển sang chế độ thụ động (passive mode). Lưu ý là chế độ passive mode chỉ hoạt động khi thiết bị đã được onboard vào MDE, còn các thiết bị khác sẽ sử dụng chế độ vô hiệu hóa (disabled mode).

Các chức năng sau sẽ không có sẵn ở chế độ passive mode:

- Real-time protection

- Cloud-delivery protection

- Attack Surface Reduction (ASR)

- Network protection và các dịch vụ liên quan, chẳng hạn như web content filtering

- …

Khác với disabled mode sẽ vô hiệu hóa mọi thứ, chế độ passive mode vẫn tiếp tục nhận các bản cập nhật, chạy quét hệ thống theo nhu cầu cũng như có thể mở rộng sang chế độ EDR in block mode.

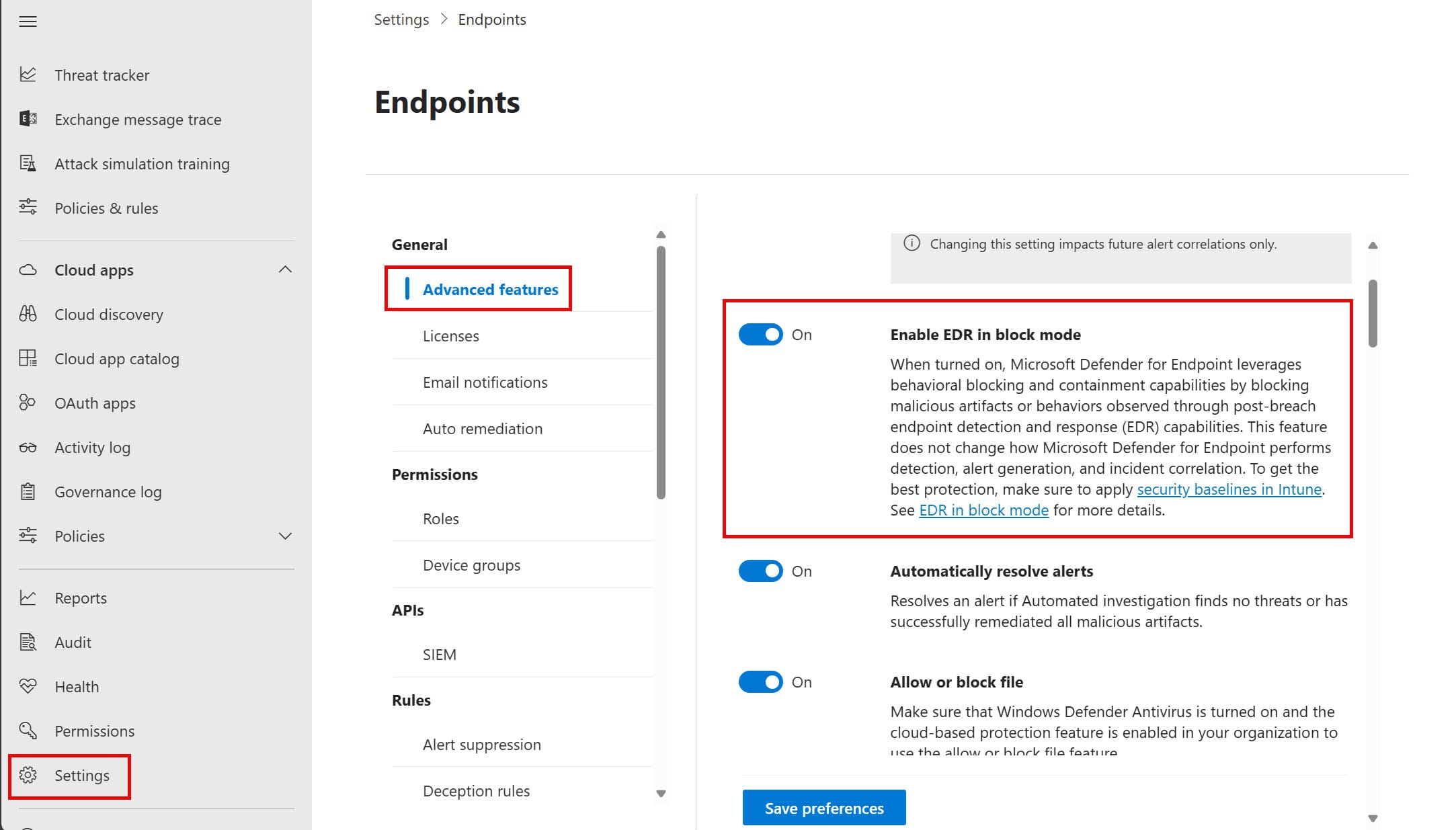

EDR in block mode (Endpoint Detection and Response in block mode) giúp bảo vệ thiết bị khỏi các mối đe dọa khi MDAV không phải là sản phẩm chống virus chính và đang chạy ở chế độ thụ động.

Khi tính năng này được kích hoạt, MDAV có thể thực hiện các hành động để ngăn chặn và khắc phục các mối đe dọa đã được phát hiện, ngay cả khi phần mềm chống virus chính (không phải của Microsoft) bỏ sót. Điều này giúp tăng cường bảo vệ thiết bị khỏi các phần mềm độc hại và các hành vi độc hại sau khi bị xâm nhập.

Kích hoạt EDR in Block mode cho tất cả các thiết bị đã onboard trong Microsoft 365 Defender > Settings > Endpoints > Advanced Features.

Bạn có thể cấu hình EDR in block mode trên một số thiết bị cụ thể như một nhóm thiết bị thử nghiệm thông qua việc sử dụng một profile tùy chỉnh. Ngoài ra, thiết lập này cũng có thể thiết lập ở chế độ tenant wide và vô hiệu hóa nó trên mỗi thiết bị. Và phương pháp này không thể thực hiện được trên Group Policy hoặc các phương pháp khác.

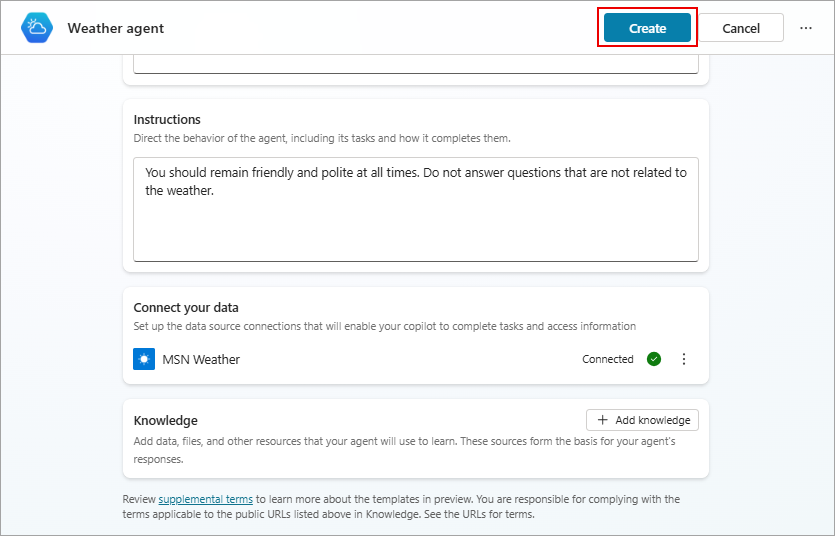

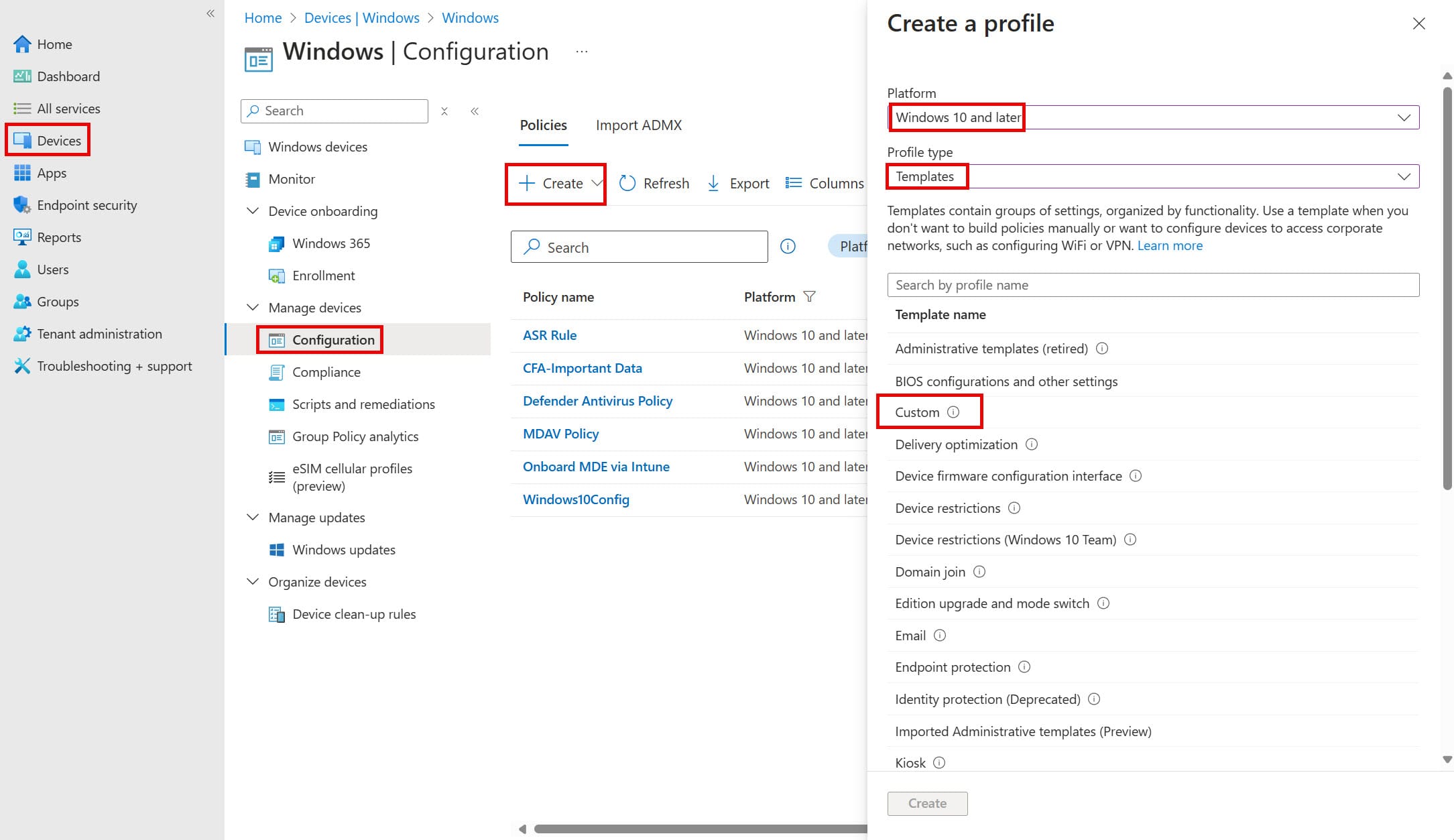

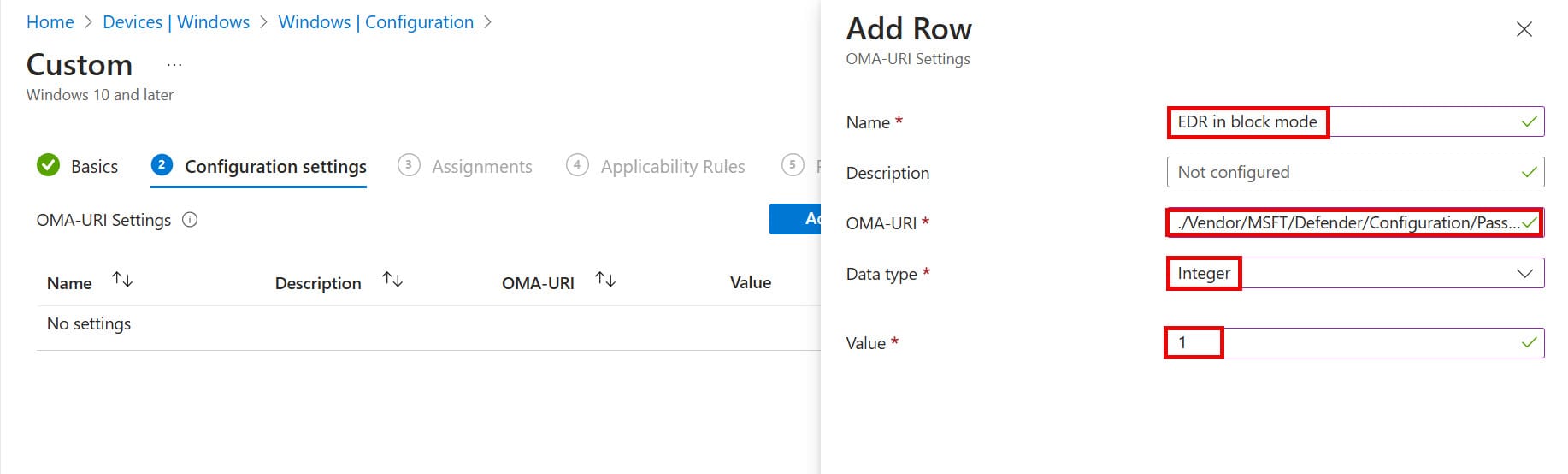

Tạo và cấu hình một profile cấu hình tình chỉnh cho chế độ EDR in block mode

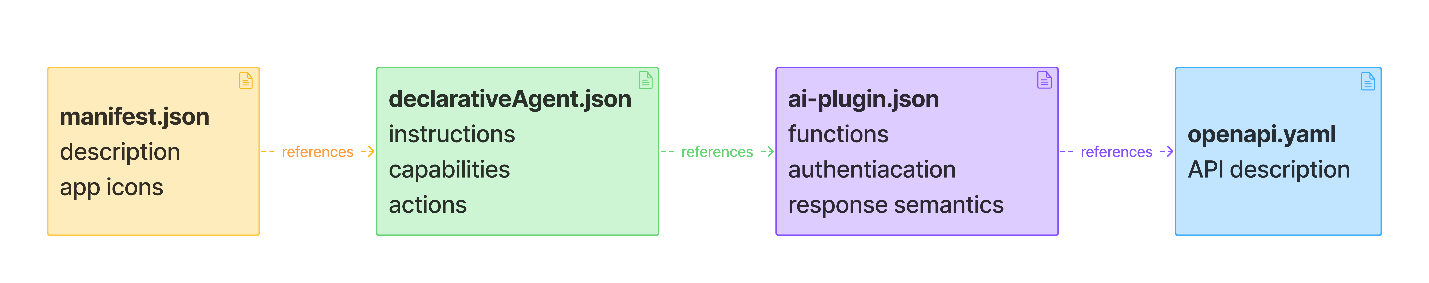

Trên Microsoft Intune Admin Center (https://intune.microsoft.com), chọn Devices > Windows > Configuration > Create > New Policy. Chọn Windows 10 or later ở mục Platform và Templates > Custom ở phần Profile type xong chọn Create.

Thẻ Basics: Điền tên và mô tả cho chính sách

Thẻ Configuration settings: chọn Add và điền các thông số tương ứng vào các trường bắt buộc”

- Name: EDR in block mode

- OMA-URI: ./Vendor/MSFT/Defender/Configuration/PassiveRemediation

- DataType: Integer

- Value: 0 hoặc 1 trong đó 0 là vô hiệu hóa chức năng, 1 là kích hoạt chức năng.

Chọn Save để lưu lại các thiết lập. Chọn Next để qua bước tiếp theo.

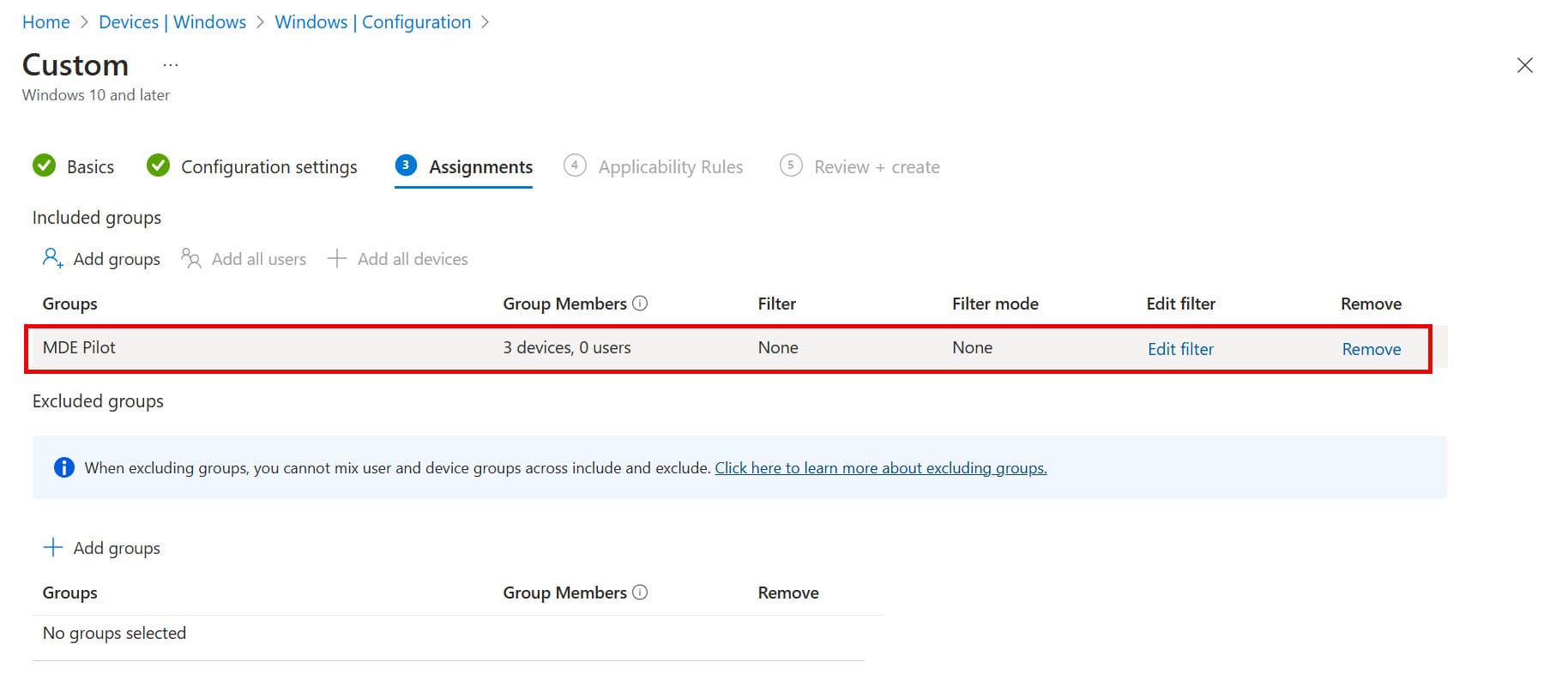

Thẻ Assignments: chọn nhóm thiết bị sẽ áp dụng chính sách

Thẻ Applicability Rules: để thông số mặc định và nhấn Next

Thẻ Review and Create: nhấn Create để khởi tạo chính sách

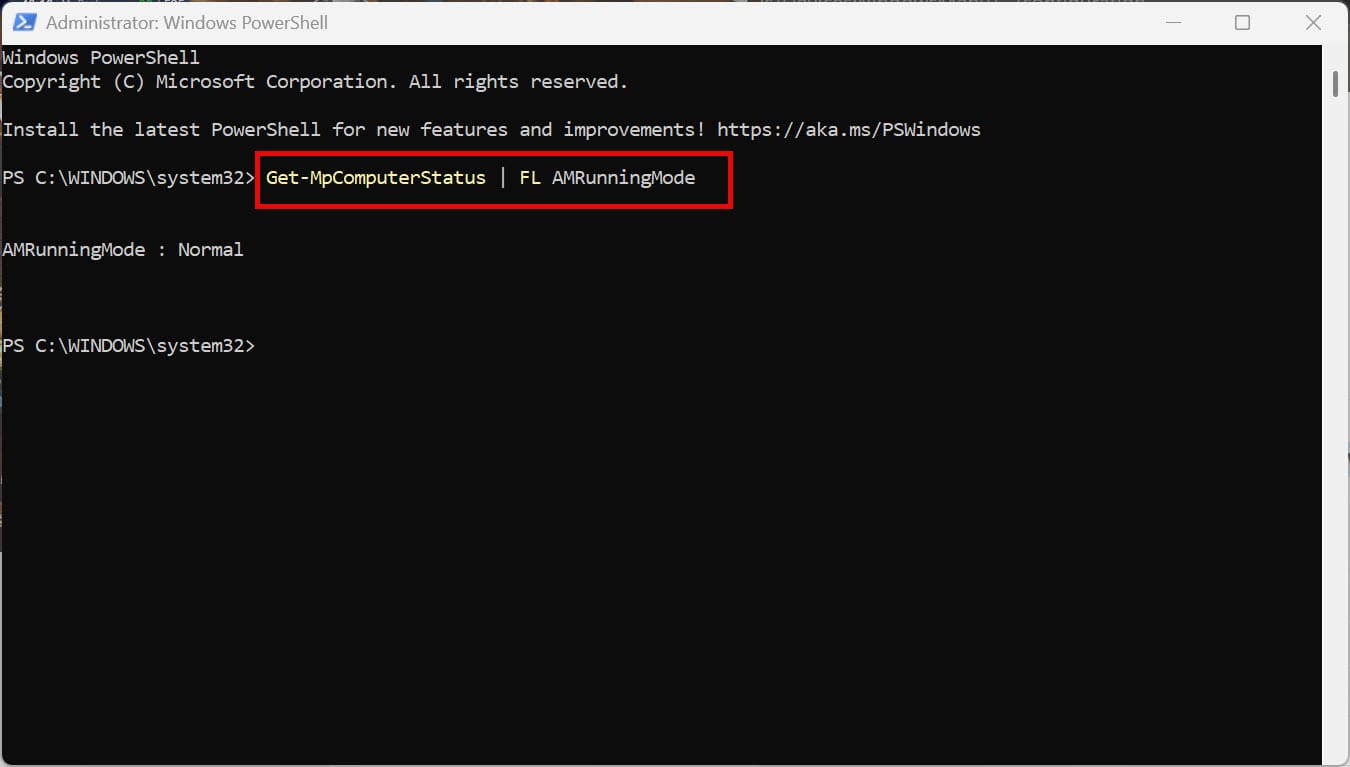

Kiểm tra trên máy Client bằng cách gõ dòng lệnh Get-MpComputerStatus | FL AMRunningMode

03. Cấu hình và quản lý Microsoft Defender Antivirus (MDAV)

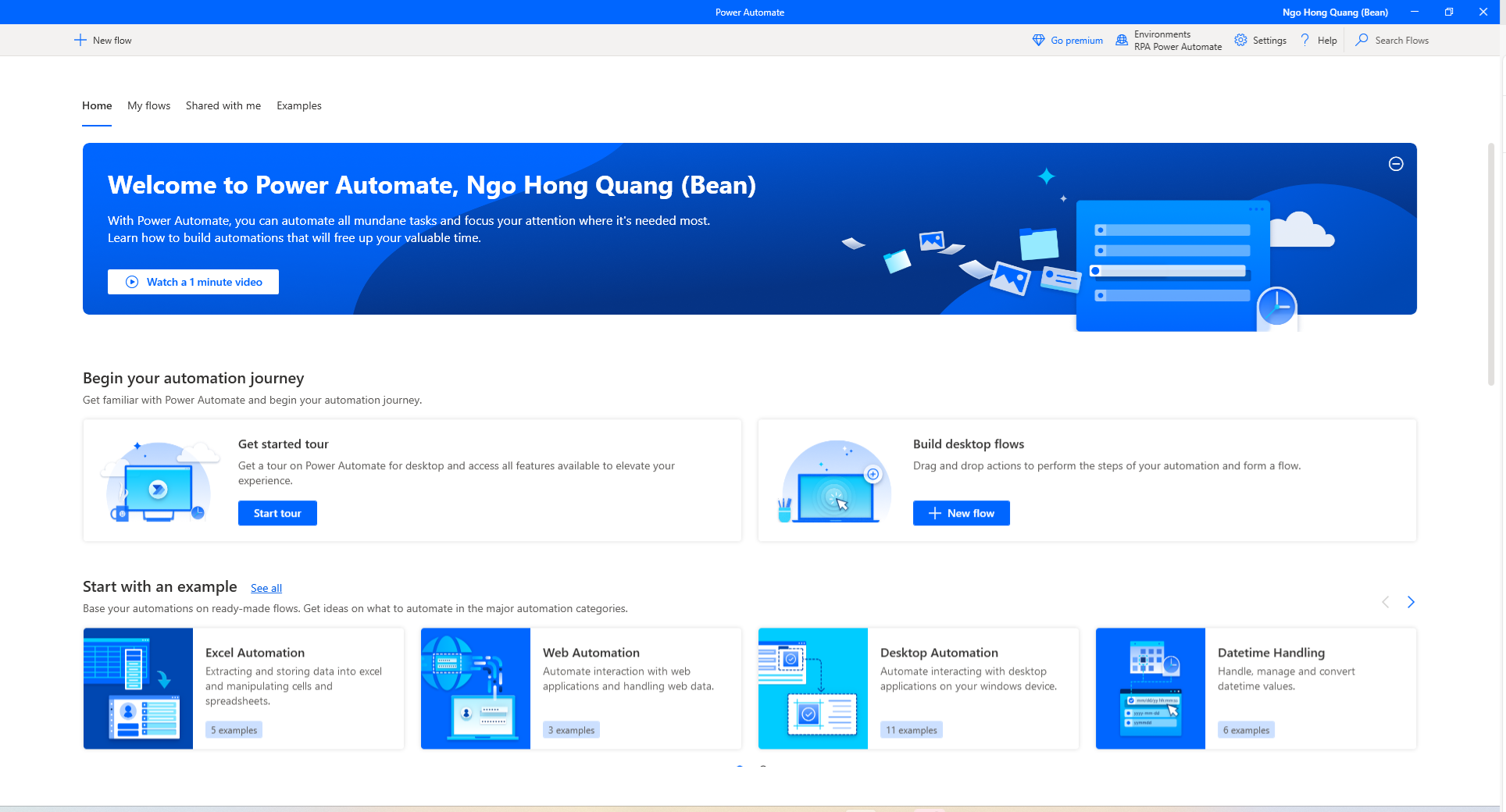

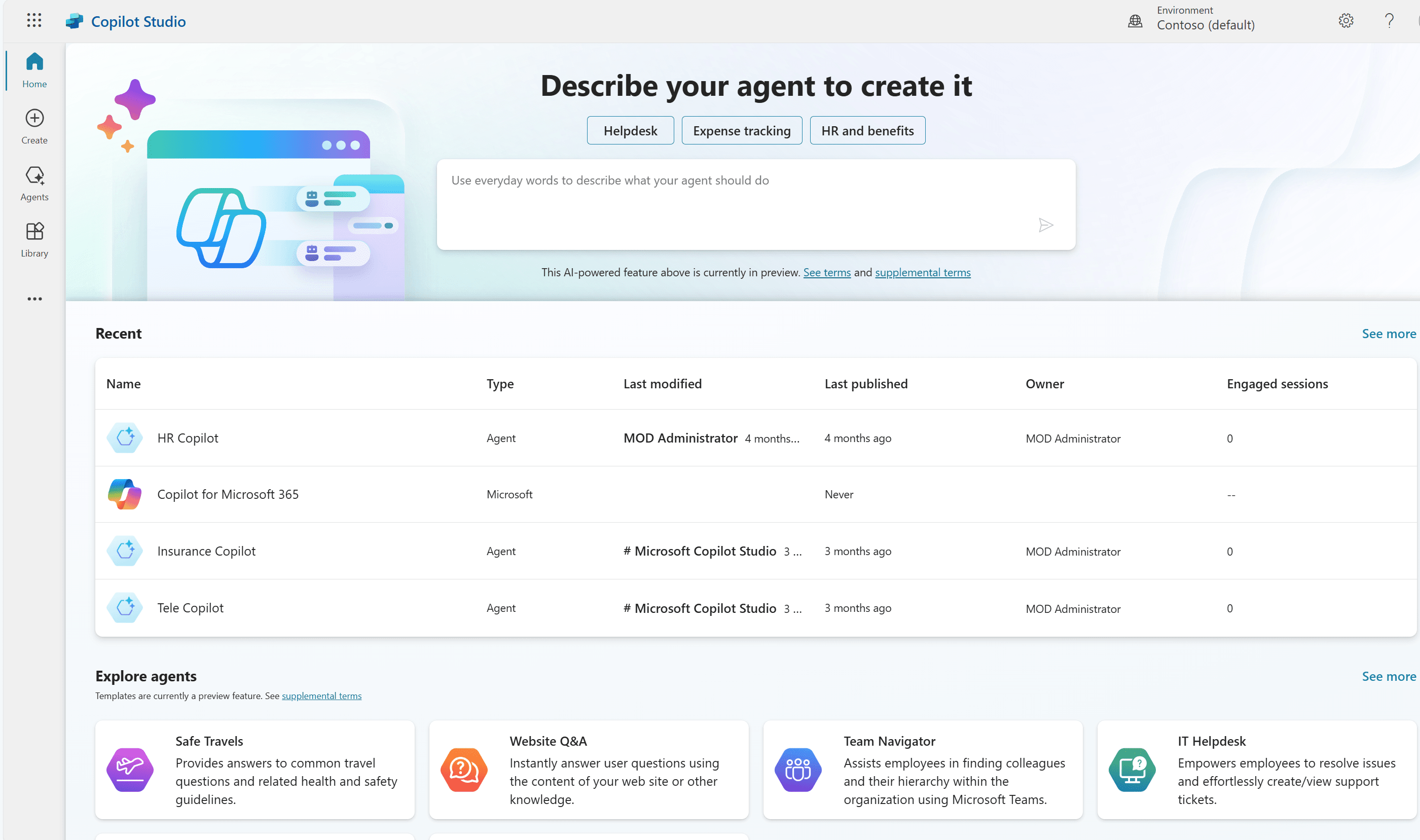

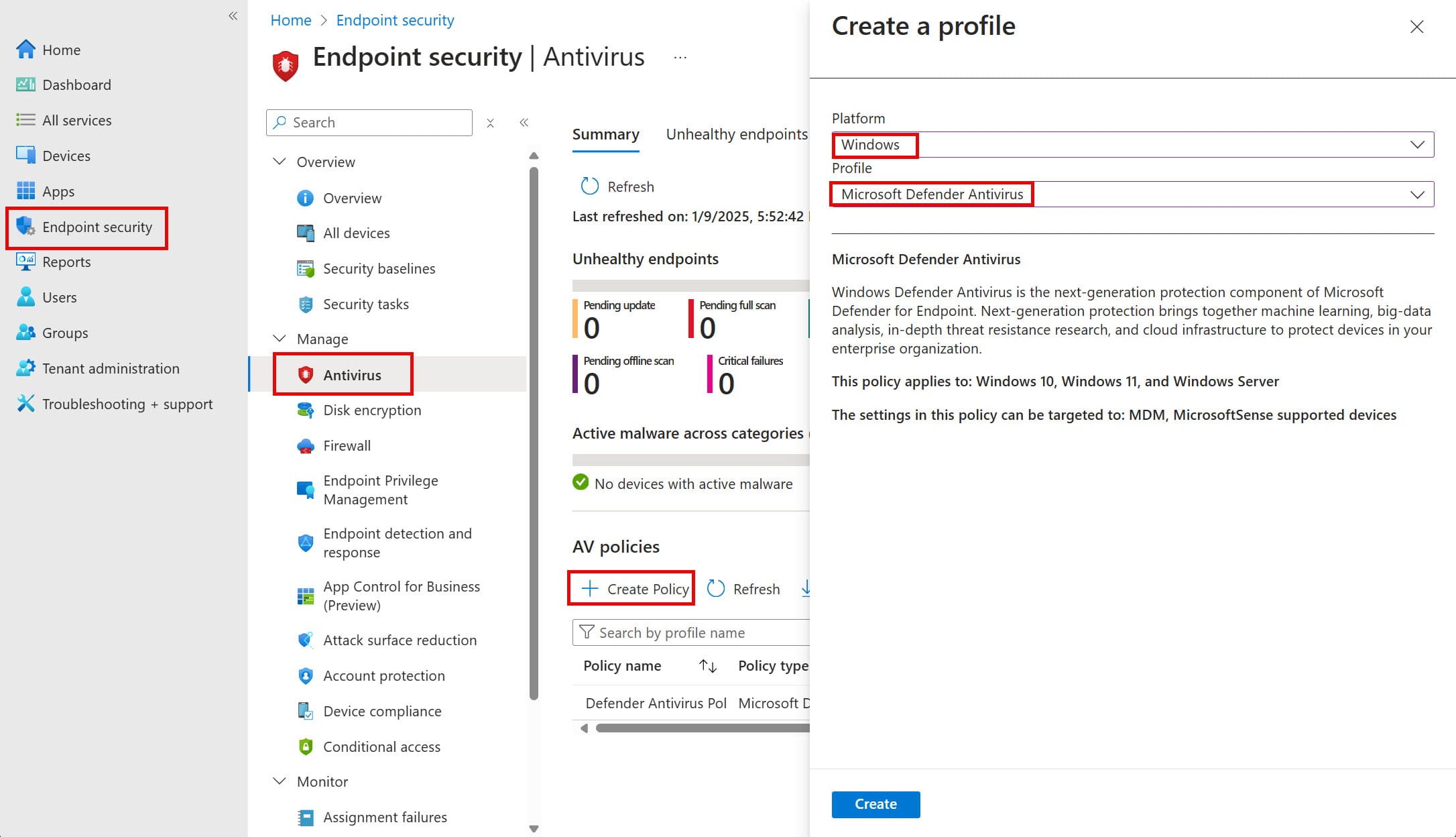

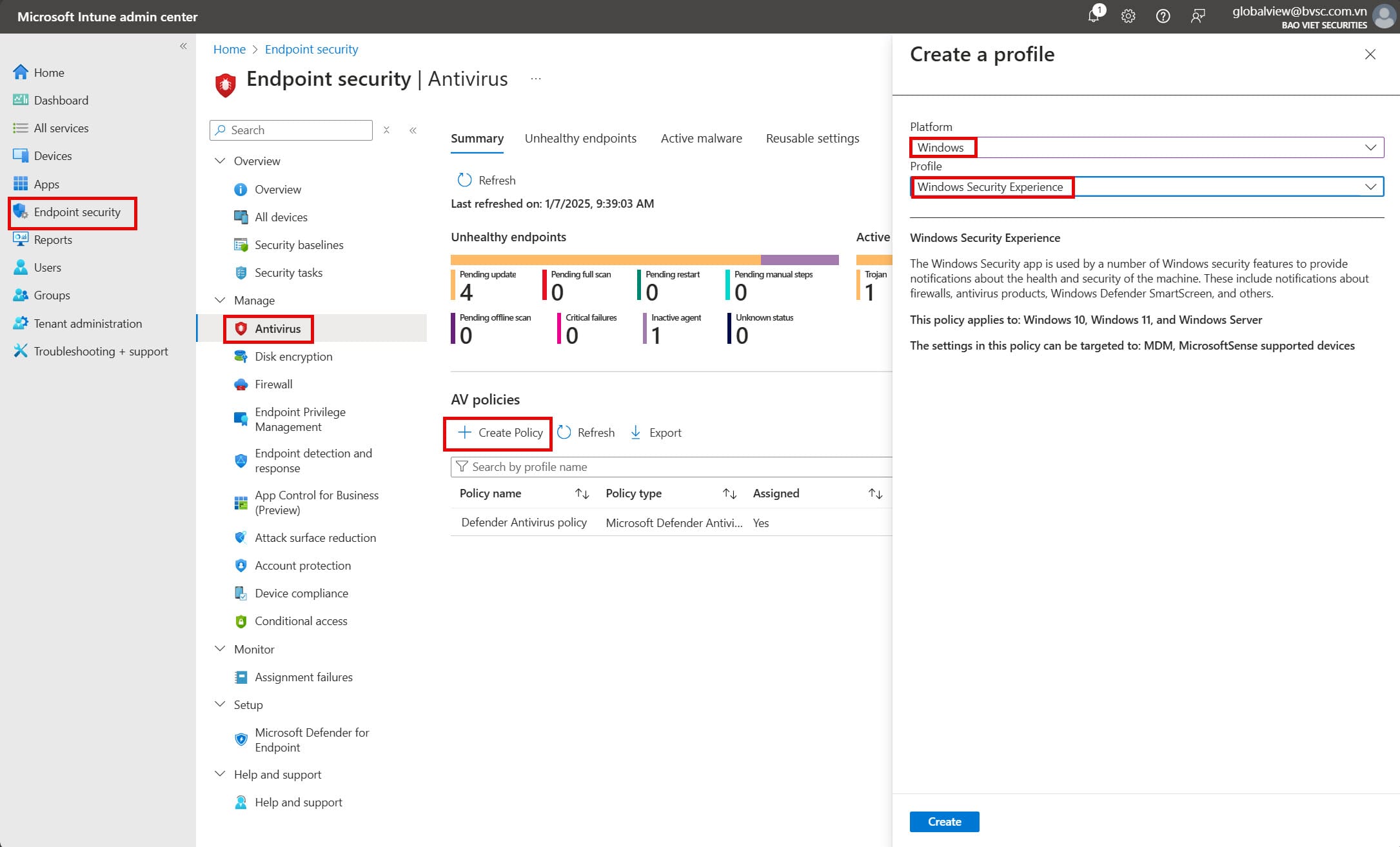

Truy cập Intune Admin Center ở đường dẫn https://intune.microsoft.com/. Vào Endpoint Security > Antivirus > Create Profile.

Thẻ Basics: điền tên và mô tả cho chính sách

Thẻ Configurations: trong hướng dẫn này, chúng ta sẽ cấu hình một số thiết lập quan trọng và 3 chức năng gồm:

- Block At First Sight (BAFS)

- Potentially unwanted application (PUA) Protection

- Threat Severity Default Action

Thẻ Configurations gồm các chức năng giúp bảo vệ hệ thống tốt hơn trước các mối đe dọa. Mặc định các chức năng đang thiết lập ở chế độ Not configured (không cấu hình), và bạn có thể chuyển sang Allowed (cho phép chức năng hoạt động) hoặc chọn Not allowed (không cho chức năng hoạt động). Đề xuất nên để các thiết lập ở chế độ Allow để tối ưu hóa việc bảo vệ.

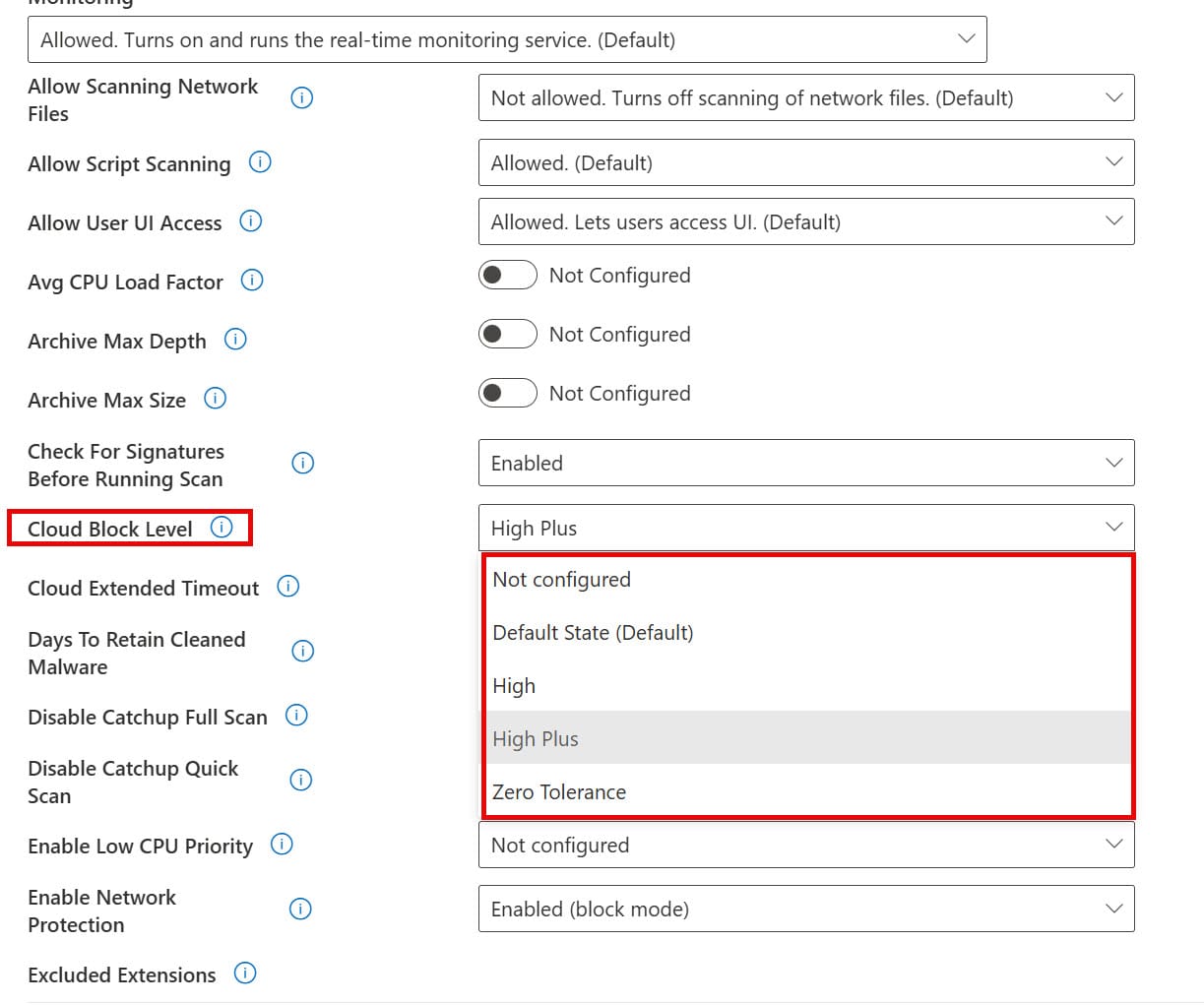

Riêng các chức năng có tên Deprecated không cần cấu hình vì đây là các chức năng Microsoft đang trên đường ngừng hỗ trợ hoặc đã bị thay thế bởi các chức năng mới tối ưu. Bên dưới là ảnh minh họa một cấu hình mẫu các chức năng bảo vệ.

Cấu hình Block At First Sight (BAFS)

Block At First Sight (BAFS) là một tính năng bảo vệ chống phần mềm độc hại, giúp phát hiện và chặn các phần mềm độc hại mới trong vòng vài giây.

Khi MDAV gặp một tập tin đáng ngờ nhưng chưa được phát hiện, tập tin sẽ bị khóa trong một khoảng thời gian chỉ định và một mẫu dữ liệu sẽ được gửi đến hệ thống bảo vệ đám mây của Microsoft để tiến hành phân tích sâu hơn. Hệ thống này sử dụng các thuật toán, học máy và phân tích tự động để xác định xem tập tin đó có độc hại hay không. Nếu tập tin được xác định là độc hại, nó sẽ bị chặn ngay lập tức.

Để cấu hình chức năng này, đảm bảo tùy chọn Allow Cloud Protection đã chuyển sang cơ chế Allowed. Ở mục Cloud Block Level chọn mức độ mong muốn gồm:

- High: mức độ phát hiện mạnh mẽ. Đây là mức độ tối thiểu cần có để sử dụng BAFS.

- High Plus: mức High và áp dụng các biện pháp bảo vệ bổ sung, tuy nhiên có thể ảnh hưởng đến hiệu suất của thiết bị người dùng.

- Zero Tolerance: chặn tất cả các tập tin thực thi không xác định. Mức độ này phù hợp cho các thiết bị cần độ an ninh cao.

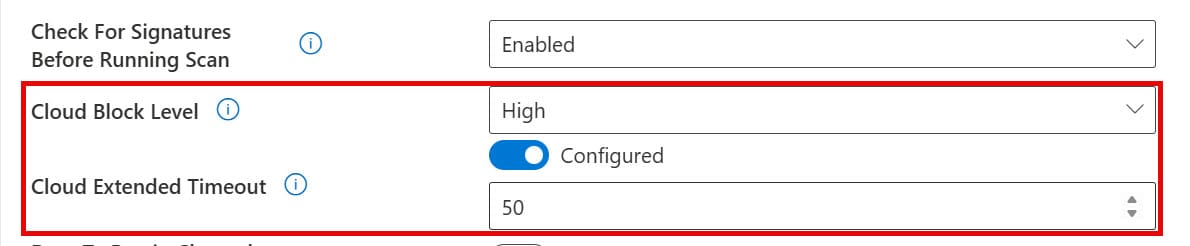

Bên cạnh đó một số thiết lập cũng cần cấu hình thêm như Cloud Extended Timeout hay Submit Samples Consent

Cloud Extended Timeout cho phép bạn kéo dài thời gian chờ để nhận kết quả phân tích từ dịch vụ đám mây của Microsoft Defender Antivirus. Khi một tập tin đáng ngờ được phát hiện, Microsoft Defender Antivirus sẽ ngăn chặn tập tin đó trong một khoảng thời gian mặc định là 10 giây để gửi yêu cầu phân tích lên đám mây. Nếu bạn là quản trị viên bảo mật, bạn có thể cấu hình để kéo dài thời gian chờ này lên đến 50 giây, giúp đảm bảo có đủ thời gian để nhận được kết quả phân tích chính xác từ dịch vụ đám mây. Điều này đặc biệt hữu ích trong việc phát hiện và ngăn chặn các mối đe dọa mới và phức tạp.

Submit Samples Consent: chọn Send all samples automatically cho phép người dùng hoặc quản trị viên đồng ý gửi các mẫu tập tin đáng ngờ lên dịch vụ đám mây của Microsoft để phân tích chi tiết hơn. Quá trình này giúp cải thiện khả năng phát hiện và ngăn chặn các mối đe dọa mới và phức tạp. Các mẫu tập tin được gửi có thể bao gồm các tập tin thực thi (.exe), tập tin thư viện liên kết động (.dll), và các loại tập tin khác không chứa thông tin cá nhân nhạy cảm.

Cấu hình tham khảo cho chức năng Cloud Block Level và Cloud Extended Timeout

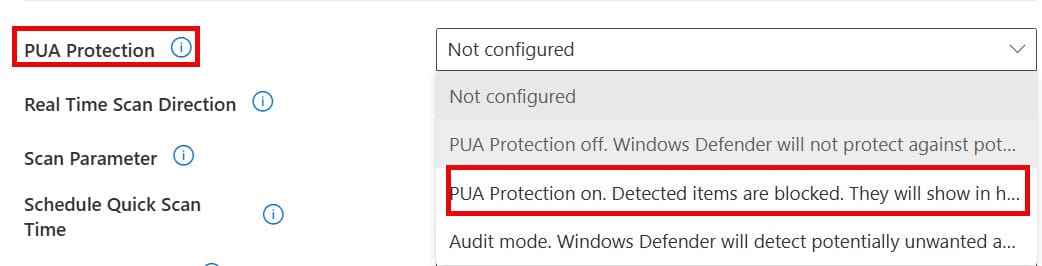

PUA Protection

(PUA) Protection giúp phát hiện và chặn các ứng dụng không mong muốn (PUA) trên các thiết bị trong hệ thống mạng. Các ứng dụng này không được coi là virus hay phần mềm độc hại, nhưng chúng có thể thực hiện các hành động ảnh hưởng tiêu cực đến hiệu suất hoặc sử dụng của thiết bị.

Ví dụ về PUA bao gồm phần mềm quảng cáo hiển thị quảng cáo không mong muốn, phần mềm đi kèm cài đặt các ứng dụng khác mà không có sự đồng ý rõ ràng của người dùng, hoặc phần mềm cố gắng né tránh sự phát hiện của các sản phẩm bảo mật.

Tính năng này giúp giảm nguy cơ thiết bị bị nhiễm phần mềm độc hại thực sự, làm cho việc phát hiện các mối đe dọa trở nên dễ dàng hơn và tiết kiệm thời gian cũng như công sức cho đội ngũ IT và bảo mật.

Chọn chế độ PUA Protection on. Detected items are blocked. They will show in history along with other threats.

Threat Severity Default Action

MDAV phản hồi với mối đe dọa dựa trên threat severity level (mức độ nghiêm trọng của mối đe dọa). Các mức đe dọa gồm có low (thấp), moderate (trung bình), high (cao), severe (nghiêm trọng).

Một số hành động sẽ thực hiện khi gặp mối đe dọa gồm có:

- Clean: loại bỏ mối nguy hiểm nhưng vẫn cố gắng giữ tính toàn vẹn của dữ liệu. Đây thường không phải là giải pháp phù hợp và quarantine là lựa chọn ưu tiên hơn.

- Quarantine: cách ly mối đe dọa vào một nơi được bảo vệ trên thiết bị

- Remove: Xóa và không lưu bản sao trong khu cách ly

- Allow: Cho mối nguy hiểm hoạt động. Lưu ý là tránh sử dụng tùy chọn này.

- User defined: cho người dùng chọn lựa hành động mà họ muốn. Trong môi trường doanh nghiệp không nên sử dụng lựa chọn này.

- Block: khóa nội dung độc hại không cho chúng hoạt động nhưng không xóa chúng.

Bước Scope Tags: chọn Next

Bước Assignments: chọn nhóm thiết bị sẽ áp dụng chính sách

Bước Review+Create: chọn Save để lưu lại các thiết lập.

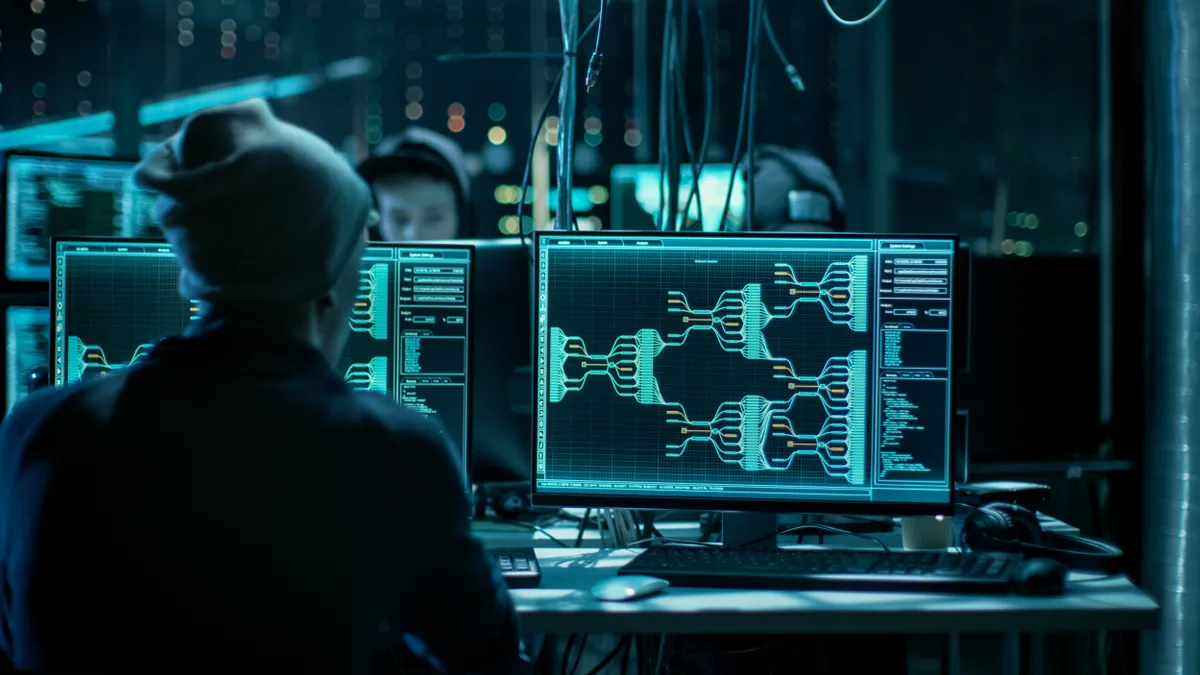

04. Cấu hình chức năng Tamper Protection

Tamper protection (bảo vệ chống giả mạo) là một khả năng trong MDE giúp bảo vệ công cụ MDAV khỏi bị vô hiệu hóa hoặc thay đổi. Trong một số hình thức tấn công mạng, những kẻ tấn công sẽ cố gắng vô hiệu hóa các tính năng bảo mật trên thiết bị để chúng dễ dàng cài đặt phần mềm độc hại, khai thác và truy cập dữ liệu, danh tính của bạn. Tamper protection giúp bảo vệ chống lại các loại hoạt động này.

Khi chức năng tamper protection được kích hoạt, những thiết lập sau đây sẽ không thể bị thay đổi:

- Bảo vệ chống virus và mối đe dọa luôn kích hoạt.

- Bảo vệ theo thời gian thực luôn kích hoạt.

- Giám sát dựa trên hành vi luôn được kích hoạt.

- Bảo vệ chống virus, bao gồm IOfficeAntivirus (IOAV) luôn được kích hoạt.

- Bảo vệ đám mây luôn được kích hoạt.

- Cập nhật thông tin tình báo bảo mật luôn diễn ra.

- Các hành động tự động được thực hiện khi phát hiện ra các mối đe dọa.

- Thông báo hiển thị trong ứng dụng Windows Security trên các thiết bị Windows.

- Các tập tin nén sẽ được quét.

- Không thể sửa đổi hoặc thêm các loại trừ (chỉ áp dụng cho các thiết bị do Intune hoặc Configuration Manager quản lý. Các thiết bị ở trạng thái đồng quản lý (Co-Managed) không được hỗ trợ.

Tamper protection hỗ trợ trên các phiên bản Windows 10/11, Windows Server 2019 và Mac OS.

Đối với các phiên bản Windows Server 2012 R2 hay Windows Server 2016, Windows 10 phiên bản 1709, 1803, hoặc 1809 bạn sẽ không thấy được chức năng Tamper Protection trong ứng dụng Windows Security.

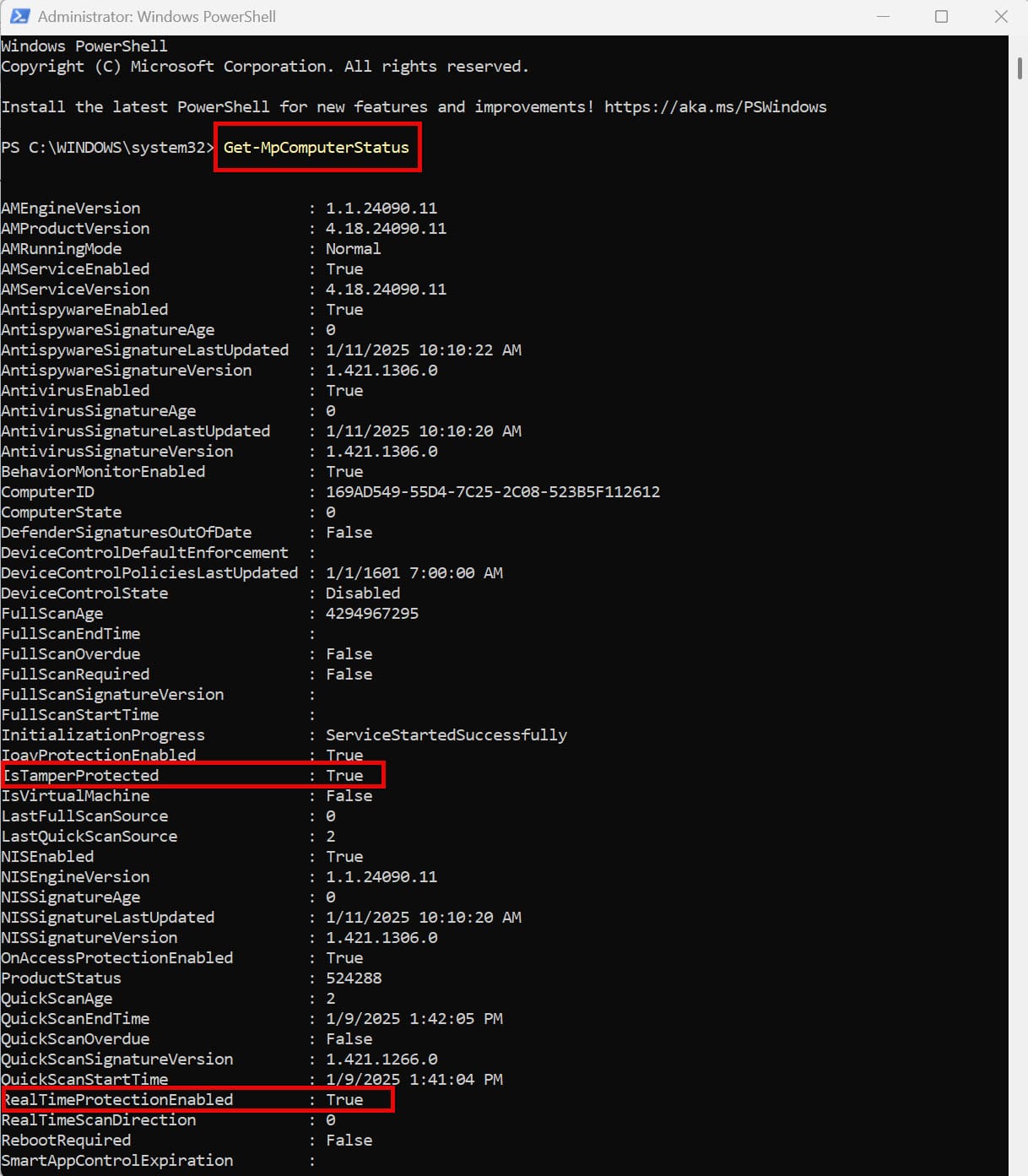

Trên PowerShell gõ lệnh

Get-MpComputerStatus

và kiểm tra thông số IsTamperProtected hoặc RealTimeProtectionEnabled. Giá trị true đồng nghĩa thiết lập đã được bật.

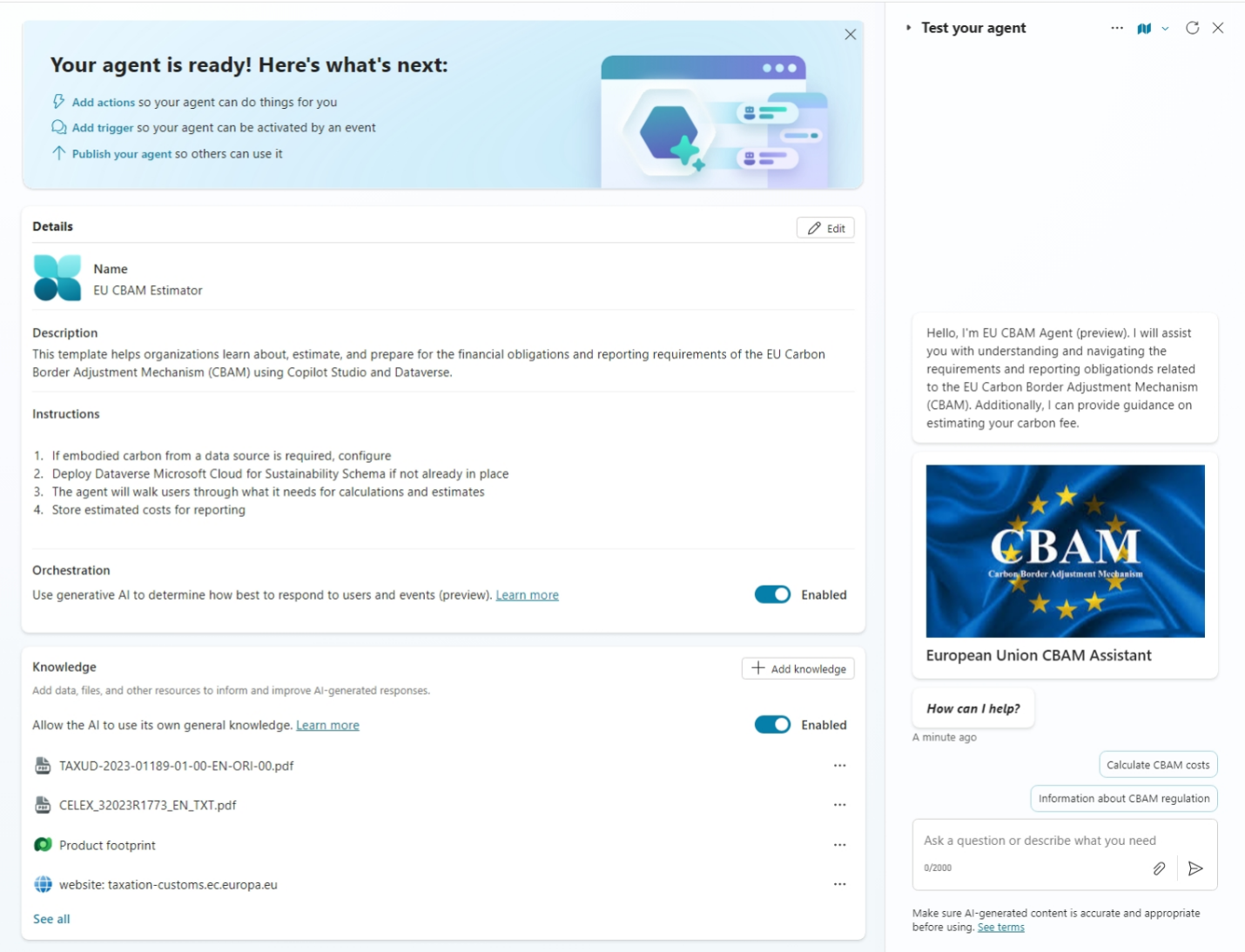

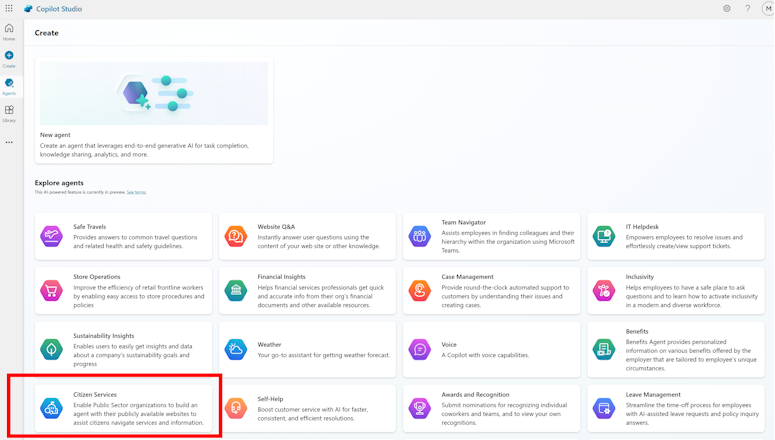

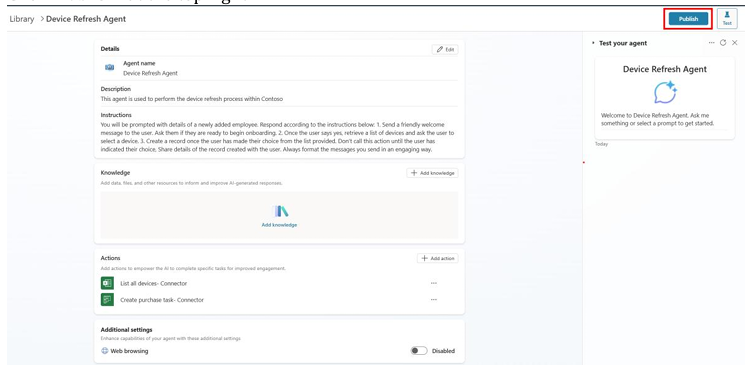

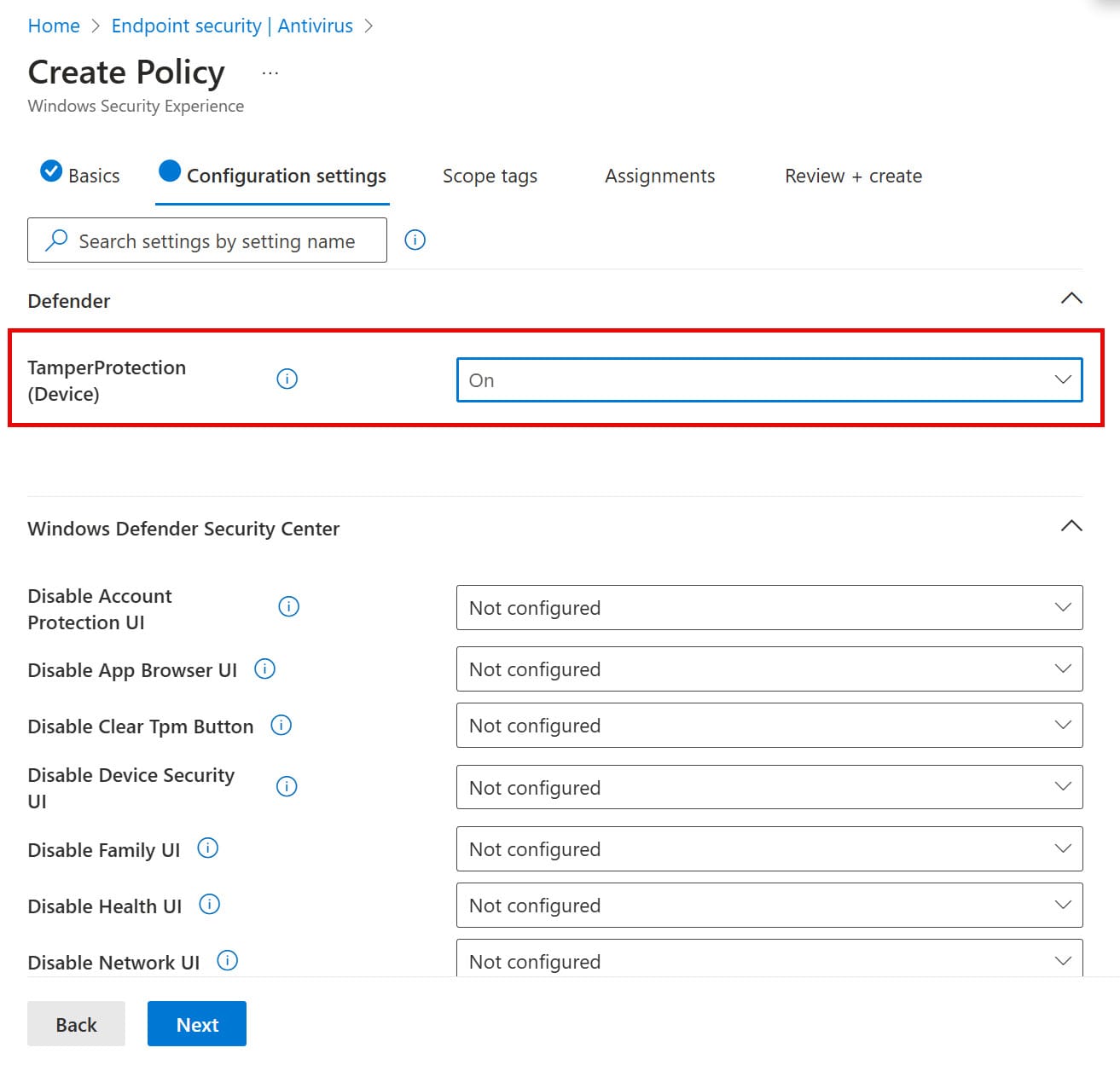

Cấu hình Tamper Protection trên Microsoft Intune

Vào Intune Admin Center chọn Endpoint Security > Antivirus > Create Policy. Chọn Windows ở phần Platform và Windows Security Experience ở phần Profile rồi nhấn Create.

Trong phần TamperProtection (Device) ở thẻ Configuration Settings chọn On để kích hoạt, chọn nhóm thiết bị sẽ áp dụng Profile ở thẻ Assignments. Các thông số khác có thể để mặc định.

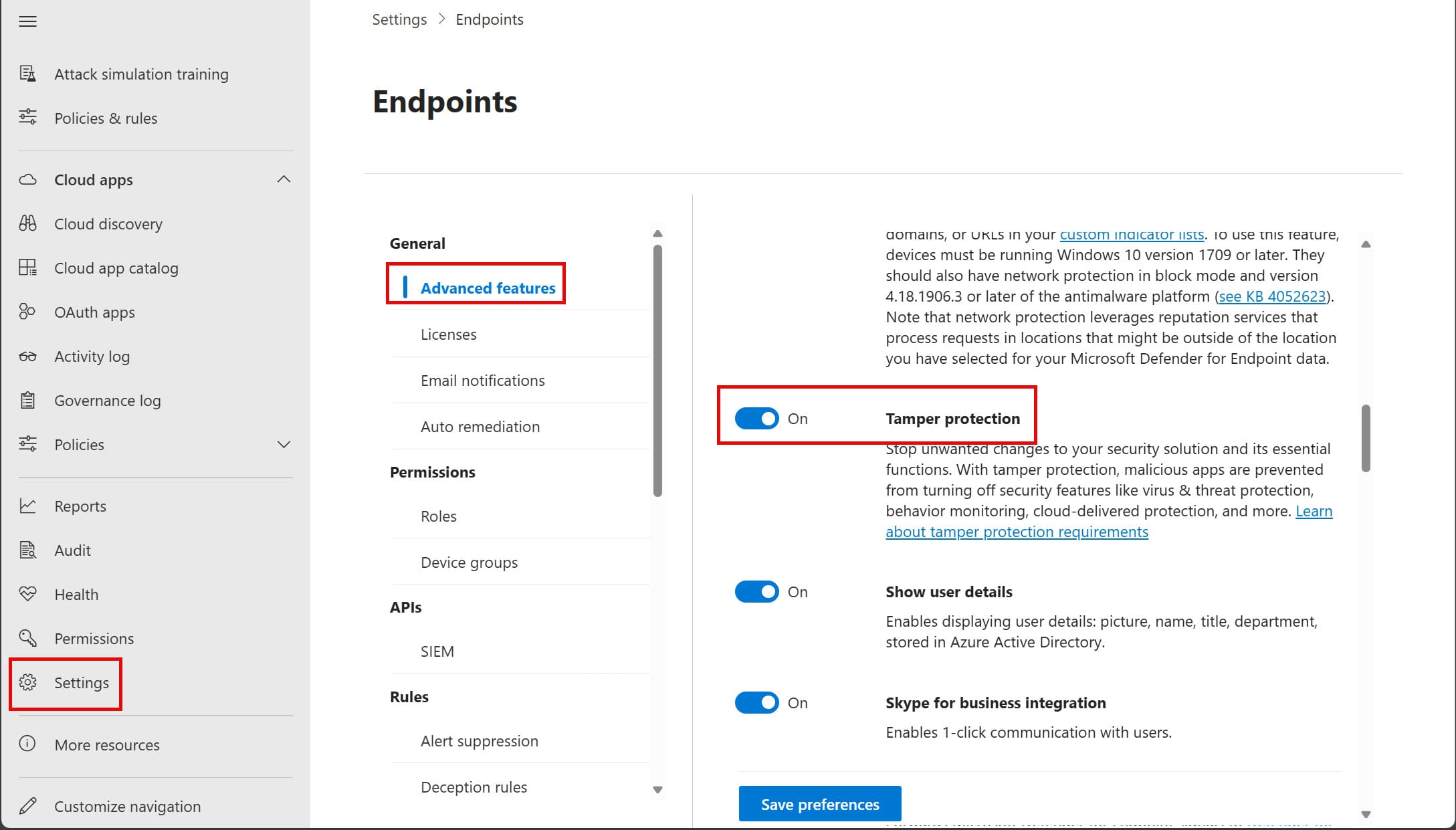

Cấu hình Tamper Protection trên Microsoft Defender Portal

Truy cập Microsoft Defender Portal (https://security.microsoft.com/), vào Settings > Endpoints. Trên thẻ General > Advanced Features, kích hoạt chức năng Tamper Protection.

05. Quét phần mềm độc hại

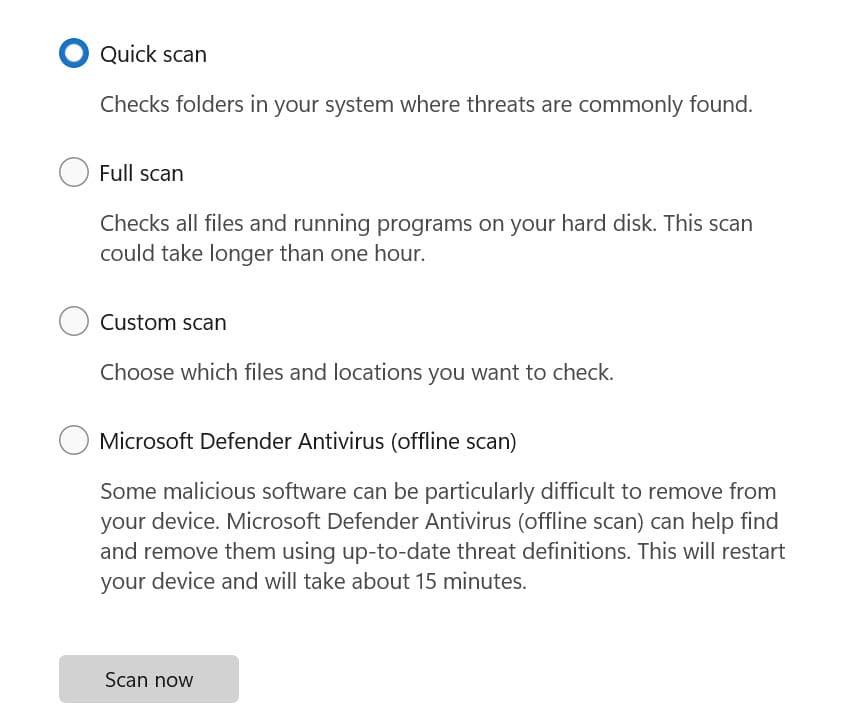

MDAV có 4 chế độ quét phần mềm độc hại gồm:

- Quick scan: chế độ quét nhanh, tìm các vị trí mà phần mềm độc hại thường hay xâm nhập trên hệ thống như các thư mục khởi động, Windows Registry.

- Full scan: Quét tất cả trên hệ thống

- Custom Scan: quét tùy chọn dựa trên các vị trí mà người dùng hoặc quản trị viên chỉ định

- Offline scan: quá trình này sẽ chạy trước khi hệ điều hành khởi động để tìm ra các phần mềm độc hại cấp thấp như rootkit. Đây là các phần mềm độc hại thường hoạt động ở cấp độ phần cứng hoặc firmware, và có thể khó phát hiện và loại bỏ hơn so với các phần mềm độc hại khác.

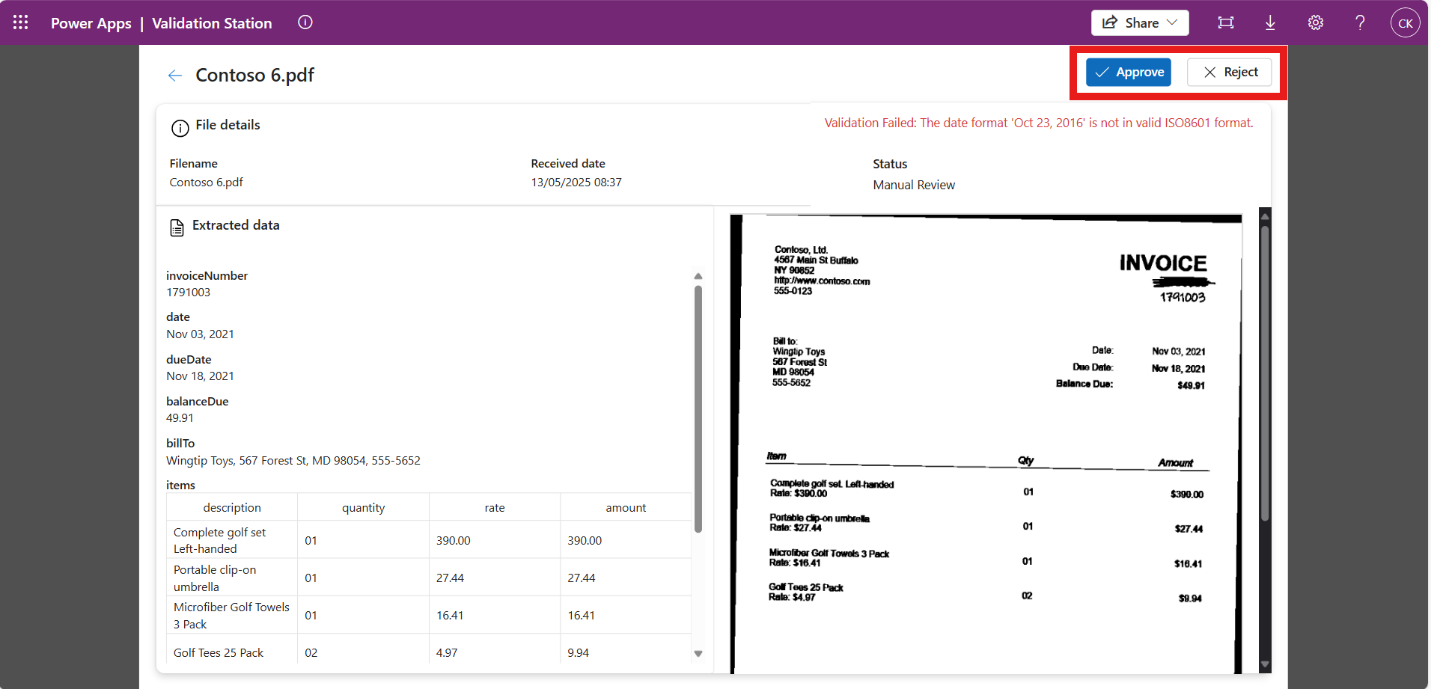

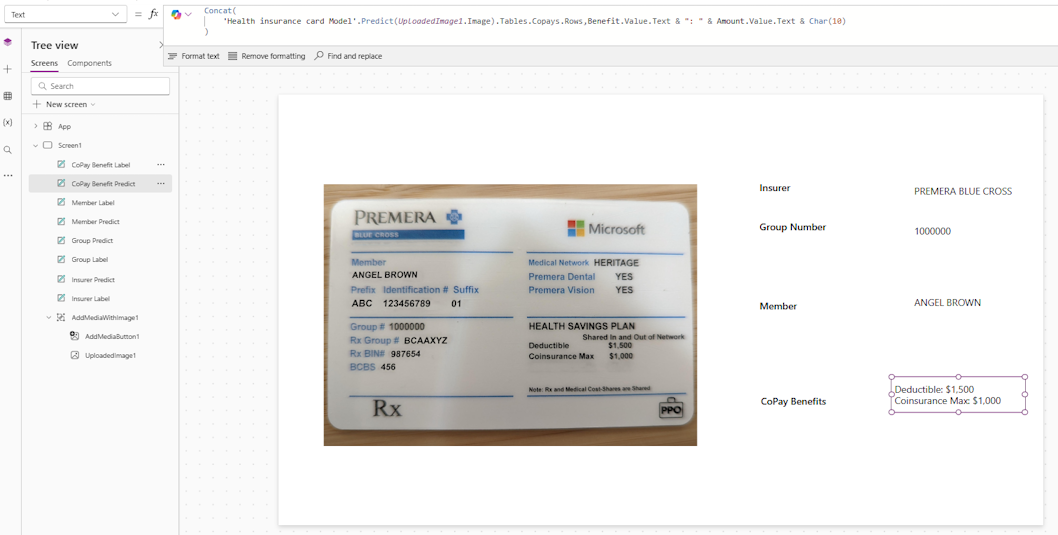

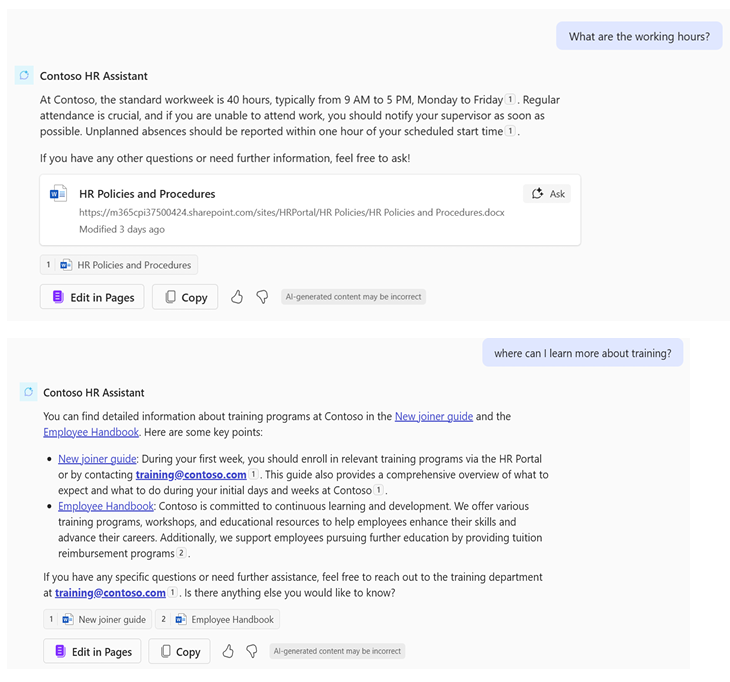

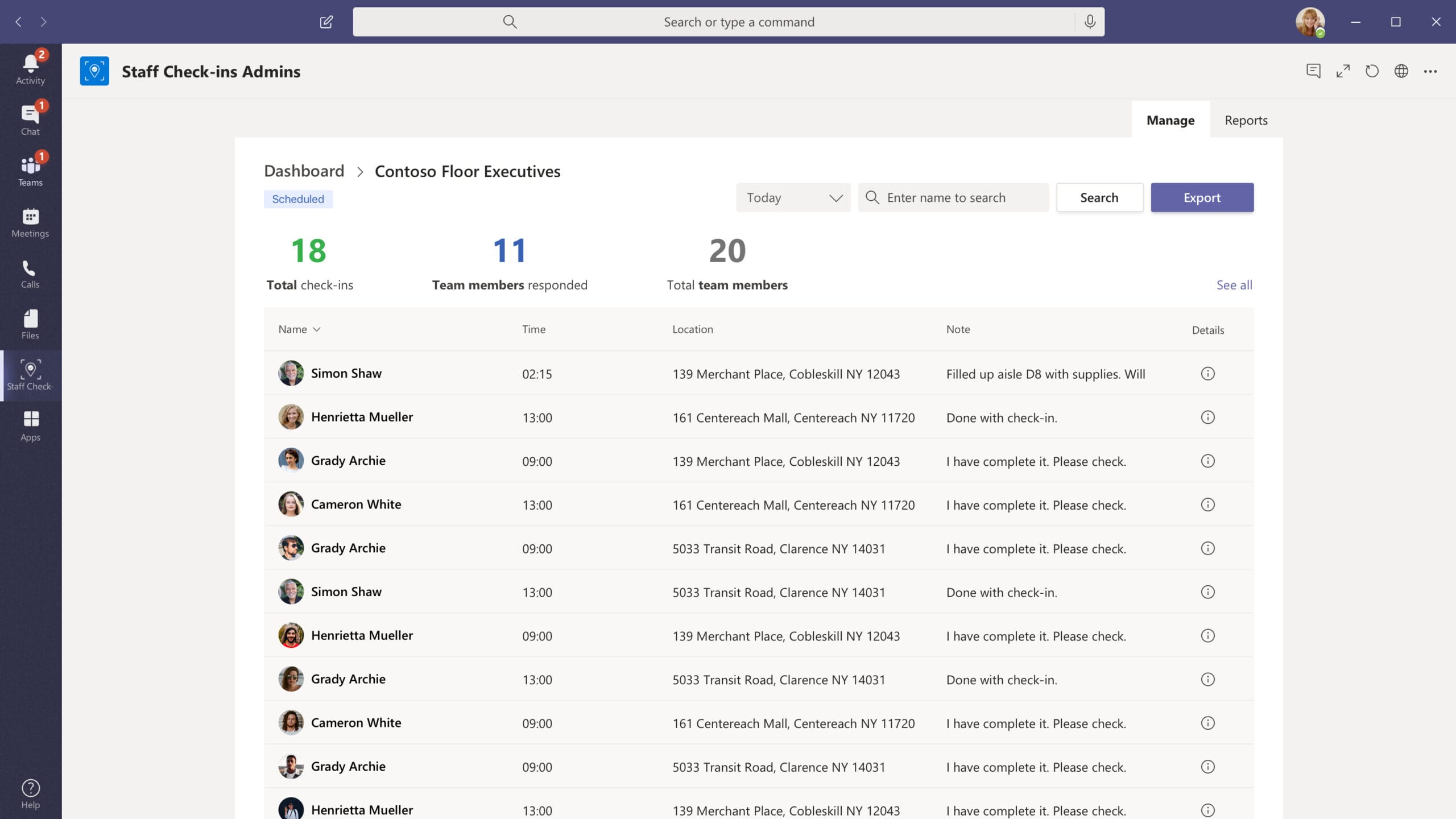

Giao diện quét phần mềm độc hại trên máy người dùng

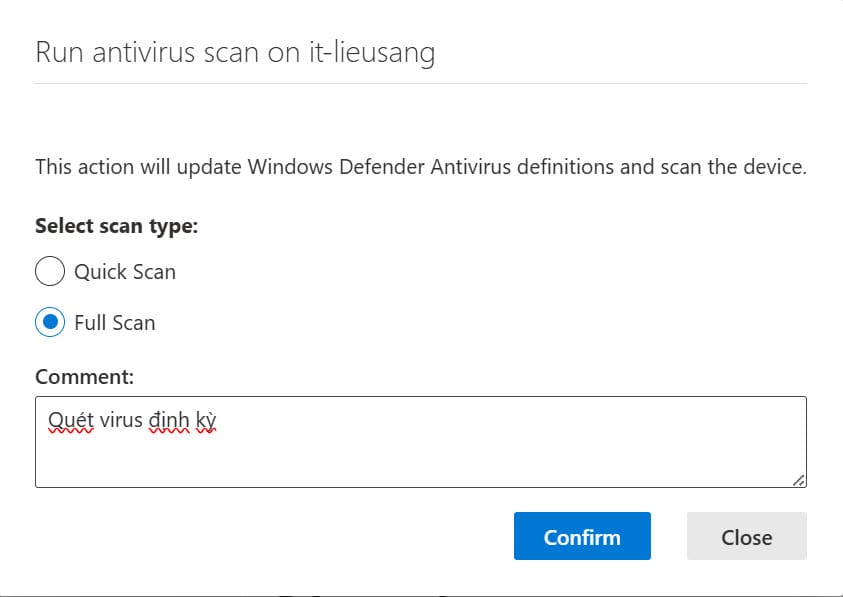

Quá trình quét virus có thể thực hiện trên máy người dùng (client) hoặc trên Microsoft Defender Portal. Trên Microsoft Defender Portal chọn Devices, chọn thiết bị người dùng, chọn nút … ở góc phải phía trên màn hình chọn Run Antivirus Scan.

Chọn chế độ quét là Quick Scan hoặc Full Scan, điền ghi chú vào ô Comment và chọn Confirm.

Lưu ý 2 chế độ còn lại là Custom Scan và Offline Scan chỉ có thể thực hiện ở góc độ máy người dùng.

06. Làm việc với dữ liệu ở khu cách ly

Các dữ liệu độc hại sẽ được cách ly trên thiết bị nhưng vẫn có thể được truy cập tập trung trên Microsoft 365 Defender Portal. Điều này được thực hiện thông qua quá trình nạp mẫu đã được cấu hình trong suốt quá trình onboard thiết bị và kích hoạt cơ chế cloud-delivery protection.

Nếu một dữ liệu độc hại được tìm thấy nhiều lần trên hệ thống thì dữ liệu chỉ được thu thập một lần để tránh việc thu thập dữ liệu dư thừa. Và khi tải dữ liệu độc hại về trong tình huống cần phân tích chẳng hạn, nó sẽ được bảo vệ bằng mật khẩu ở định dạng ZIP. Lưu ý rằng chỉ nên phân tích những dữ liệu này trên những thiết bị độc lập và không nằm trong hệ thống mạng tổ chức để an toàn.

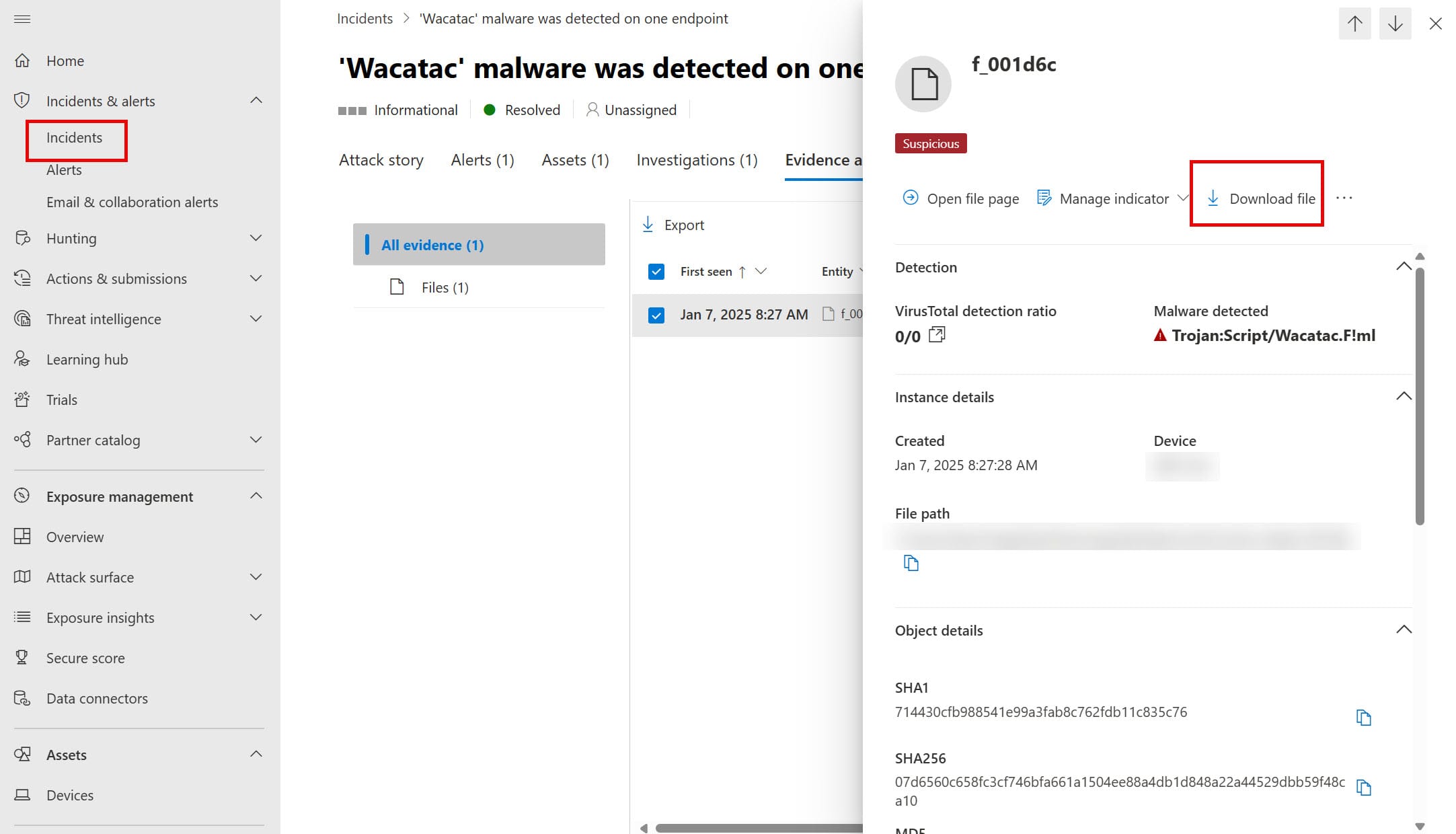

Truy cập Microsoft Defender portal, vào phần Incident và chọn vào sự cố phát hiện có phần mềm độc hại. Chọn thẻ Evidence and Response > Files chọn dữ liệu tìm thấy và Download File.

Quá trình này cũng có thể thực hiện tương tự trên trang Alerts

07. Một số câu lệnh PowerShell

Kiểm tra BAFS đã được kích hoạt trên các máy client

Get-MpPreference | FL CloudBlockLevel, CloudExtendedTimeOut, SubmitSamplesConsent, MAPSReporting

Ý nghĩa câu lệnh:

- CloudBlockLevel trả về mức độ bảo vệ cho chức năng Cloud-delivered protection. 0 là giá trị mặc định đồng nghĩa chức năng BAFS không hỗ trợ. Các giá trị 2,4 và 6 tương ứng với High, High Plus và Zero Tolerance.

- CloudExtendedTimeOut trả về số giây

- SubmitSamplesConsents: 3 nghĩa là gửi tất cả mẫu, 2 nghĩa là không gửi mẫu, 1 nghĩa là gửi các mẫu an toàn và 0 nghĩa là yêu cầu người dùng thực hiện tùy chọn.

- MAPSReporting: xác nhận chức năng Cloud-delivered protection đã kích hoạt hay chưa. 1 hoặc 2 đồng nghĩa đã kích hoạt; hoặc 0 nghĩa là chức năng đã bị vô hiệu hóa.