Trong chủ đề Zero Trust lần này, chúng ta sẽ tập trung vào một số nội dung chính gồm Zero Trust là gì, tầm quan trọng của Zero Trust, sự khác biệt so với các kiến trúc bảo mật truyền thống cũng như các nguyên tắc cơ bản trong kiến trúc Zero Trust.

Bạn có thể xem lại các chủ đề trước ở đây:

Security 101 | Chủ đề 01: Những khái niệm cơ bản về an ninh mạng

Zero Trust là gì?

Zero Trust là một chiến lược bảo mật, hay phương pháp tiếp cận về an ninh mạng. Zero Trust giả định rằng không có thực thể nào, dù trong hay ngoài hệ thống mạng của tổ chức, là đáng tin cậy. Thay vào đó, Zero Trust xác minh mọi thực thể như người dùng, thiết bị, ứng dụng,..đang cố gắng truy cập vào tài nguyên. Nguyên tắc cốt lõi của chiến lược bảo mật Zero Trust là giảm thiểu phạm vi bị tấn công và giảm tác động tiềm ẩn của các vi phạm an ninh.

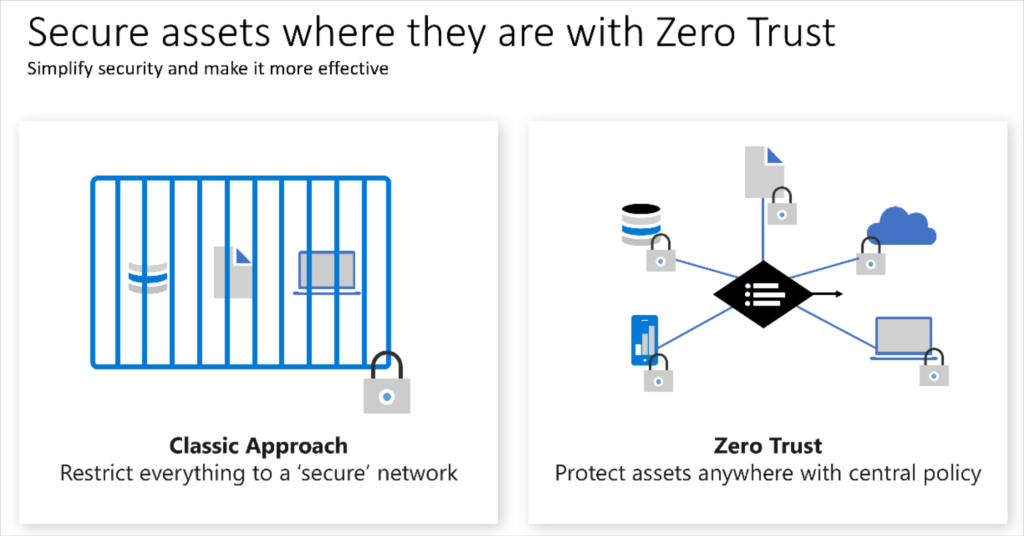

Sự khác biệt so với các kiến trúc bảo mật truyền thống?

Để hiểu rõ kiến trúc Zero Trust, trước tiên chúng ta tìm hiểu về kiến trúc bảo mật truyền thống. Sau khi người dùng đăng nhập tại nơi làm việc, họ có thể truy nhập vào toàn bộ mạng công ty. Mô hình này chỉ bảo vệ trong phạm vi của tổ chức và tin rằng mọi thứ nằm sau hệ thống tường lửa đều an toàn. Mô hình này không hỗ trợ phương thức làm việc từ xa và khiến tổ chức gặp rủi ro vì nếu ai đó đánh cắp mật khẩu, họ có thể truy cập mọi thứ.

Zero Trust tiếp cận khía cạnh bảo mật theo hướng hiện đại.

Thay vì chỉ bảo vệ trong phạm vi của tổ chức, kiến trúc Zero Trust bảo vệ từng tập tin, email và hệ thống mạng bằng cách xác thực mọi danh tính và thiết bị. Đó là lý do tại sao mô hình này còn được gọi là “bảo mật ngoại vi”. Thay vì chỉ bảo mật một mạng, kiến trúc Zero Trust còn giúp bảo mật quyền truy cập từ xa, thiết bị cá nhân và các ứng dụng của bên thứ ba.

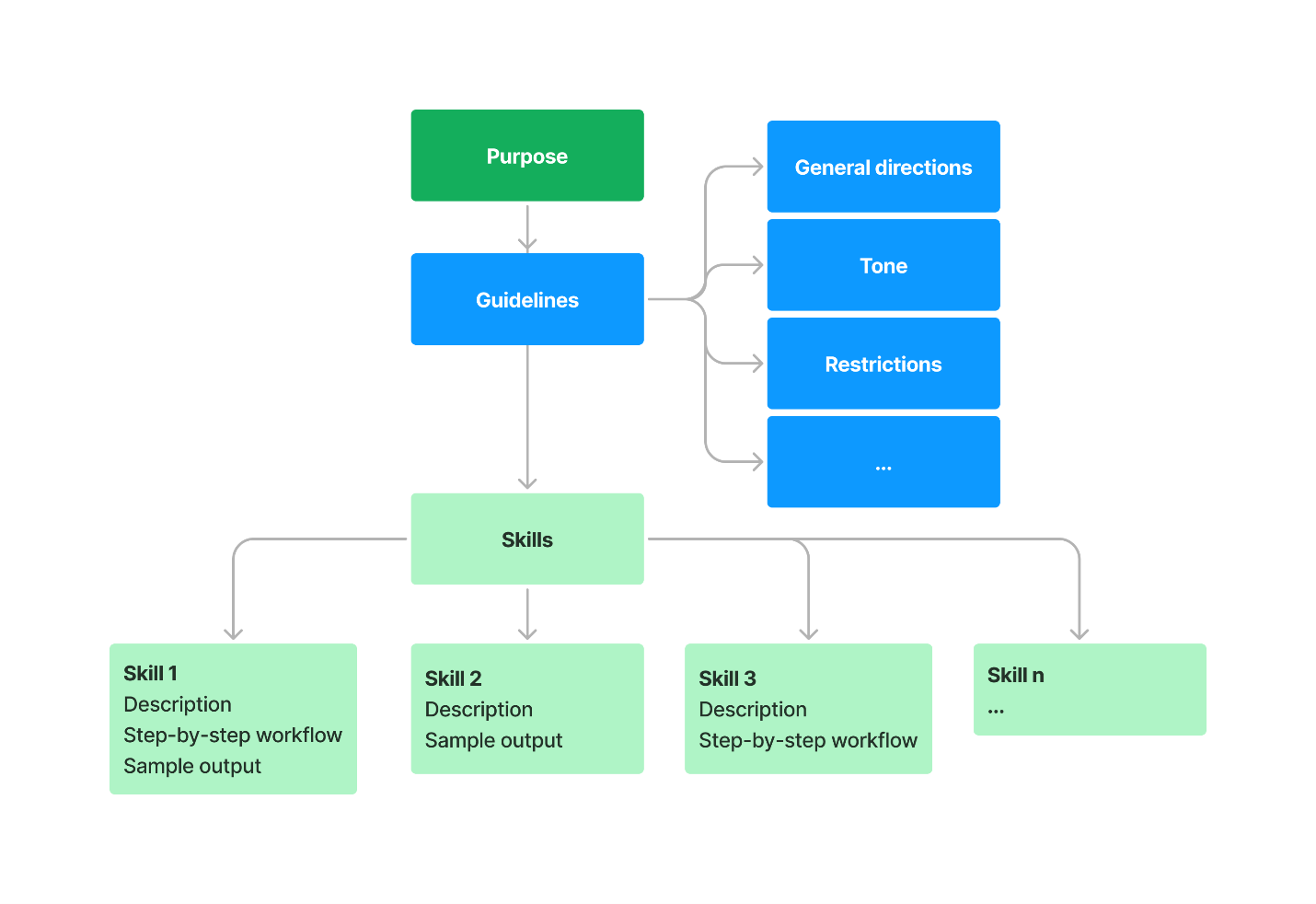

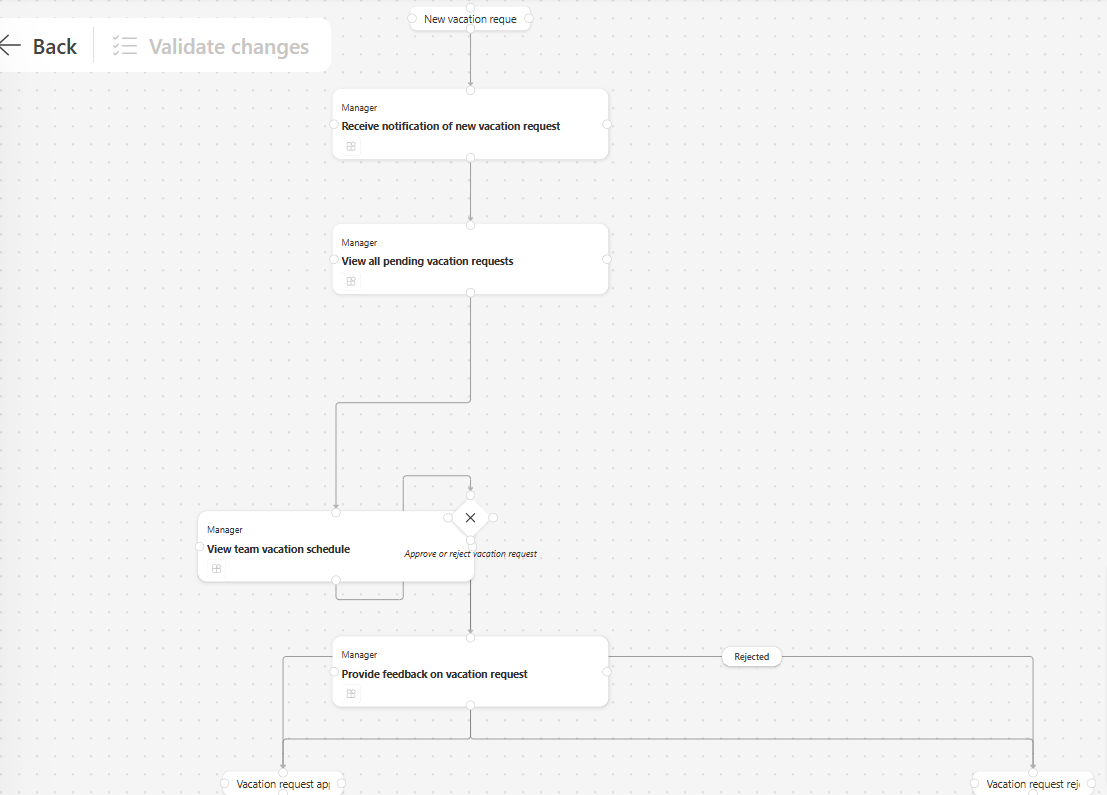

Các nguyên tắc chính trong bảo mật Zero Trust

Trong mô hình bảo mật Zero Trust, có 3 nguyên tắc chính:

Verify explicitly – Xác minh rõ ràng

Quá trình xác thực (authentication) và ủy quyền truy cập (authorization) được áp dụng nghiêm ngặt cho tất cả người dùng, bao gồm cả thiết bị của họ bất kể vị trí địa lý. Lưu ý rằng danh tính không nhất thiết phải là con người, mà có thể là thiết bị, ứng dụng,…

Use least-privilege access – Sử dụng quyền truy cập tối thiểu

Giới hạn người dùng bằng quyền truy cập vừa đủ và đúng lúc (JIT/JEA) thay vì quyền truy cập vô thời hạn, cùng các chính sách thích ứng dựa trên rủi ro và bảo vệ dữ liệu để giúp bảo mật cả dữ liệu và năng suất.

Assume breach – Giả định vi phạm

Giảm thiểu bán kính của các cuộc tấn công thông qua việc phân đoạn truy cập để trong trường hợp bị truy cập trái phép sẽ hạn chế được thiệt hại. Sử dụng mã hóa đầu cuối và sử dụng phân tích để có được khả năng hiển thị, thúc đẩy phát hiện mối đe dọa và cải thiện khả năng phòng thủ.

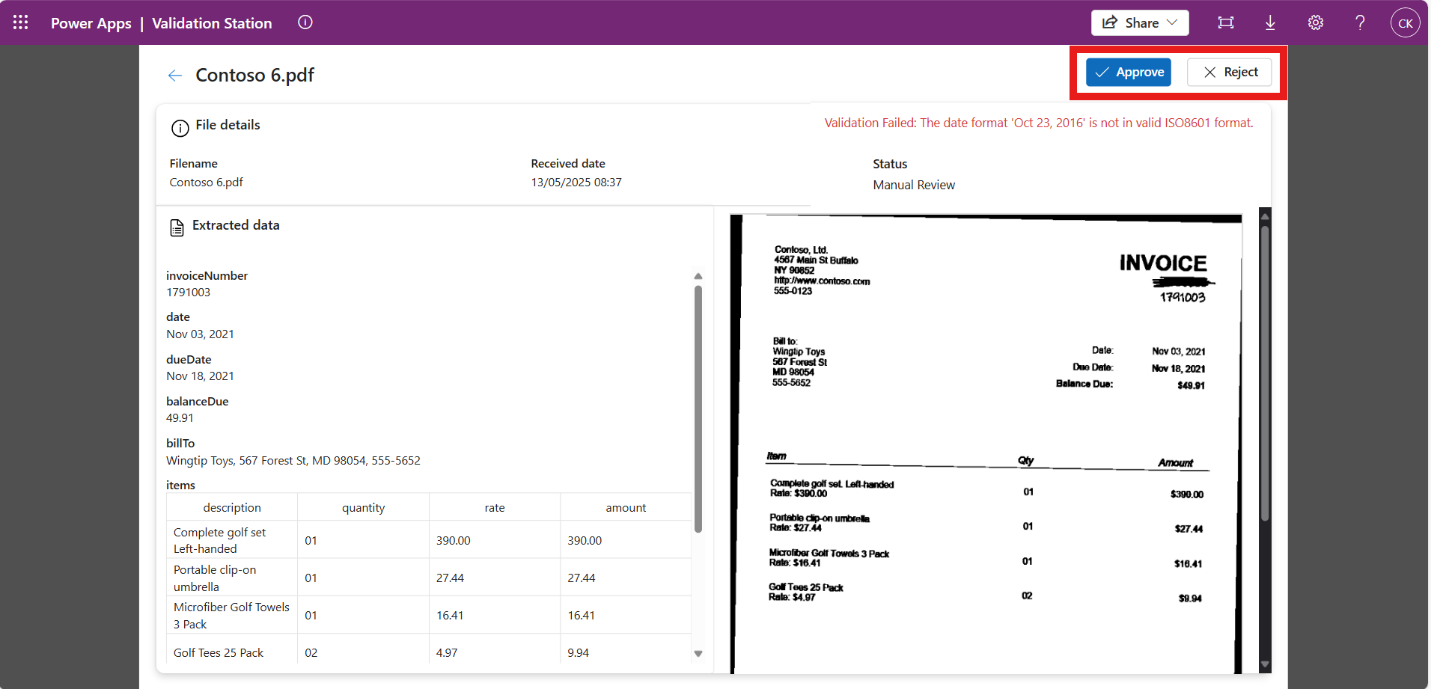

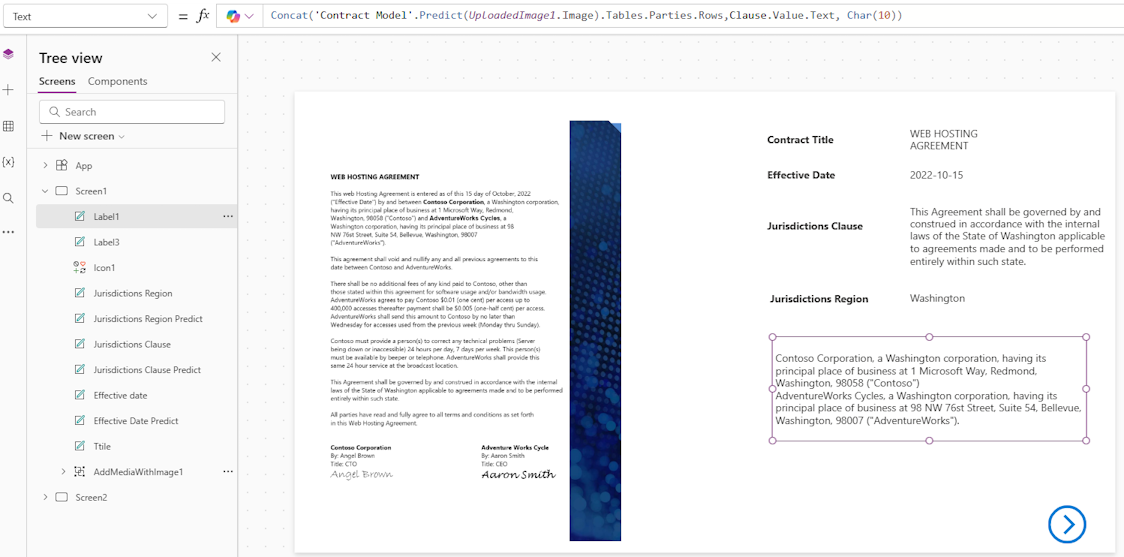

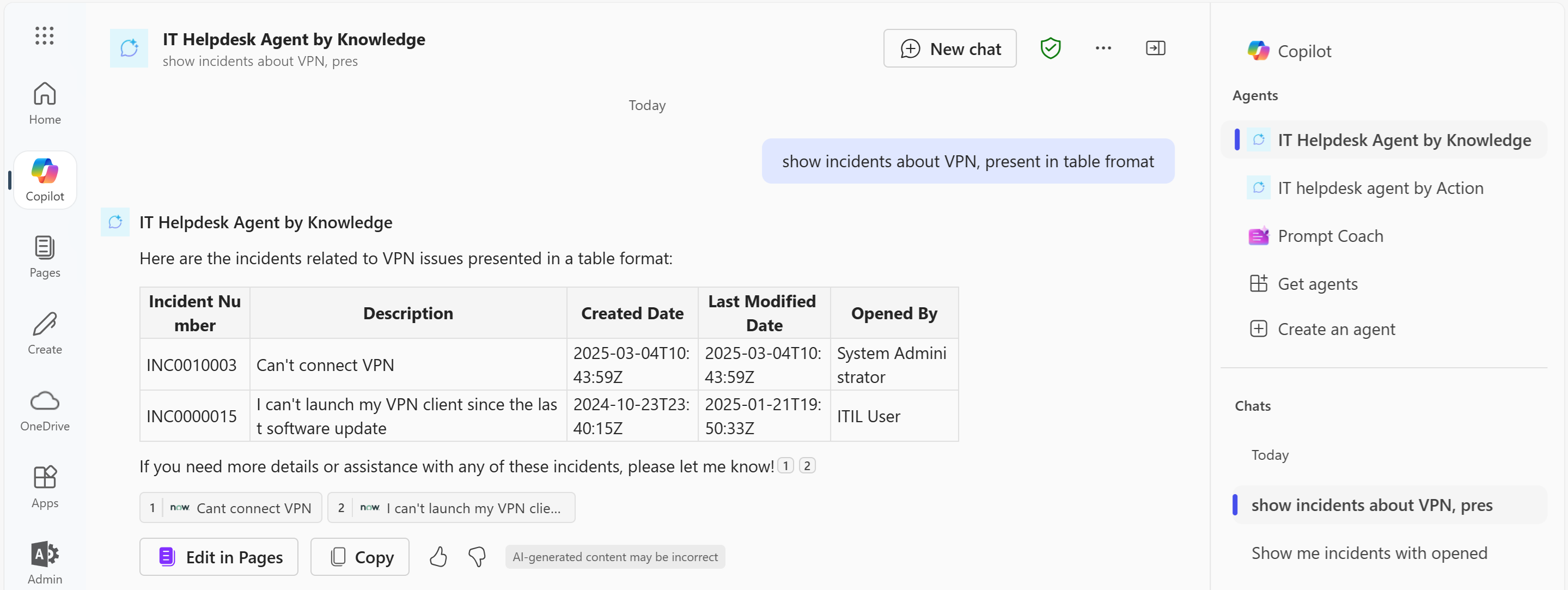

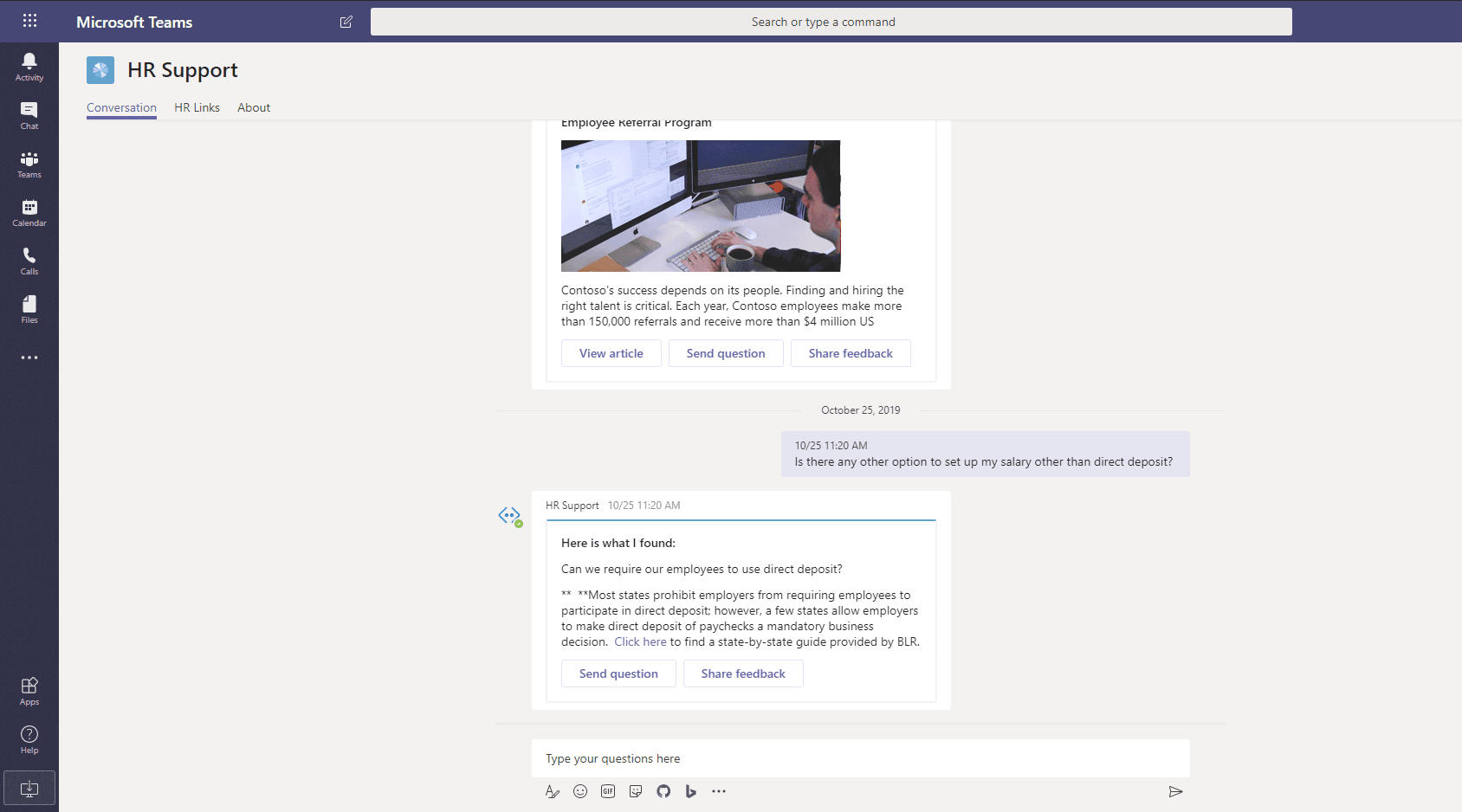

Ví dụ minh họa

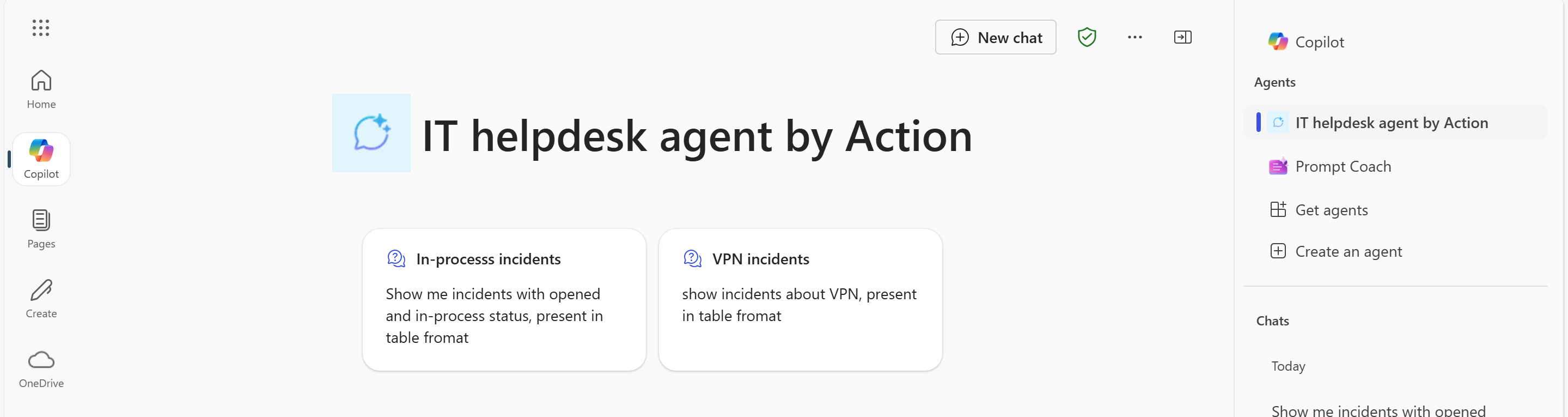

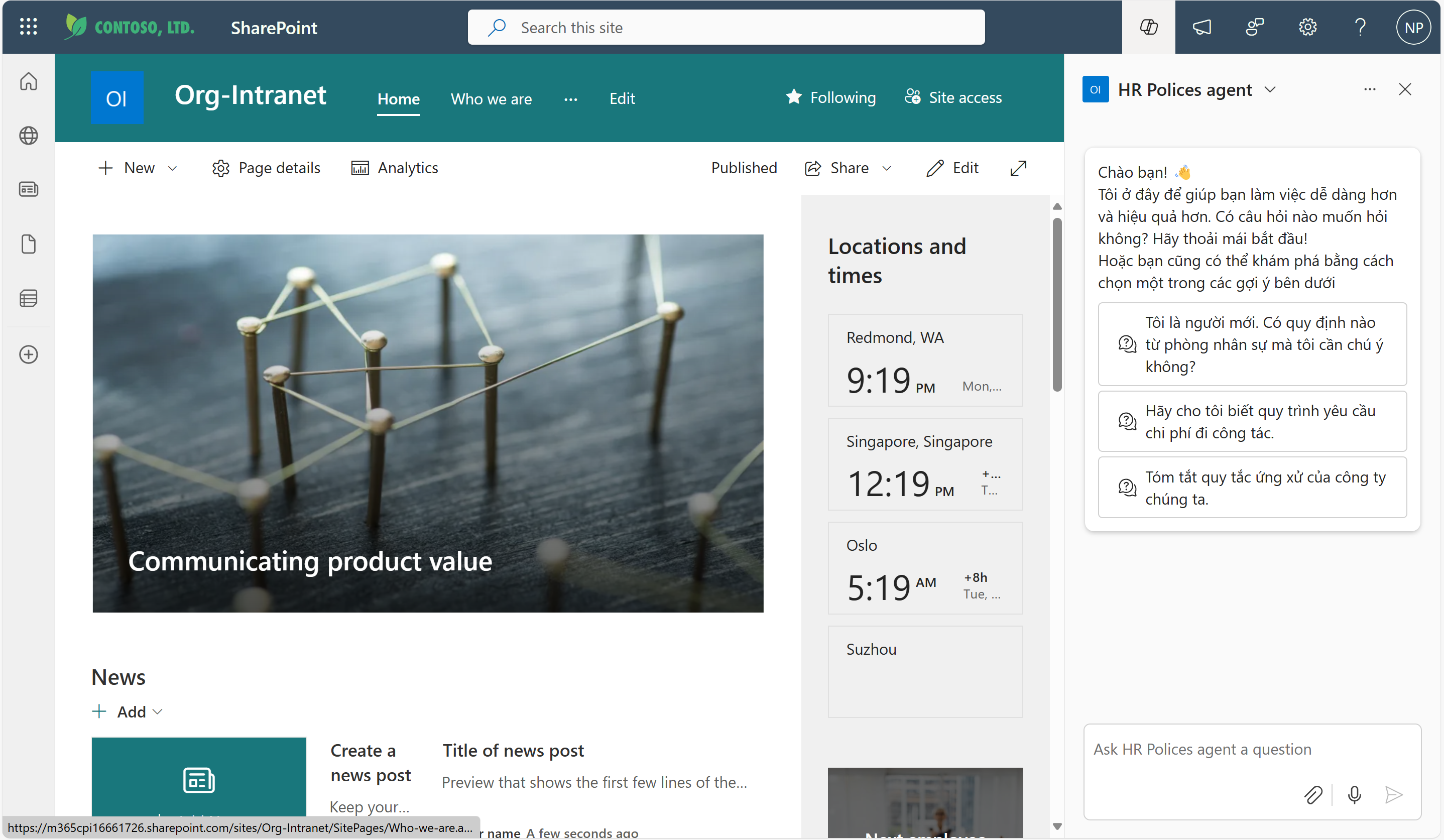

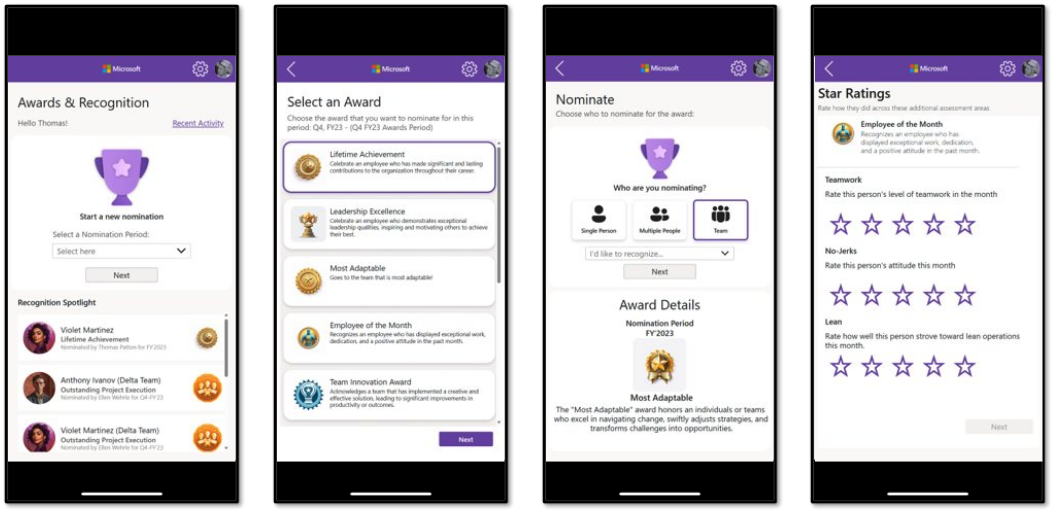

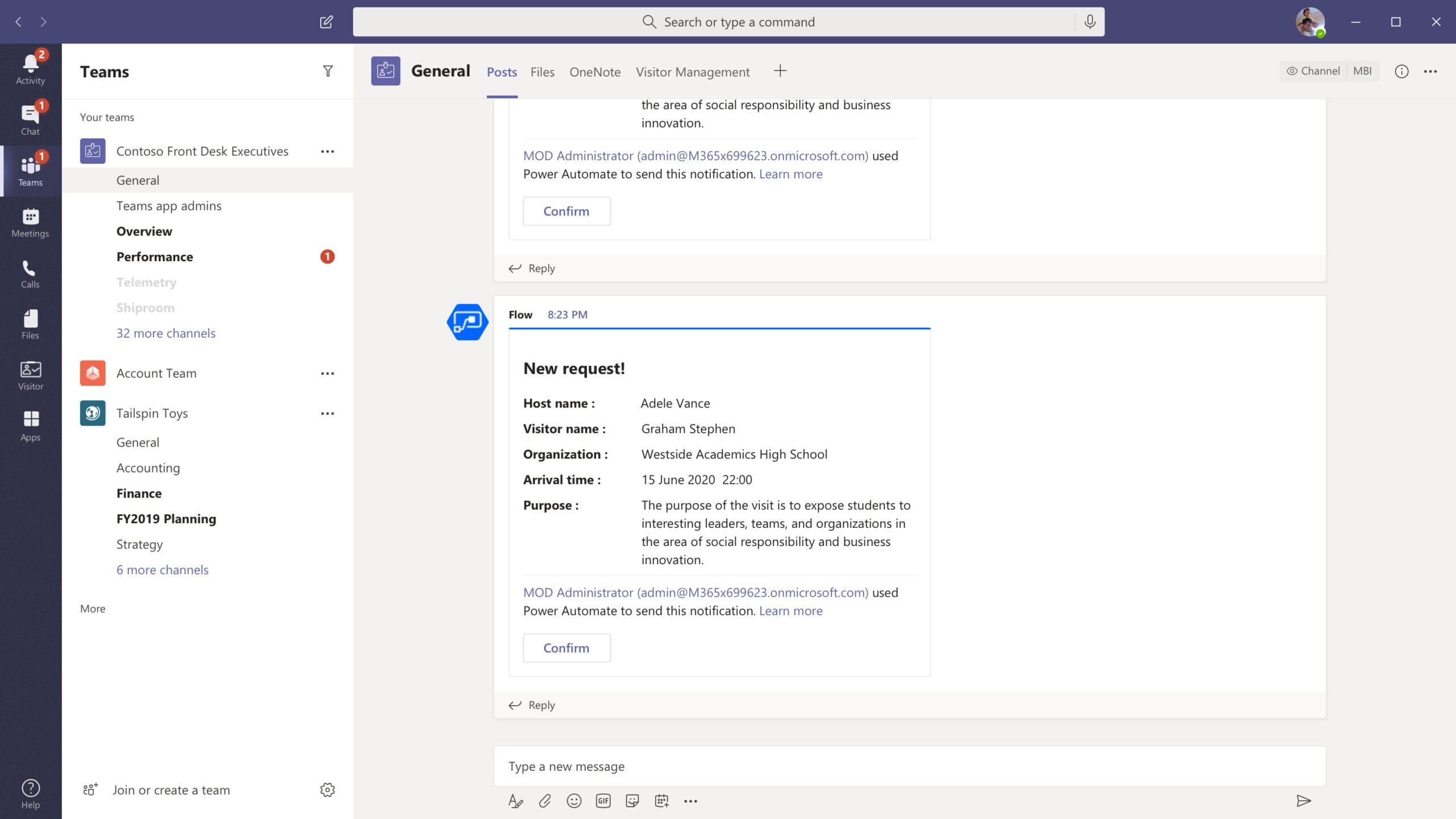

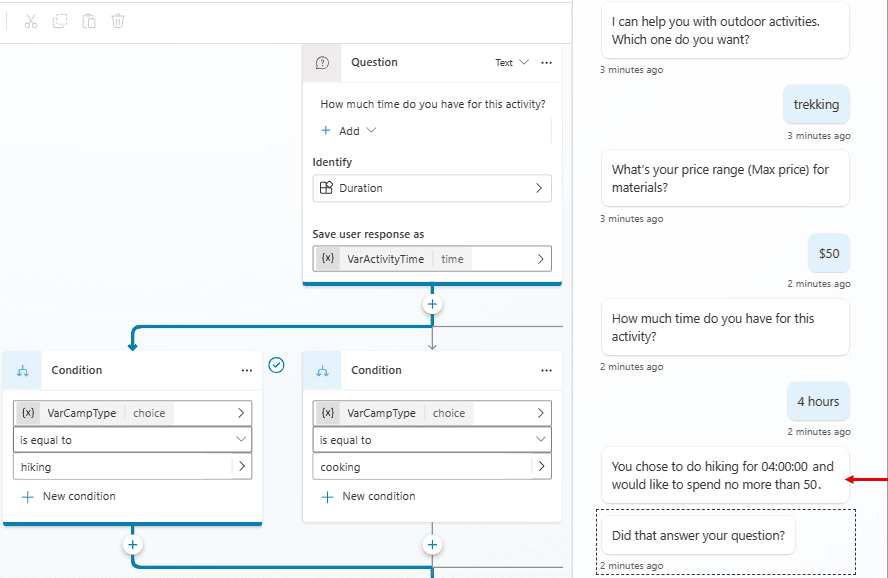

Chẳng hạn, bạn muốn một người dùng trong tổ chức của mình có thể truy cập và quản lý nền tảng Microsoft SharePoint. Bạn sẽ sử dụng chiến lược Zero Trust như thế nào?

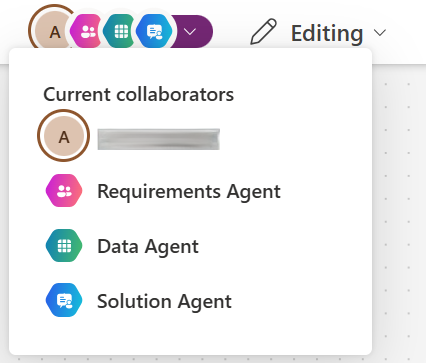

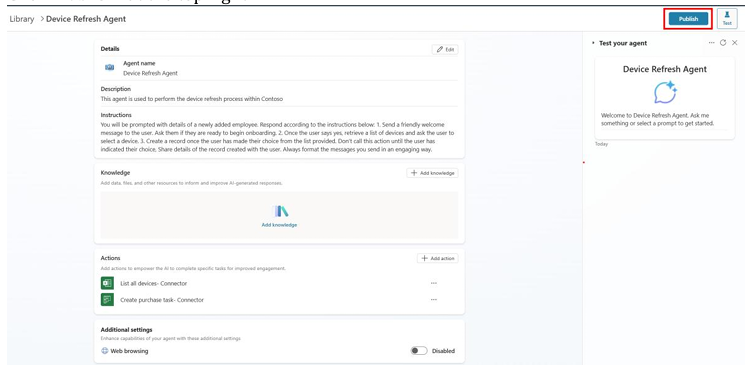

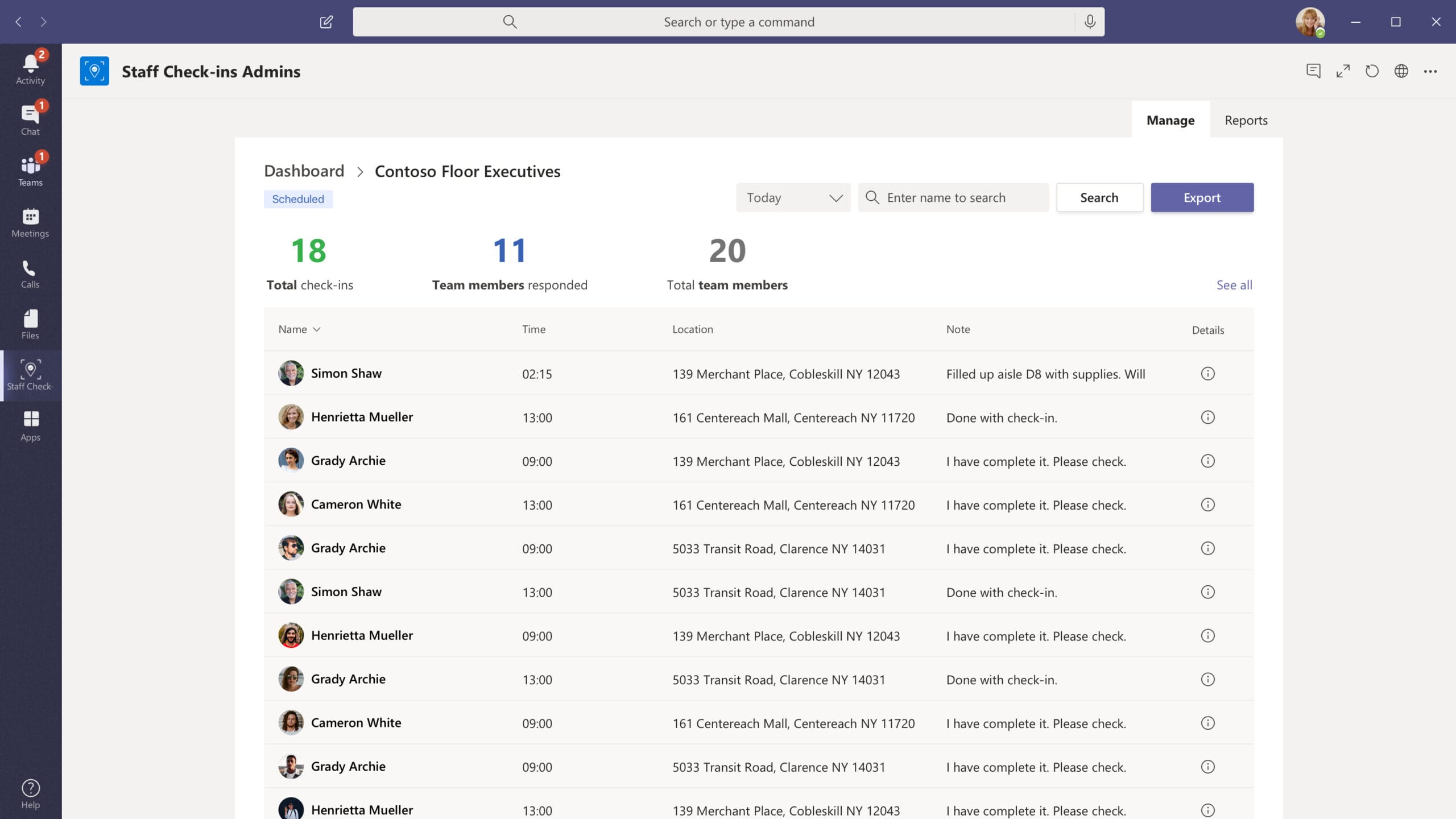

Đầu tiên, ở góc độ người quản trị hệ thống, chúng ta sẽ cung cấp cho người dùng này quyền SharePoint Administrator để quản lý được hệ thống SharePoint. Trên nền tảng Microsoft 365, có một vài quyền có thể quản lý SharePoint như SharePoint Administrator, Global Admin nhưng theo nguyên tắc đặc quyền tối thiểu trong chiến lược Zero Trust, chúng ta chỉ cấp quyền vừa đủ là SharePoint Administrator.

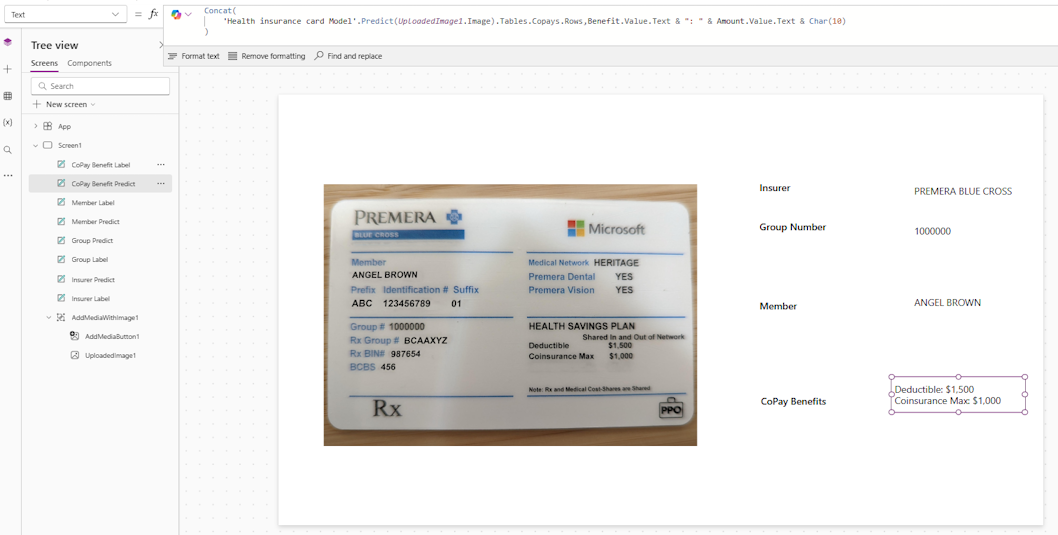

Để truy cập được SharePoint, chúng ta cần có tài khoản người dùng để đăng nhập. Người dùng này được yêu cầu nhập các thông tin đăng nhập cơ bản như tên đăng nhập (username) và mật khẩu (password). Dù các thông tin này chính xác, vậy điều gì có thể đảm bảo được người dùng này không phải là một tin tặc đang ngồi ở phía sau. Chúng ta cần xác minh người dùng này kỹ hơn bằng cách sử dụng xác minh 2 bước, hay địa chỉ IP, hay vị trí địa lý để có thêm thông tin chính xác.

Bên cạnh đó, người dùng này cần phải dùng thiết bị, ứng dụng để truy cập vào SharePoint. Vậy thiết bị này cũng cần phải đảm bảo an toàn (như phiên bản hệ điều hành phải được cập nhật mới, iPhone không bị jailbreak, điện thoại Android không bị root,…) cũng như ứng dụng đang sử dụng để truy cập tài nguyên cũng phải được công ty cho phép, cập nhật các bản vá lỗi mới nhất,…Chúng ta cần chứng thực những thực thể như danh tính người dùng, thiết bị họ sử dụng, ứng dụng họ đang mở,…hay cả hệ thống mạng họ sử dụng.

Chiến lược Zero Trust bảo vệ tổ chức trên nhiều góc độ khác nhau

Lợi ích của mô hình Zero Trust

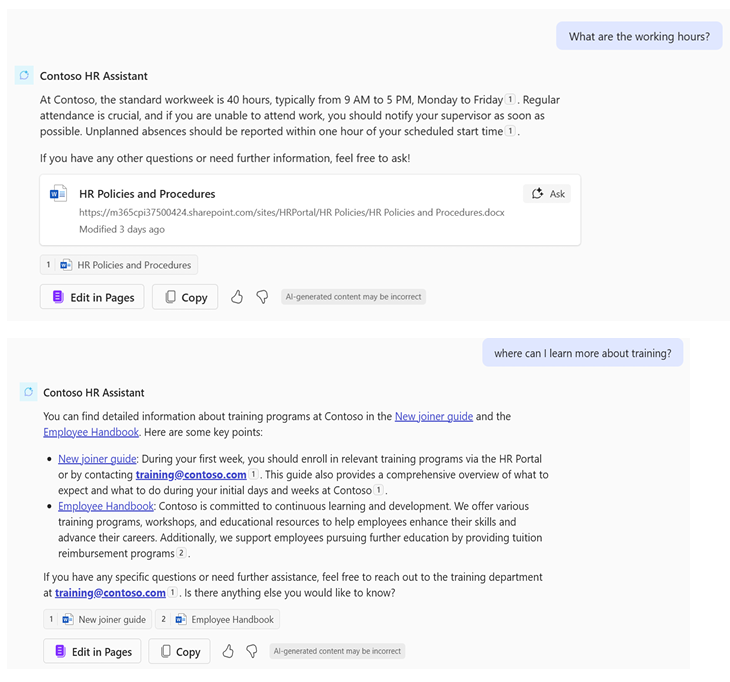

Các doanh nghiệp triển khai kiến trúc Zero Trust có được mức độ bảo mật mạnh mẽ hơn, hỗ trợ mô hình làm việc kết hợp và từ xa.

Kiến trúc Zero Trust giúp giảm thiểu rủi ro, hạn chế thiệt hại bằng cách ngăn chặn các cuộc tấn công, phát hiện mối đe dọa nhanh hơn và hành động sớm hơn so với bảo mật truyền thống.

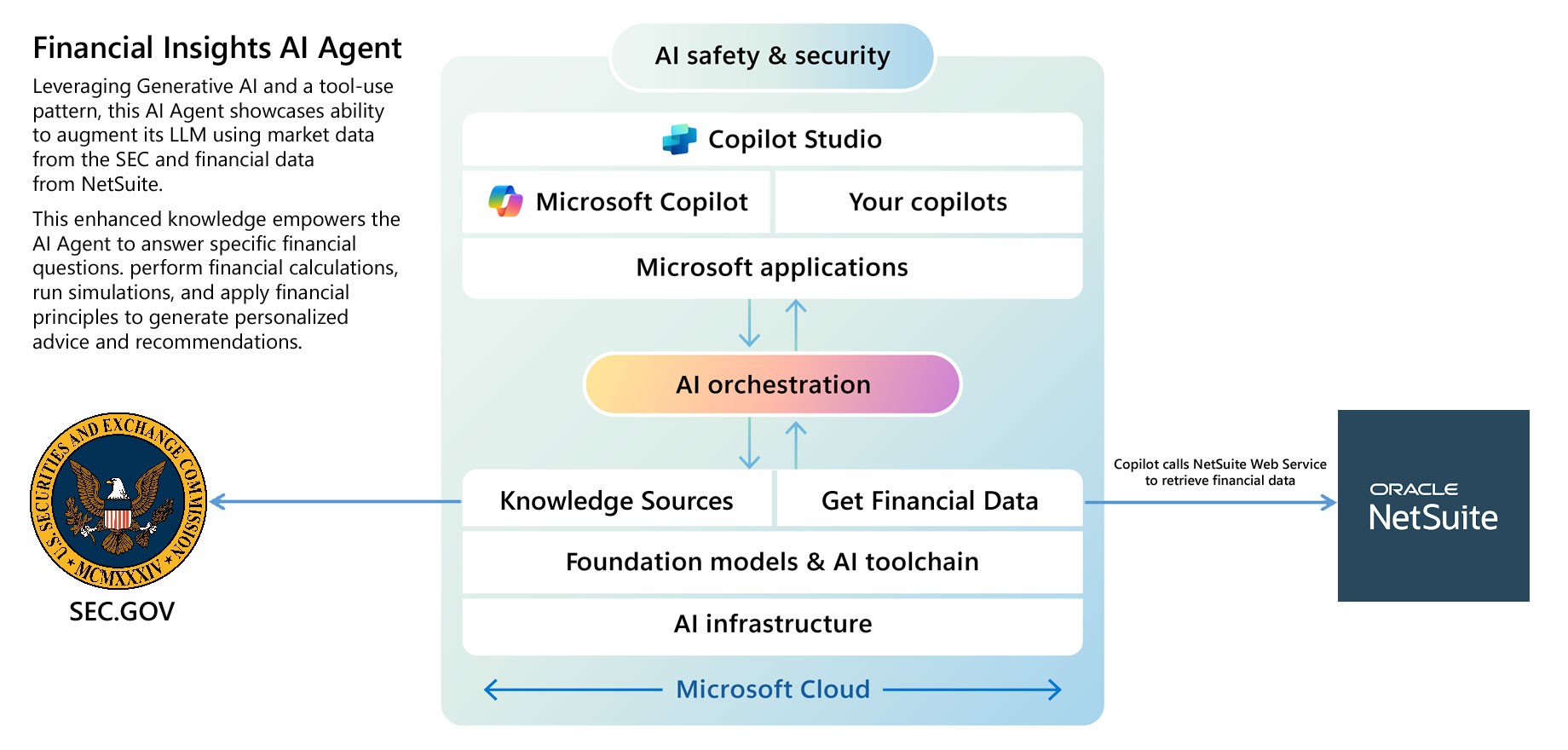

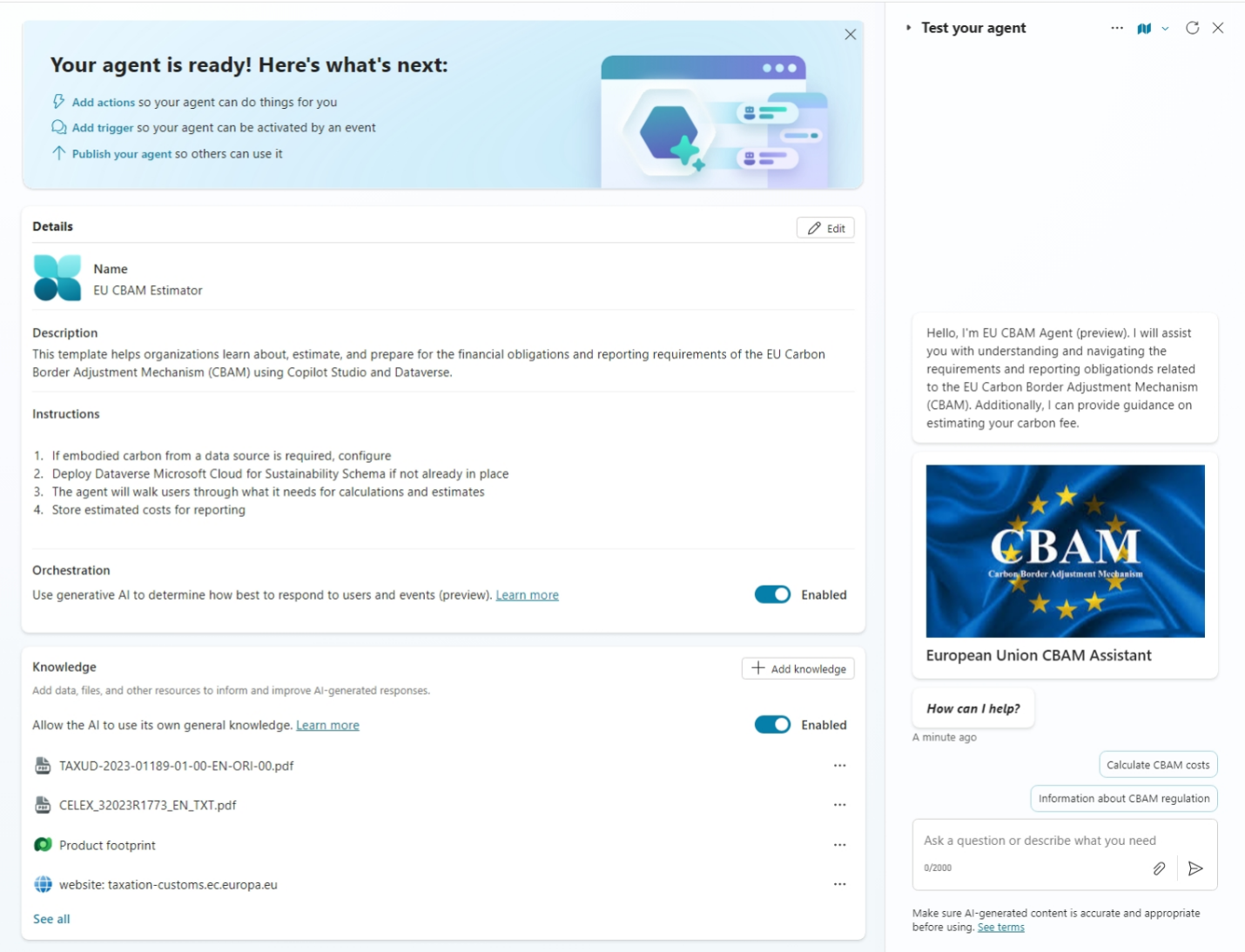

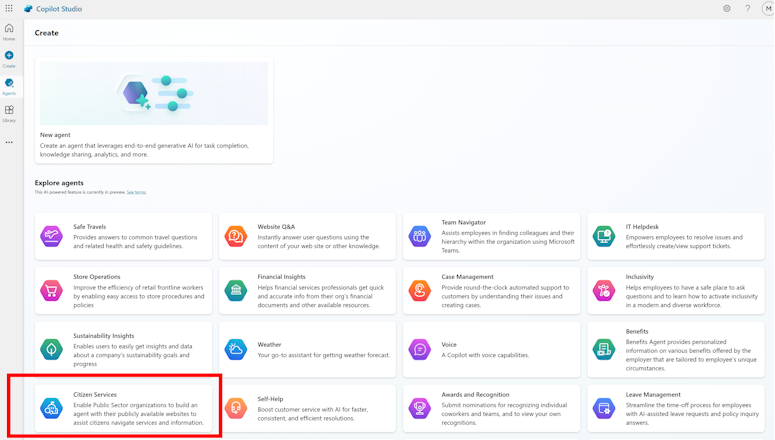

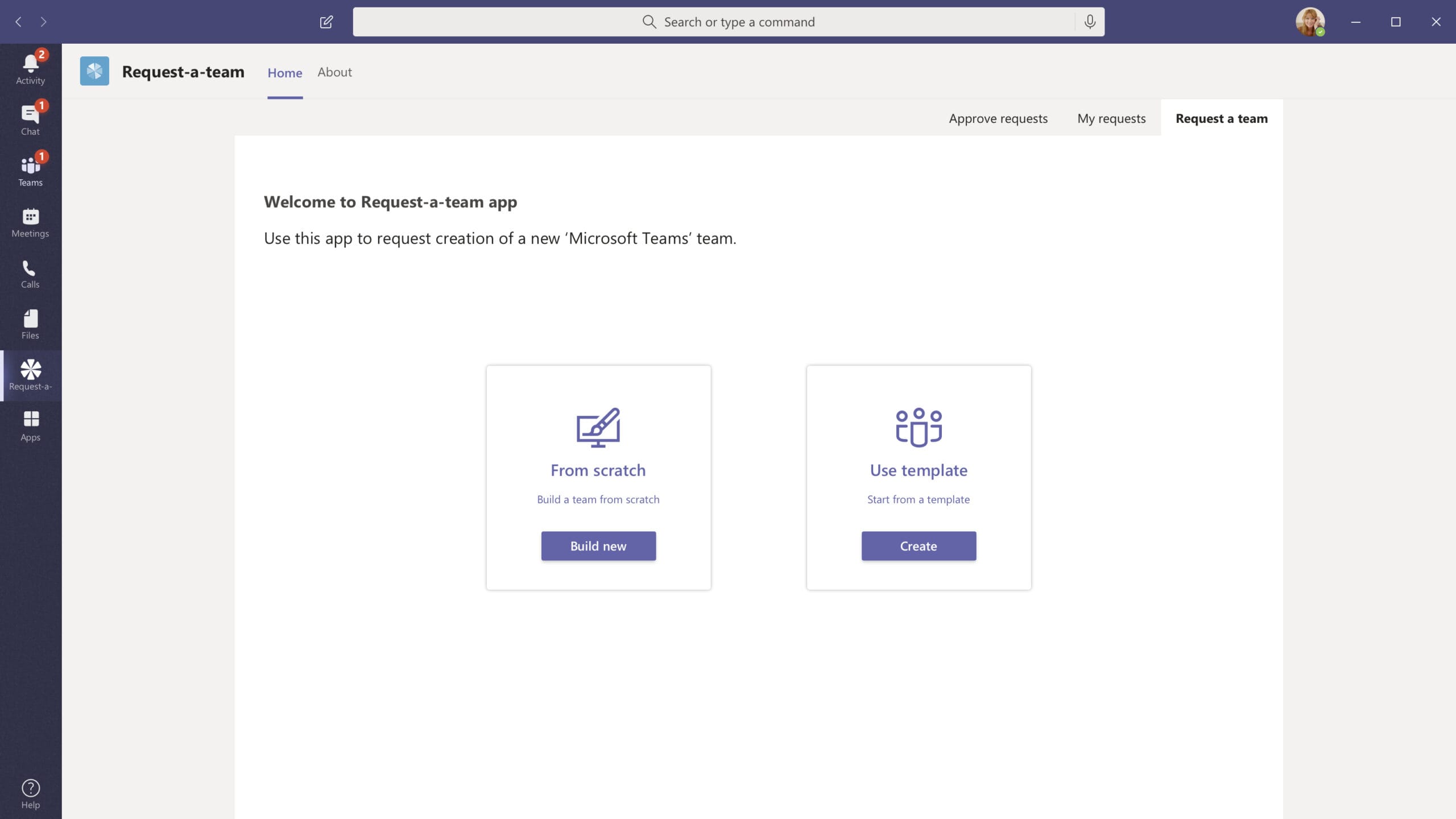

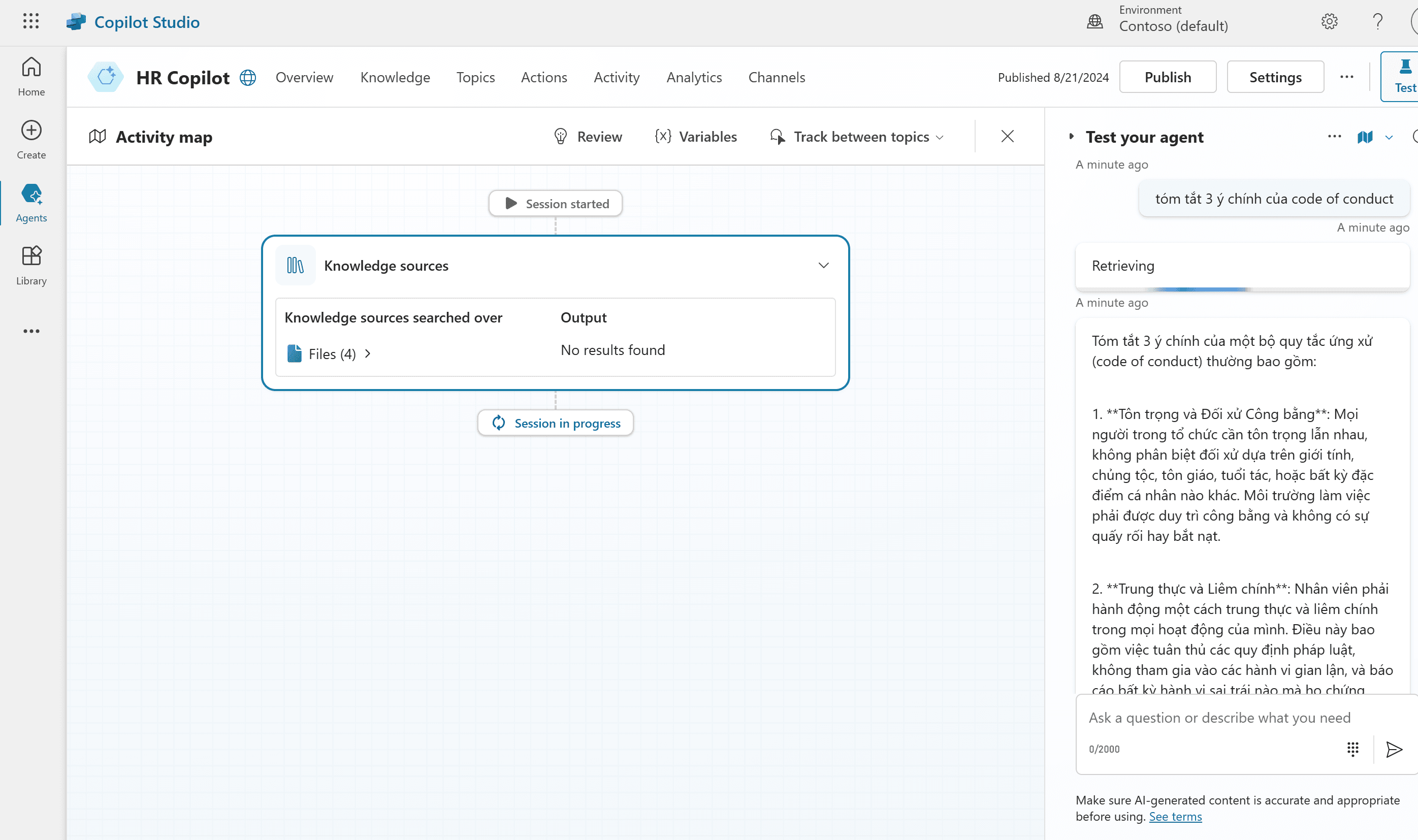

Cách triển khai và sử dụng mô hình Zero Trust hiệu quả

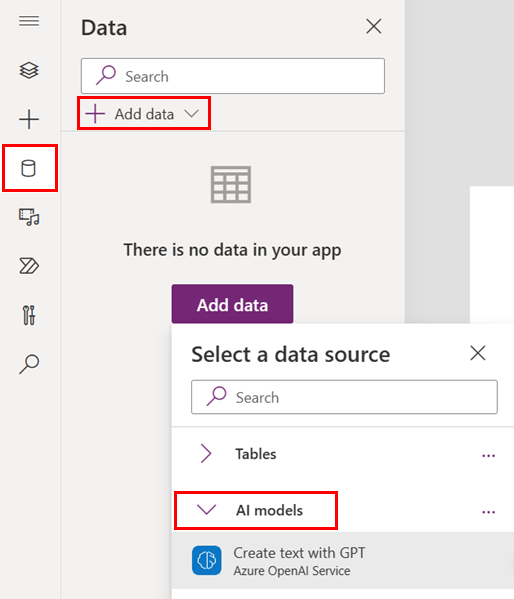

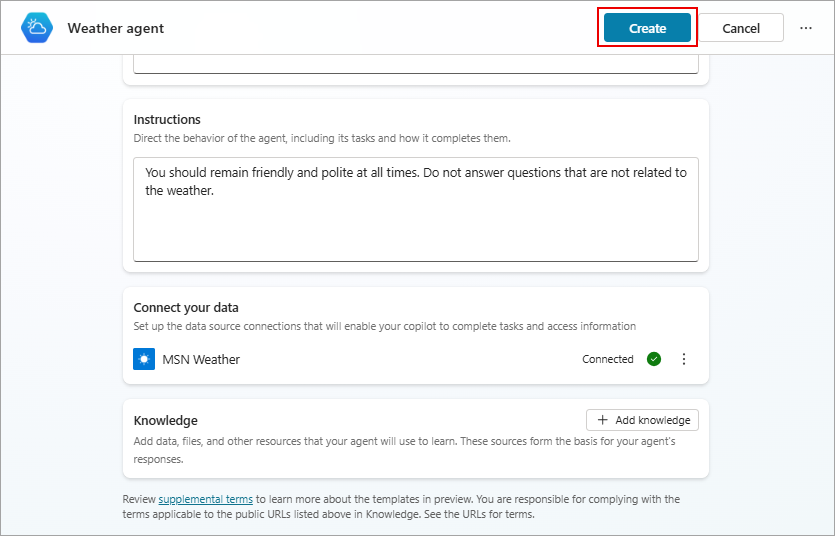

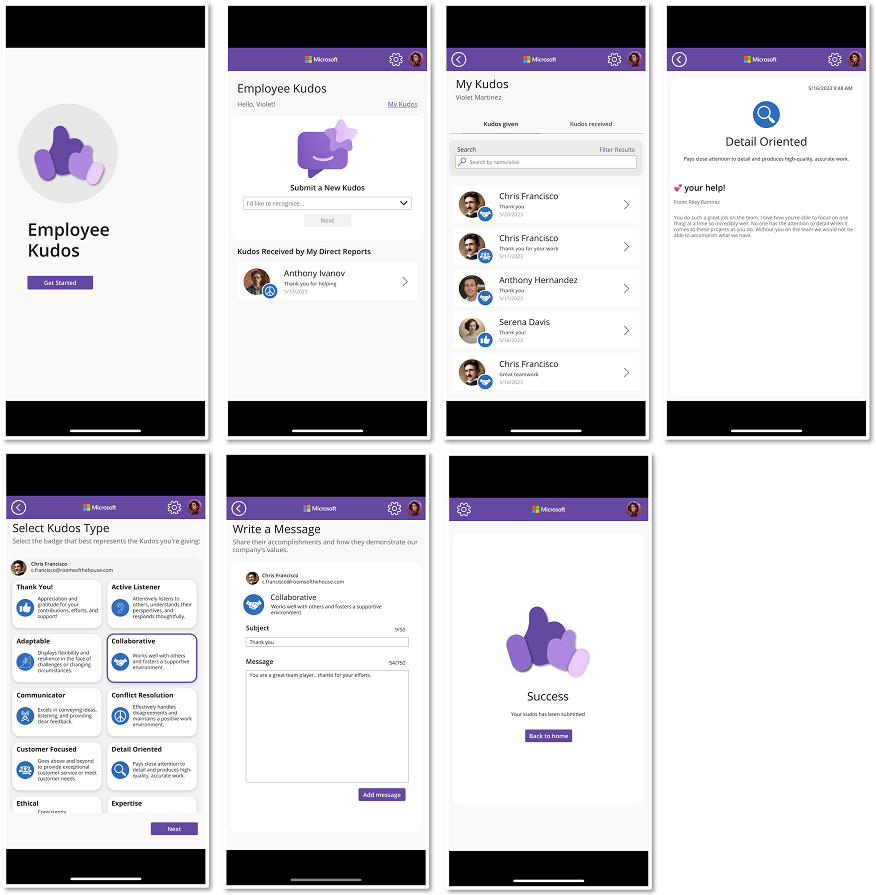

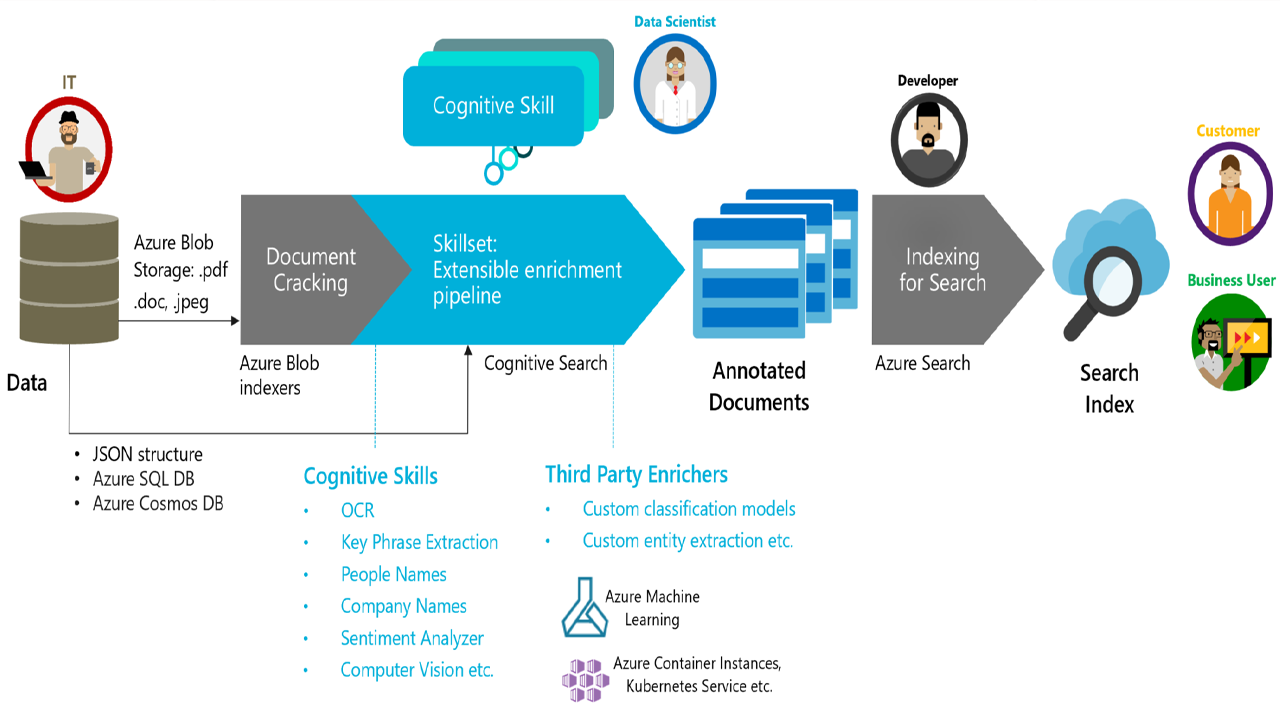

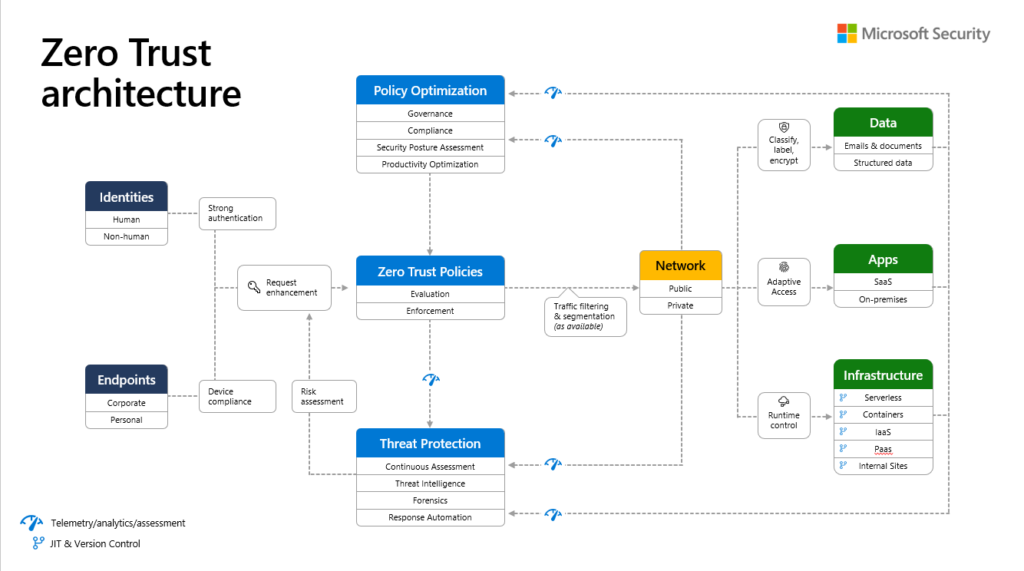

1. Tạo tính năng xác minh danh tính mạnh mẽ

Bắt đầu xác thực quyền truy cập vào mọi ứng dụng, dịch vụ và tài nguyên mà tổ chức của bạn sử dụng, bắt đầu với thông tin nhạy cảm nhất. Cung cấp cho người quản trị các công cụ để đánh giá rủi ro và ứng phó trong thời gian thực nếu danh tính có dấu hiệu cảnh báo, chẳng hạn như quá nhiều lần đăng nhập không thành công.

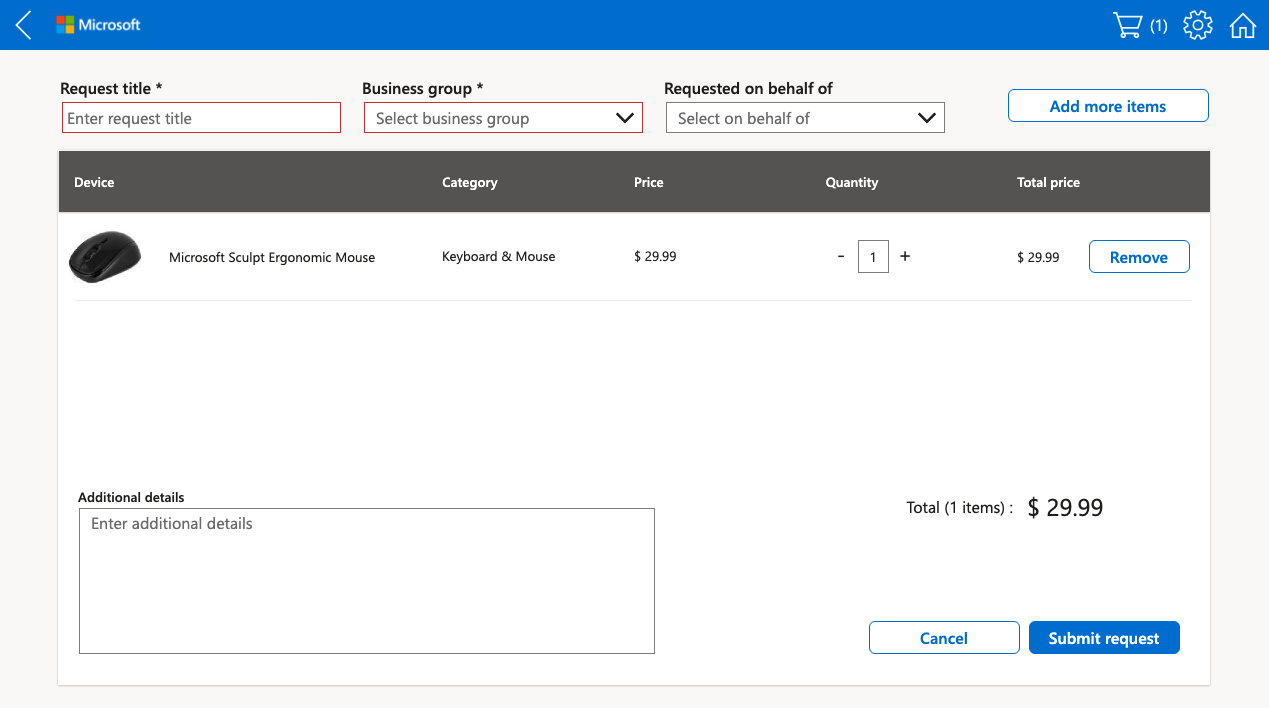

2. Quản lý quyền truy cập vào các thiết bị và mạng

Đảm bảo tất cả các thiết bị, dù là cá nhân hay công ty, đều tuân thủ các yêu cầu bảo mật của tổ chức. Mã hóa mạng và đảm bảo mọi kết nối đều an toàn, gồm cả từ xa và tại chỗ. Phân đoạn mạng để hạn chế tình trạng truy cập trái phép.

3. Cải thiện khả năng quan sát các ứng dụng

“CNTT ngoài luồng” (Shadow IT) là mọi ứng dụng hoặc hệ thống trái phép mà nhân viên sử dụng không nằm trong tầm kiểm soát của bộ phận IT và có thể gây ra các mối đe dọa. Hãy điều tra những ứng dụng mà người dùng đã cài đặt để có thể đảm bảo các chính sách tuân thủ, giám sát những ứng dụng đó khi có bất kỳ dấu hiệu cảnh báo nào.

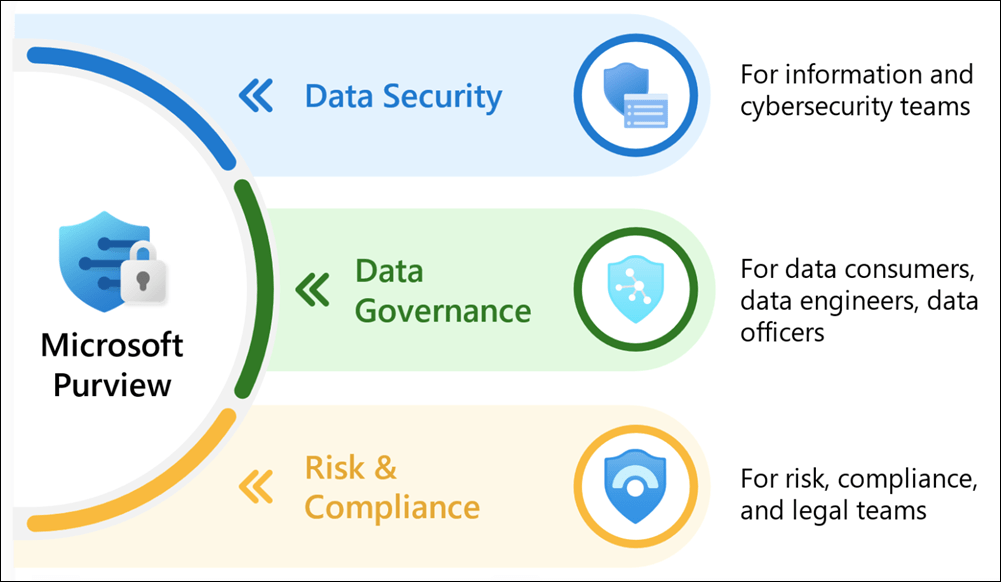

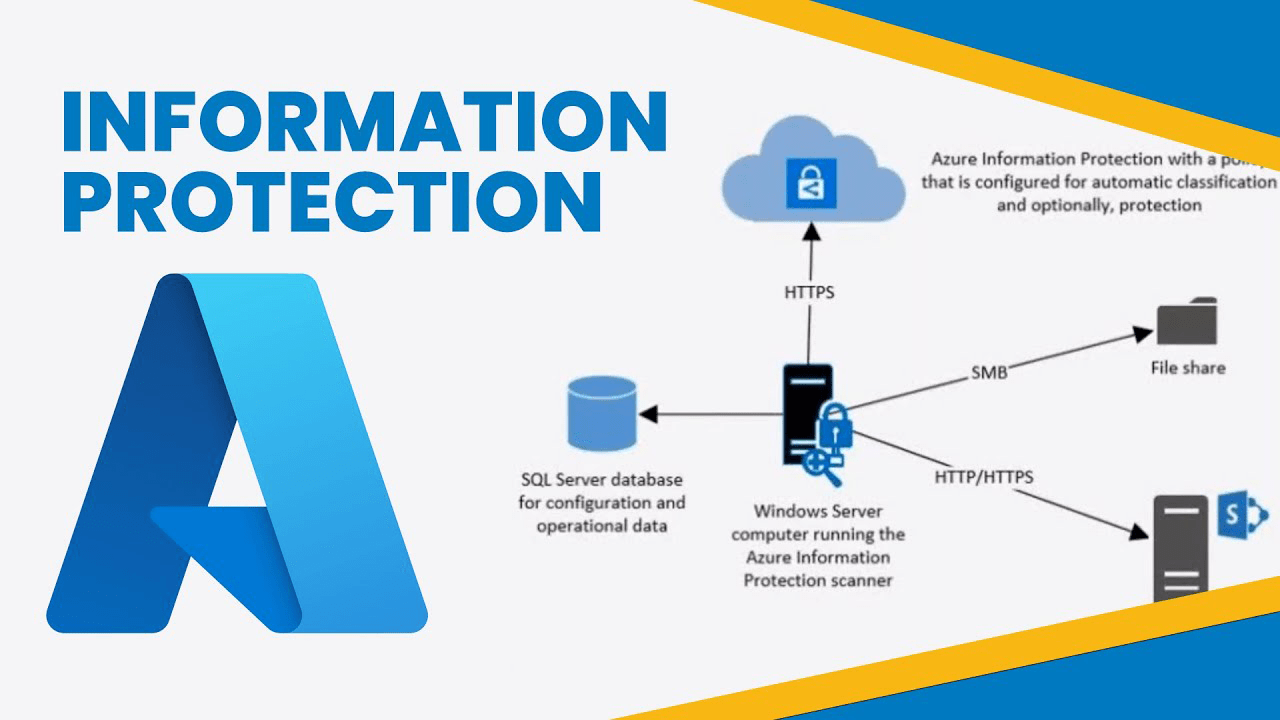

4. Bảo vệ dữ liệu

Phân loại dữ liệu cho tổ chức theo nhiều cấp độ khác nhau từ tài liệu đến email. Mã hóa dữ liệu nhạy cảm và cấp quyền truy cập đặc quyền thấp nhất.

5. Giám sát hạ tầng của bạn

Đánh giá, cập nhật và đặt cấu hình mọi phần của hạ tầng, như máy chủ và máy ảo, để hạn chế truy cập không cần thiết. Theo dõi số liệu để dễ dàng xác định hành vi đáng ngờ.

Bạn có thể tải về ebook Zero Trust ở đây