Giới thiệu chức năng Safe Attachments

Bên cạnh Safe Links đã đề cập chi tiết trong bài viết Defender for Office 365: Triển khai Safe Links – Master Learning Hub, Safe Attachments là một tính năng bảo mật nâng cao trong Microsoft Defender for Office 365 (MDO), cung cấp lớp bảo vệ bổ sung cho các tập tin đính kèm trong hệ sinh thái Microsoft 365.

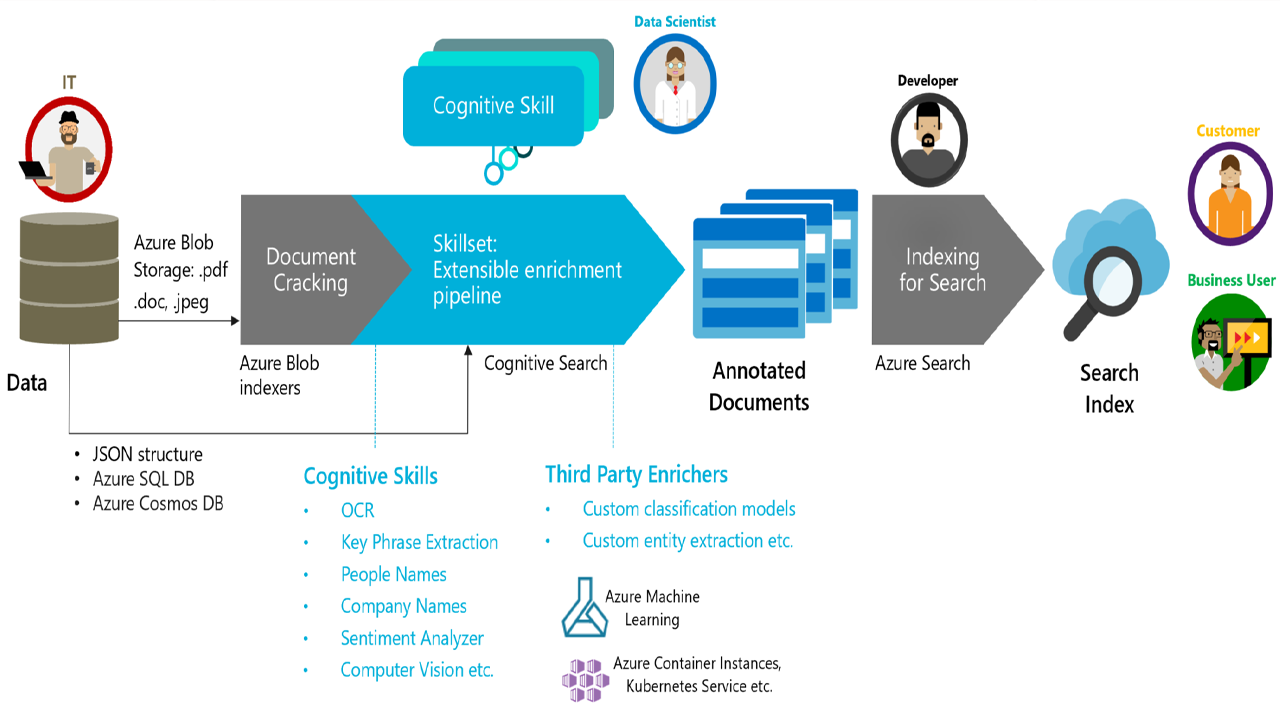

Khác với cơ chế quét phần mềm độc hại (malware) truyền thống chỉ dựa trên mẫu nhận diện đã biết, Safe Attachments hoạt động theo nguyên tắc “sandbox detonation” tức là mở và kiểm tra tập tin trong một môi trường ảo cách ly trước khi tập tin đến hộp thư của người nhận. Mục tiêu là phát hiện những mã độc ẩn bên trong tập tin (ví dụ macro độc hại trong tài liệu Office, script ẩn trong dữ liệu PDF) bằng cách quan sát hành vi của tập tin thay vì chỉ dựa vào nhận diện thông qua chữ ký như thông thường.

Cơ chế hoạt động của Safe Attachments

Safe Attachments hoạt động như một hộp cát an toàn (sandbox) để phân tích các tập tin đính kèm trong email của dịch vụ Exchange Online và trên nền tảng đám mây lưu trữ OneDrive, SharePoint.

Bước 1: Quét chống mã độc thông thường

Khi một email đến hộp thư Exchange Online có tập tin đính kèm, hệ thống Exchange Online Protection (EOP) trước tiên sẽ quét tập tin đó qua công cụ chống malware thông thường. Những mối đe doạ đã biết (dựa trên chữ ký) có thể bị chặn ngay ở bước này. Tương tự, nếu một file được tải lên OneDrive/SharePoint, bộ máy chống malware chung của Microsoft 365 cũng quét sơ bộ để phát hiện những mẫu malware đã được nhận diện.

Bước 2: Kích hoạt sandbox (Detonation)

Nếu một tập tin lạ hoặc đáng ngờ chưa bị đánh dấu là an toàn hay độc hại sau bước quét ban đầu, Safe Attachments sẽ sao chép tập tin vào một máy ảo cô lập trên đám mây và chạy thử tập tin đó. Quá trình này gọi là “detonation”. Mọi hoạt động của tập tin trong môi trường này được giám sát chặt chẽ.

Bước 3: Phân tích hành vi

Trong sandbox, hệ thống sẽ quan sát hành vi của tập tin đính kèm khi nó được mở hoặc thực thi. Ví dụ, nếu đó là một file Word có macros, sandbox sẽ cho chạy macro đó và theo dõi xem nó có cố gắng tải thêm mã độc, sửa registry, ghi file lạ, hay kết nối tới URL đáng ngờ nào không. Những hành vi như chèn mã độc (script) ẩn, tạo tiến trình lạ, thay đổi hệ thống, hoặc liên lạc với máy chủ điều khiển đều là dấu hiệu của mã độc tiềm ẩn. Ngay cả các tập tin nén hoặc tập tin được bảo vệ bằng mật khẩu cũng được kiểm tra đặc biệt, hệ thống sẽ thử các mật khẩu phổ biến hoặc đã biết đến từ giới tin tặc để mở tập tin và quét bên trong.

Bước 4: Đưa ra kết luận

Sau khi quan sát, sandbox sẽ đưa ra kết luận về tập tin:

- Nếu phát hiện hành vi độc hại, Safe Attachments thực hiện hành động chặn. Đối với email, thư chứa tập tin độc đó sẽ bị chặn, bị cách ly không tới được hộp thư người nhận. Đối với tập tin trên SharePoint/OneDrive, Safe Attachments sẽ khóa tập tin đó lại khi tập tin vẫn nằm trong thư viện nhưng không ai mở, sao chép hay chia sẻ được nữa (chỉ có thể xóa). Tập tin độc hại trong SharePoint/OneDrive cũng sẽ được ghi nhận trong báo cáo và nằm trong khu cách ly (quarantine) dành cho quản trị viên.

- Nếu tập tin an toàn không có biểu hiện gì đáng ngờ, hệ thống sẽ cho phép chuyển tiếp đến người dùng. Lúc này email cùng tập tin đính kèm vào hộp thư như bình thường.

Quá trình phân tích sandbox này thường diễn ra rất nhanh, phần lớn tập tin được quét xong trong vòng vài phút, thông thường khoảng 2-5 phút và tối đa khoảng 15 phút tùy độ phức tạp và tải hệ thống. Microsoft cũng lưu ý rằng nếu có trễ, đa phần email sẽ được xử lý trong vòng 30 phút trở lại.

Cơ chế trên áp dụng cho cả email lẫn các file trên SharePoint, OneDrive, Teams, nhưng có một khác biệt nhỏ về thời điểm kích hoạt sandbox:

- Với email, Safe Attachments thực thi ngay khi email đến hệ thống (trước khi vào Inbox). Điều này nghĩa là tập tin đính kèm được phân tích ngay lập tức khi email đang trên đường đến, giúp chặn mối nguy trước khi người dùng kịp thấy email đó.

- Với file trong SharePoint/OneDrive/Teams, để tránh quét không cần thiết mọi file, Safe Attachments không tự động sandbox mọi tập tin ngay khi upload. Thay vào đó, cơ chế sandbox kích hoạt khi có người tương tác như khi mở hoặc chia sẻ tập tin đó, hoặc khi khách bên ngoài tổ chức truy cập. Nhờ đó hiệu năng hệ thống vẫn đảm bảo.

Sau cùng, kết quả quét Safe Attachments sẽ được ghi nhận vào hệ thống báo cáo của Microsoft 365. Quản trị viên có thể xem các báo cáo hoặc cảnh báo thời gian thực về những tập tin đã bị chặn do mã độc, phục vụ cho việc điều tra hoặc tăng cường chính sách sau này.

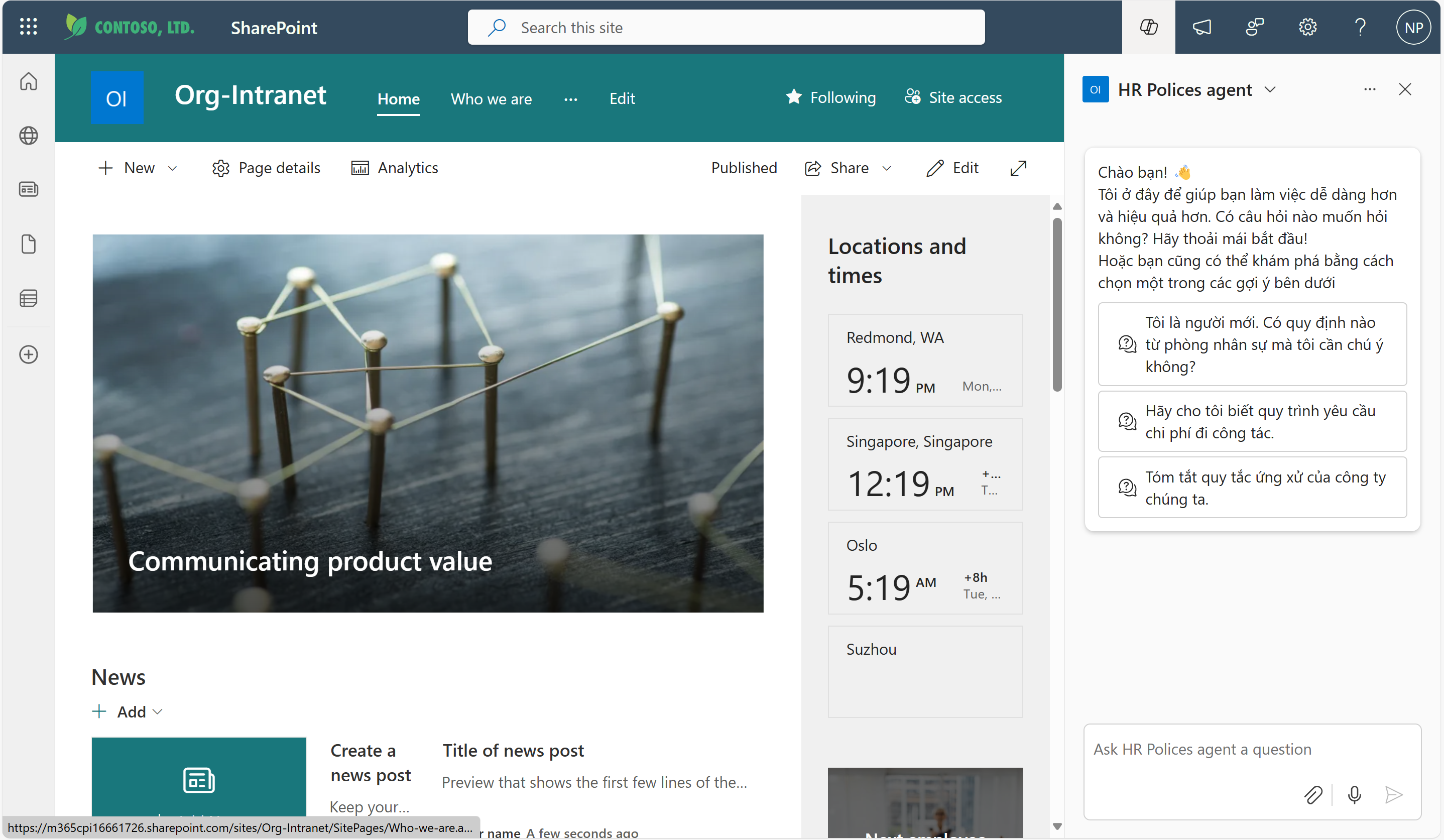

Phạm vi bảo vệ của Safe Attachments

Safe Attachments bao phủ nhiều dịch vụ cốt lõi trong Microsoft 365 gồm:

- Exchange Online (Email)

- SharePoint Online

- OneDrive for Business

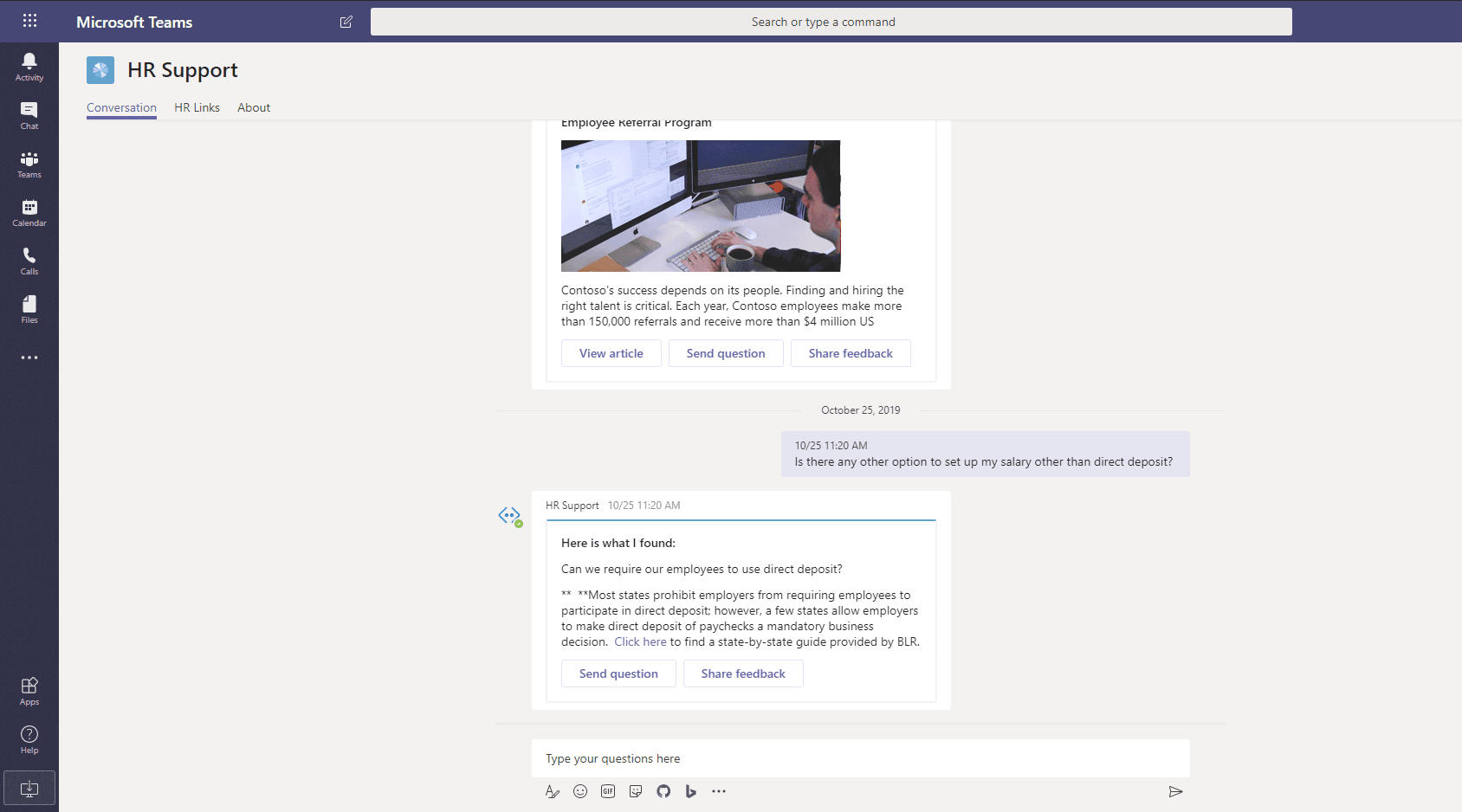

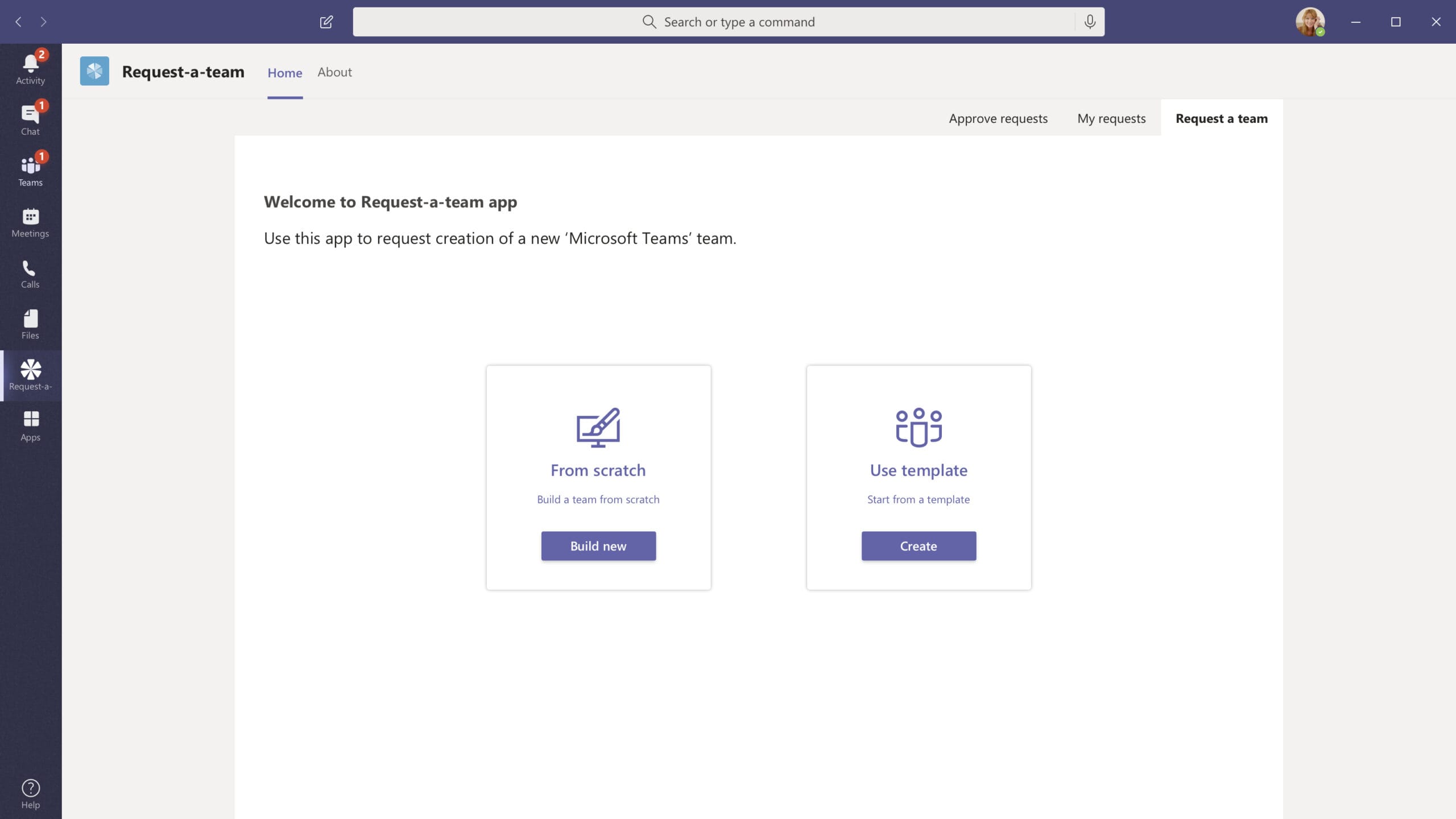

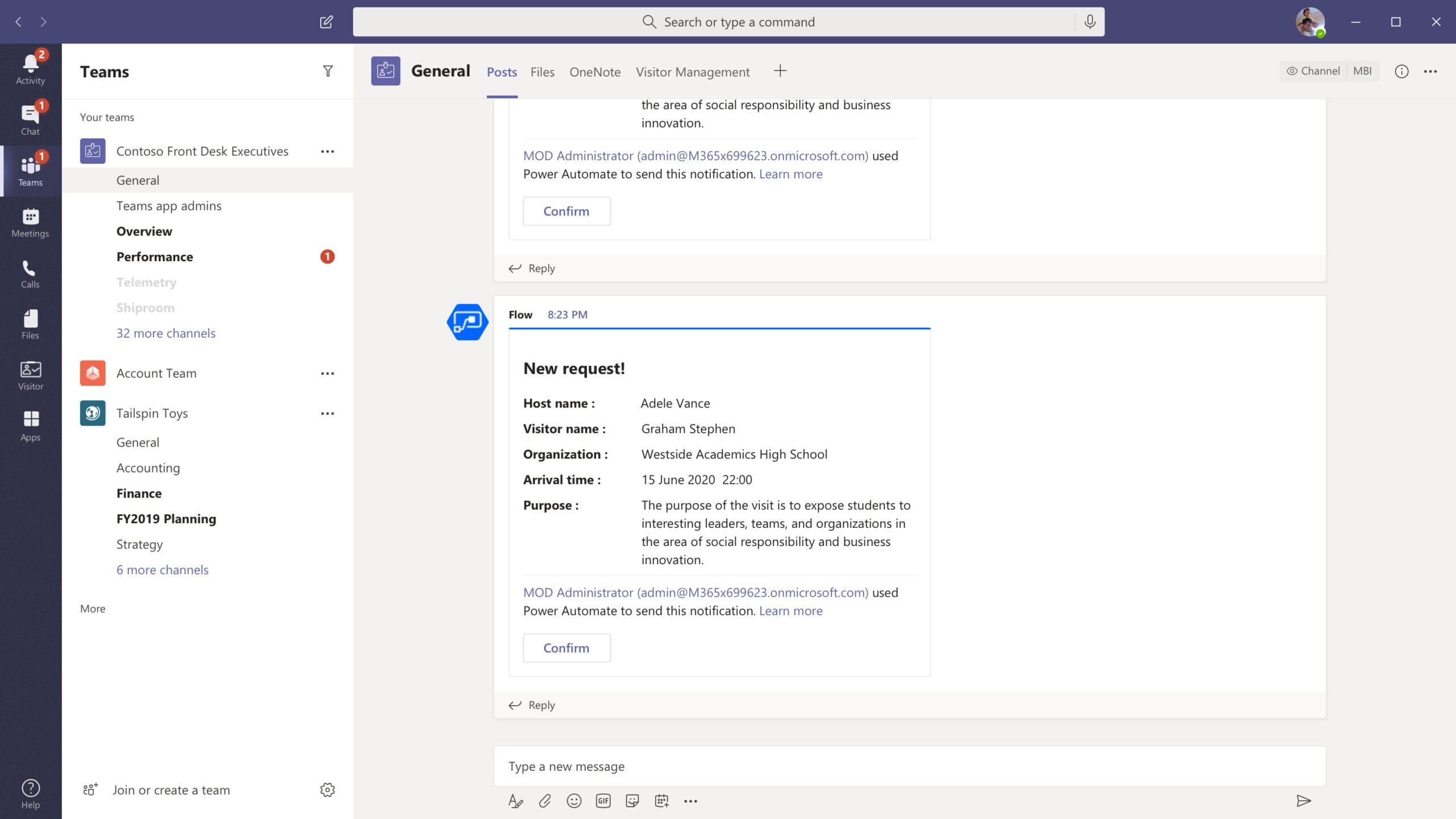

- Microsoft Teams

Safe Attachments cung cấp lá chắn trên các dịch vụ Exchange, SharePoint, OneDrive và Teams, tức là hầu hết các kênh trao đổi thông tin và cộng tác quan trọng trong Microsoft 365. Microsoft thiết kế tính năng này để đảm bảo rằng dù kẻ tấn công chọn con đường nào để gửi dữ liệu độc hại, tập tin đó đều có cơ hội bị phát hiện và chặn lại trước khi gây hại.

Safe Attachments mang lại giá trị bảo mật thực tế từ việc chặn email lừa đảo thường nhật đến đối phó với ransomware nguy hiểm giúp bảo vệ môi trường cộng tác đám mây. Với cả doanh nghiệp nhỏ lẫn lớn, tính năng này giúp giảm nguy cơ sự cố bảo mật nghiêm trọng, tránh được tổn thất tài chính, uy tín cũng như chi phí khắc phục sau tấn công.

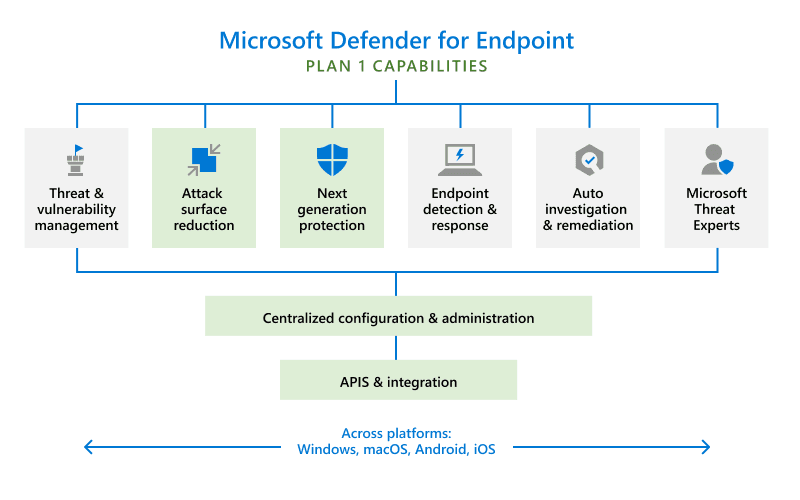

Giấy phép và quyền

Để triển khai được chức năng Safe Attachments, đảm bảo hệ thống đã có đầy đủ giấy phép Microsoft Defender for Office Plan 1 hoặc Plan 2 phù hợp cho tất cả người dùng bạn muốn bảo vệ.

Ngoài ra, quản trị viên cũng cần có quyền Security Administrator hoặc Global Administrator để cấu hình các chính sách.

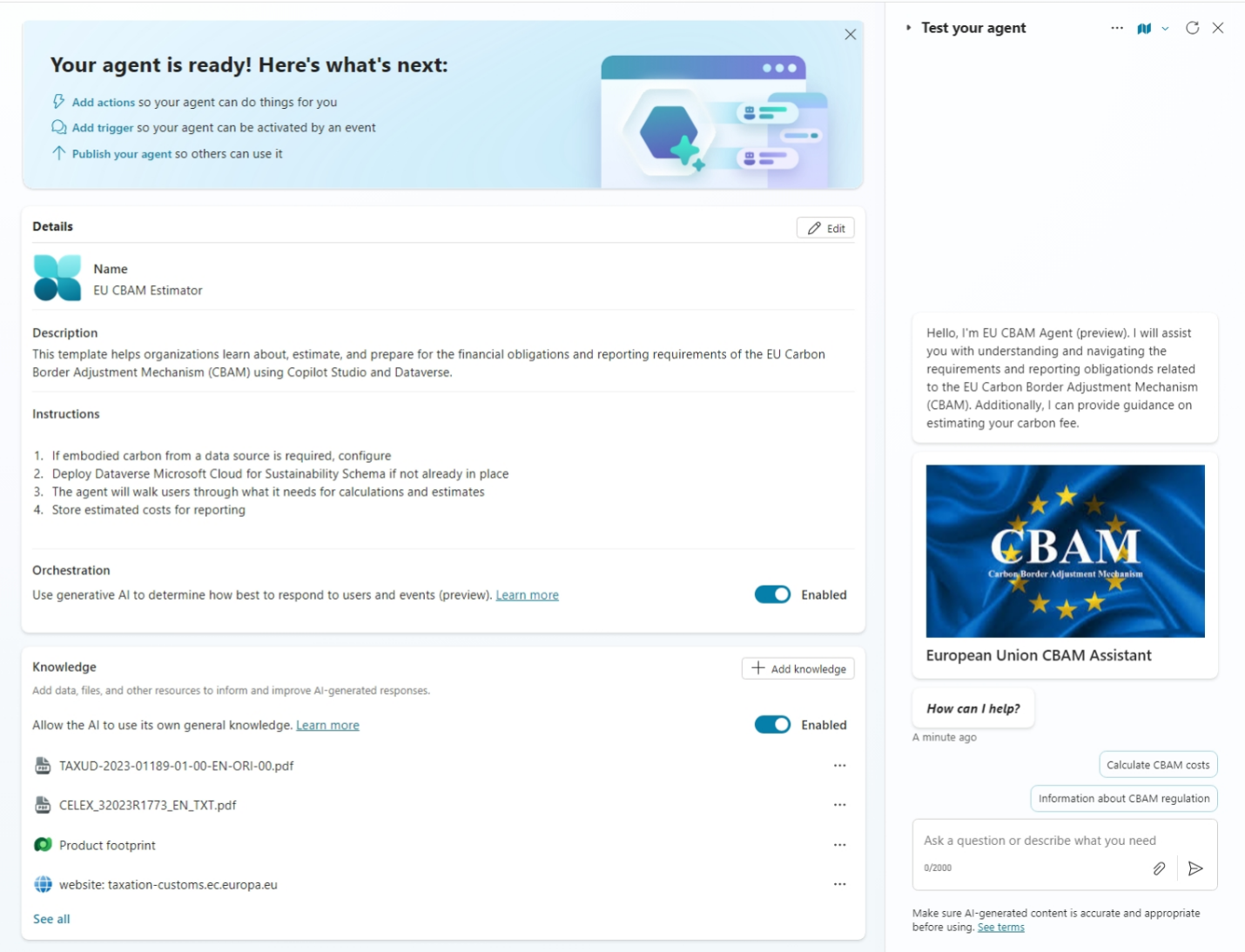

Triển khai và cấu hình Safe Attachments

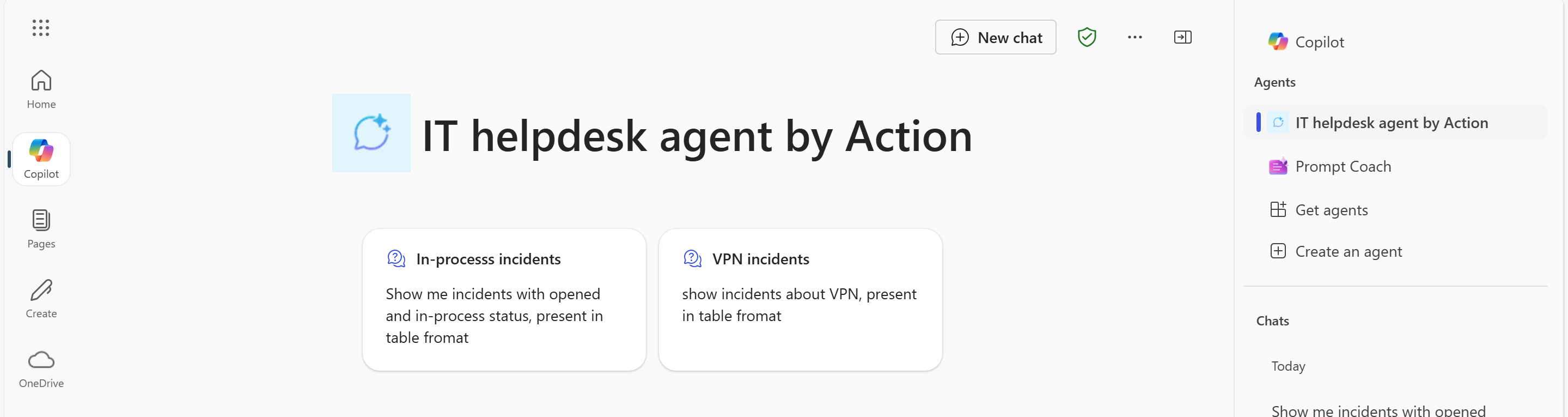

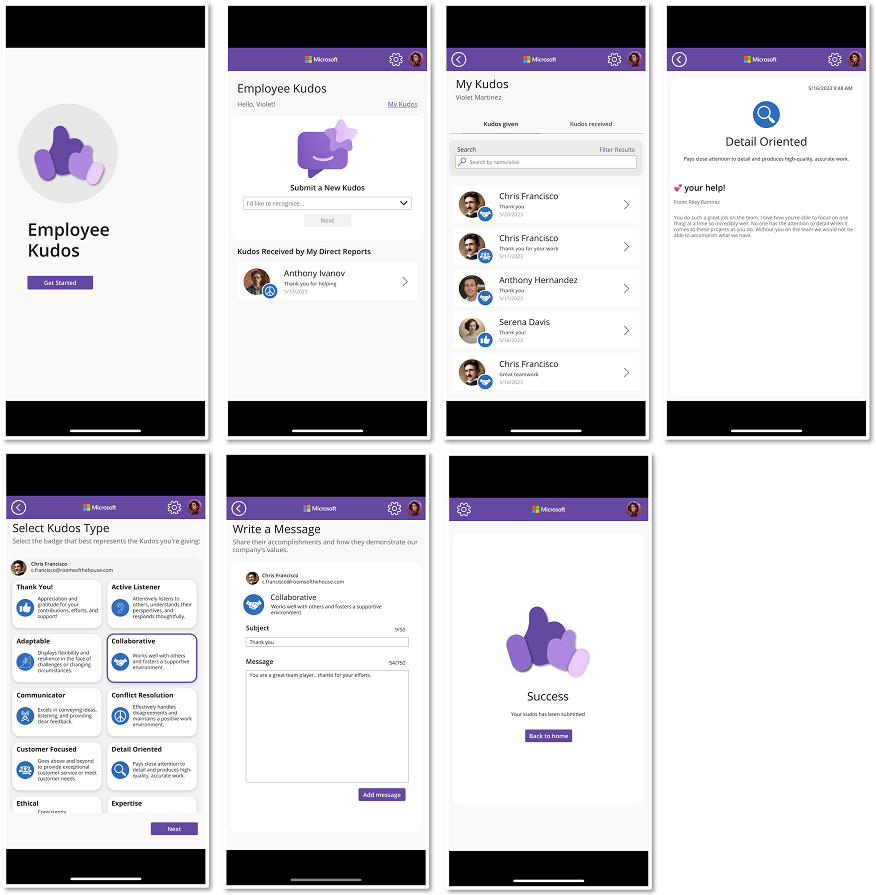

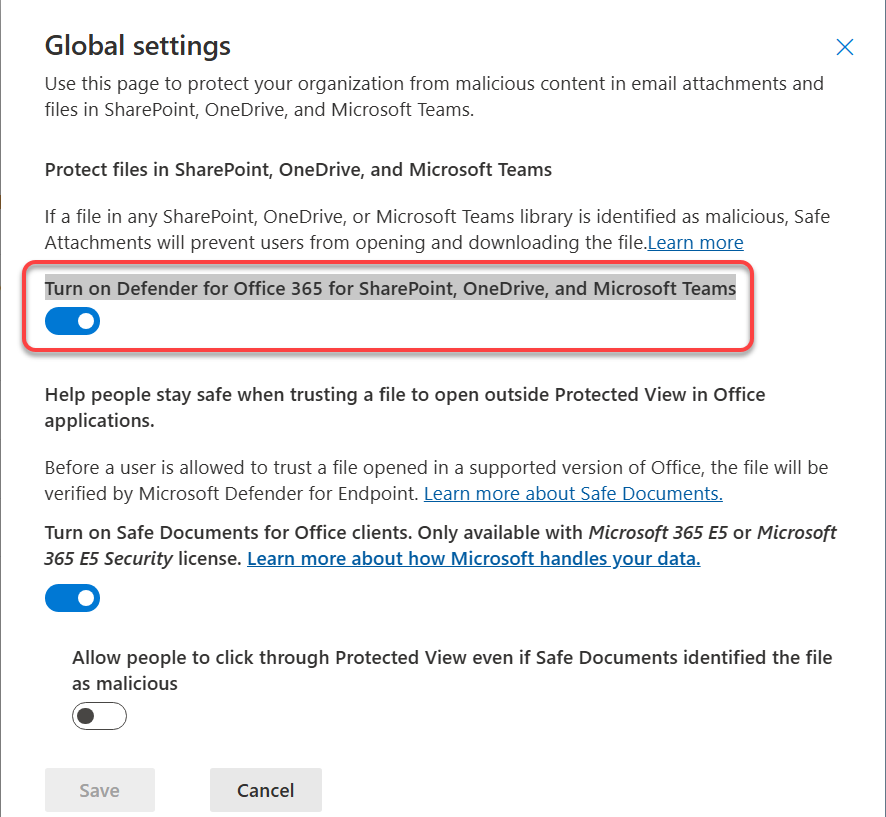

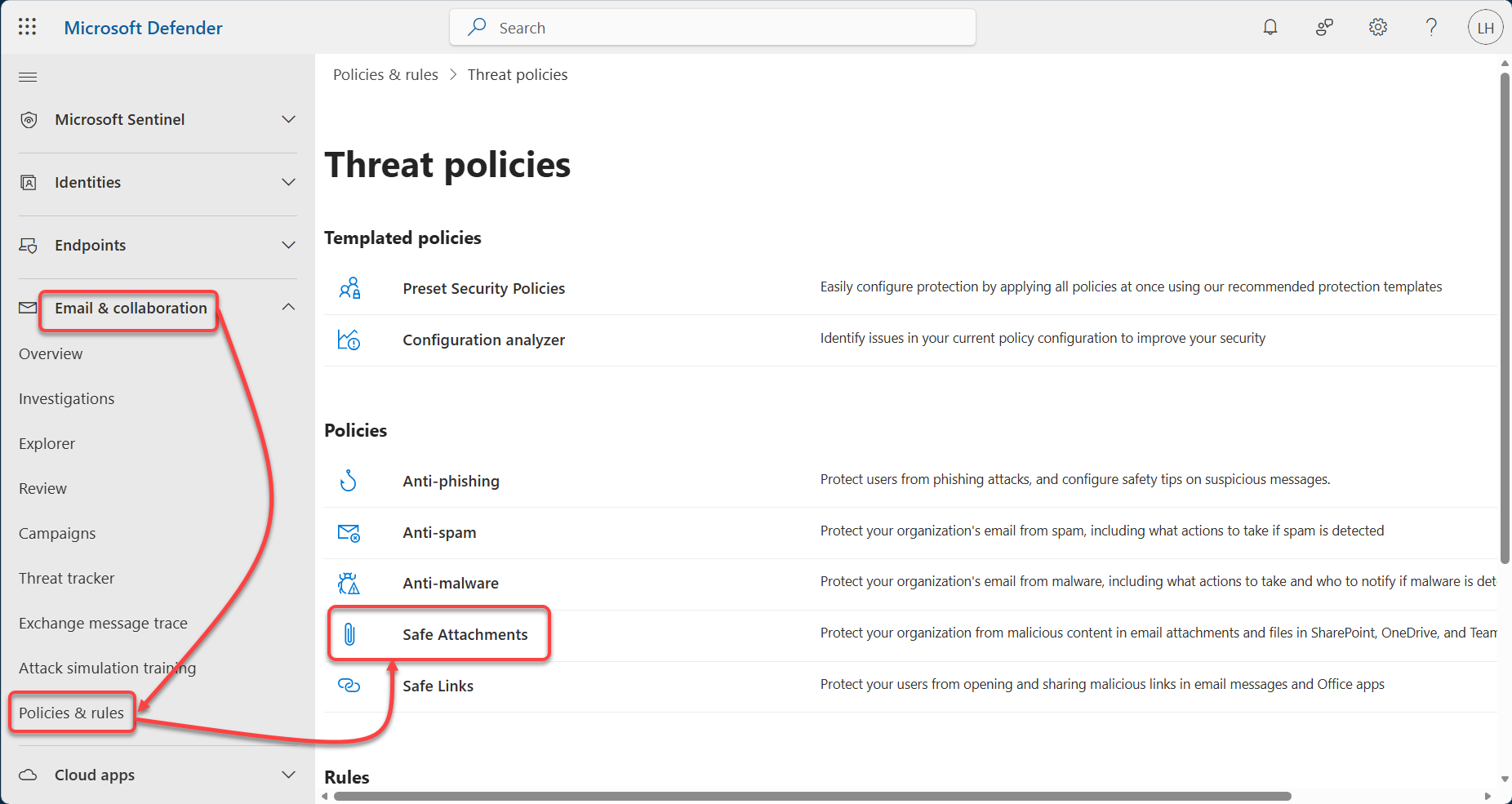

Triển khai Global Settings

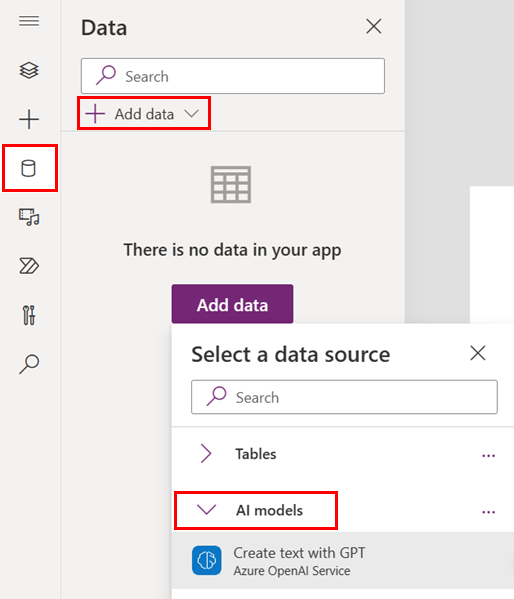

Truy cập Microsoft Defender portal (https://security.microsoft.com) > Email & Collaboration > Policies & Rules > Threat Policies > Safe Attachments. Chọn Global Settings và kích hoạt tùy chọn Turn on Defender for Office 365 for SharePoint, OneDrive, and Microsoft Teams nếu chưa bật.

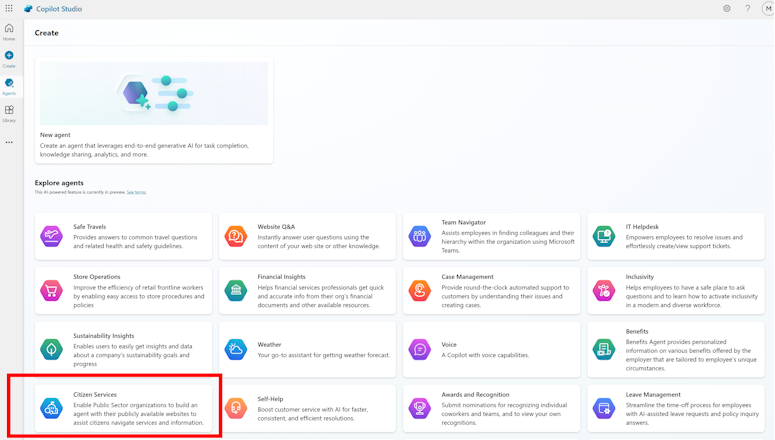

Triển khai Safe Attachments dựa trên các preset bảo mật tích hợp sẵn

Mặc dù Microsoft không có sẵn chính sách Safe Attachments theo mặc định nhưng nếu bạn đã kích hoạt Built-in protection (một preset có sẵn) thì chính sách này sẽ tự động cung cấp chức năng Safe Attachments cho mọi người dùng.

Trên MDO sẽ gồm có 3 preset chính là:

- Standard preset (chính sách bảo mật cài ở chế độ Tiêu chuẩn)

- Strict preset security policy (chính sách bảo mật ở chế độ Nghiêm ngặt)

- Built-in protection preset security policy (chính sách bảo mật có sẵn Bảo vệ tích hợp sẵn). Preset này cung cấp các bảo vệ Safe Attachments và Safe Links trong Defender for Office 365 cho tất cả người dùng

- Không bị loại trừ khỏi Bảo vệ tích hợp.

- Không nằm trong chính sách Standard hoặc Strict.

- Không nằm trong các chính sách Safe Attachments hoặc Safe Links tùy chỉnh.

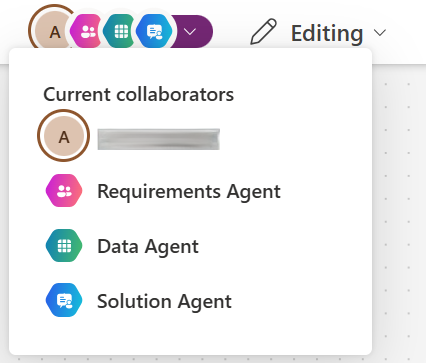

Quản trị viên có thể truy cập portal Microsoft 365 Defender (https://security.microsoft.com) và điều hướng tới Email & Collaboration > Policies & Rules > Threat Policies > Preset Security Policies

Tại đây sẽ gồm 3 preset là Built-in protection, Standard protection, Strict protection trong đó Built-in protection là cơ chế mặc định được kích hoạt trên tất cả các tenant Microsoft 365 có tích hợp Defender for Office 365.

Bài viết minh họa Cấu hình Strict Protection

Chọn Manage protection settings, trong giao diện hiện ra cấu hình các thẻ sau:

- Exchange online protection: chọn danh sách các hộp thư người dùng sẽ bảo vệ thông qua cơ chế Exchange Online Protection gồm All recipients (tất cả người dùng), Specific recipients (một vài người dùng cụ thể) hoặc None (không bảo vệ ai cả). Lưu ý có thể bảo vệ người dùng theo nhóm (Groups) và theo tên miền (Domains).

- Defender for Office 365 protection: chọn danh sách người dùng sẽ được bảo vệ bằng hai chức năng Safe Links và Safe Attachments.

- Impersonation protection: cơ chế bảo vệ chống mạo danh. Tính năng này xác định các email có thông tin người gửi được tạo ra giống với người gửi hợp pháp. Tại đây gồm có 2 thiết lập chính:

- Add email addresses to flag when impersonated by attackers: Thêm địa chỉ email nội bộ hoặc bên ngoài của những người có thể bị kẻ tấn công mạo danh, chẳng hạn như các giám đốc điều hành cấp cao, thành viên hội đồng quản trị và những người khác giữ vai trò quan trọng. Các tin nhắn được phát hiện có người gửi mạo danh sẽ bị cách ly.

- Add domains to flag when impersonated by attackers: Các tên miền này có thể là của tổ chức hoặc tên miền thuộc về các nhà cung cấp và đối tác. Các tin nhắn được phát hiện có tên miền người gửi giả mạo sẽ bị cách ly.

- Add trusted email addresses and domains to not flag as impersonation: danh sách người gửi và tên miền tin cậy. Các tin nhắn email từ những người gửi này sẽ không bị gắn cờ là mạo danh.

- Policy mode: chọn cơ chế là Turn on the policy when finished (Kích hoạt chính sách khi hoàn thành) hoặc Leave it turned off (Tắt chính sách, cấu hình nhưng chưa sử dụng liền).

Cuối cùng xem lại các thiết lập ở trang Review and confirm your changes > Confirm.

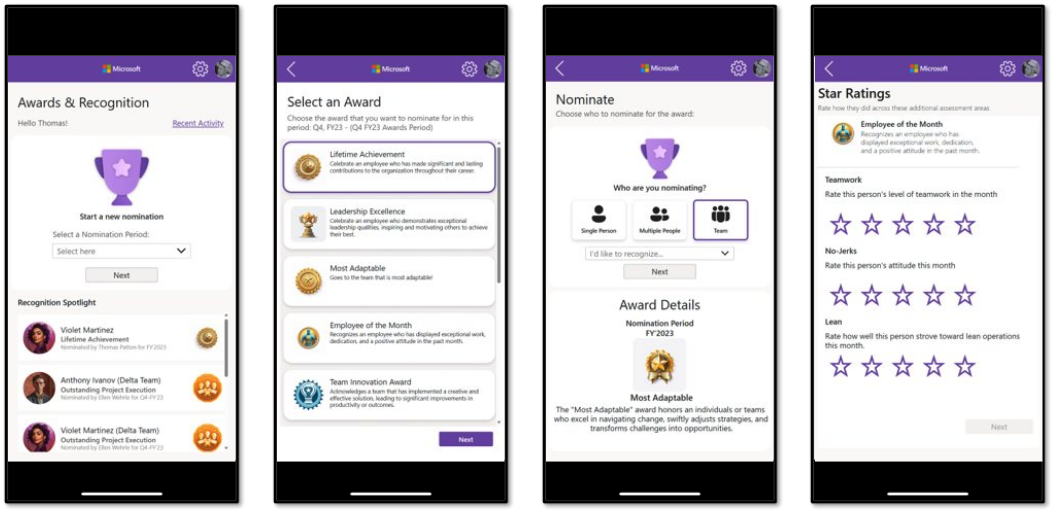

Cấu hình chức năng Safe Attachments tùy chỉnh

Truy cập Microsoft Defender portal (https://security.microsoft.com) > Email & Collaboration > Policies & Rules > Threat Policies > Safe Attachments.

Quá trình tạo một policy Safe Attachments gồm các bước chính sau đây:

Bước 1: Naming your policy

Nhập tên và mô tả cho chính sách để dễ quản lý.

Bước 2: Users and domains

Chọn phạm vi người dùng và tên miền sẽ áp dụng chính sách. Với thiết lập này, tổ chức có thể linh hoạt áp dụng cho toàn bộ công ty hoặc chỉ nhóm/người dùng cụ thể. Best practice là áp dụng theo nhóm hoặc tên miền, tránh áp dụng từng người lẻ vì khó quản lý về sau. Ví dụ, có thể có chính sách riêng cho nhóm nhân sự cao cấp với các cài đặt nghiêm ngặt hơn so với nhân viên thông thường. Nếu có nhiều chính sách chồng chéo lên nhau (một người thuộc hai hoặc nhiều nhóm chính sách, thì độ ưu tiên (priority) của policy sẽ quyết định chính sách nào sẽ có hiệu lực.

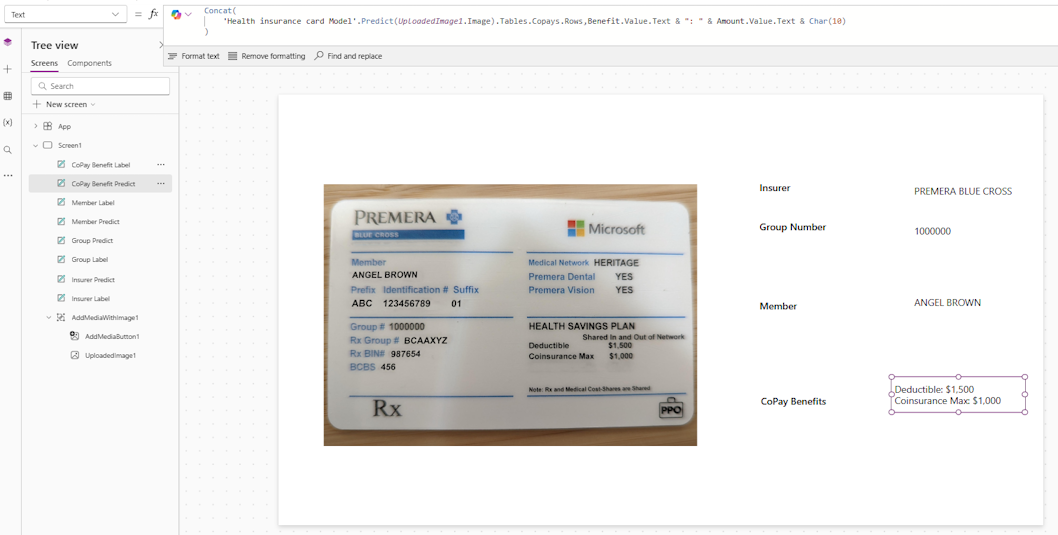

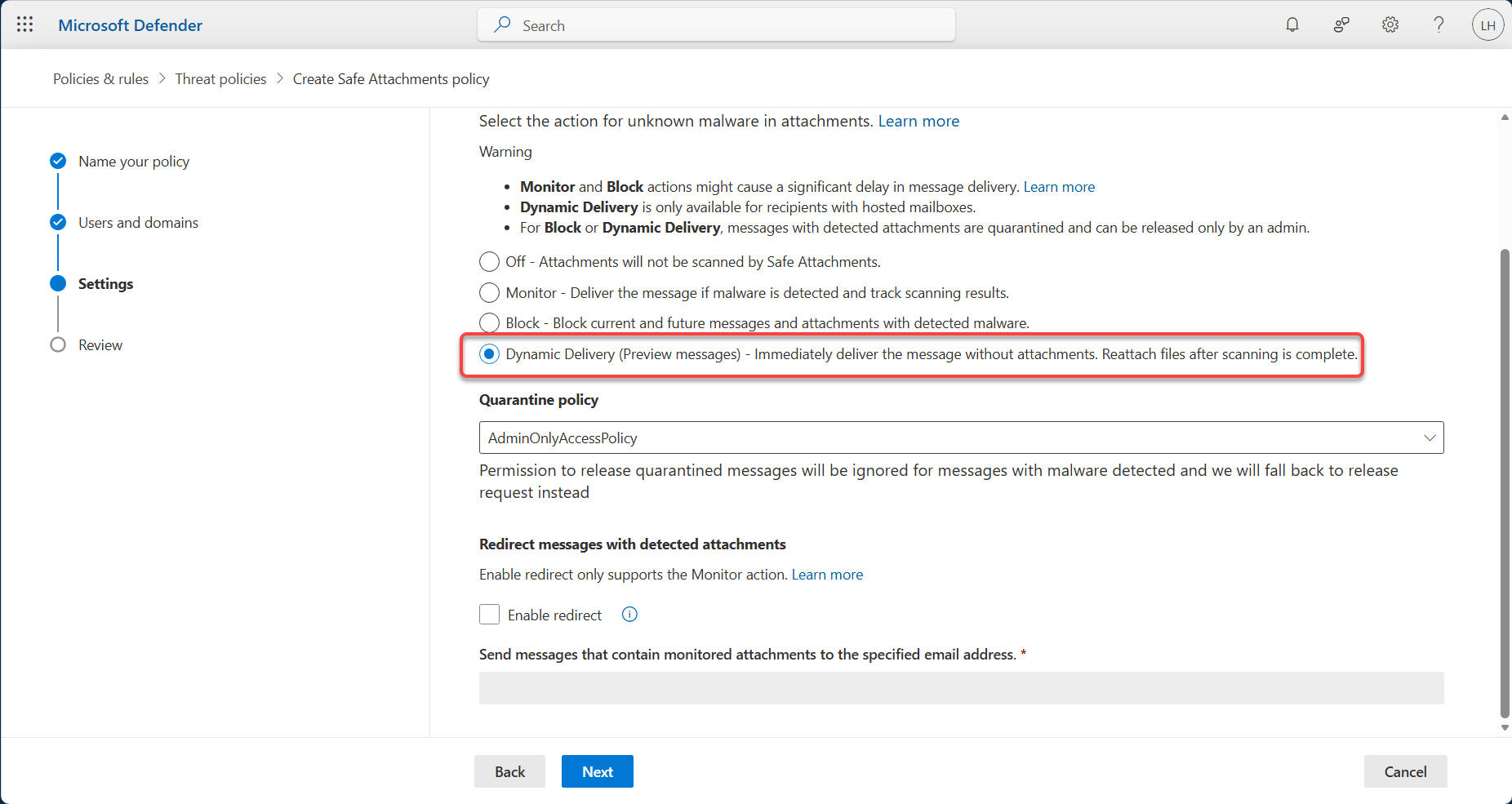

Bước 3: Settings

Một số thiết lập quan trọng gồm:

- Off – Attachments will not be scanned by Safe Attachments

Khi sử dụng tùy chọn này, các tập tin đính kèm sẽ không được quét bằng Safe Attachments nhưng vẫn được quét bằng công cụ anti-malware tích hợp sẵn trong EOP. Tùy chọn này chỉ nên được sử dụng cho những người nhận trong nội bộ tổ chức khi email được gửi đến từ những người đáng tin cậy. Một lưu ý quan trọng là ở chế độ này, chức năng zero-hour auto purge (ZAP) sẽ không cách ly tin nhắn và không nhận được tín hiệu cảnh báo mối đe dọa.

- Monitor – Deliver the message if malware is detected and track scanning results

Với thiết lập này, hệ thống sẽ gửi email có tập tin đính kèm trước, rồi theo dõi và xử lý nếu sau đó phát hiện tập tin đính kèm có mối đe doạ. Vì phải quét bằng Safe Attachments, nên việc gửi các email an toàn đôi khi bị chậm lại. Chế độ này cho phép quan sát đường đi của tập tin đính kèm độc hại nhưng không chặn ngay. Microsoft chỉ khuyến nghị dùng Monitor cho mục đích thu thập thông tin, vì nó tiềm ẩn rủi ro (dữ liệu độc hại có thể gây hại trước khi bị phát hiện).

- Block – Block current and future messages and attachments with detected malware

Thiết lập này sẽ ngăn các email có tập tin đính kèm bị phát hiện được gửi đến người nhận. Các email đó sẽ bị đưa vào khu cách ly (quarantine). Theo mặc định, chỉ quản trị viên mới có quyền xem xét, thả (release) hoặc xóa các email bị cách ly. Đồng thời, hệ thống sẽ tự động chặn những lần xuất hiện tiếp theo của cùng email và tập tin đính kèm tương tự. Lưu ý rằng việc quét Safe Attachments có thể khiến một số email an toàn cũng bị chậm trong quá trình chuyển phát.

- Dynamic Delivery (Preview messages) – Immmediately deliver the message without attachments. Reattach files after scanning is complete.

Cơ chế này sẽ gửi email đến người nhận ngay lập tức, nhưng tạm thời thay thế tập tin đính kèm bằng một placeholder (tập/đường dẫn thay thế) cho đến khi quá trình quét Safe Attachments hoàn tất. Người dùng nhận email có thể đọc nội dung thư ngay, thấy file đính kèm tên gì nhưng không mở được file (chỉ thấy thông báo “file đang được quét”). Nếu email chứa tập tin đính kèm độc hại, email đó sẽ bị đưa vào khu cách ly. Theo mặc định, chỉ quản trị viên mới có quyền xem xét, thả (release) hoặc xóa các email bị cách ly. Dynamic Delivery là chế độ được khuyến nghị cho hầu hết người dùng, vì nó cân bằng giữa bảo mật và trải nghiệm (email hầu như không chậm trễ).

Cũng trong giao diện Settings này, thiết lập cách xử lý cách ly trong phần Quaratine policy. Theo mặc định, email bị chặn bởi Safe Attachments sẽ nằm trong vùng cách ly và chỉ Quản trị viên có quyền giải quyết với tên chính sách là AdminOnlyAccessPolicy. Đây là thiết lập an toàn và nên giữ nguyên.

Có thể chuyển sang các tùy chọn khác như DefaultFullAccessPolicy hay DefaultFullAccessWithNotificationPolicy nhưng chỉ nên sử dụng hạn chế.

Nếu có tùy chọn Redirect (chuyển tiếp bản sao email chứa file độc đến một địa chỉ khác để phân tích) dành cho chế độ Monitor, bạn có thể bỏ qua vì Monitor không được khuyến khích. Ngoài ra, nếu có nhiều chính sách Safe Attachments, để ý thiết lập Priority (thứ tự ưu tiên chính sách) với nguyên tắc số càng nhỏ nghĩa là ưu tiên cao, và khi một email khớp nhiều điều kiện, chỉ chính sách ưu tiên cao nhất được áp dụng.

Sau khi hoàn tất các thiết lập, chuyển sang trang Review để xem lại các thiết lập và nhấn nút Submit để tạo chính sách mới.