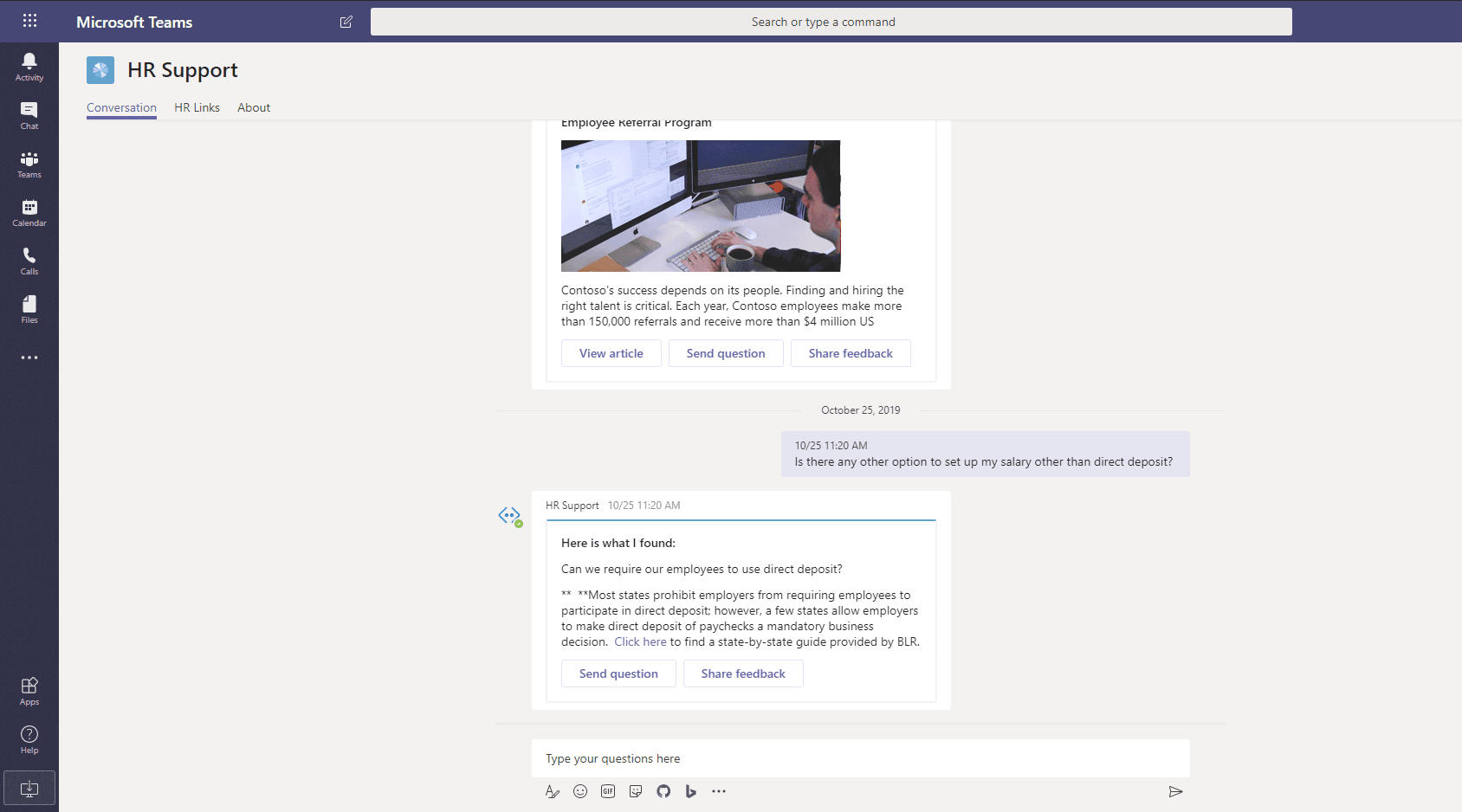

Thông thường các doanh nghiệp mỗi năm đều sẽ có ít nhất một khóa đào tạo về nhận thức an toàn thông tin cho tổ chức của mình. Tuy nhiên khi người dùng đến với những buổi đào tạo này họ đều đã có tâm lý sẵn sàng cho những bài kiểm tra, những tình huống,…mà người đào tạo đưa ra vì họ biết rất rõ đây là một buổi đào tạo.

Tuy nhiên trong công việc hàng ngày có nhiều sự chi phối thì lại hoàn toàn khác, người dùng dễ dàng mất đề phòng trước những cuộc tấn công lừa đảo qua email. Vậy làm thế nào để những buổi đào tạo này trở nên hiệu quả hơn? Câu trả lời có thể đa dạng, trong đó mô phỏng giả lập tấn công lừa đảo qua email là một giải pháp hiệu quả.

Bài viết này sẽ hướng dẫn các bạn thực hiện một cuộc tấn công qua email trên hệ thống Microsoft 365 thông qua giải pháp Attack Simulation Training với ngữ cảnh là người quản trị viên của tổ chức thông báo về tài khoản người dùng đã hết hạn và cần thay đổi mật khẩu.

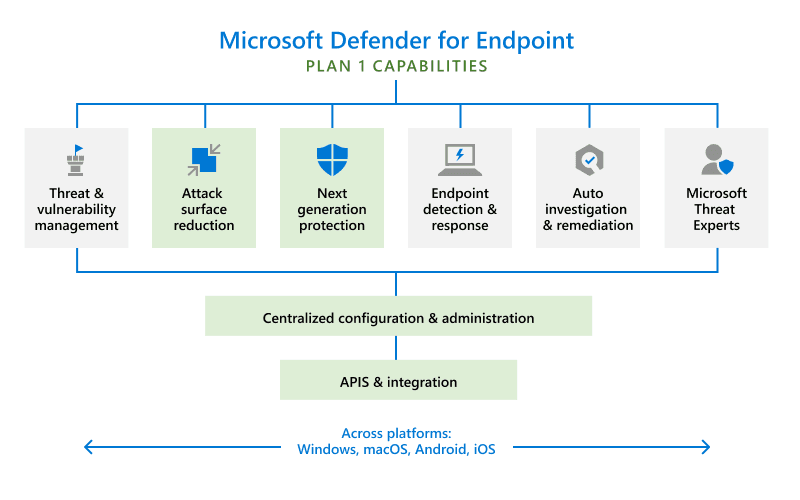

Yêu cầu về license

- License Defender Office 365 Plan 2 cho người thực hiện giả lập tấn công.

- License Defender Office 365 Plan 2 có thể mua dưới dạng một sản phẩm độc lập hoặc tích hợp sẵn trong một số gói Microsoft 365.

Tạo một chiến dịch tấn công lừa đảo qua email

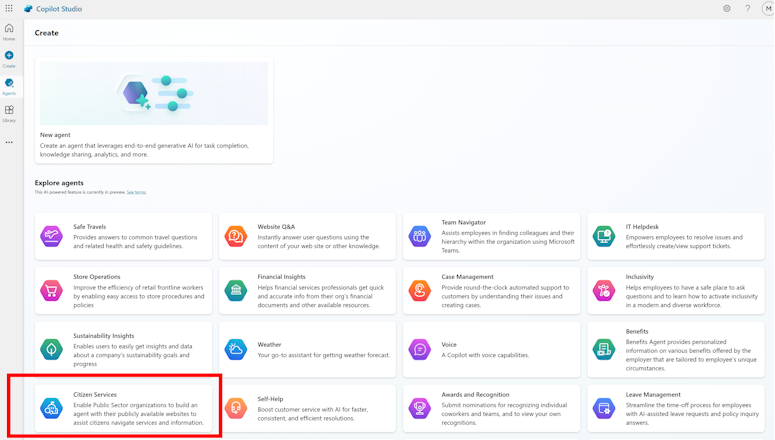

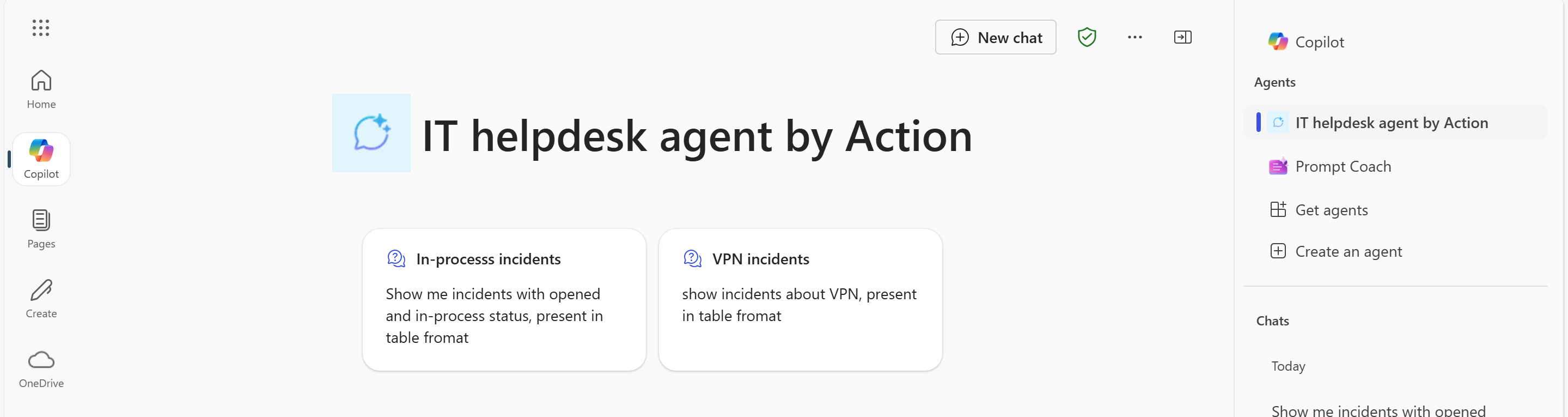

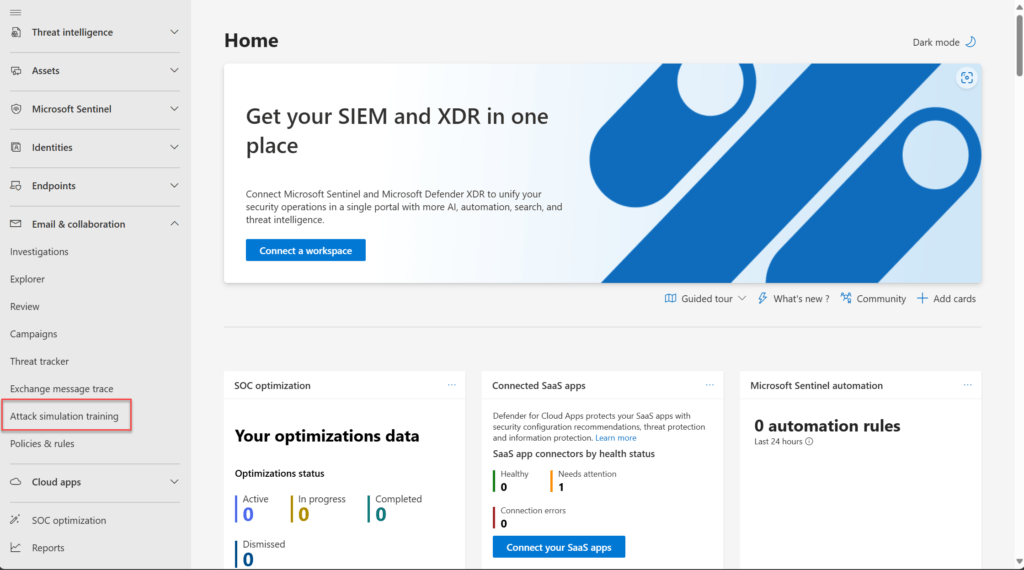

Truy cập Microsoft Defender Portal thông qua đường dẫn https://security.microsoft.com/ chọn Attack simulation training

Bước 1: Tạo một payload để tấn công

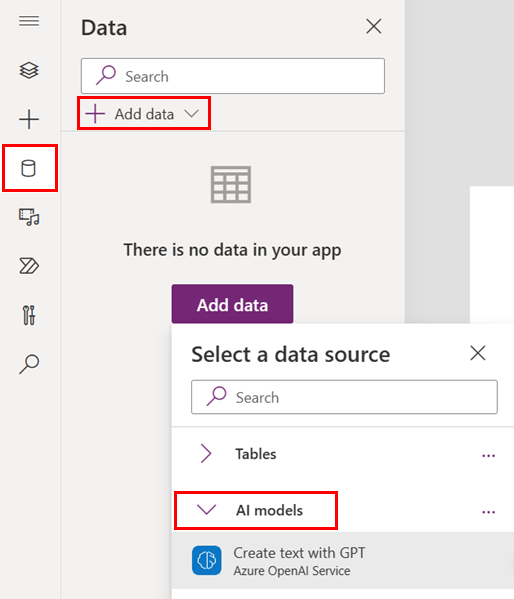

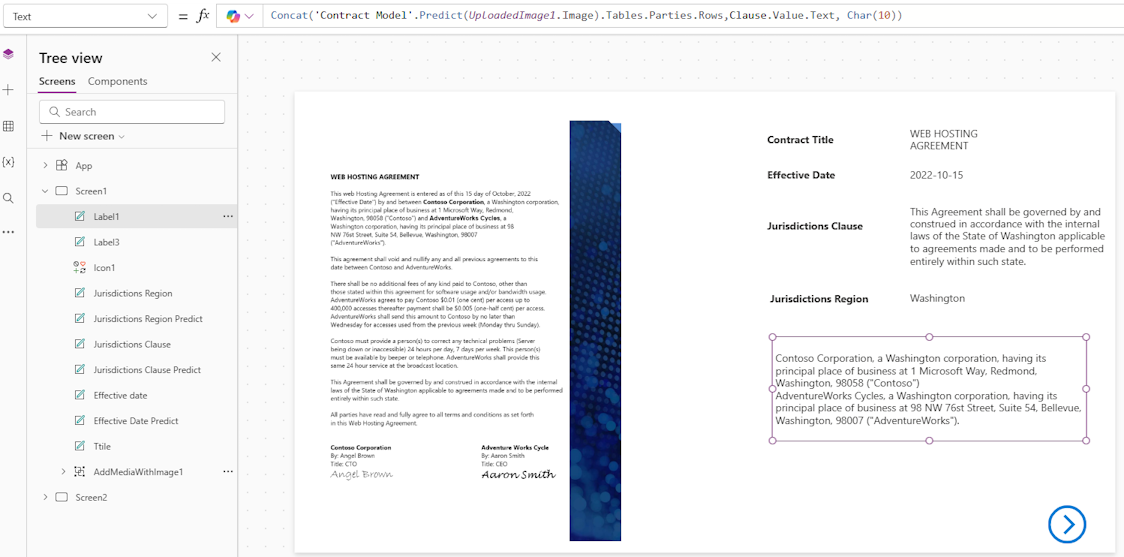

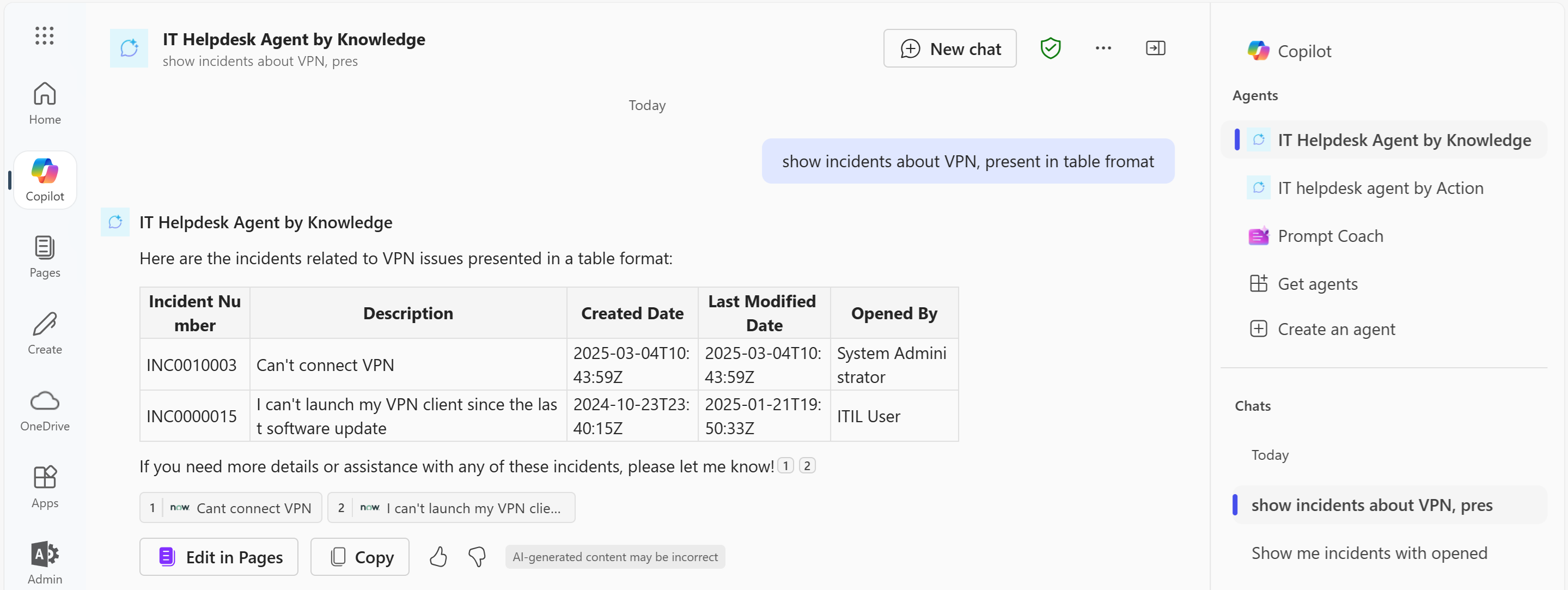

Trên giao diện Attack simulation training chuyển sang thẻ Content Library, chọn Global payloads để xem danh sách tất cả các payload được Microsoft cung cấp sẵn.

Tại đây bạn có thể chọn một payload bất kỳ, ví dụ như Reset Password và chọn Copy payload để tiến hành tạo mới một payload từ template, thực hiện một số điều chỉnh mà không cần phải thực hiện từ con số 0.

Trong trường hợp muốn tạo mới hoàn toàn một payload mà không sử dụng bất kỳ template nào, bạn chuyển sang thẻ Tenant payloads và chọn Create a payload. Bạn đặt tên cho payload mới này.

Ở phần Configure Payloads, bạn điều chỉnh lại một số thông tin từ mặc định của Microsoft sang thông tin của tổ chức trong các email lừa đảo để những email này sẽ trông thật hơn. Các thông tin này bao gồm:

- From Name: Tên hiển thị của người gửi email

- From Email: Địa chỉ email của người gửi

- Email subject: Tiêu đề email tấn công

Bạn cũng có thể điều chỉnh lại nội dung trong email gửi đến những người dùng trong tổ chức.

Sau khi hoàn tất chọn Next và nhấn Submit để hoàn tất quá trình tạo một payload mới.

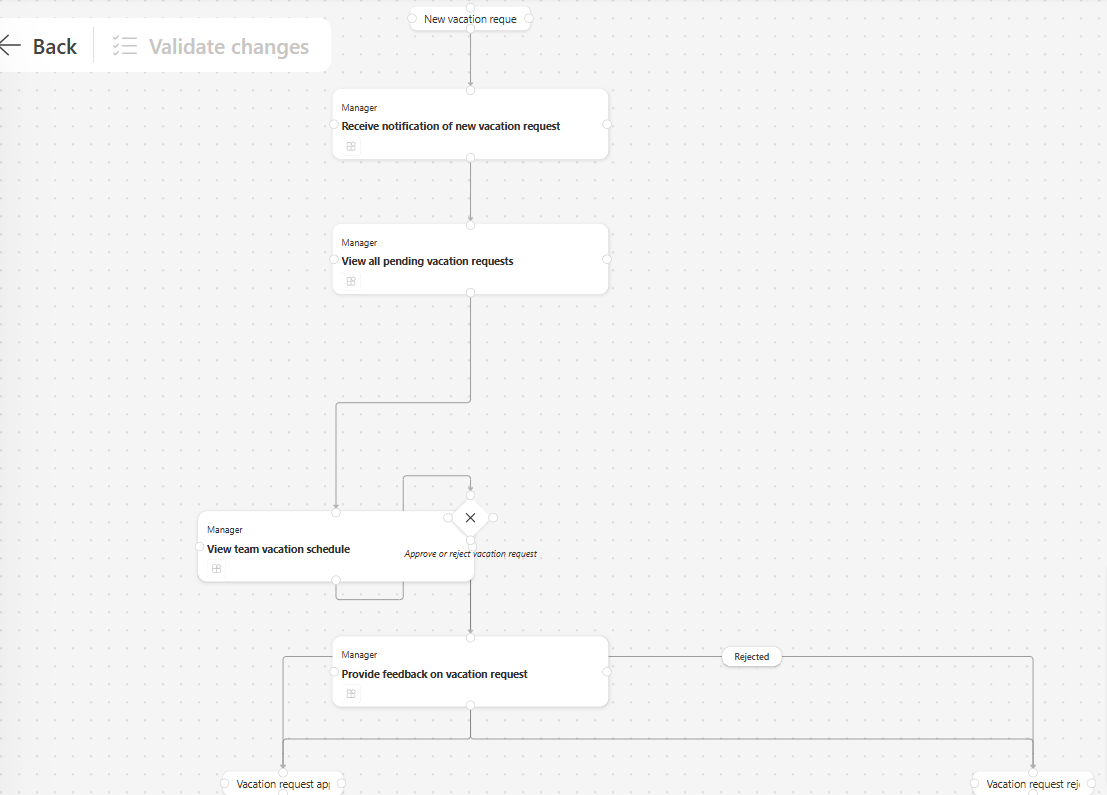

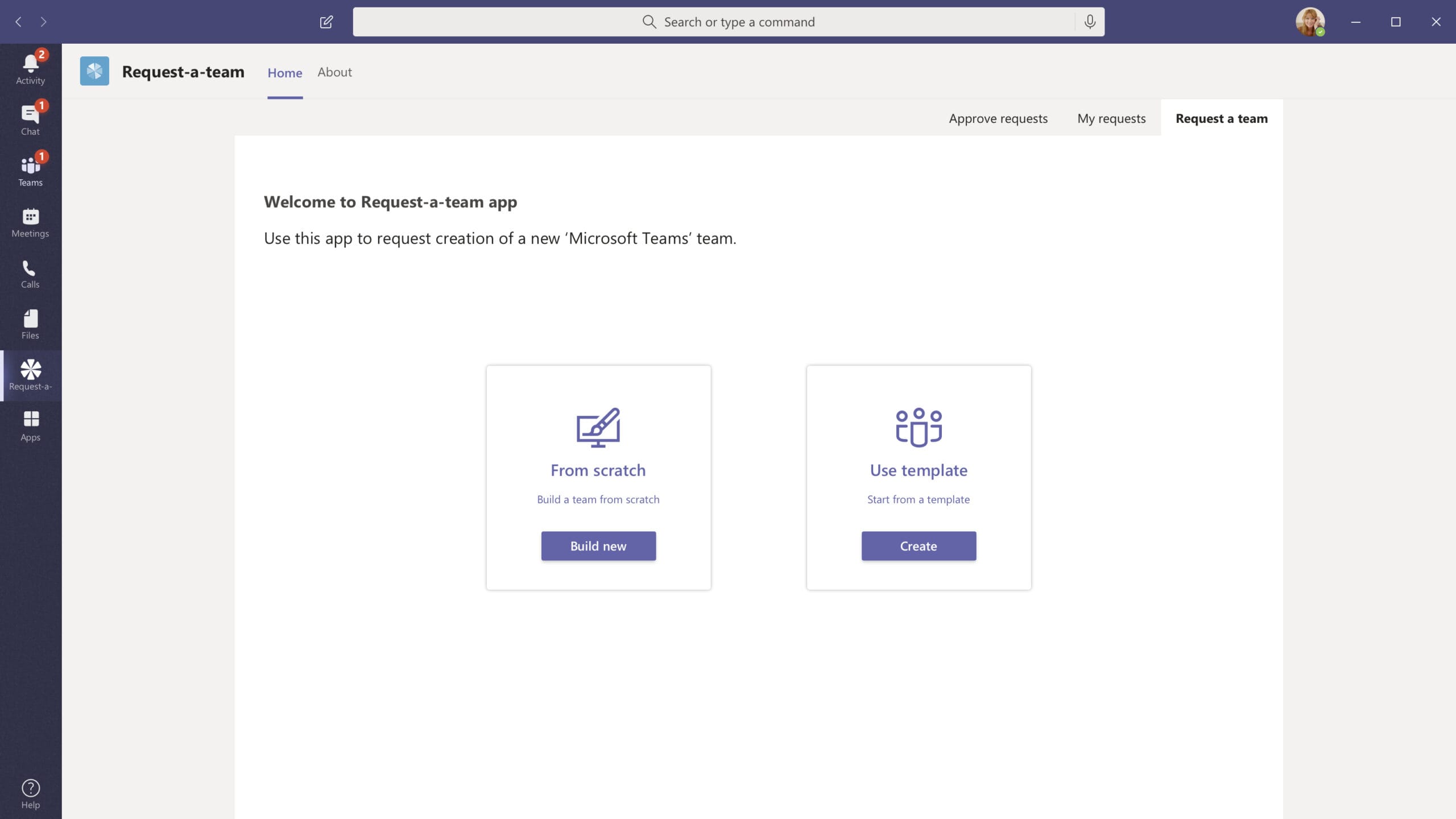

Bước 2: Tạo một mô phỏng tấn công

Trên giao diện Attack simulation training, chọn thẻ Simulations > + Launch a simulation để khởi tạo một chiến dịch tấn công qua email.

Tại đây bạn tiến hành lựa chọn kỹ thuật tấn công (Select Technique) thông qua những gợi ý do công cụ cung cấp sẵn. Một số kỹ thuật tấn công mà các tin tặc thường hay áp dụng là:

- Credential Harvest: kẻ tấn công sẽ tạo ra một email có chứa đường dẫn URL. Khi nạn nhân nhấp vào URL trong email, họ sẽ được đưa đến một trang web, và trang web thường hiển thị các trường nhập thông tin để dụ nạn nhân gửi tên người dùng và mật khẩu của họ. Thông thường, trang web giả mạo sẽ mô phỏng một trang web nổi tiếng/phổ biến để xây dựng lòng tin ở nạn nhân.

- Malware Attachment:kẻ tấn công sẽ gửi một email có chứa tập tin đính kèm. Khi nạn nhân mở tập tin đính kèm, một mã độc như macro sẽ được thực thi để giúp kẻ tấn công cài đặt thêm mã độc vào thiết bị của mục tiêu.

- Link in Attachment: kỹ thuật tấn công này là sự kết hợp của Credential Harvest và Malware Attachment, với một URL nằm trong trong tập tin đính kèm của email.

- Link to Malware: kẻ tấn công tạo ra một email với một tập tin đính kèm có chứa mã độc được thêm vào. Tuy nhiên, thay vì chèn trực tiếp tập tin đính kèm vào email, kẻ tấn công sẽ lưu trữ tập tin đính kèm trên một trang web chia sẻ tập tin nổi tiếng (như SharePoint hoặc Dropbox) và chèn URL đến tập tin đính kèm. Khi nạn nhân nhấp vào URL này, nó sẽ mở tập tin đính kèm và chạy mã độc có trong đó.

- Drive-by URL: kẻ tấn công tạo ra một email có chứa URL bên trong. Khi nạn nhân nhấp vào URL, họ sẽ được đưa đến một trang web, sau đó trang web sẽ chạy một số mã độc để thu thập thông tin về nạn nhân hoặc triển khai mã độc vào thiết bị của họ. Thông thường, trang web cố gắng dụ nạn nhân sẽ là một trang web nổi tiếng đã bị xâm phạm theo một cách nào đó hoặc là bản sao của chính trang web nổi tiếng đó. Sự quen thuộc với trang web này tạo dựng lòng tin ở nạn nhân rằng việc nhấp vào trang web là an toàn.

- Oauth Consent Grant: kẻ tấn công đã tạo ra một Ứng dụng Azure yêu cầu nạn nhân cấp cho ứng dụng quyền đối với một số dữ liệu. Ứng dụng sẽ cung cấp một URL được kẻ tấn công gửi đến nạn nhân qua email. Lần này, khi nhấp vào URL sẽ kích hoạt cơ chế cấp quyền đồng ý của ứng dụng, hiển thị một thông báo như “Ứng dụng MLH, muốn đọc quyền truy cập vào hộp thư đến của bạn”, vui lòng nhấp vào nút để chấp thuận hoặc từ chối yêu cầu.

- How-to Guide: kẻ tấn công sẽ gửi trực tiếp cho người dùng cuối các hướng dẫn về cách thực hiện các tác vụ như báo cáo tin nhắn lừa đảo. Mục đích của việc này là giúp hướng dẫn người nhận thực hiện hành động mong muốn.

Trong ví dụ minh họa này sử dụng cơ chế Credential Harvest và chọn Next. Đặt tên cho giả lập (Simulation name) và mô tả (Description).

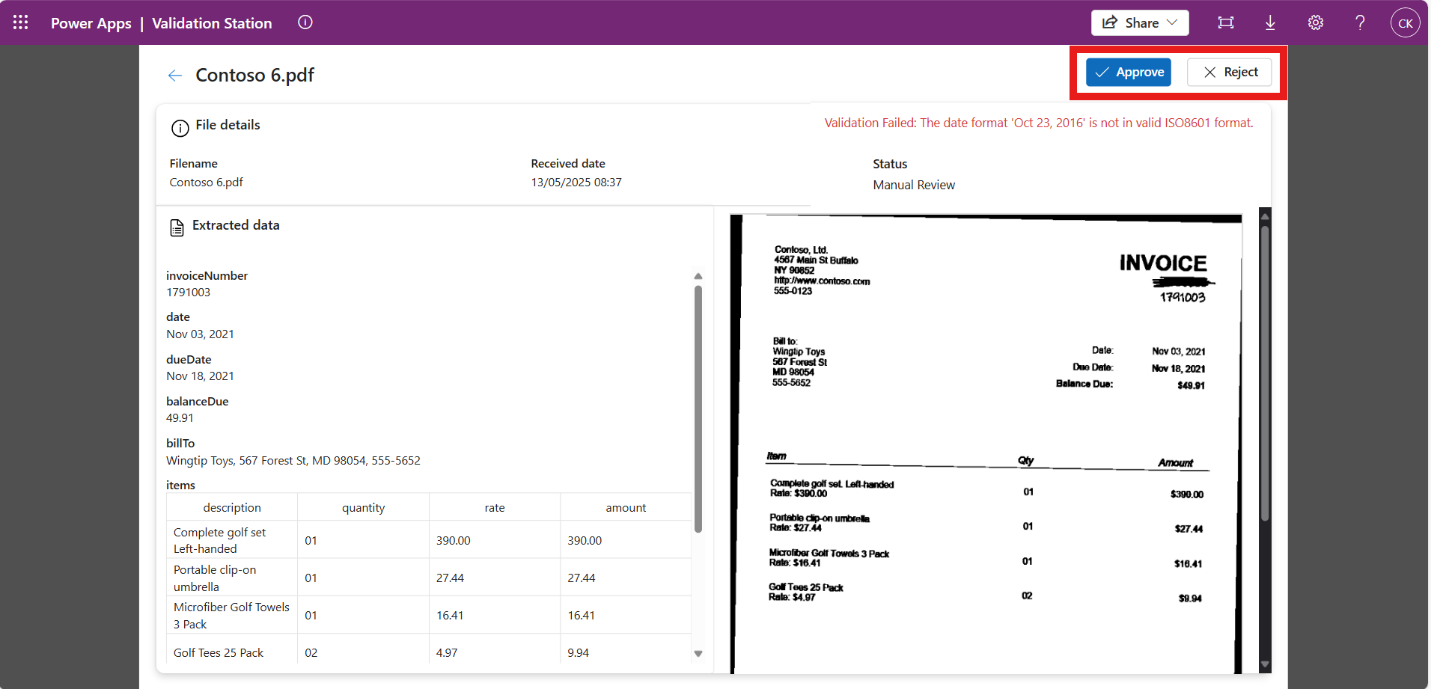

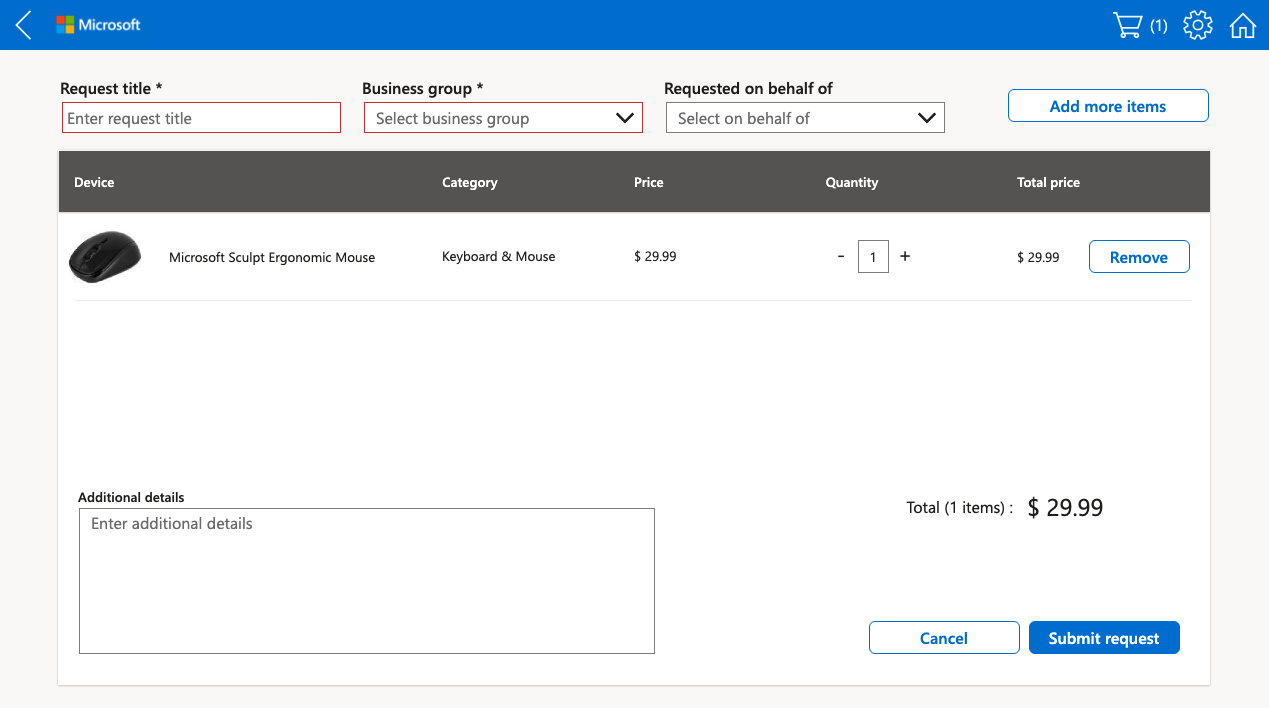

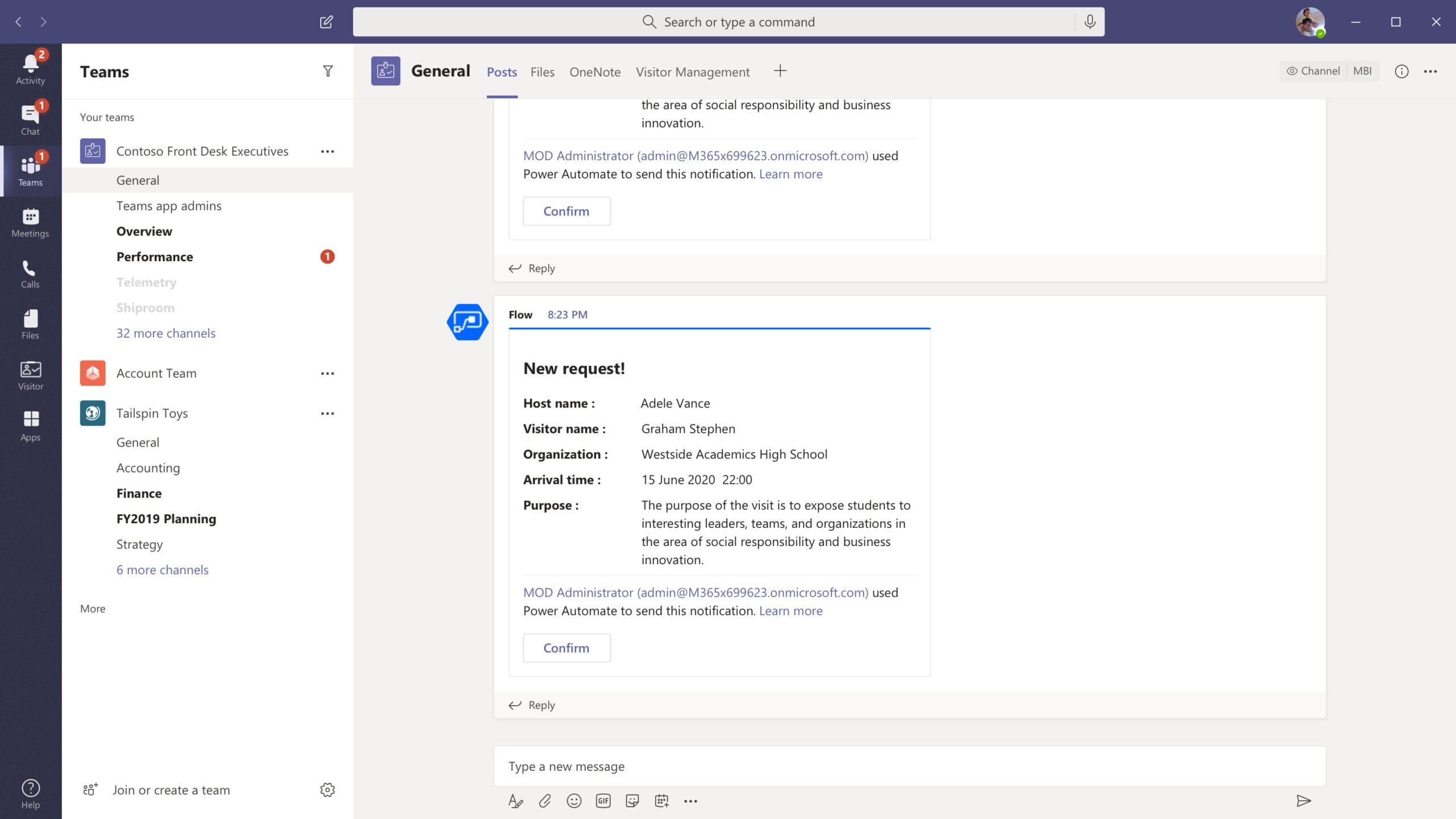

Tiếp theo chọn một payload có sẵn trên trang Select payload and login page. Tại đây bạn lựa chọn payload đã tạo ở bước trước đó ở thẻ Tenant payloads. Có thể nhấn vào payload để xem giao diện hiển thị khi người nhận nhận được email này.

Ở giao diện Target users chọn Include all users in my organization để chọn tất cả người dùng trong tổ chức cho chiến dịch này hoặc Include only specific users in my organization để chọn lựa một số người cụ thể. Chọn Next và lựa chọn những người muốn loại bỏ khỏi danh sách ở trang Exclude users và chọn Next.

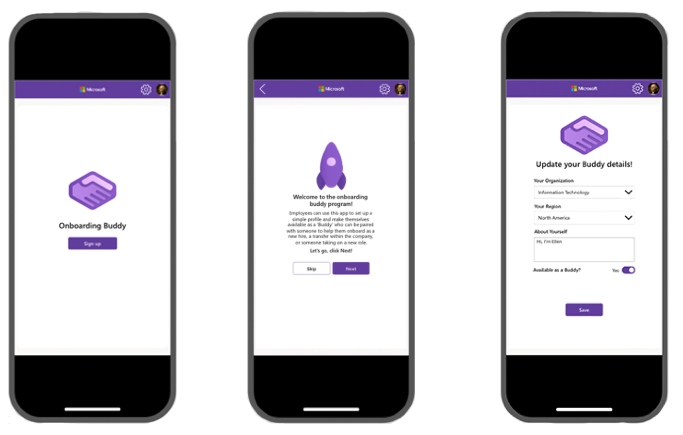

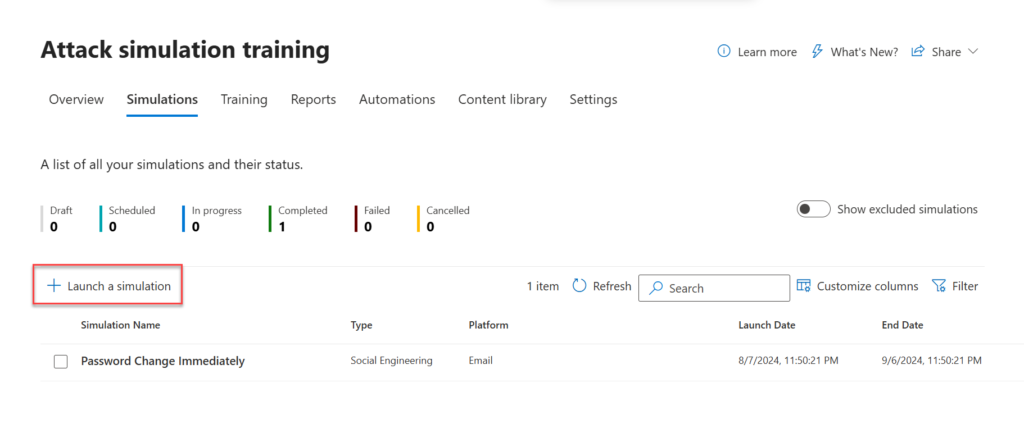

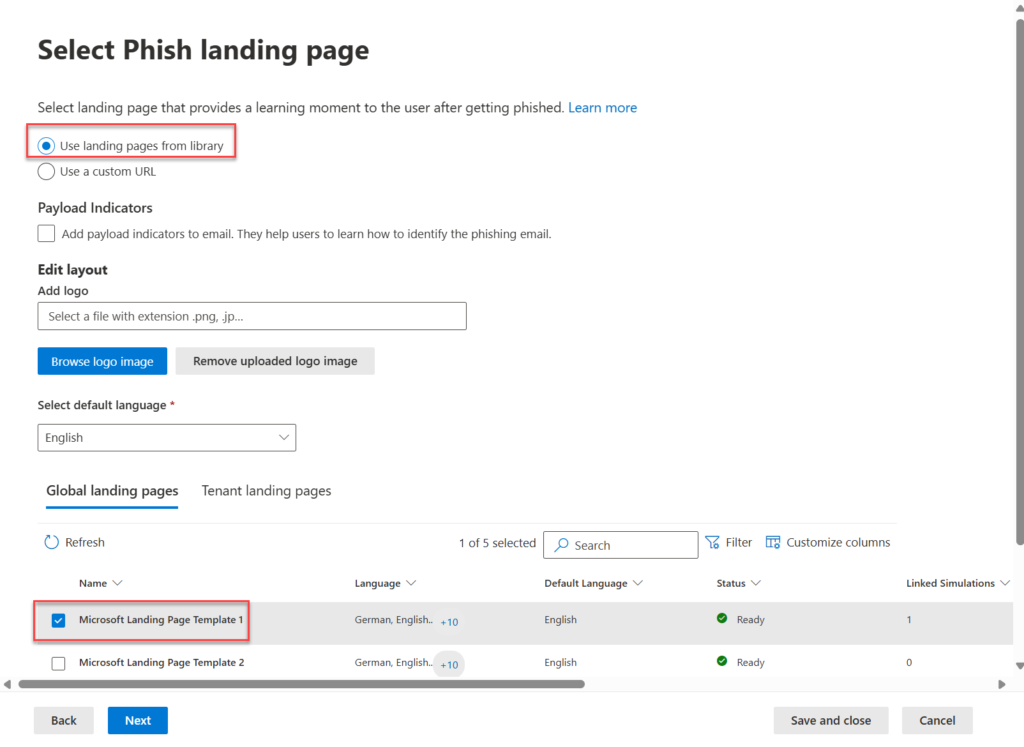

Ở trang Assign training sẽ giúp chỉ định các khóa đào tạo cho những người dùng. Tại phần Select training content preferences, bạn có thể chọn No training (không cần cung cấp các khóa đào tạo và bạn có thể tiến hành đào tạo offline sau), Redirect to a custom URL (điều hướng đến một trang web chỉ định chứa nội dung đào tạo do tổ chức thiết lập) hoặc Microsoft training experienced (sử dụng các khóa training mặc định của Microsoft).

Phần Due day giúp lựa chọn thời hạn hoàn thành khóa đào tạo gồm có 3 mốc thời gian là 7 ngày, 15 ngày và 30 ngày

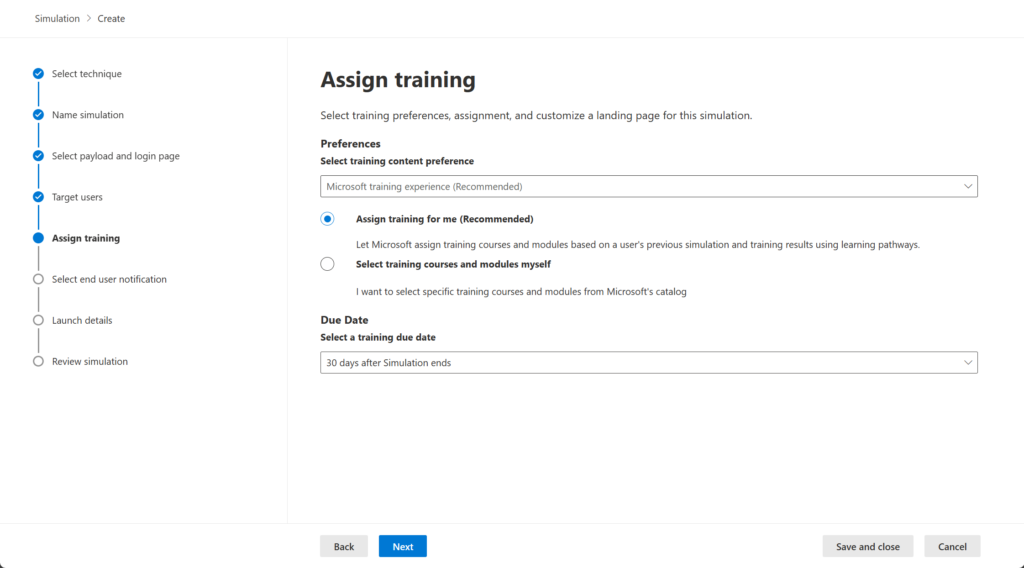

Ở trang Select Phish landing page, chọn một trang sẵn có (Use landing pages from library) hoặc chọn trang riêng của tổ chức (Use a custom URL). Đây là trang web sẽ thông báo cho người dùng biết họ đã bị tấn công lừa đảo trong chiến dịch này. Chọn Next.

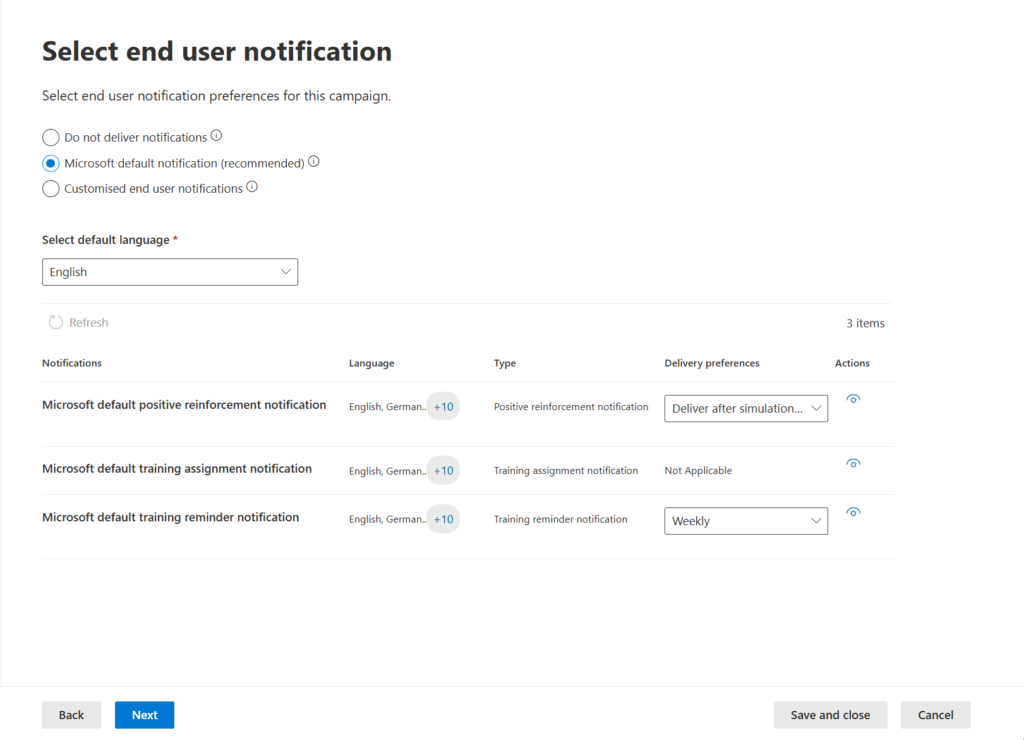

Trên trang Select end user notification chọn các lựa chọn về thông báo cho người dùng và nhấn Next.

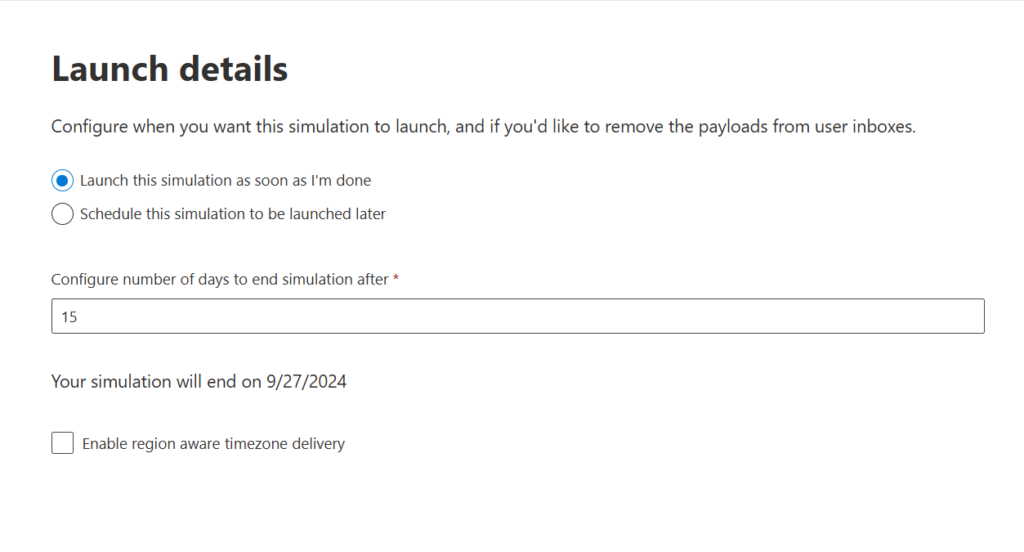

Cuối cùng chọn Launch this simulation as soon as I’m done để khởi động chiến dịch hoặc chọn Schedule this simulation to be launched later để chọn một thời điểm phù hợp chạy chiến dịch.

Chọn khoảng thời gian để kết thúc chiến dịch ở phần Configure number of days to end simulation after. Chọn Next và Submit.

Bước 3: Kiểm tra ở góc độ người dùng

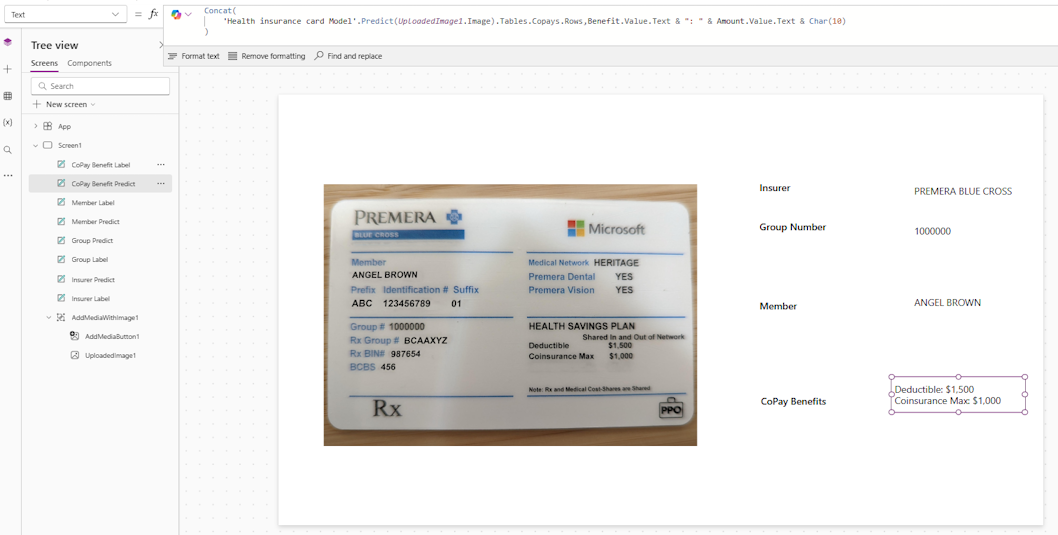

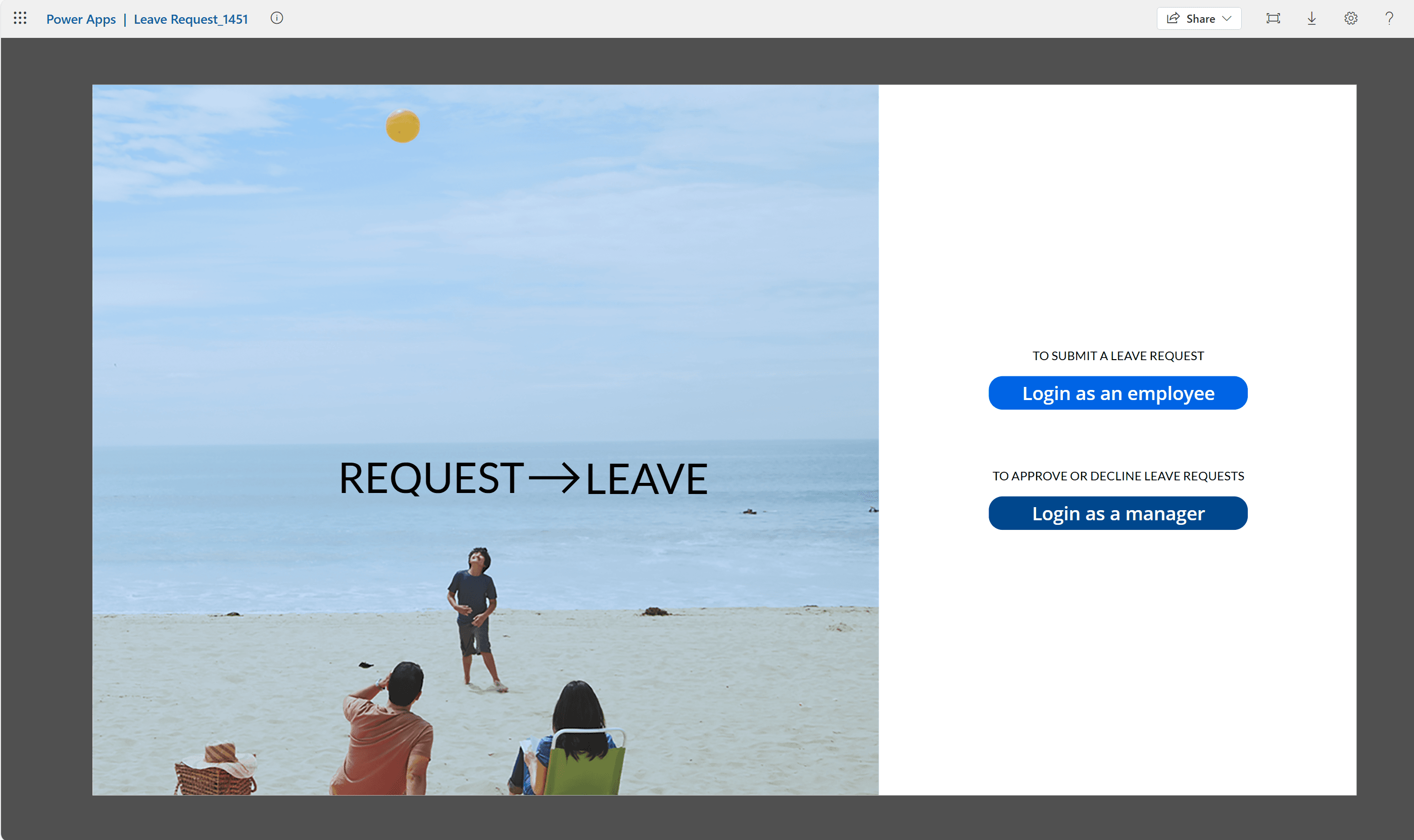

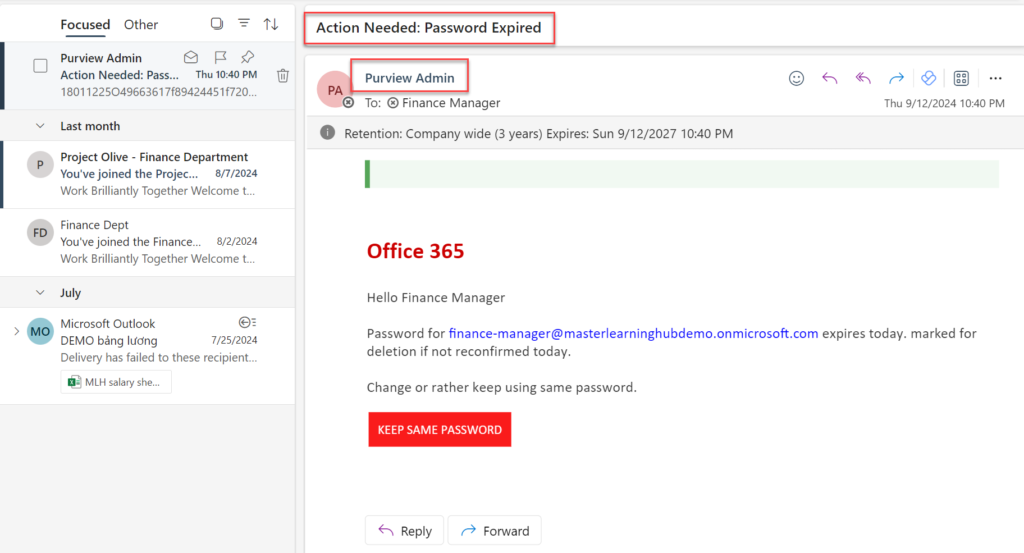

Truy cập vào một email của người dùng trong tổ chức sẽ thấy email trong Inbox. Mở email và nhấn vào đường link URL trong đó.

Một trang đăng nhập sẽ hiện ra với giao diện đăng nhập của Microsoft nhưng sẽ có URL khác. Nếu bất cẩn người dùng khó có thể nhận ra.

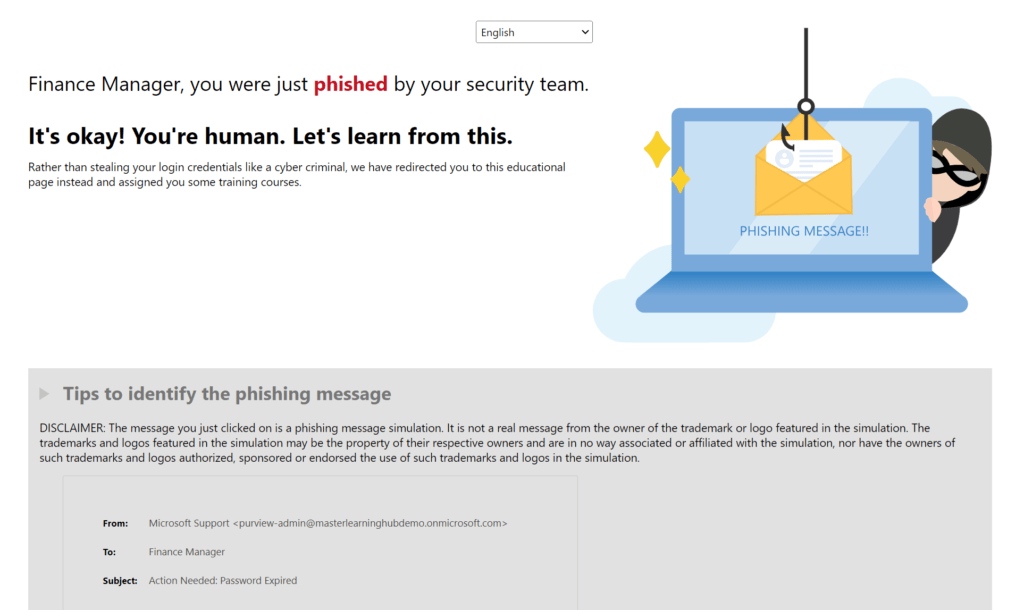

Bạn thử đăng nhập sẽ thấy trang web thông báo trả về bạn đã là nạn nhân của chiến dịch email lừa đảo của tổ chức.

Bước 4: Xem báo cáo về chiến dịch

Ở góc độ người quản trị, bạn vào trang Reports để xem tổng thể về chiến dịch. Những thông tin này sẽ vô cùng hữu ích cho các buổi đào tạo về nhận thức an toàn thông tin vì nó đến từ dữ liệu thực tế trong tổ chức.