Điều tra và khắc phục sự cố tự động (Automated investigation and remediation – AIR)

Giới thiệu chức năng AIR

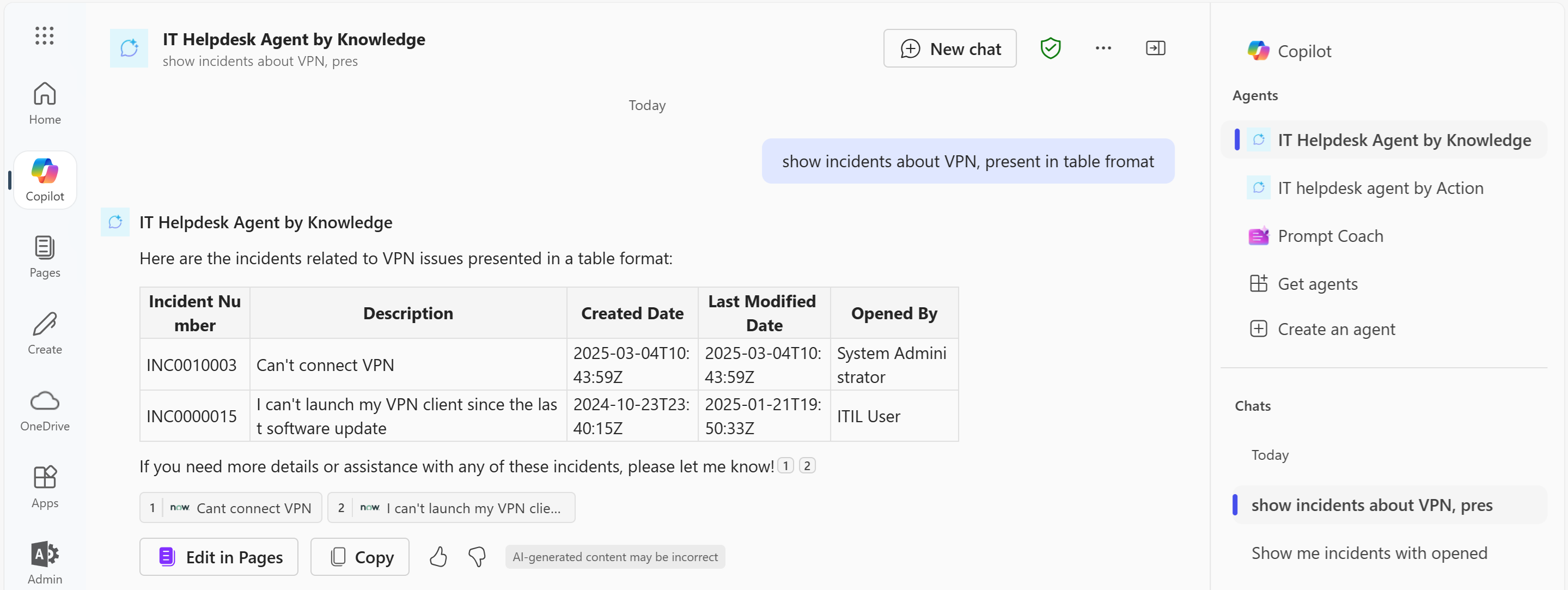

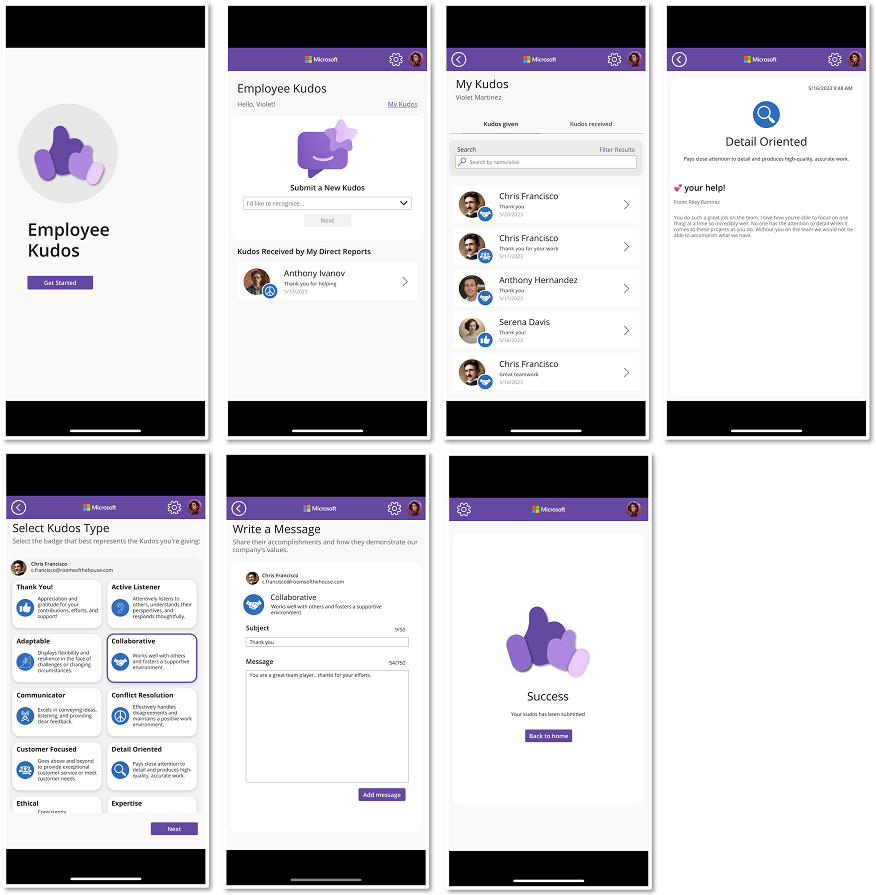

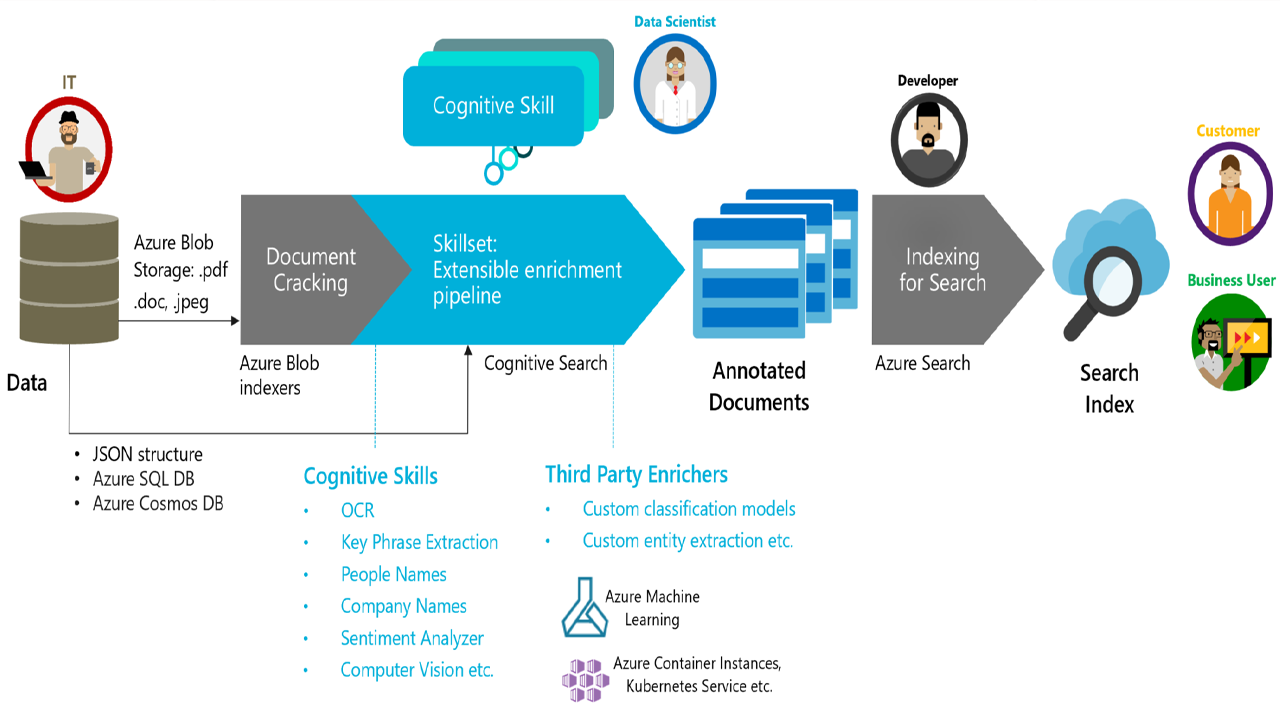

Chức năng điều tra và khắc phục sự cố tự động trên Microsoft Defender for Endpoint (MDE) và Defender for Business (MDB) giúp đội ngũ vận hành hệ thống bảo mật trong các tổ chức có thể tiết kiệm nhiều thời gian và công sức trong việc tìm kiếm và xử lý các sự cố an ninh. AIR mô phỏng lại từng bước cách thức một nhà phân tích bảo mật thực hiện để điều tra và khắc phục các mối đe dọa trong thực tế.

AIR sử dụng nhiều thuật toán kiểm tra khác nhau và dựa trên các quy trình mà các nhà phân tích bảo mật sử dụng. Các khả năng trong AIR được thiết kế để kiểm tra các cảnh báo và thực hiện hành động ngay lập tức để giải quyết các vi phạm.

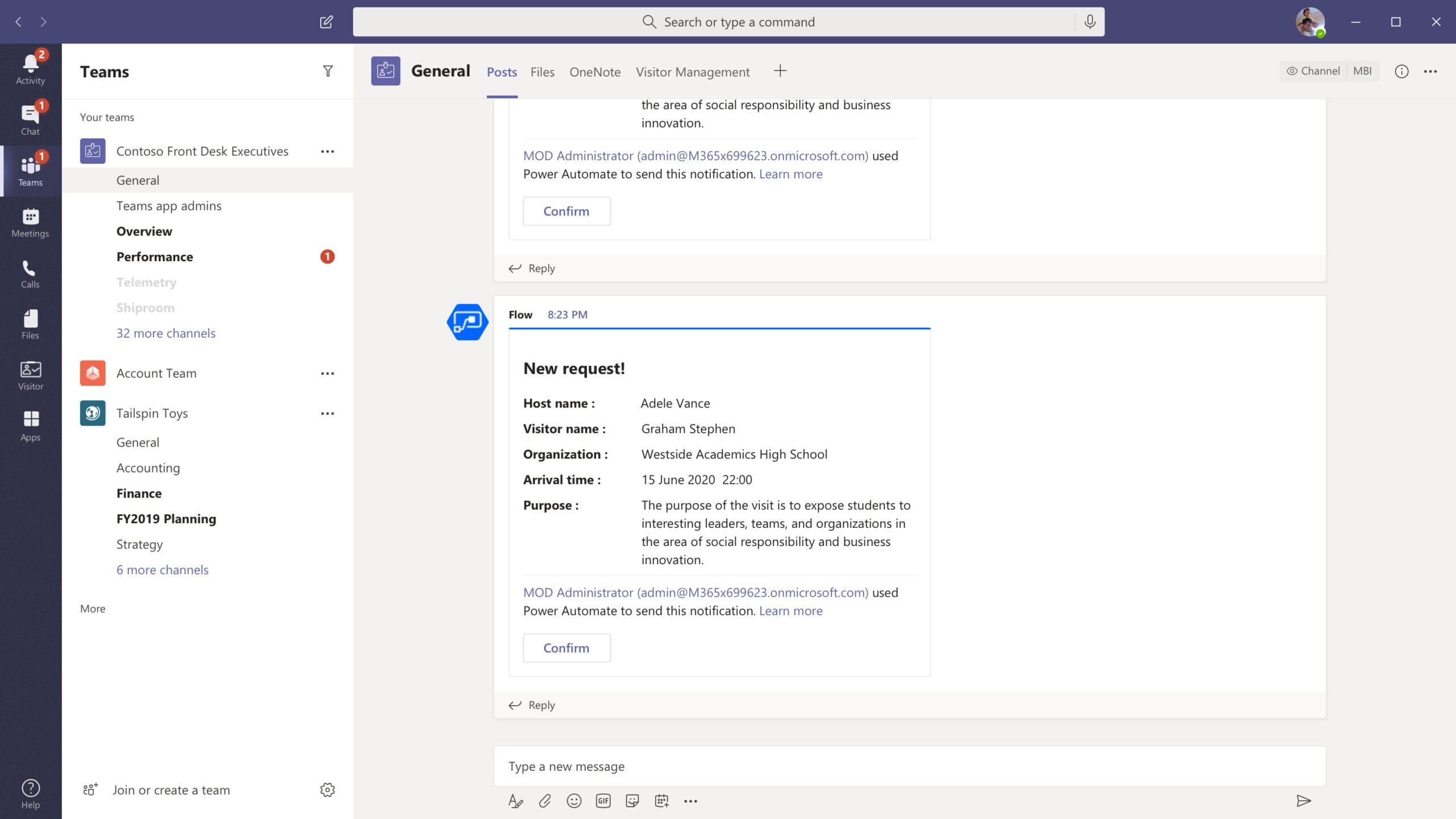

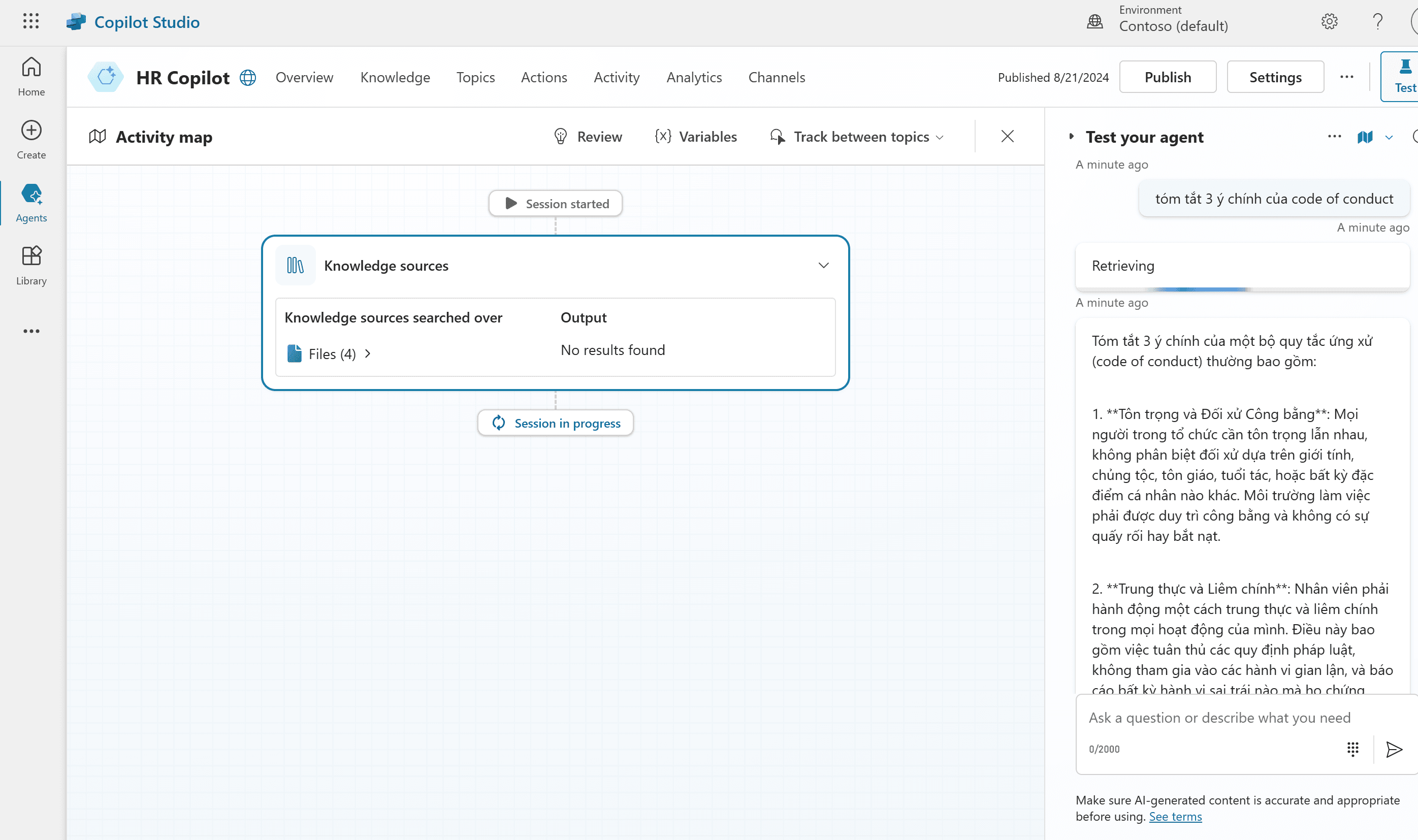

Các sự cố bảo mật được tìm thấy sẽ được MDE xử lý tự động

Nhờ AIR, hệ thống bảo mật của tổ chức có thể giảm đáng kể khối lượng cảnh báo, và cho phép các hoạt động bảo mật tập trung vào các mối đe dọa tinh vi và cần đến yếu tố con người nhiều hơn.

Tất cả các hành động điều tra và khắc phục của AIR, cho dù đang chờ xử lý hay đã hoàn tất, đều được theo dõi trong mục Action Center (trung tâm hành động). Trong Action center, các hành động đang chờ xử lý sẽ được chấp thuận (hoặc từ chối) và các hành động đã hoàn tất có thể được hoàn tác (Undo) nếu cần thiết.

Action Center là trung tâm hành động, nơi có thể xem chi tiết lịch sử các hành động cũng như các hành động chờ được chấp thuận.

Yêu cầu sử dụng AIR

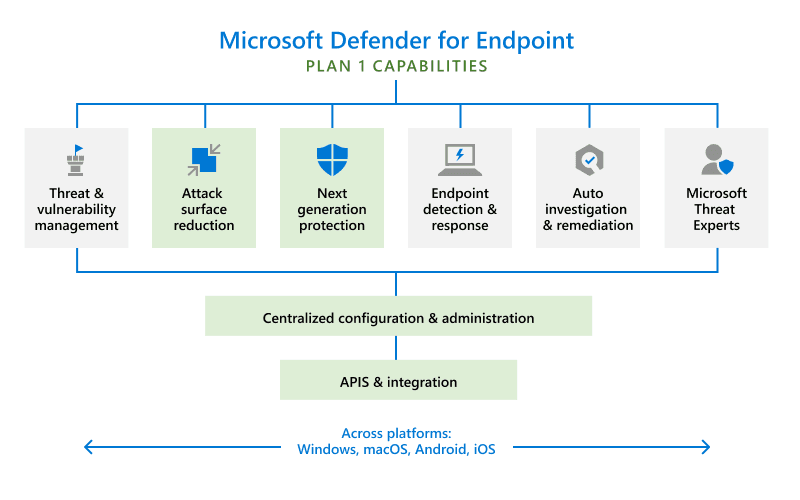

Giấy phép cần thiết

- Defender for Endpoint Plan 2

- Defender for Business

MDE hỗ trợ chức năng Device Group nên có thể cấu hình cho từng Device Group, trong khi MDB sẽ chỉ có thể cấu hình cho toàn bộ thiết bị. Ngoài ra, MDE có thể chọn cơ chế Full (tự động hoàn toàn) và Semi (bán tự động), trong khi đó MDB chỉ có thể chọn Full.

Chức năng AIR không có trên MDE Plan 1

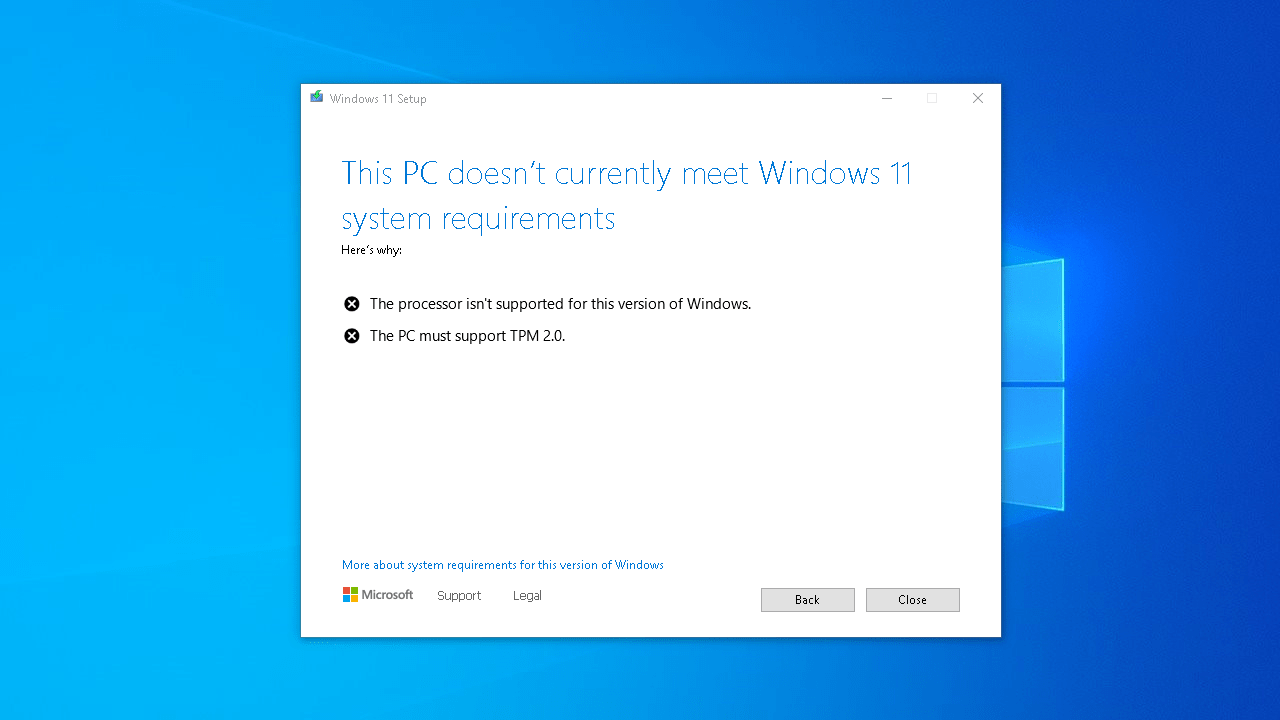

Hệ điều hành hỗ trợ

Hiện tại chức năng AIR hỗ trợ các phiên bản hệ điều hành dưới đây

- Windows Server 2012 R2 (Preview)

- Windows Server 2016 (Preview)

- Windows Server 2019

- Windows Server 2022

- Windows 10, version 1709 (OS Build 16299.1085 với bản vá KB4493441) trở lên

- Windows 10, version 1803 (OS Build 17134.704 với bản vá KB4493464) trở lên

- Windows 10, version 1803 trở lên

- Windows 11

Lưu ý rằng Windows Server 2012 R2 và Windows Server 2016 cần cài đặt thêm Unified Agent

Một số yêu cầu bổ sung khác

- Chức năng Defender Antivirus đang ở chế độ hoạt động (active mode) hoặc chế độ thụ động (passive mode) trên thiết bị

- Khi MDAV ở chế độ ngừng hoạt động (disabled) hoặc đã bị gỡ bỏ (uninstalled), AIR sẽ không hoạt động bình thường.

Mức độ tự động hóa của AIR

Các mức độ tự động hóa trong AIR

Trong Microsoft Defender for Endpoint, bạn có thể cấu hình AIR theo một trong nhiều cấp độ tự động hóa. Cấp độ tự động hóa ảnh hưởng đến việc các hành động khắc phục sau khi điều tra của AIR sẽ được thực hiện tự động hay chỉ khi được chấp thuận từ đội ngũ bảo mật trong tổ chức.

Một số cấp độ tự động hóa trong AIR gồm có:

- Full – remediate threats automatically

- Semi – require approval for all folders

- Semi – require approval for core folders remediation

- Semi – require approval for non-temp folders remediation

- No automated response

Full – remediate threats automatically

Đây là tính năng tự động hóa hoàn toàn, các hành động khắc phục được thực hiện tự động trên các thực thể được coi là độc hại. Tất cả các hành động khắc phục được thực hiện có thể được xem trong Action Center (https://security.microsoft.com/action-center) ở thẻ History. Có thể hoàn tác (undo) lại một hành động khắc phục đã thực hiện.

Semi – require approval for all folders

Với mức độ bán tự động này, cần phải có sự chấp thuận cho các hành động khắc phục trên tất cả các tập tin. Các hành động đang chờ xử lý có thể được xem và chấp thuận trong Action Center trên thẻ Pending. Các hành động đang chờ xử lý sẽ hết thời gian sau 7 ngày. Nếu một hành động hết thời gian, hành động sẽ bị từ chối.

Semi – require approval for core folders remediation

- Với mức độ bán tự động này, cần phải phê duyệt cho bất kỳ hành động khắc phục nào cần thiết đối với các tập tin hoặc tập tin thực thi nằm trong các thư mục lõi của hệ thống. Các thư mục lõi bao gồm các thư mục hệ điều hành, chẳng hạn như Windows (\windows\*).

- Các hành động khắc phục có thể được thực hiện tự động trên các tập tin hoặc tập tin thực thi nằm trong các thư mục khác (không phải thư mục lõi).

- Các hành động đang chờ xử lý đối với các tập tin hoặc tập tin thực thi trong các thư mục lõi có thể được xem và phê duyệt trong Action Center, trên thẻ Pending.

- Các hành động đã thực hiện trên các tập tin hoặc tập tin thực thi trong các thư mục khác có thể được xem trong Action Center ở thẻ History.

Semi – require approval for non-temp folders remediation

- Với mức độ bán tự động này, cần phải có sự chấp thuận cho bất kỳ hành động khắc phục nào cần thiết trên các tập tin hoặc tập tin thực thi không nằm trong các thư mục tạm thời. Các thư mục tạm thời có thể bao gồm các ví dụ sau:

- \users\*\appdata\local\temp\*

- \documents and settings\*\local settings\temp\*

- \documents and settings\*\local settings\temporary\*

- \windows\temp\*

- \users\*\downloads\*

- \program files\

- \program files (x86)\*

- \documents and settings\*\users\*

- Các hành động khắc phục có thể được thực hiện tự động trên các tập tin hoặc tập tin thực thi nằm trong các thư mục tạm thời.

- Các hành động đang chờ xử lý đối với các tập tin hoặc tập thực thi không nằm trong các thư mục tạm thời có thể được xem và phê duyệt trong Action Center, trên thẻ Pending.

- Các hành động đã được thực hiện trên các tập tin hoặc tập tin thực thi trong các thư mục tạm thời có thể được xem và phê duyệt trong Action Center, trên thẻ History.

No automated response

- Không sử dụng chức năng tự động hóa và quá trình điều tra tự động sẽ không chạy trên các thiết bị của tổ chức. Do đó, không có hành động khắc phục nào được thực hiện hoặc đang chờ xử lý từ kết quả của điều tra tự động.

- Không nên sử dụng tùy chọn này vì nó làm giảm khả năng bảo mật của các thiết bị trong tổ chức của bạn

Một số điểm chú ý về mức độ tự động hóa trên AIR

- Tự động hóa hoàn toàn được khuyến nghị cho tất cả khách hàng, và đã được chứng minh là đáng tin cậy, hiệu quả và an toàn.

- Những tenant mới (tạo sau ngày 16/8/2020) chức năng AIR được kích hoạt theo mặc định.

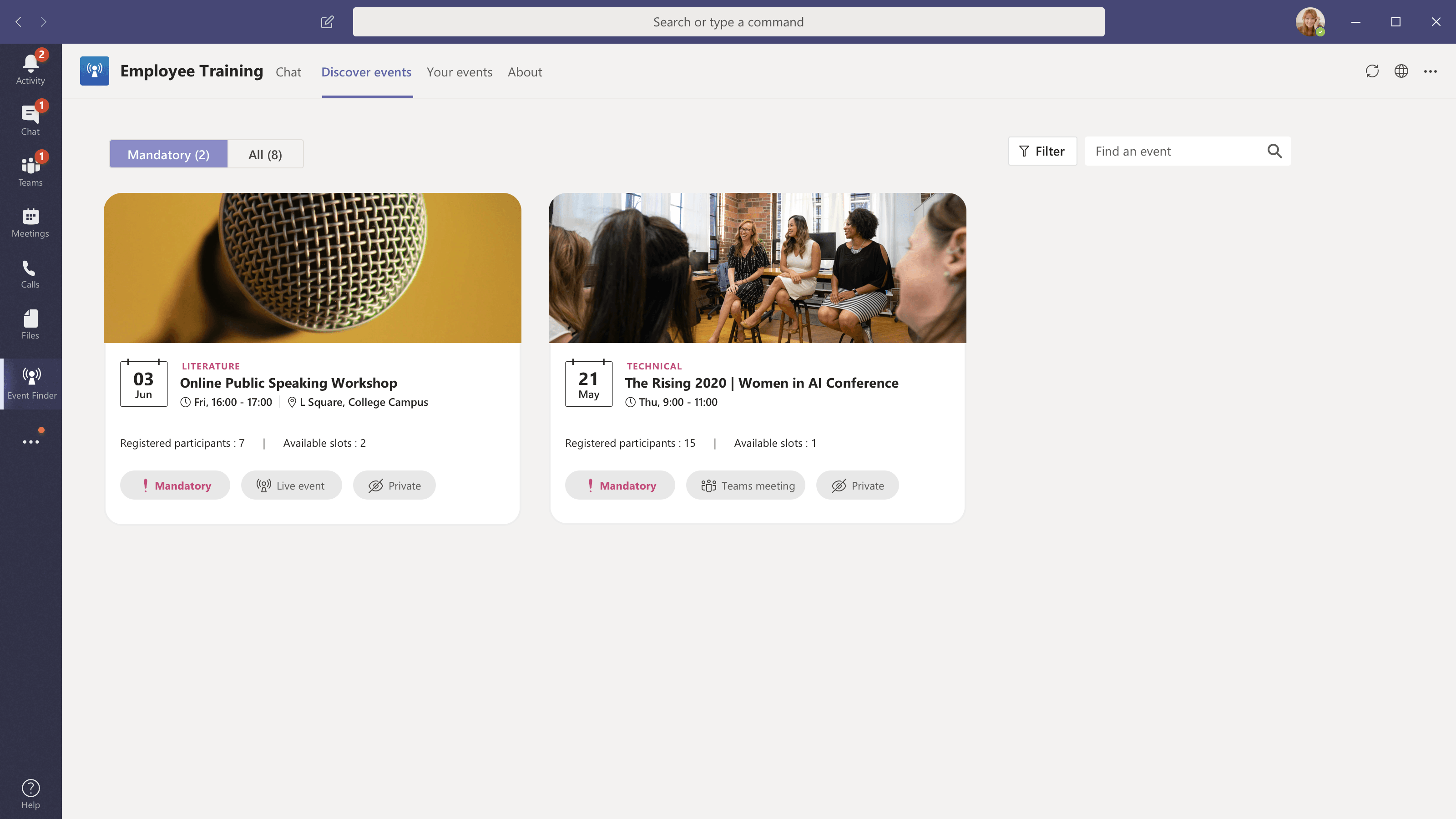

- AIR được kích hoạt tự động trên Defender for Business theo mặc định. Defender for Business không sử dụng nhóm thiết bị (Device Group) theo cùng cách như Defender for Endpoint. Do đó, AIR được bật và áp dụng cho tất cả các thiết bị trong Defender for Business.

Cấu hình chức năng AIR

Cấu hình vai trò (Role) và quyền (Permission)

Bạn có thể xem lại bài viết phần 2 trong chuỗi triển khai MDE để tham khảo cách cấu hình Role và Permission https://masterlearninghub.com/implement-mde-part-02/.

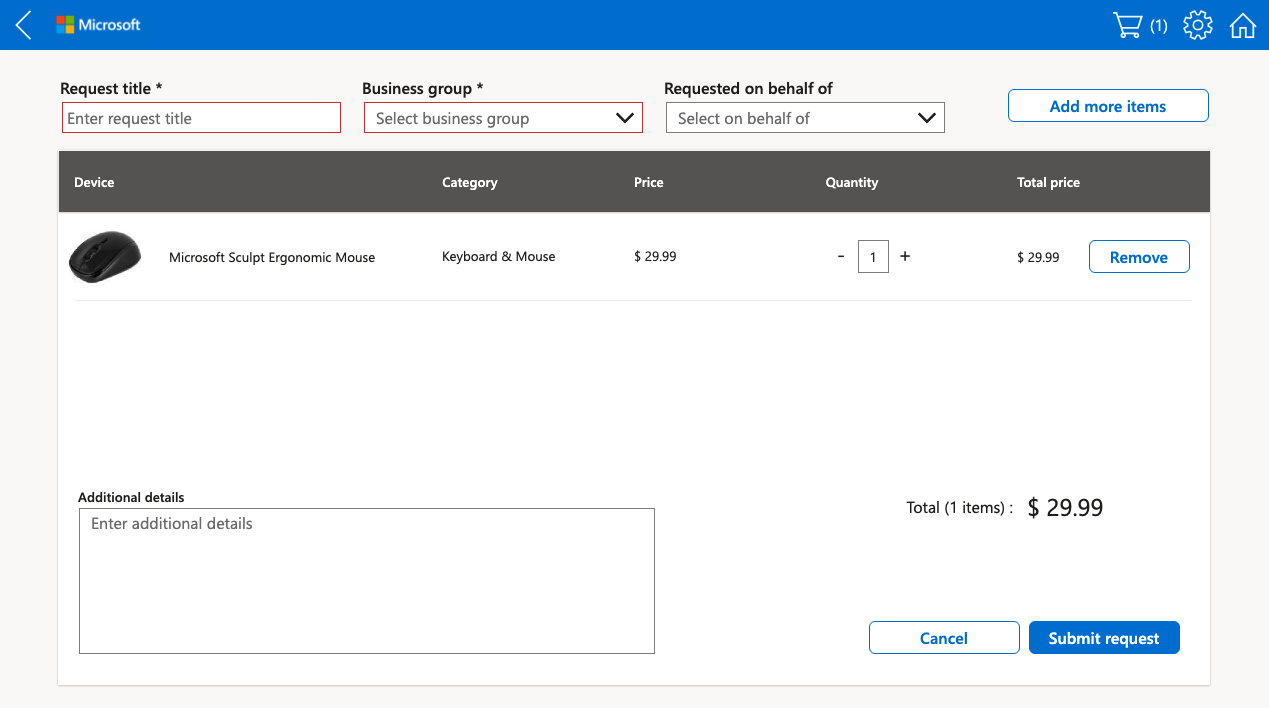

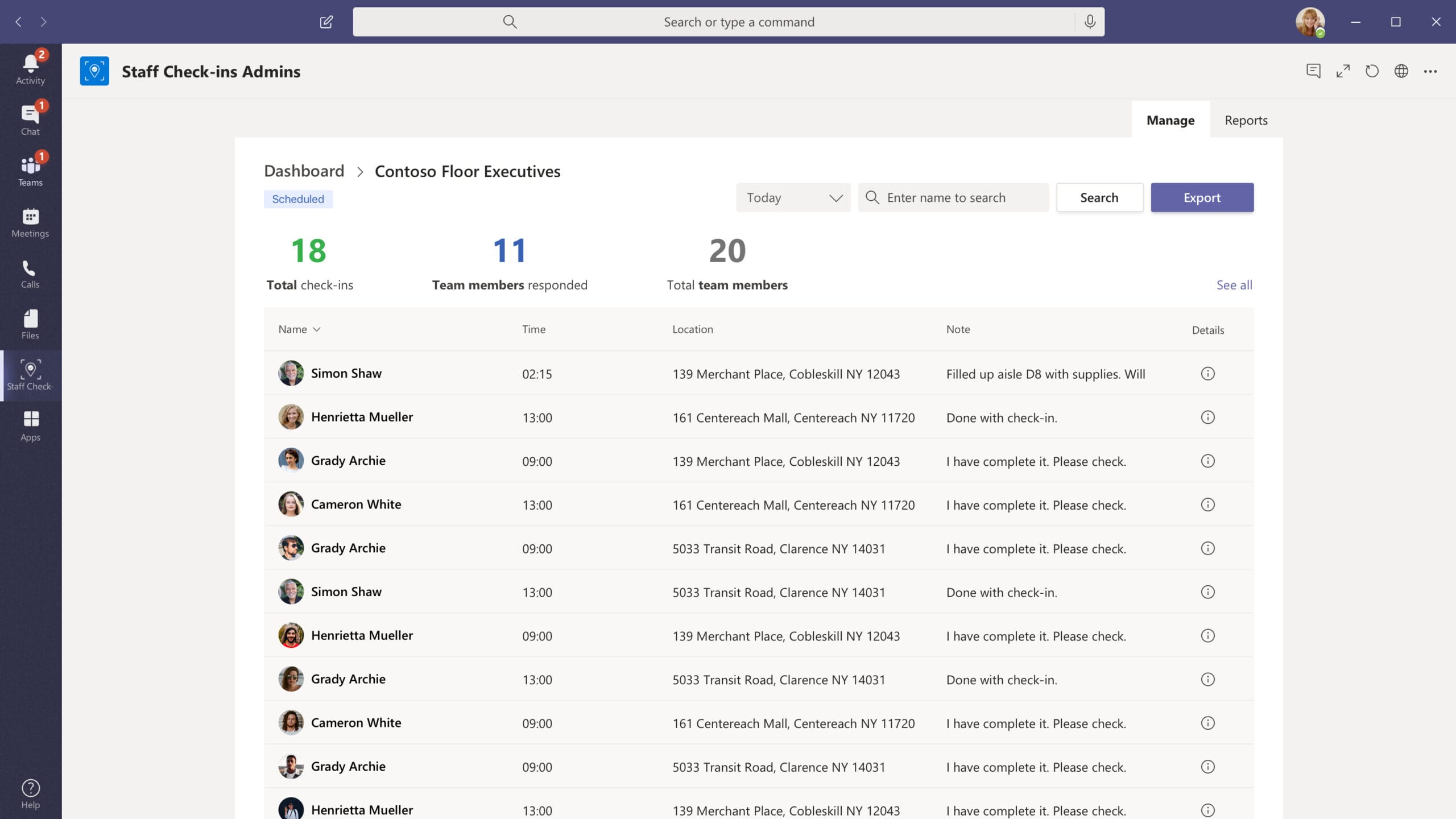

Thiết lập Device Group

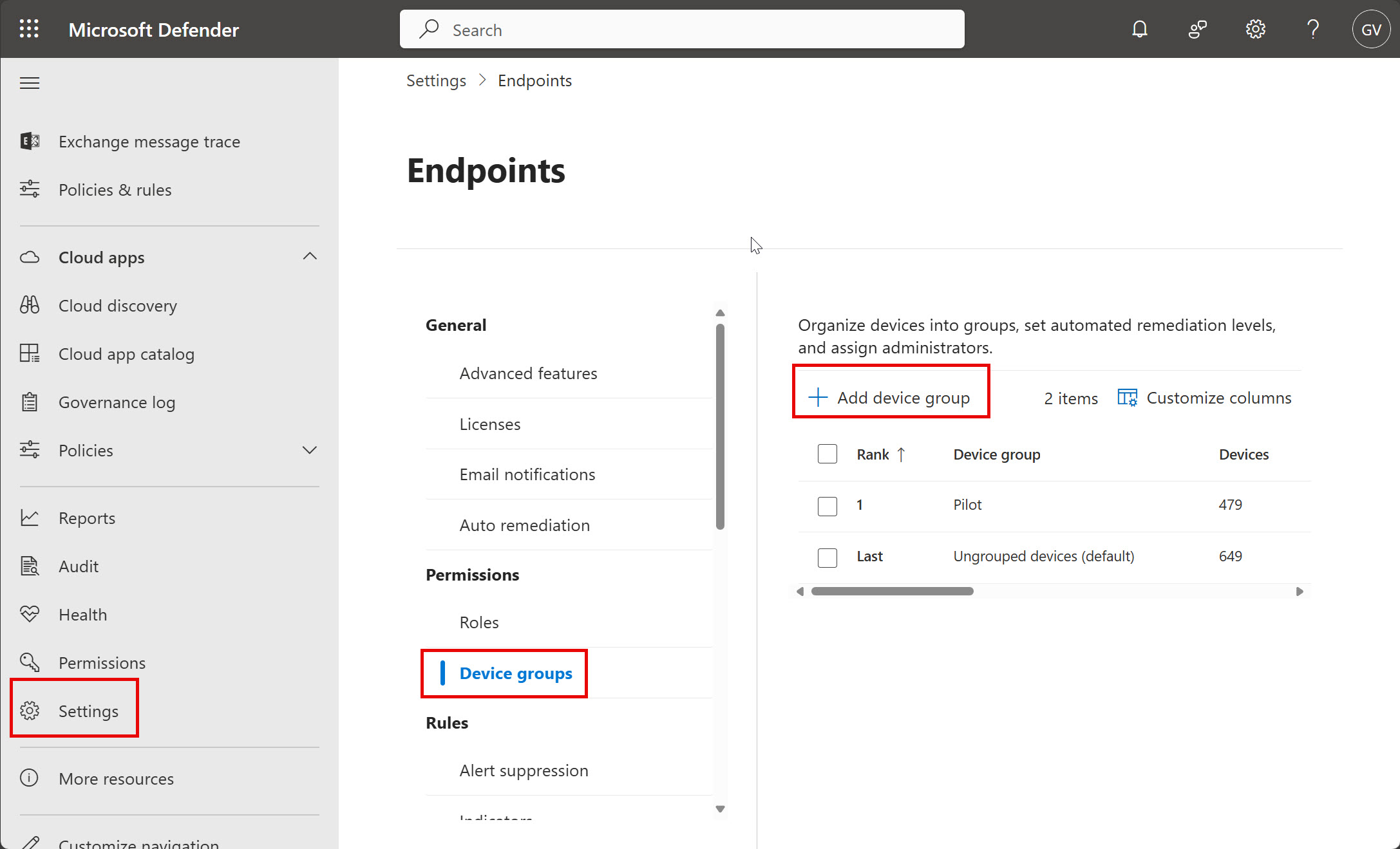

Truy cập Microsoft Defender Portal (https://security.microsoft.com), ở trang Settings > Permissions > Device Groups

Chọn +Add a device group. Quá trinh này gồm 4 bước

Bước 1: General

Đặt tên cho nhóm thiết bị (Device Group name)

Chọn mức độ khắc phục sự cố (Remediation level) gồm:

- Full – remediate threats automatically

- Semi – require approval for all folders

- Semi – require approval for core folders remediation

- Semi – require approval for non-temp folders remediation

- No automated response

Trong tình huống này chúng ta lựa chọn giải pháp tối ưu Full – remediate threats automatically

Bước 2: Devices

Sử dụng các rule để thêm thiết bị vào các Device Group thay vì thực hiện thủ công thêm thiết bị. các điều kiện bao gồm Name (tên thiết bị), Domain (tên miền của tổ chức), Tag (tag thiết bị), OS (hệ điều hành của thiết bị).

Bạn chọn các toán tử trong phần Operator và cập nhật giá trị vào ô Value để thêm thiết bị vào danh sách đã chọn

Ví dụ trong tình huống được mô tả ở phía trên chúng ta lựa chọn tất cả các thiết bị Windows 10 có tên thiết bị bắt đầu bằng các ký tự ‘gd’…

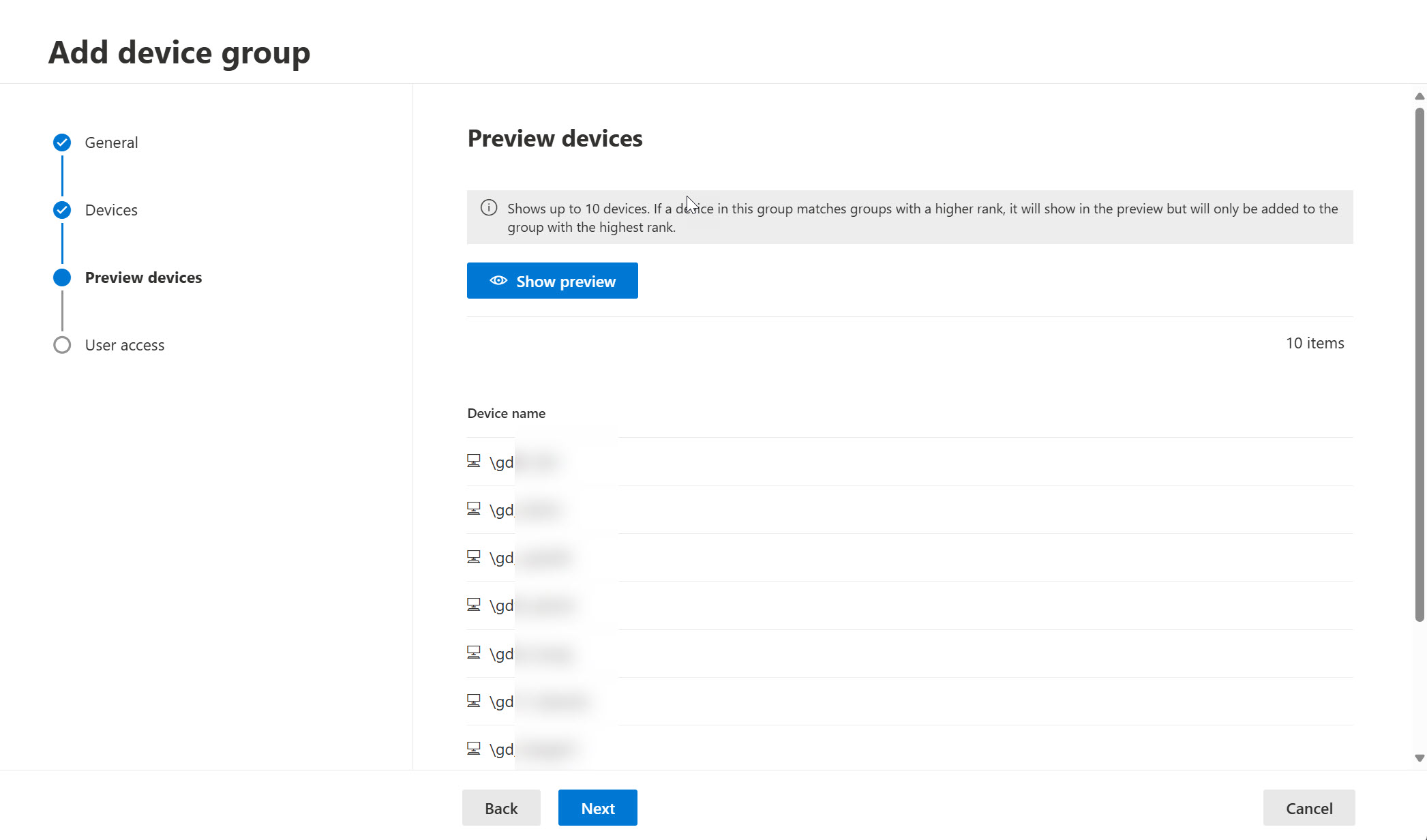

Bước 3: Preview Devices

Chọn Show Preview để xem trước danh sách các thiết bị trong Device Group

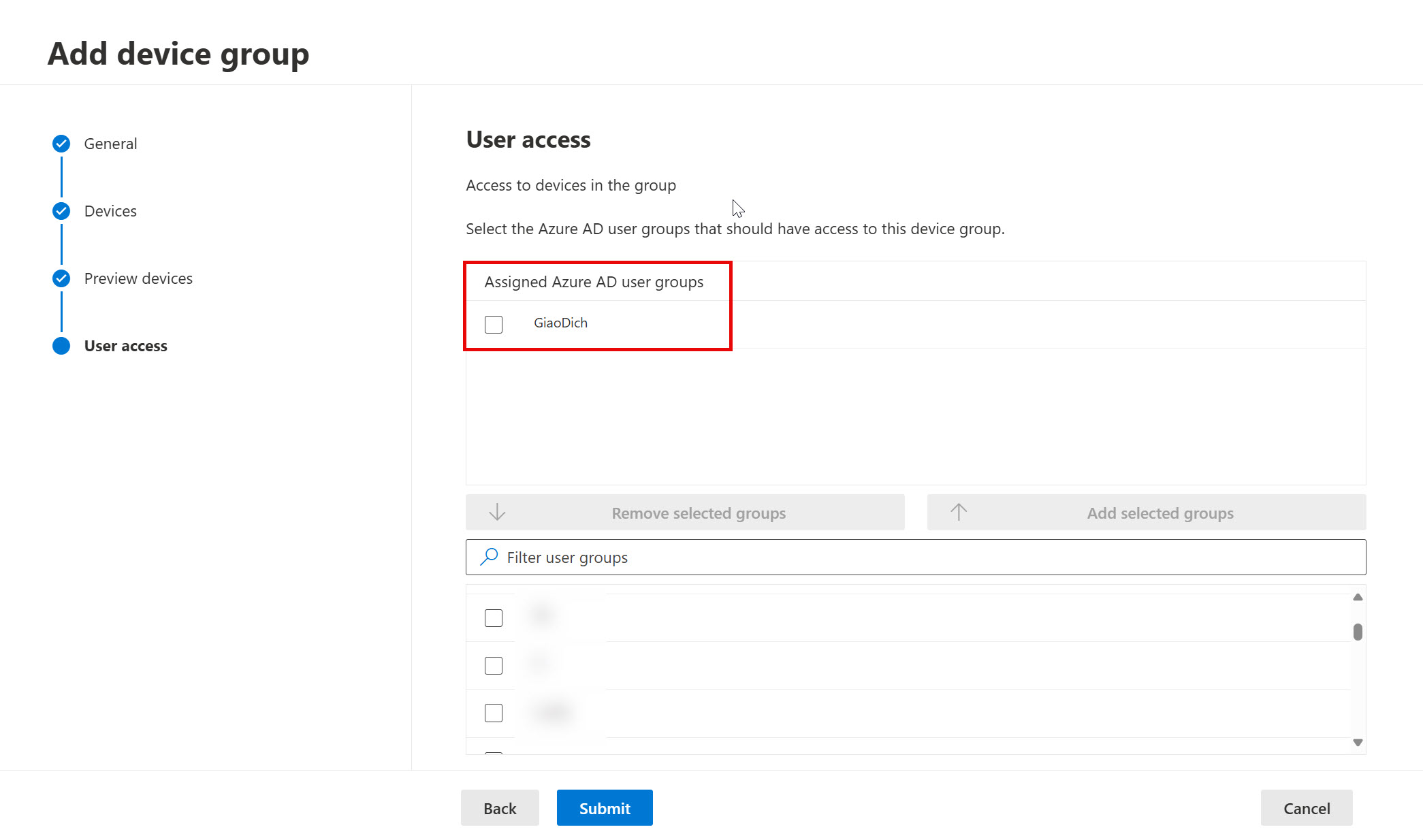

Bước 4: User Access

Chọn nhóm người dùng sẽ được phép truy cập các thiết bị trong Device Group.

Sau khi hoàn tất chọn Submit.

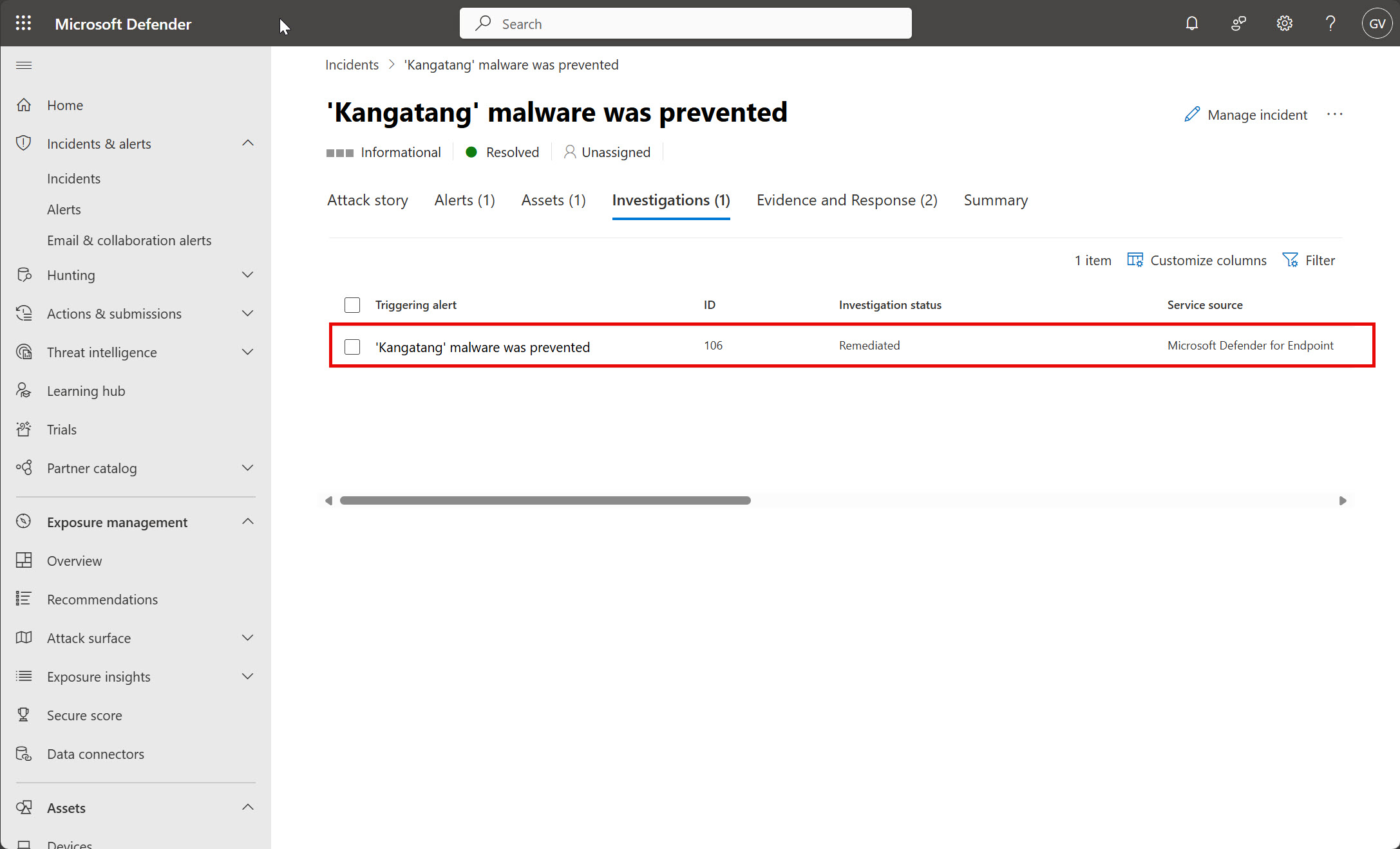

Khi gặp sự cố bảo mật, MDE sẽ tự động xử lý và khi hoàn thành sẽ có trạng thái Remediated.

Chi tiết về cách xử lý cũng như các cảnh báo (Alerts), sự cố bảo mật (Incidents) sẽ có trong bài viết tiếp theo.