Phần 4: Cấu hình Attack Surface Reduction (ASR) – ASR Rule

Giảm thiểu bề mặt bị tấn công – Attack Surface Reduction (ASR) là gì?

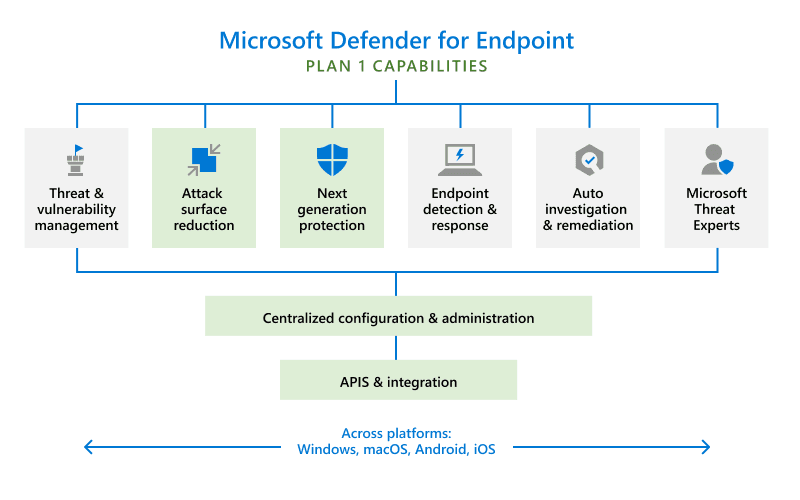

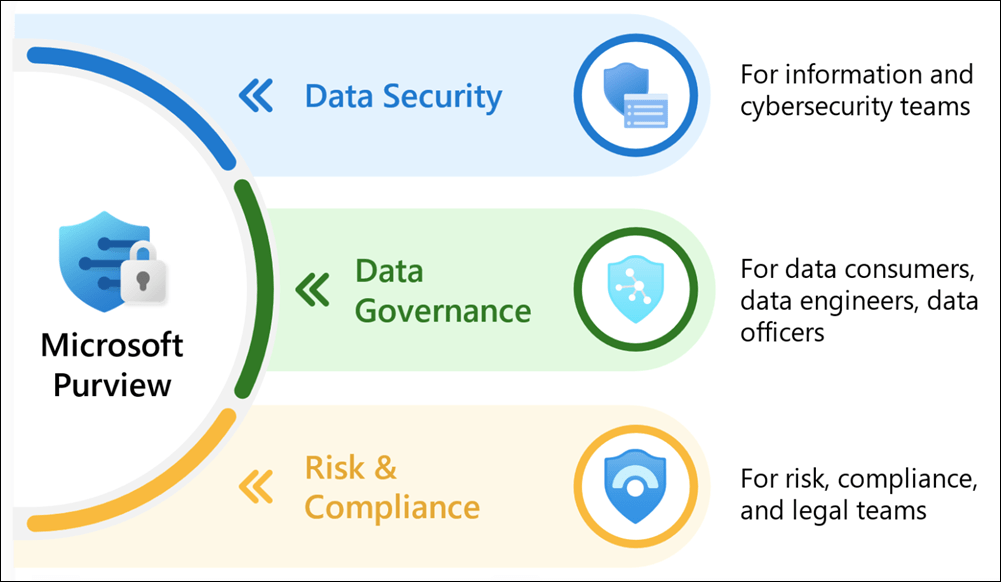

Bề mặt tấn công của tổ chức bao gồm tất cả các nơi mà kẻ tấn công có thể xâm phạm như thiết bị hoặc hệ thống mạng. Giảm thiểu bề mặt tấn công là một chức năng trên Microsoft Defender for Endpoint giúp bảo vệ thiết bị và hệ thống mạng của tổ chức, khiến kẻ tấn công khó khăn hơn trong việc xâm nhập hệ thống.

ASR bao gồm nhiều cách thức để bảo vệ hệ thống như ASR Rule, Application Control, Device Control, Exploit Protection, App and Browser Isolation, Network protection, Web protection. Chúng ta sẽ đi qua tất cả các công cụ này trong chuỗi series về Microsoft Defender for Endpoint. Ngày hôm nay chúng ta sẽ tìm hiểu về ASR Rule – mục đích ngăn chặn các hành vi của phần mềm, tập lệnh thực thi và cài đặt.

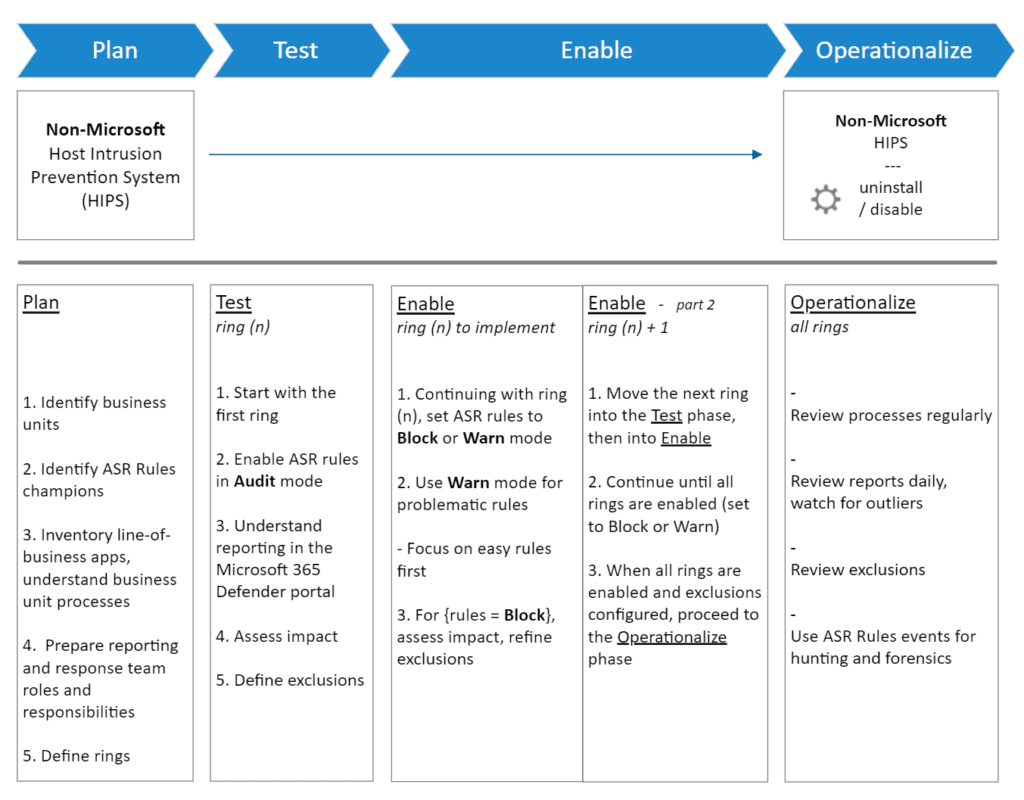

Các bước thực hiện và triển khai ASR Rule có thể tham khảo bên dưới gồm 4 bước là Plan (lập kế hoạch), Test (kiểm tra), Enable (kích hoạt sử dụng) và Operationalize (vận hành).

Phương pháp triển khai ASR Rule

ASR Rule có thể triển khai thông qua một trong số các công cụ dưới đây:

- Microsoft Intune

- Mobile Device Management – bằng cách sử dụng CSP policy configuration

- Microsoft Endpoint Configuration Manager (SCCM)

- Group Policy

- PowerShell – sử dụng phương pháp này cho giai đoạn thử nghiệm ban đầu và hiểu về hành vi

Bài viết minh họa trên giải pháp Microsoft Intune.

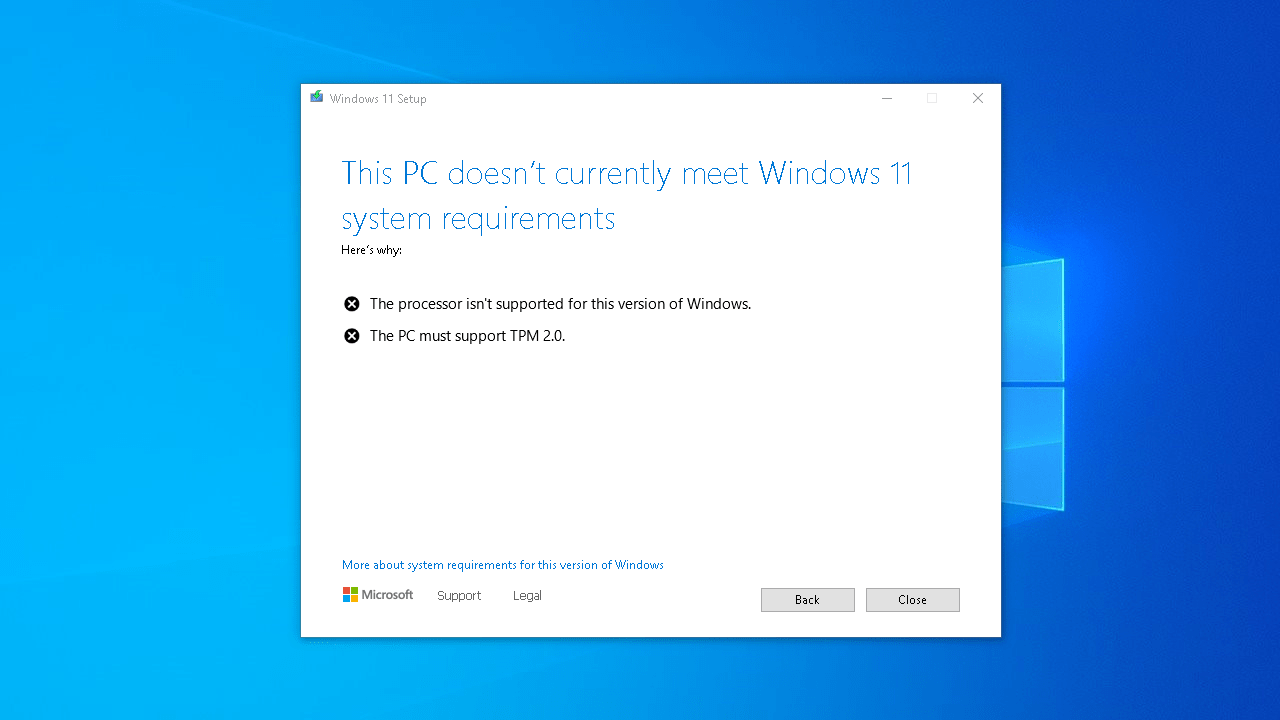

Một số yêu cầu của ASR Rule

Microsoft Defender Antivirus (MDAV) phải được kích hoạt và là chương trình antivirus/antimalware chính trên hệ thống và phải đang ở trạng thái Active.

MDAV không được ở một trong số các trạng thái bên dưới:

- Passive

- Passive mode with Endpoint detection and response (EDR) in Block Mode

- Limited periodic scanning (LPS)

- Off

Chức năng Cloud Protection (MAPS) được kích hoạt.

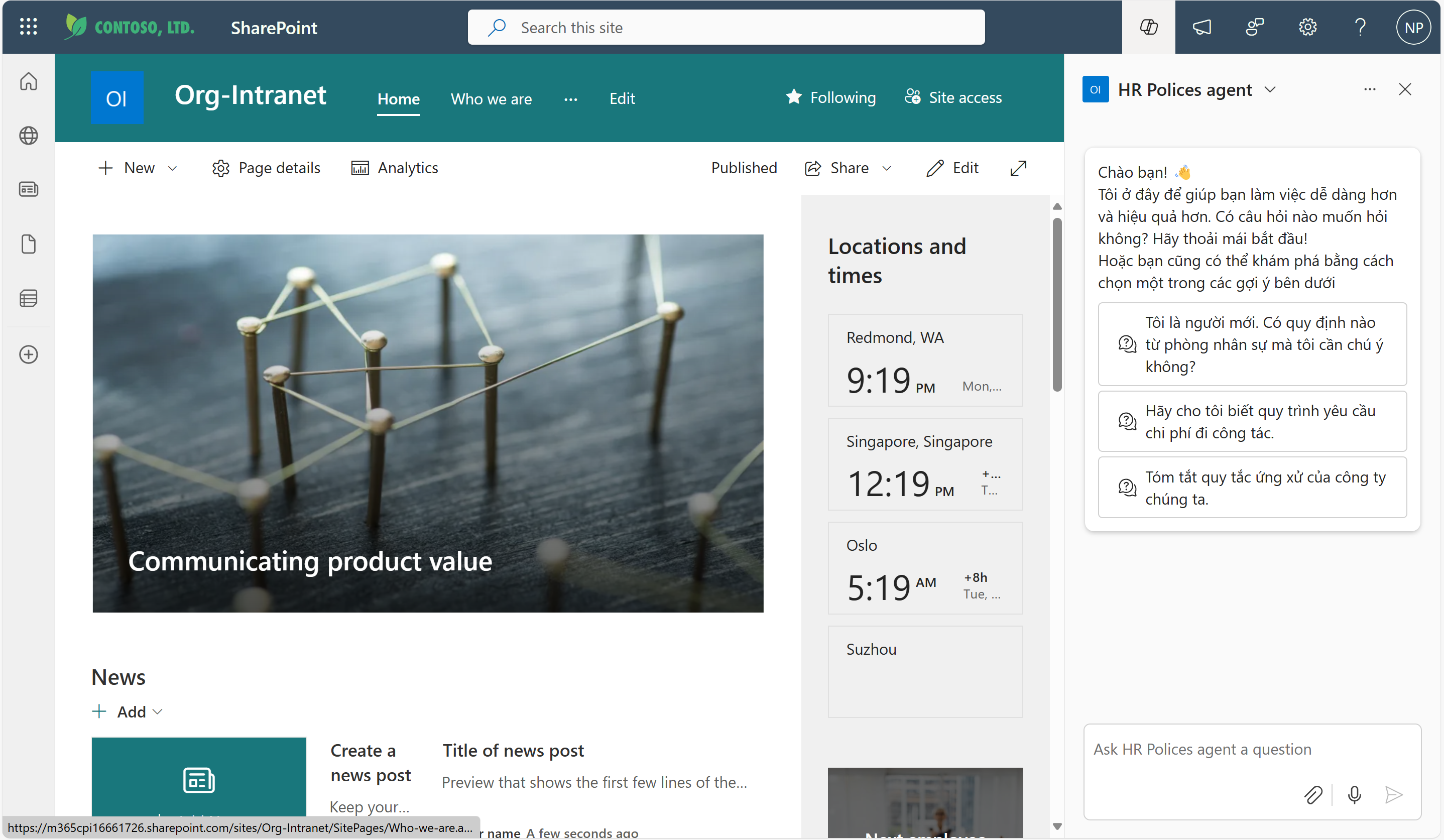

Cấu hình ASR Rule

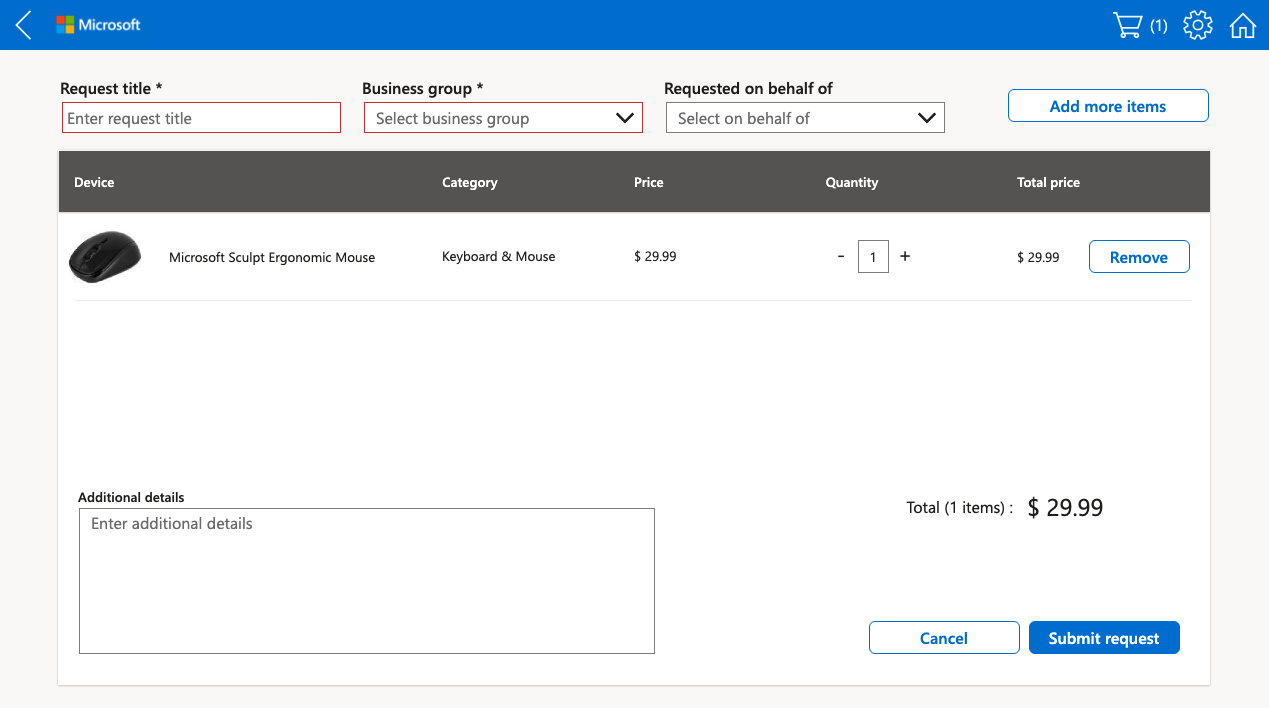

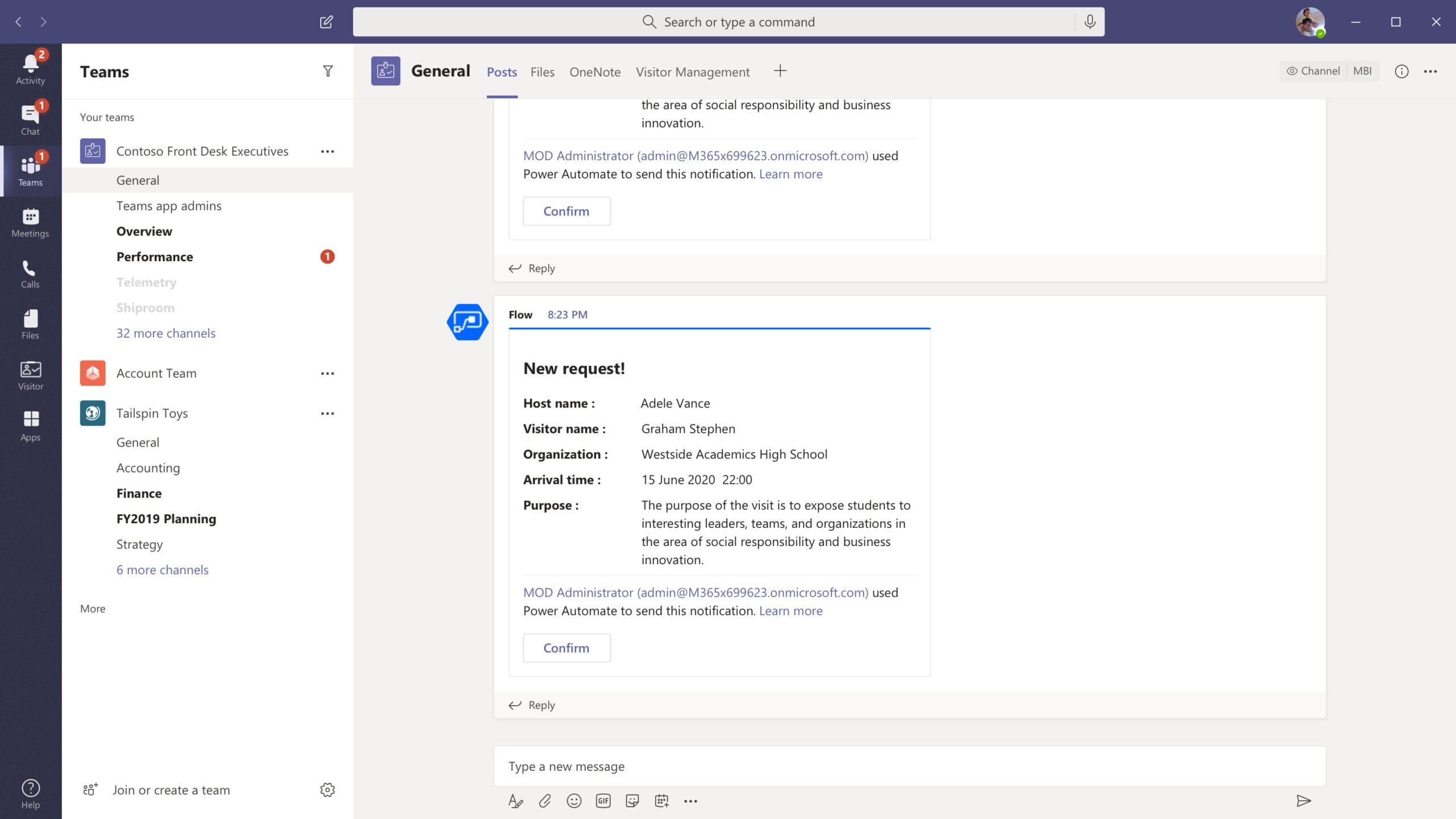

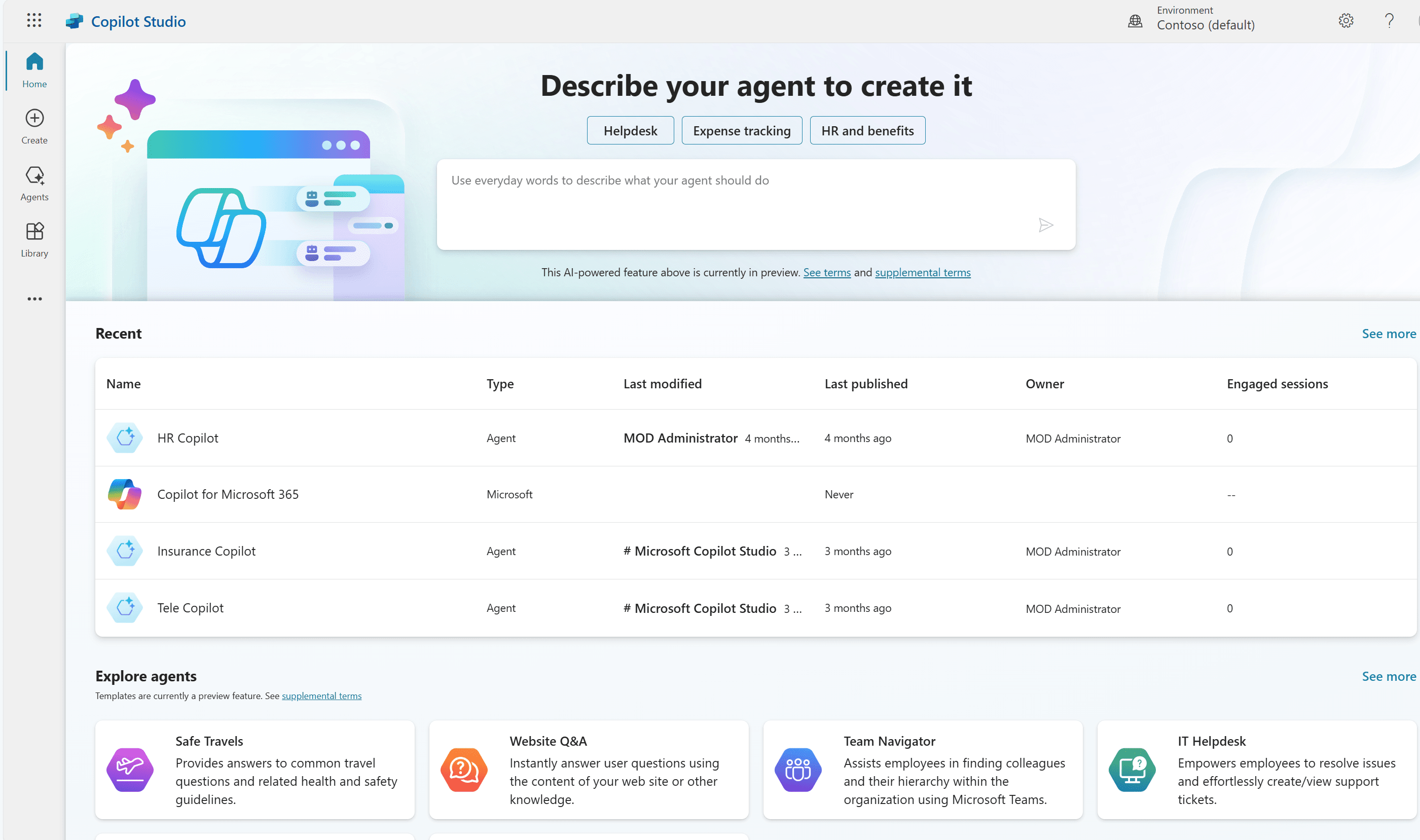

Trên giao diện Intune Admin Center ở địa chỉ https://intune.microsoft.com, chọn Endpoint Security > Attack Surface Reduction > Create Policy.

Ở bước tạo Profile chọn Windows ở phần Platform và Attack Surface Reduction Rules ở phần Profile.

Bước 1: Basics: điền tên cho policy và phần mô tả cho policy

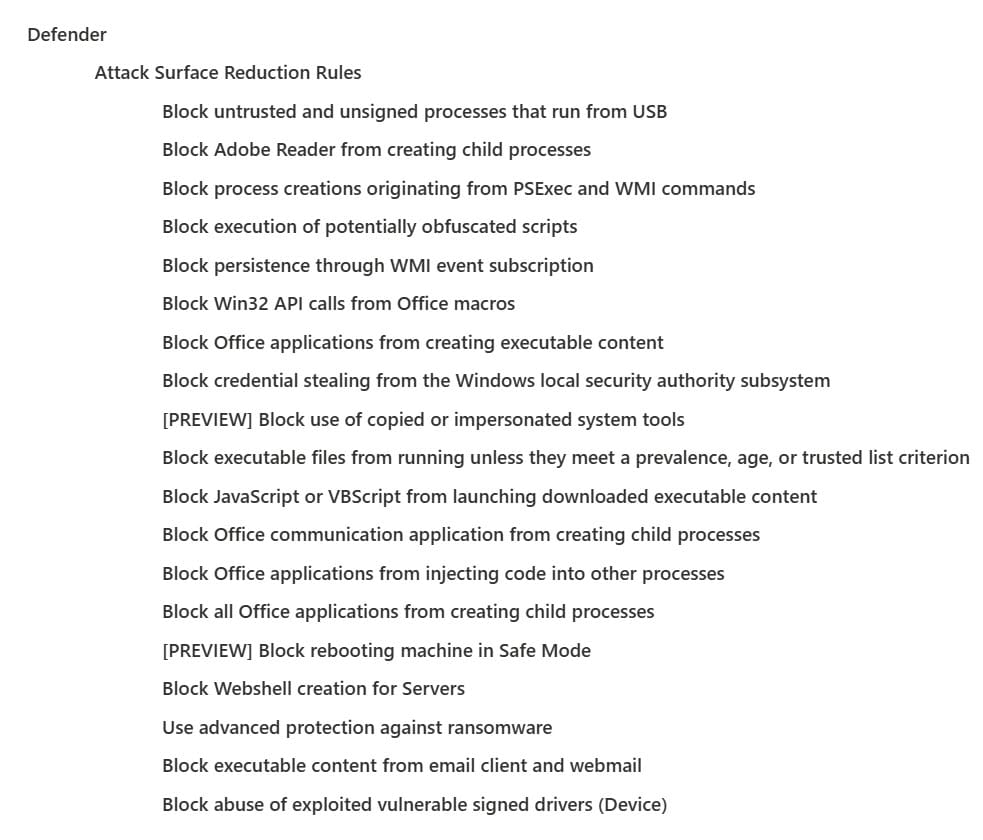

Bước 2: Configuration Settings: bao gồm các thiết lập để giảm thiểu bề mặt bị tấn công trên hệ thống. Chi tiết về mô tả các rule có thể tham khảo trên trang Attack surface reduction rules reference – Microsoft Defender for Endpoint | Microsoft Learn. Ở thời điểm hiện tại ASR có tổng cộng 19 Rule, gồm:

- Block Adobe Reader from creating child processes: ngăn chặn Adobe Reader tạo ra các tiến trình con

- Block process creations originating from PSExec and WMI commands: ngăn chặn tạo ra tiến trình từ các lệnh WMI và PSExec

- Block Win32 API calls from Office macros: ngăn chặn gọi Win32 API từ các macro Office

- Block Office applications from creating executable content: ngăn chặn các ứng dụng Office tạo các nội dung thực thi

- Block untrusted and unsigned processes that run from USB: ngăn chặn các tiến trình không an toàn chạy từ thiết bị USB.

- …

Mỗi thiết lập có tổng cộng 5 trạng thái gồm:

- Not configured hay Disable: ASR Rule không được cấu hình hoặc bị vô hiệu hóa. Mã của trạng thái này là 0

- Block: ASR Rule đã kích hoạt. Mã của trạng thái này là 1

- Audit: Đánh giá tác động của ASR Rule đối với tổ chức nếu được bật (trạng thái Block hoặc Warn). Mã của trạng thái này là 2.

- Warn: ASR được bật và hiển thị thông báo cho người dùng cuối, nhưng cho phép người dùng cuối bỏ qua quá trình ngăn chặn. Mã của trạng thái này là 6.

Best practice là trước khi tiến hành sử dụng cơ chế Block nên sử dụng các cơ chế như Audit và Warn đánh giá và cảnh báo người dùng.

Bước 3: Scope Tag: tạm thời bỏ qua bước này

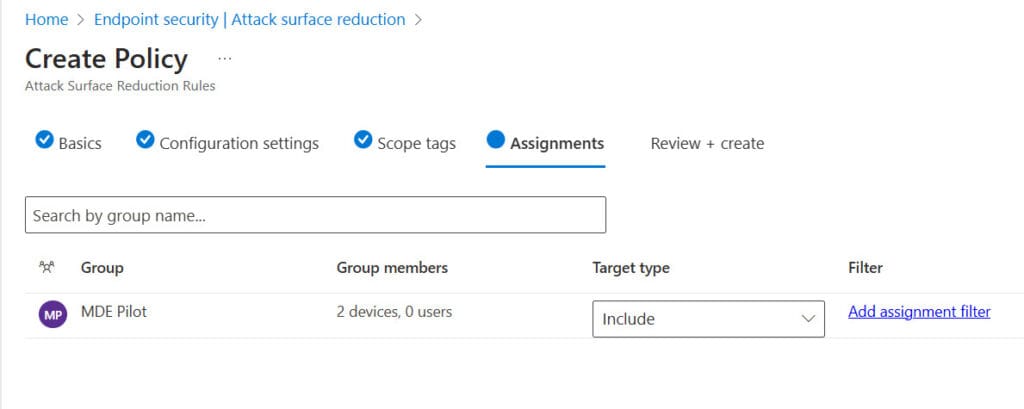

Bước 4: Assignment: Chọn Group User và/hoặc Group Device sẽ áp dụng các thiết lập.

Cuối cùng chọn Save để lưu lại các thiết lập

Như vậy với bước thiết lập ASR Rule này hệ thống có thể tăng cường thêm khả năng bảo mật và điểm số trên Secure Score sẽ tăng lên tương ứng.

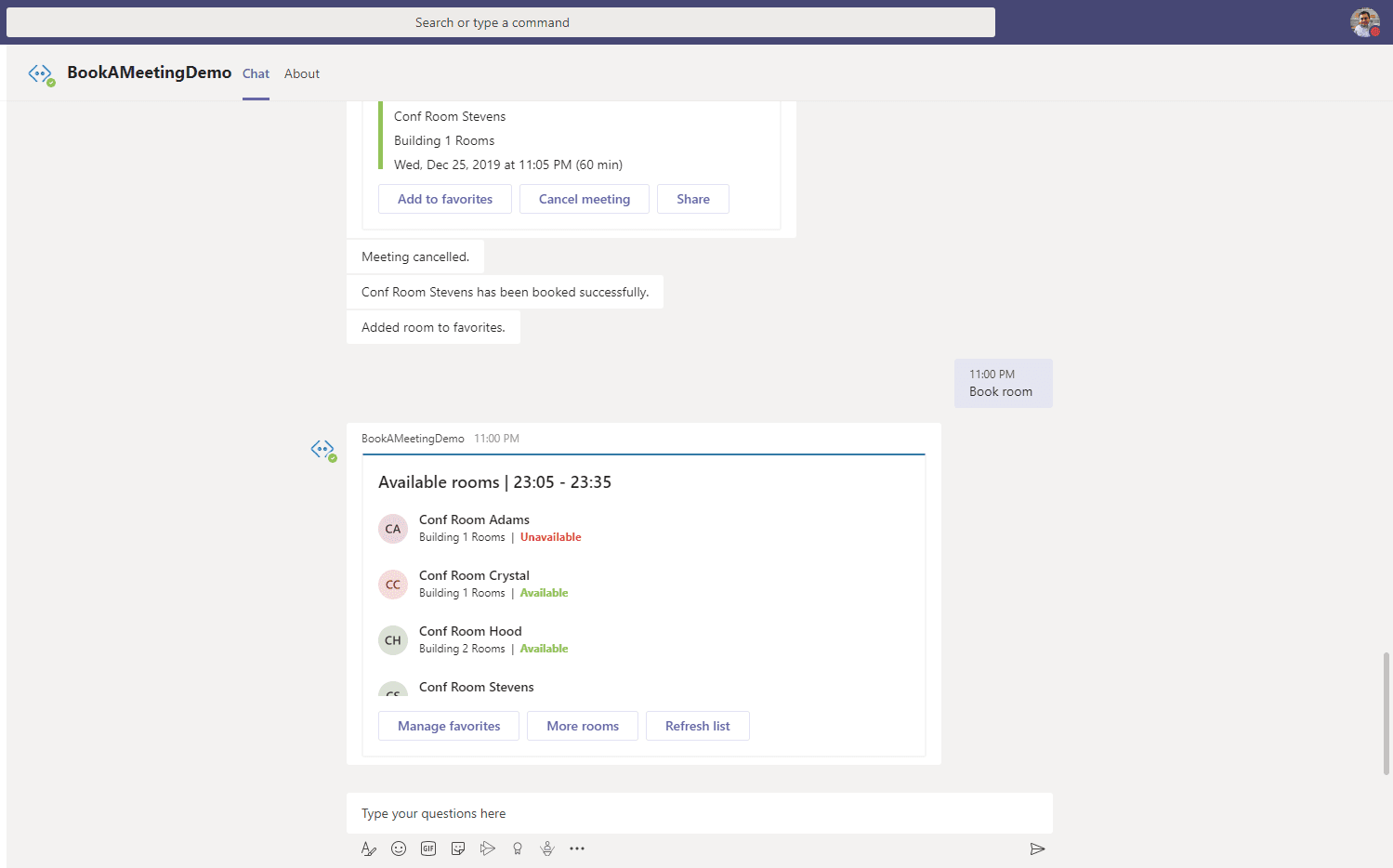

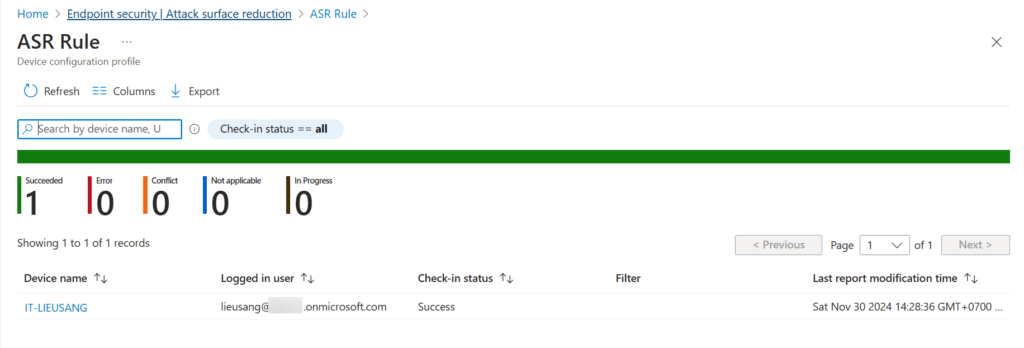

Trên giao diện Intune Admin Center, chọn Attack Surface Reduction và chọn vào ASR Rule đã tạo > View Report sẽ thấy trạng thái thiết bị đã được áp dụng.

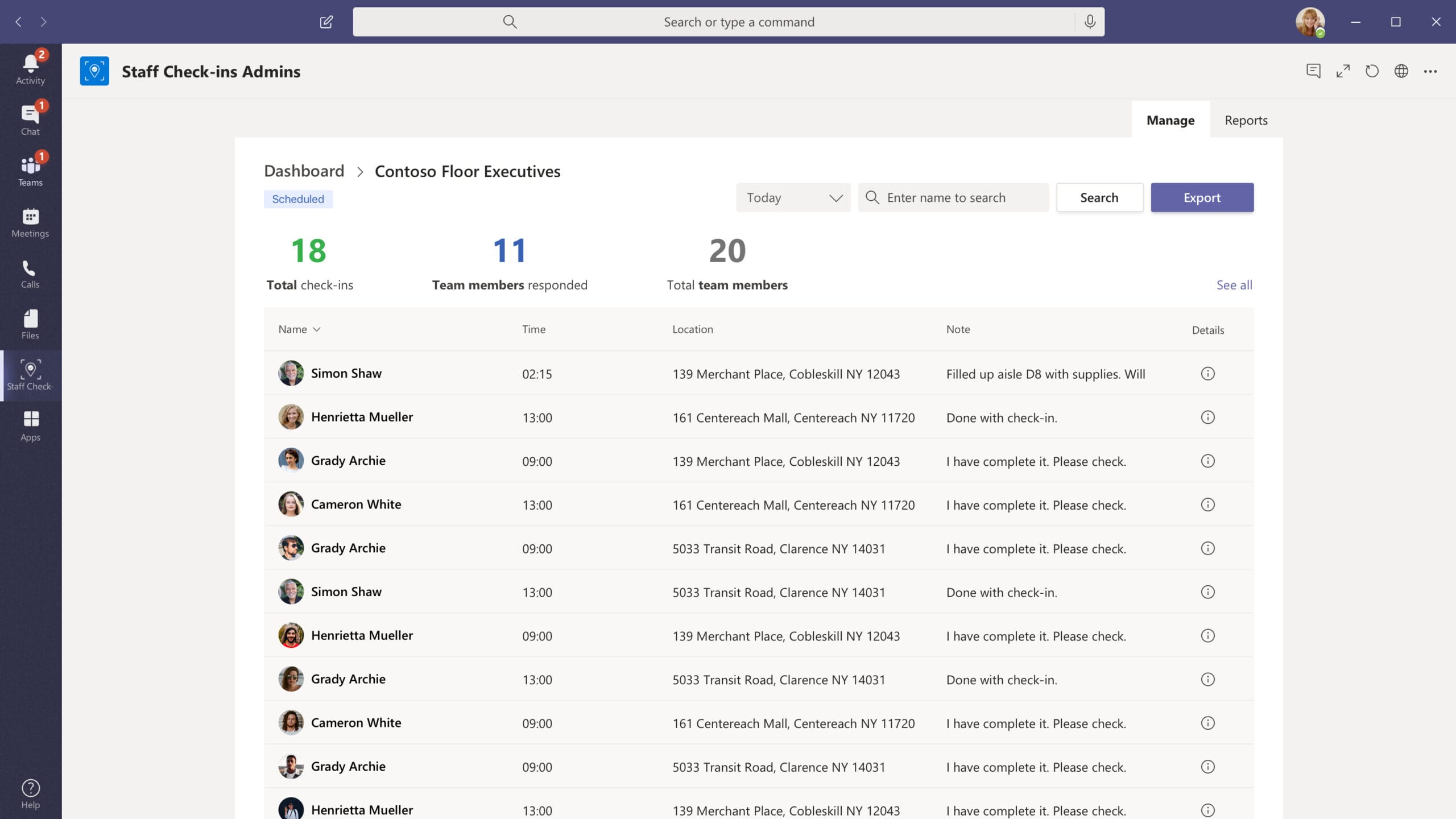

Kiểm tra quá trình vận hành ASR Rule

Để kiểm tra quá trình vận hành các thiết lập ASR Rule đã tạo, bạn có thể tải về một số dữ liệu mẫu dùng để kiểm tra các ASR Rule:

Block Office applications from creating executable content

Block Office applications from creating child processes

…

Sau khi tải về chạy trực tiếp nội dung trên thiết bị/máy ảo đã triển khai ASR Rule.

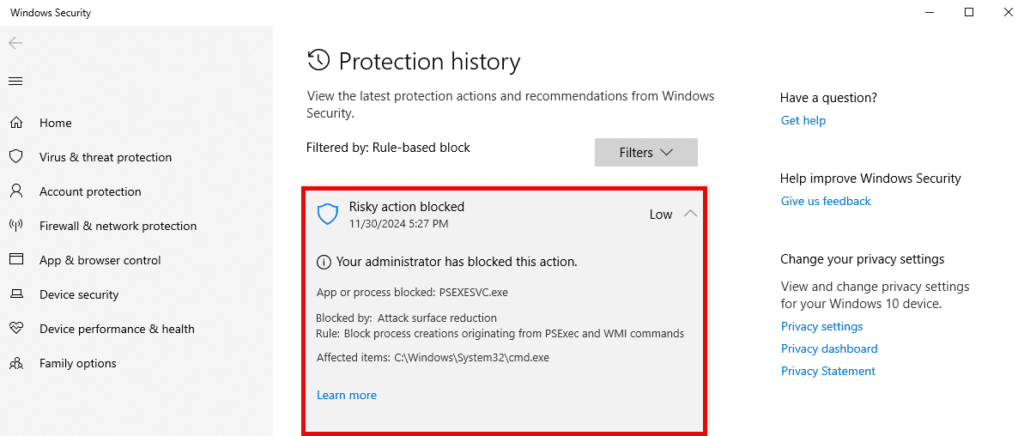

Ví dụ: Kiểm tra ASR Rule ‘Block process creations originating from PSExec and WMI commands’ đã thiết lập ở trạng thái Block

Tải công cụ PSExec https://learn.microsoft.com/en-us/sysinternals/downloads/psexec, giải nén và chuyển đến đường dẫn của thư mục vừa tải về trên công cụ Command Prompt.

Trên giao diện Command Prompt dưới quyền Administrator, gõ lệnh psexec -s -i cmd.exe sẽ bắt gặp thông báo lỗi. Chọn chi tiết vào thông báo lỗi sẽ xuất hiện giao diện Protection History thông báo chi tiết.

Hình ảnh minh họa thông báo lỗi khi sử dụng PSExec

Hình ảnh minh họa không thể khởi chạy tiến trình PSExec do ASR Rule có tên là ‘Block process creations originating from PSExec và WMI commands’

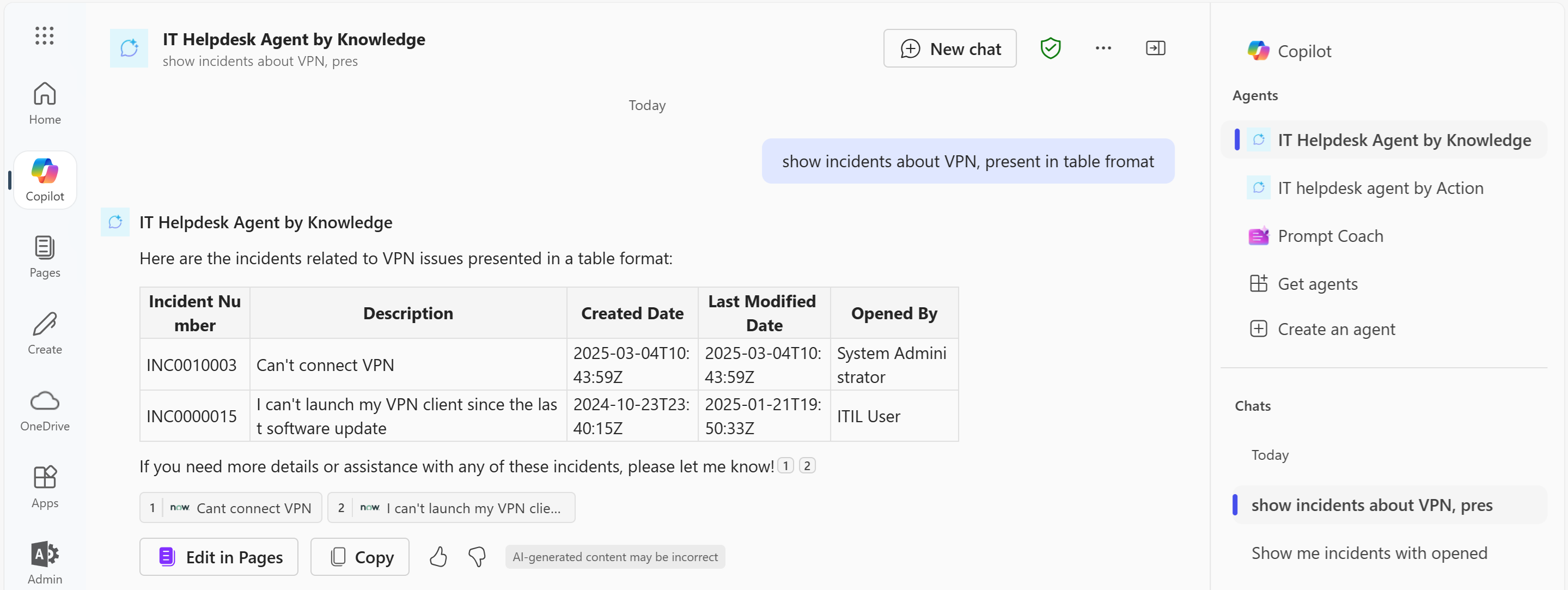

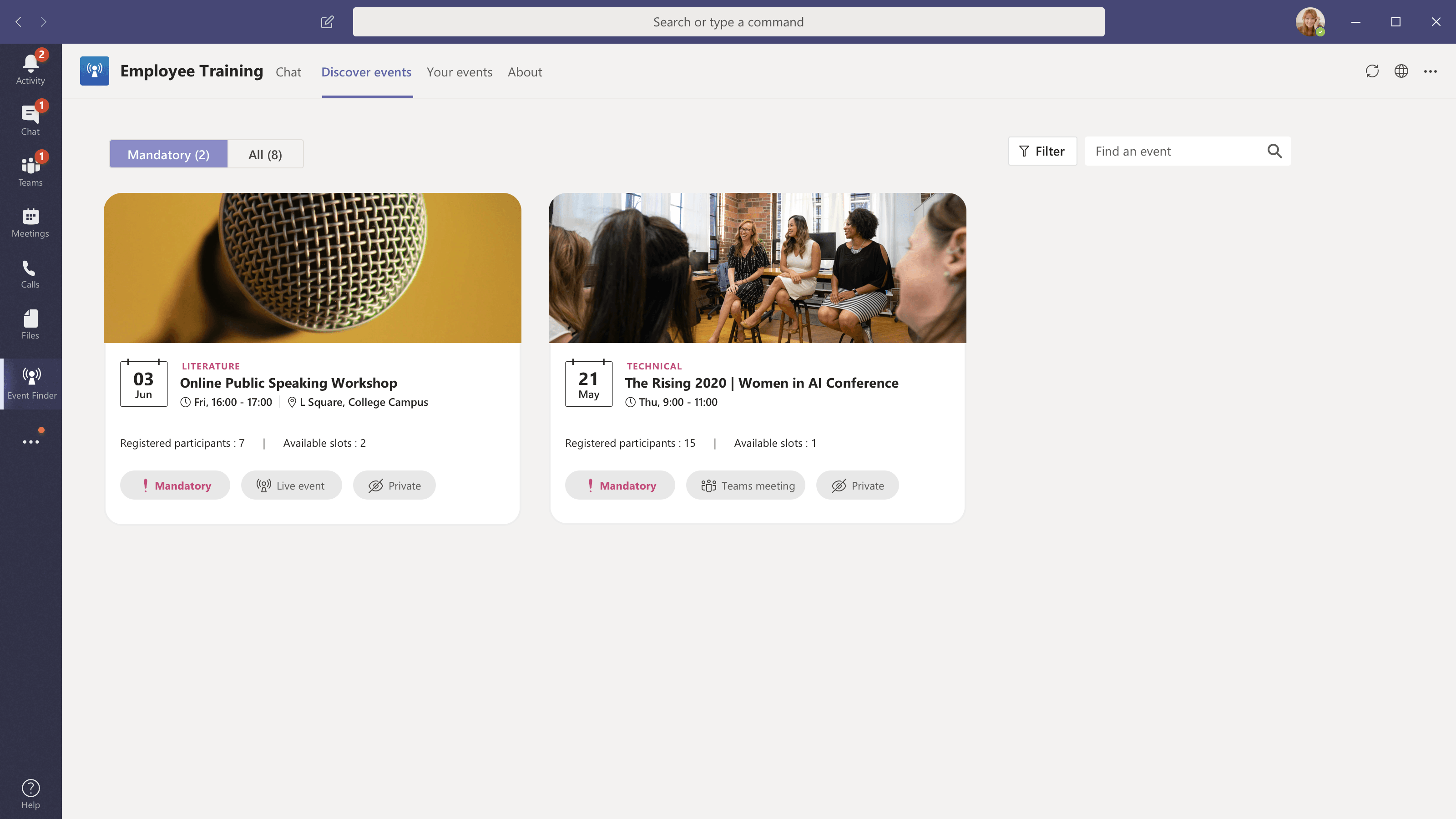

Xem báo cáo về ASR

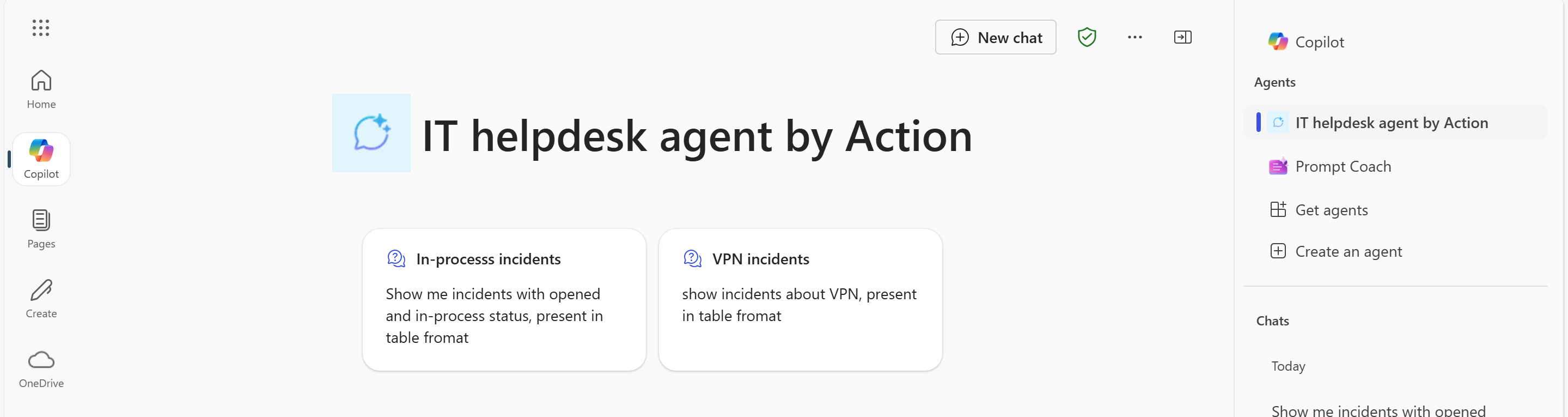

Trên giao diện Microsoft Defender Portal (https://security.microsoft.com) chọn Reports > Attack Surface Reduction Rules.

Trạng thái của các ASR Rule phát hiện từ hệ thống sẽ hiển thị trên thẻ Detections.