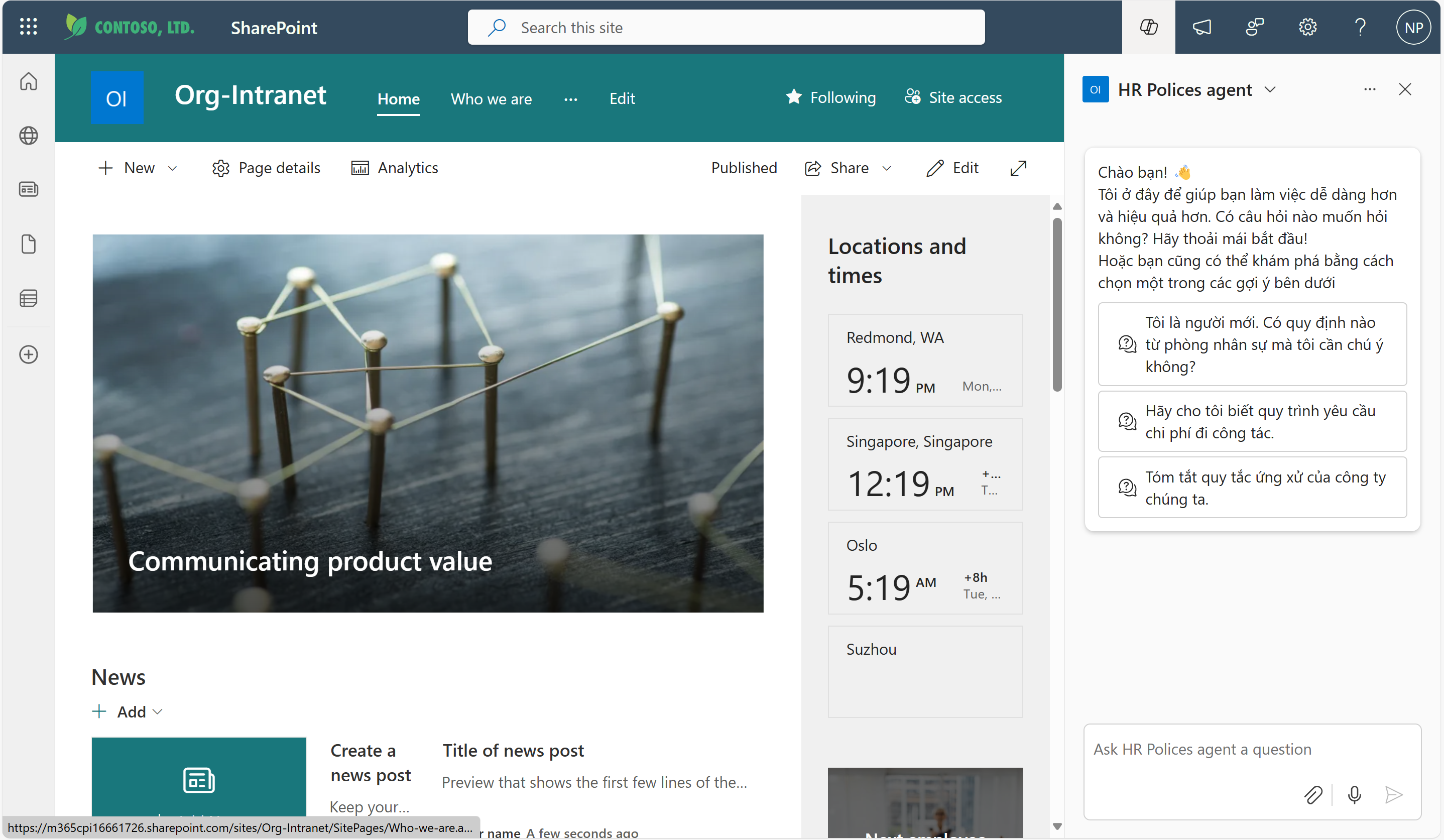

Phần 2: Chuẩn bị môi trường triển khai Microsoft Defender for Endpoint

Ở Phần 1 chúng ta đã tìm hiểu tổng quan về giải pháp Microsoft Defender for Endpoint (MDE), hôm nay chúng ta sẽ chuẩn bị môi trường sẵn sàng cho quá trình triển khai giải pháp bảo mật này.

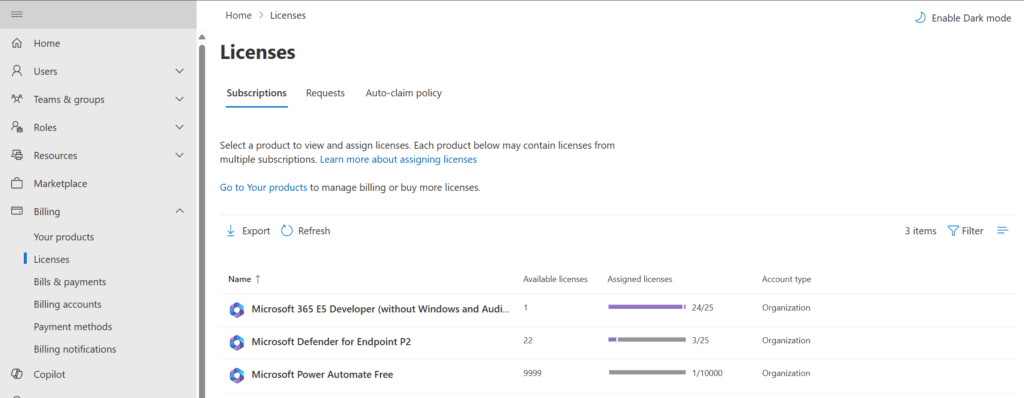

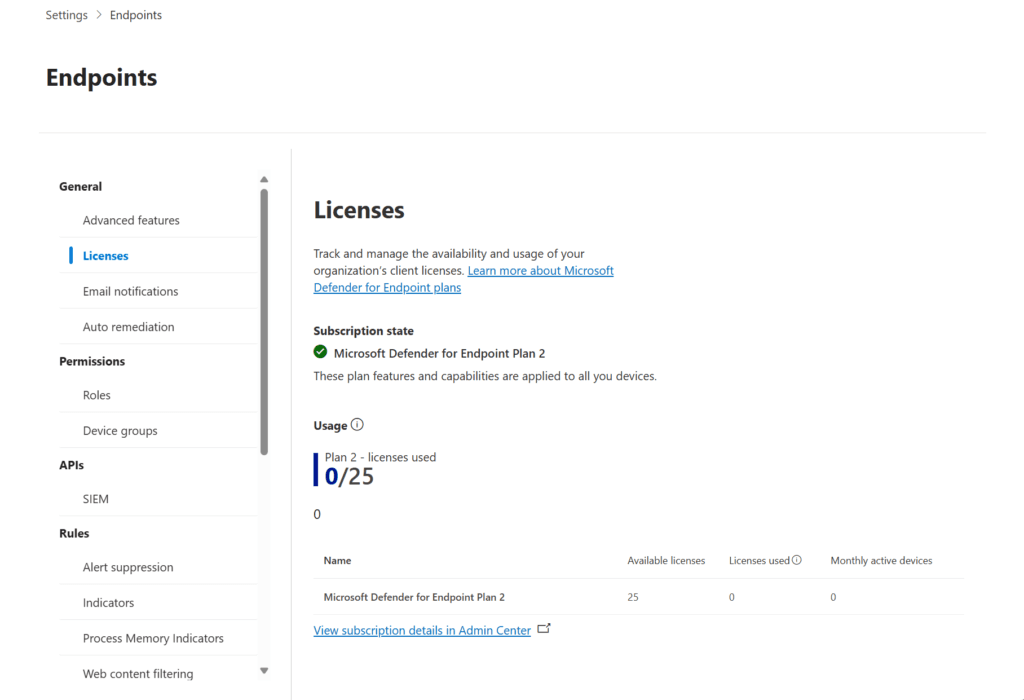

Bước 1: Kiểm tra license MDE

Có thể kiểm tra license của MDE trên Microsoft 365 Admin Center hoặc Microsoft Defender portal.

Trên M365 Admin Center: Vào Billing > Licenses

Trên Microsoft Defender Portal (https://security.microsoft.com), chọn Settings > System > Endpoints > Licenses

Trong trường hợp chưa có license, có thể đăng ký dùng thử. Lưu ý trong quá trình đăng ký bắt buộc nhập thông tin thẻ tín dụng.

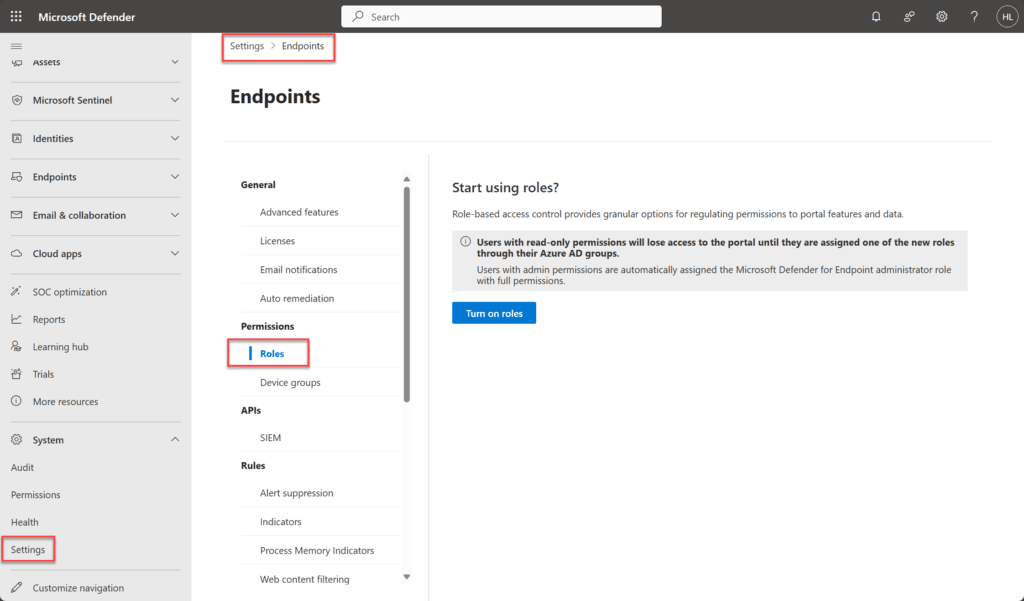

Bước 2: Cấu hình Role và Permission

Dựa trên chiến lược bảo mật Zero Trust, Microsoft khuyên các tổ chức nên sử dụng Role (vai trò) có quyền tối thiểu, vừa đủ để thực hiện các yêu cầu trên hệ thống, giúp cải thiện bảo mật cho tổ chức. Global Admin (quản trị viên toàn cầu) là một role có đặc quyền cao nên chỉ giới hạn trong các tình huống khẩn cấp khi bạn không thể sử dụng role hiện có.

MDE có thể tận dụng các role tích hợp trong Microsoft Entra ID. Tổ chức nên xem xét các role có sẵn và chọn role phù hợp. Một số role có thể được áp dụng tạm thời và xóa sau khi quá trình triển khai hoàn tất.

MDE hỗ trợ 2 cách để quản lý quyền (permission):

- Quản lý quyền cơ bản: Thiết lập thành quyền truy cập đầy đủ (full access) hoặc chỉ đọc (read-only). Ví dụ Security Administrator trong Microsoft Entra ID có quyền truy cập đầy đủ, Security Reader có quyền truy cập chỉ đọc và không được cấp quyền truy cập xem thông tin thiết bị.

- Role-based access control (RBAC): Thiết lập các quyền chi tiết bằng cách xác định vai trò, chỉ định nhóm người dùng (user group) Microsoft Entra cho các role và cấp cho nhóm người dùng quyền truy cập vào nhóm thiết bị (device group).

Trong hai cách này, Microsoft khuyến nghị sử dụng RBAC để đảm bảo rằng chỉ những người phù hợp mới có thể truy cập MDE.

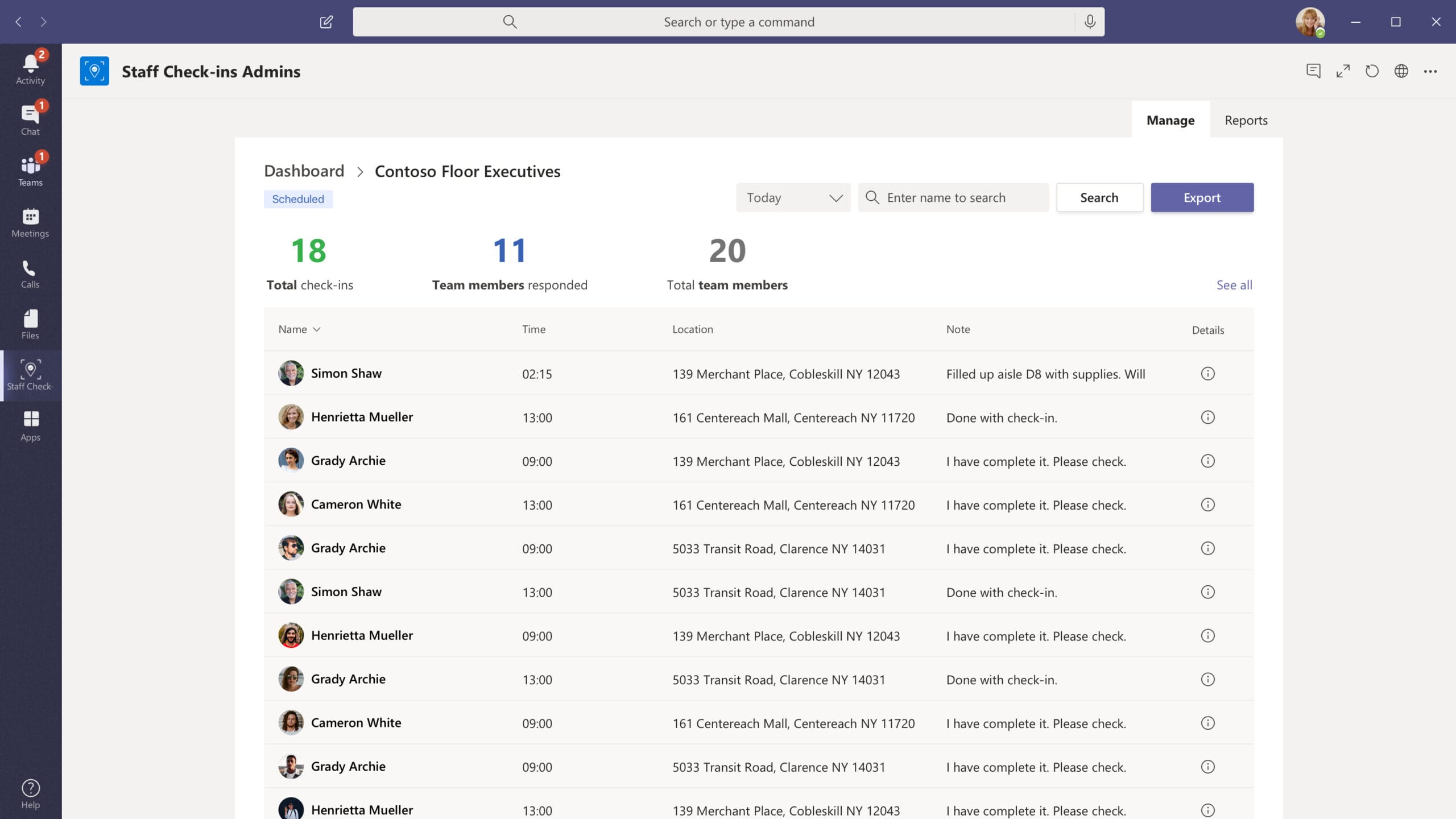

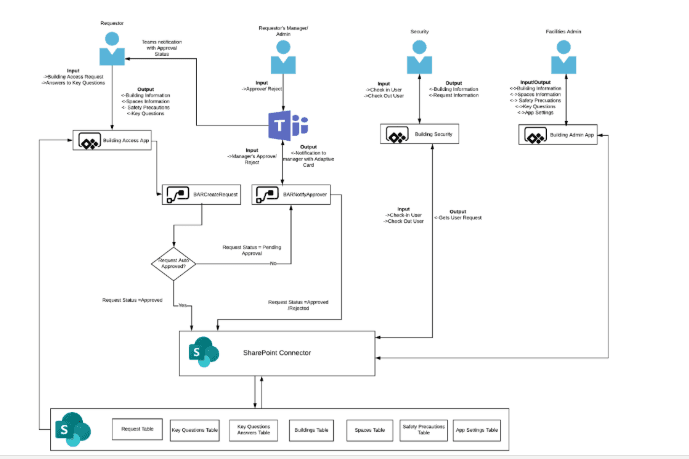

Ví dụ bên dưới là một bảng phân quyền cụ thể cho một hệ thống SOC gồm nhiều role và nhiều quyền khác nhau, cho cả đội ngũ IT trong nước, trong khu vực và toàn cầu.

| Tier | Mô tả | Quyền yêu cầu |

| Tier 1 | Đội bảo mật trong nước (Local)

Nhóm này thường phân loại và điều tra các cảnh báo nằm trong phạm vi địa lý của họ và chuyển lên Tier 2 trong những trường hợp cần khắc phục chủ động. |

Xem dữ liệu |

| Tier 2 | Đội bảo mật của khu vực (Regional)

Nhóm này có thể xem tất cả các thiết bị trong khu vực của họ và thực hiện các hành động khắc phục. |

Xem dữ liệu Điều tra các cảnh báo Khắc phục chủ động |

| Tier 3 | Đội bảo mật toàn cầu (Global) Nhóm này bao gồm các chuyên gia bảo mật và được phép xem và thực hiện mọi hành động. |

Xem dữ liệu Điều tra các cảnh báo Khắc phục chủ động Quản lý các thiết lập hệ thống trên portal Quản lý các thiết lập bảo mật |

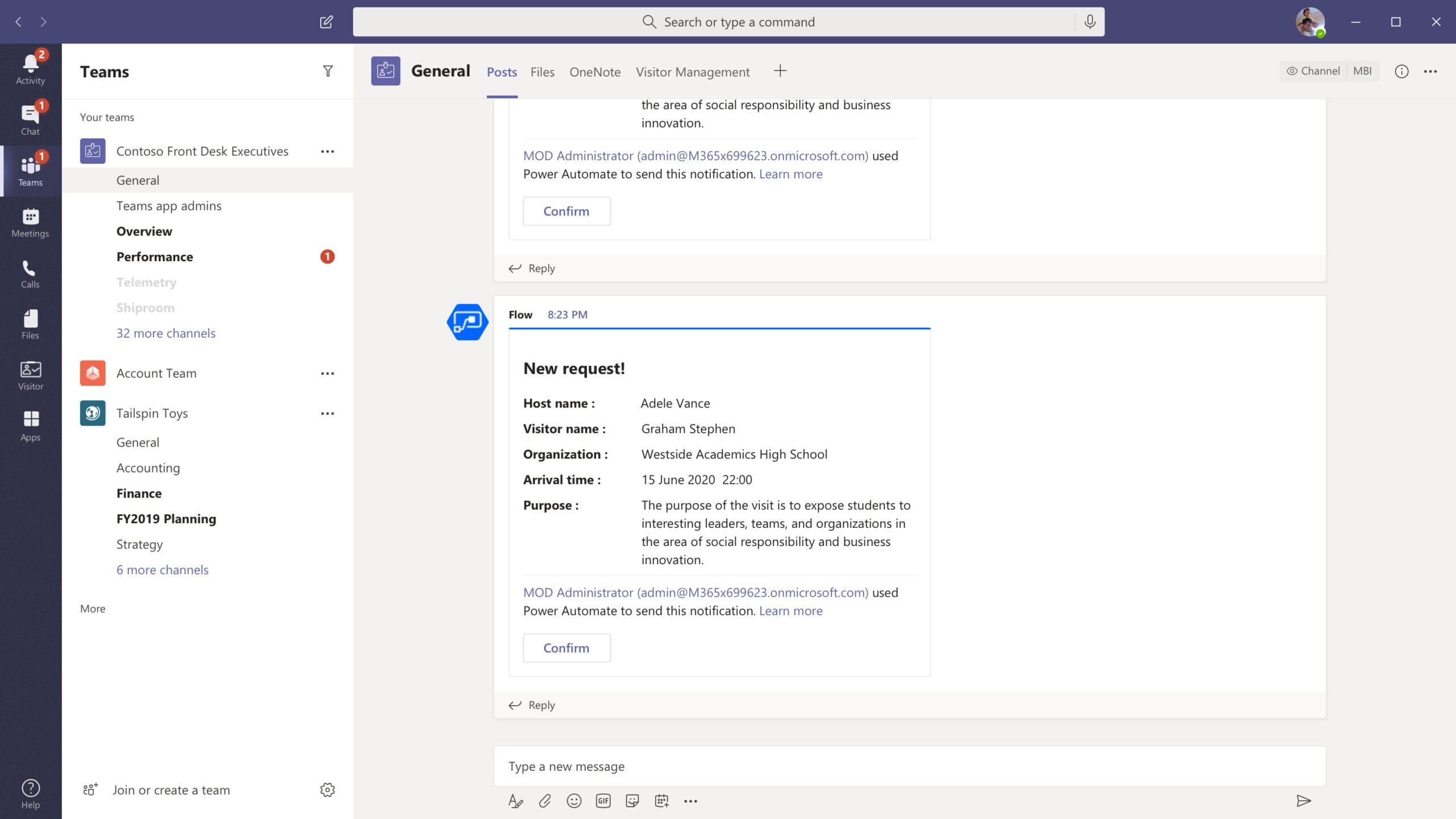

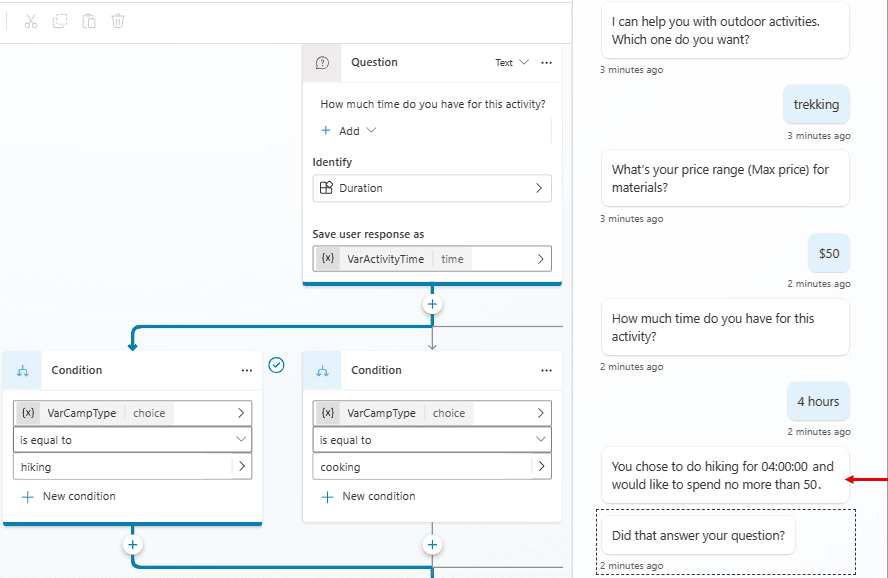

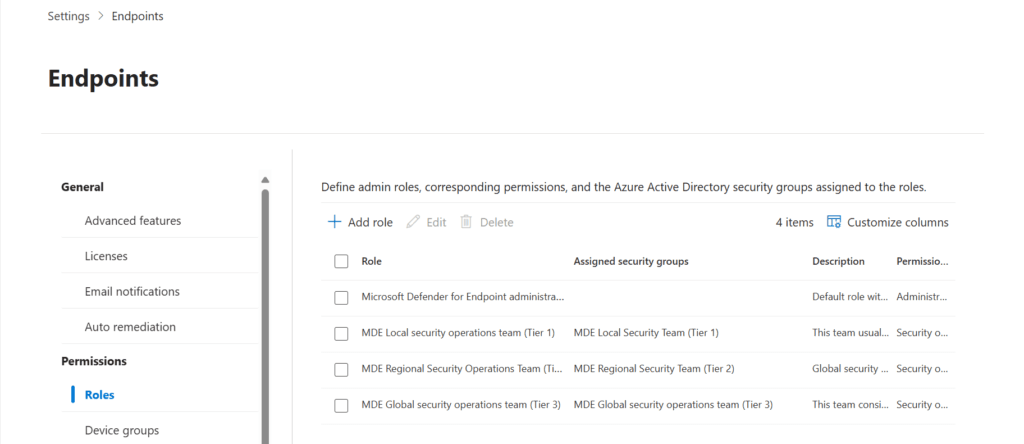

Để cấu hình Role và Permission như bảng trên, vào Settings > Endpoints > Roles ở phần Permission. Chọn Turn on roles ở lần đầu tiên truy cập.

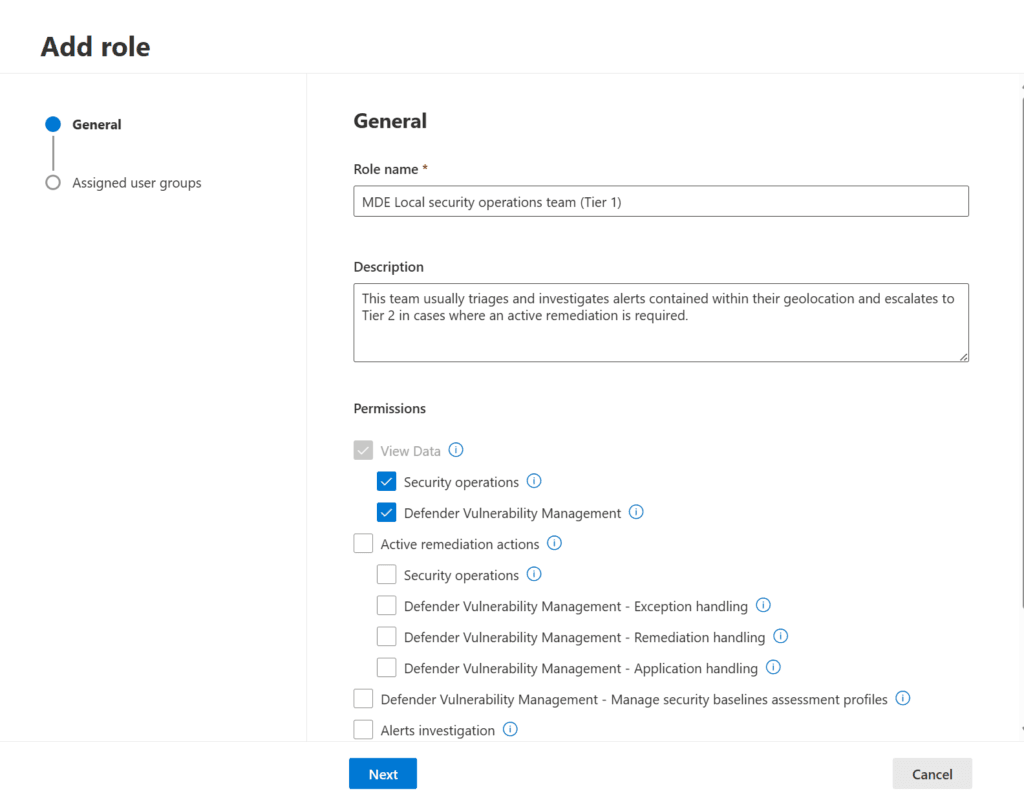

Chọn Add roles, đặt tên cho role vào ô Role Name và chọn các quyền hạn tương ứng ở ô Permissions > Next.

Ví dụ thiết lập Role và Permission cho đội bảo mật Tier 1 ở bảng trên:

- Tên: MDE Local security operations team (Tier 1)

- Mô tả: This team usually triages and investigates alerts contained within their geolocation and escalates to Tier 2 in cases where an active remediation is required.

- Quyền truy cập: View data

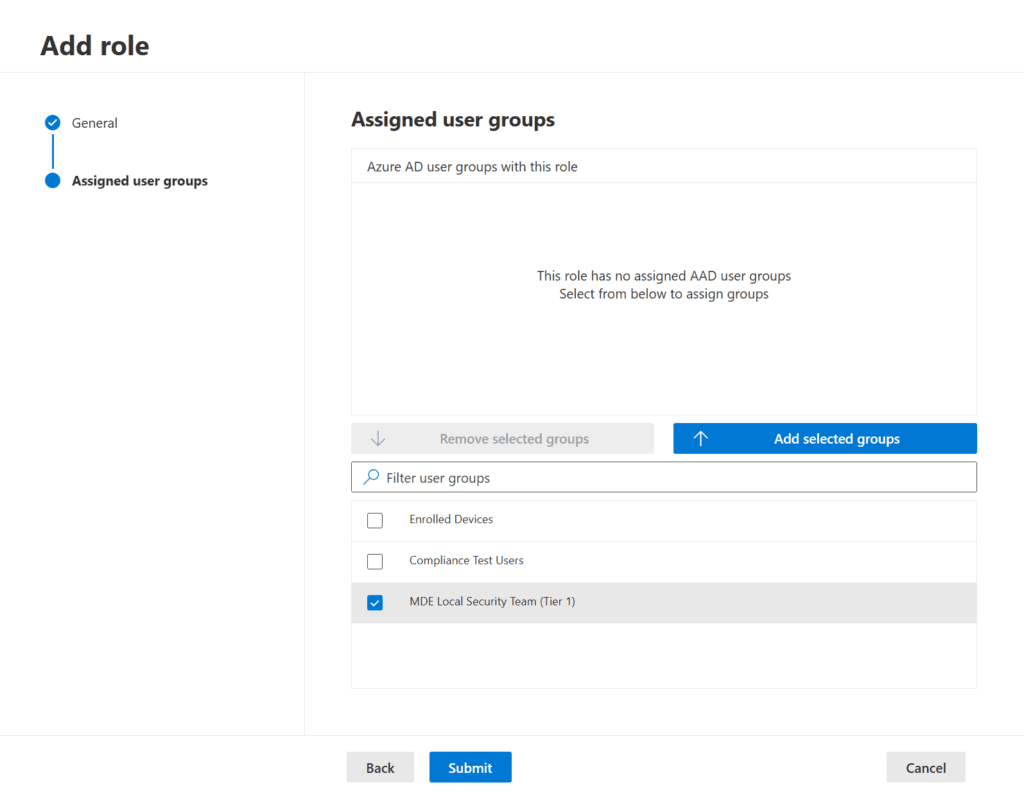

Tiếp theo chọn Assigned user group và chọn đội bảo mật Tier 1 > Add selected groups > Submit.

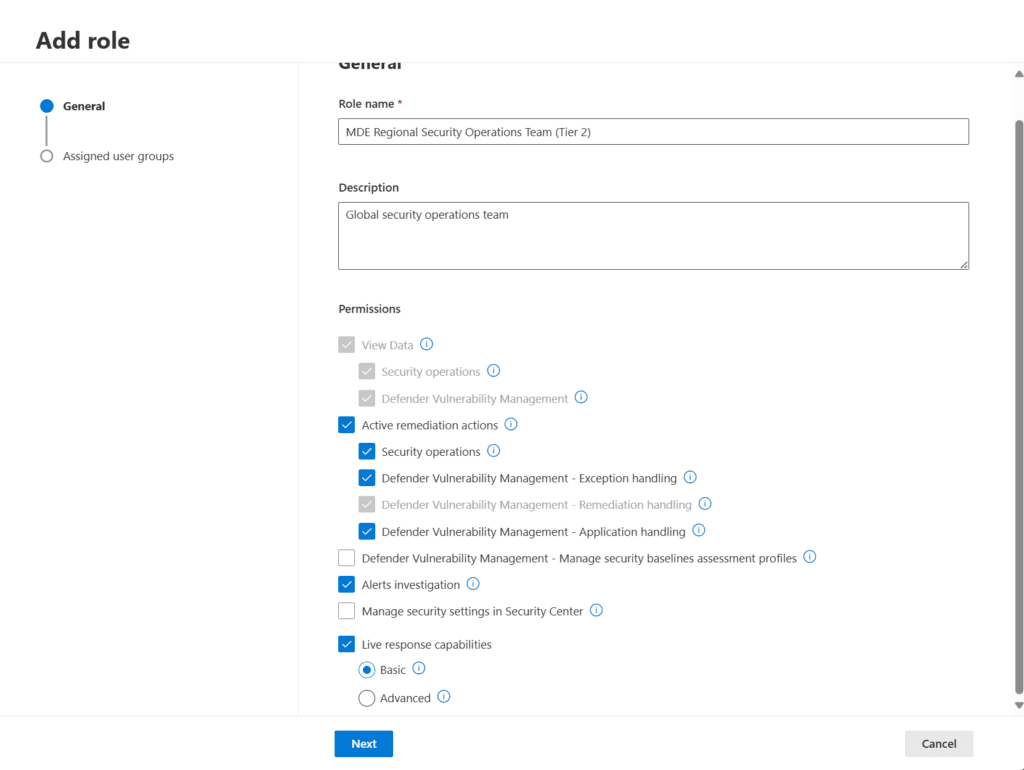

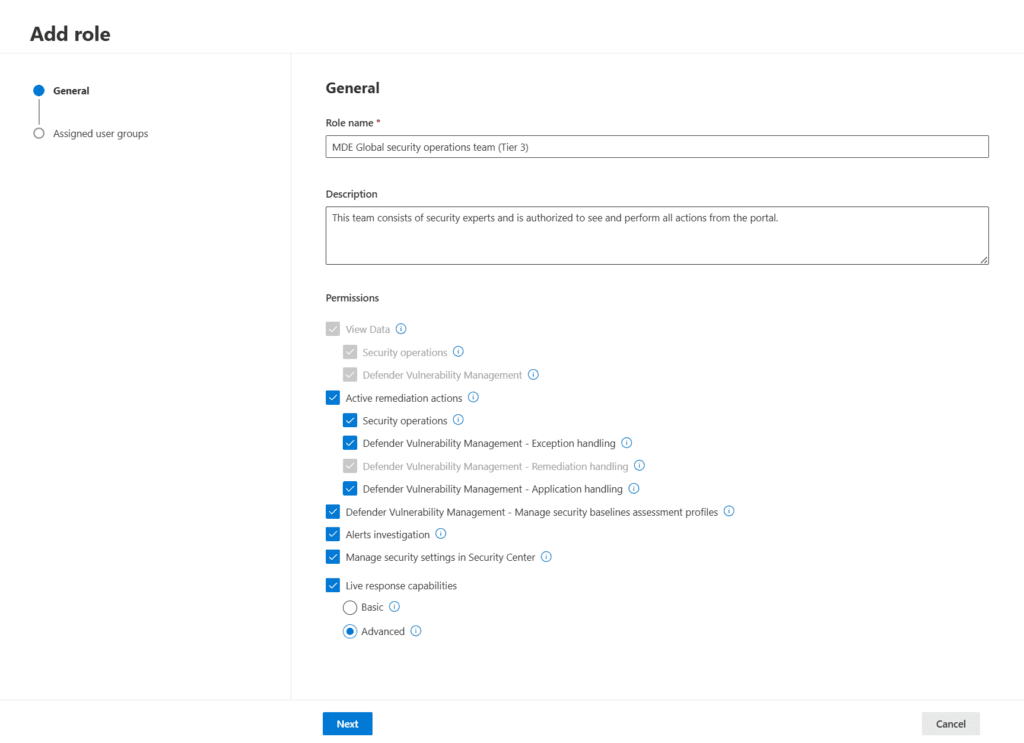

Tương tự như vậy bạn có thể cấu hình Roles cho đội IT của Regional và IT của Global với các quyền tương ứng như bảng bên trên. Bạn có thể xem hình ảnh minh họa bên dưới về gợi ý cấu hình.

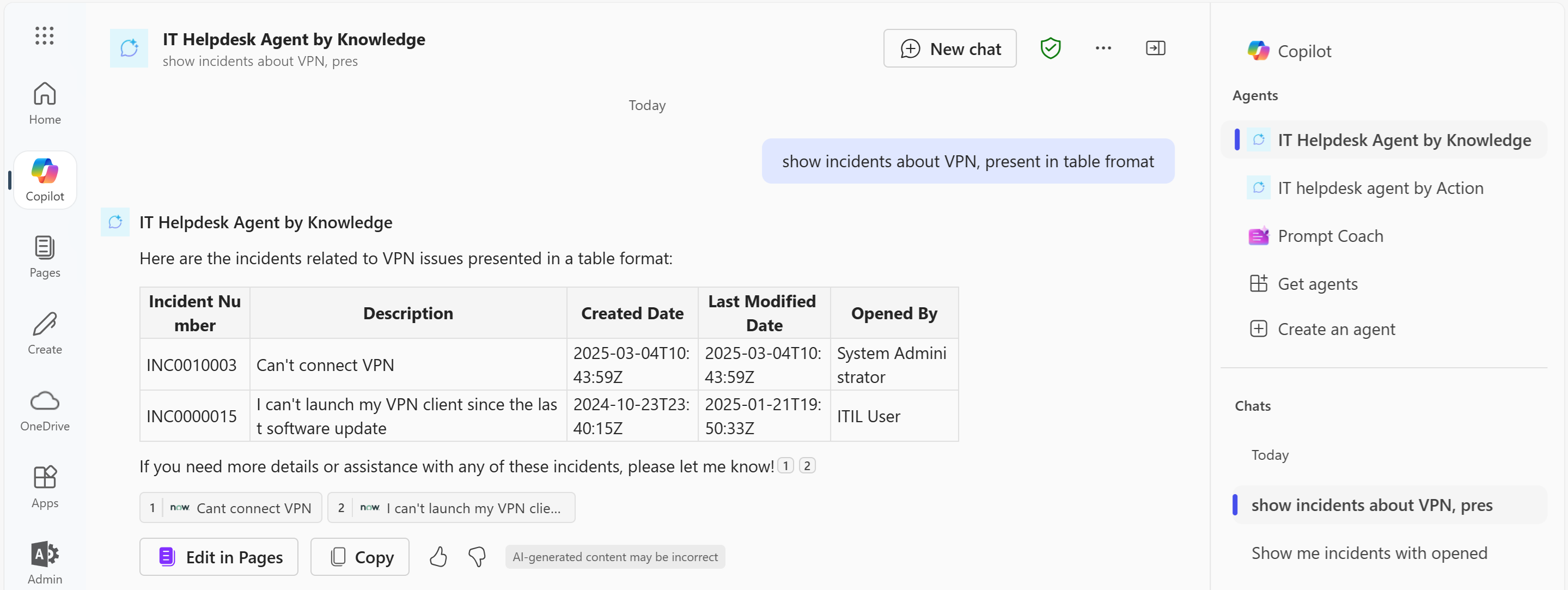

Một số Permission cho Tier 2

Tier 3 có quyền cao nhất

Thông tin các Role sau khi cấu hình xong

Tùy vào yêu cầu hệ thống bảo mật của từng tổ chức mà có thể thiết lập các tùy chọn về RBAC khác nhau

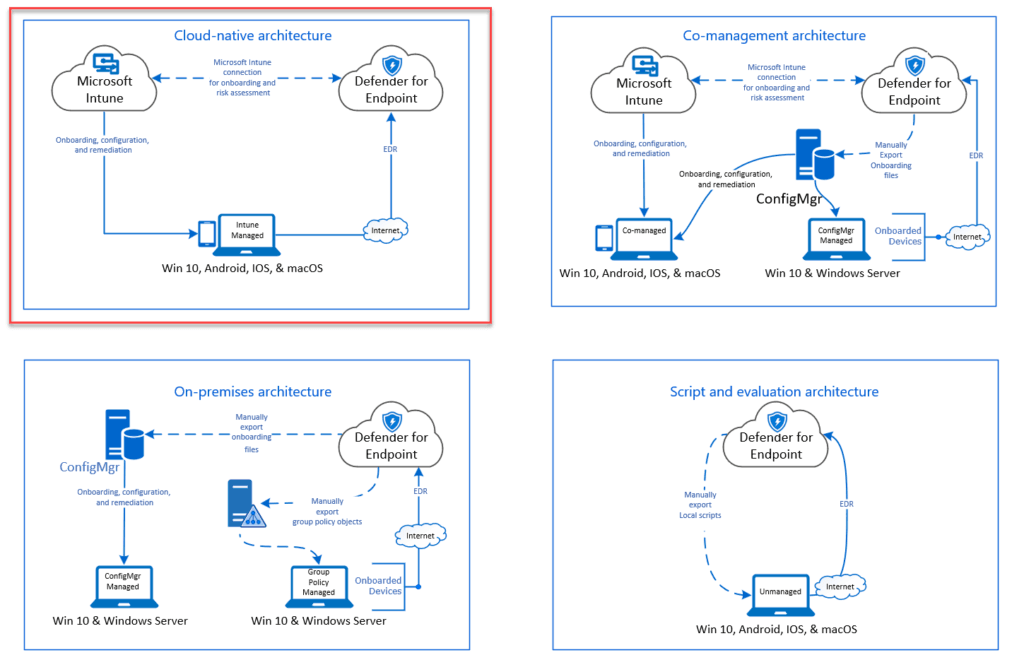

Bước 3: Chọn lựa kiến trúc triển khai

Khi triển khai giải pháp MDE, chúng ta có 4 loại kiến trúc để lựa chọn tùy theo môi trường và các giải pháp mà tổ chức đang có, gồm:

Cloud-native architecture (kiến trúc hoàn toàn trên đám mây)

Kiến trúc này phù hợp cho các doanh nghiệp không có giải pháp quản lý cấu hình ở on-premises hoặc đang muốn giảm quy mô cơ sở hạ tầng ở on-premises. Chúng tôi đề xuất sử dụng Microsoft Intune để tích hợp, cấu hình và khắc phục các thiết bị.

Co-management architecture (Kiến trúc cùng quản lý)

Đối với các tổ chức có cả hệ thống on-premises và trên nền tảng đám mây, đề xuất sử dụng giải pháp ConfigMgr và Intune cho nhu cầu quản lý thiết bị. Các công cụ này cung cấp một bộ tính năng quản lý toàn diện được hỗ trợ bởi đám mây và tùy chọn đồng quản lý (co-management) để cung cấp, triển khai, quản lý và bảo mật các thiết bị và ứng dụng trên toàn tổ chức.

On-premises architecture (Kiến trúc on-premises)

Kiến trúc này phù hợp cho các doanh nghiệp muốn tối đa hóa khoản đầu tư của họ với Configuration Manager hoặc Active Directory Domain Services và muốn tận dụng các khả năng dựa trên đám mây của Microsoft Defender for Endpoint.

Scripts and evaluation architecture (Kiến trúc đánh giá và tập lệnh)

Chúng tôi đề xuất kiến trúc này cho các hệ thống SOC (Trung tâm điều hành bảo mật) đang tìm cách đánh giá hoặc chạy thử nghiệm Microsoft Defender for Endpoint nhưng không có công cụ quản lý hoặc triển khai hiện có. Kiến trúc này cũng có thể được sử dụng trong các môi trường nhỏ không có cơ sở hạ tầng quản lý, chẳng hạn như vùng DMZ.

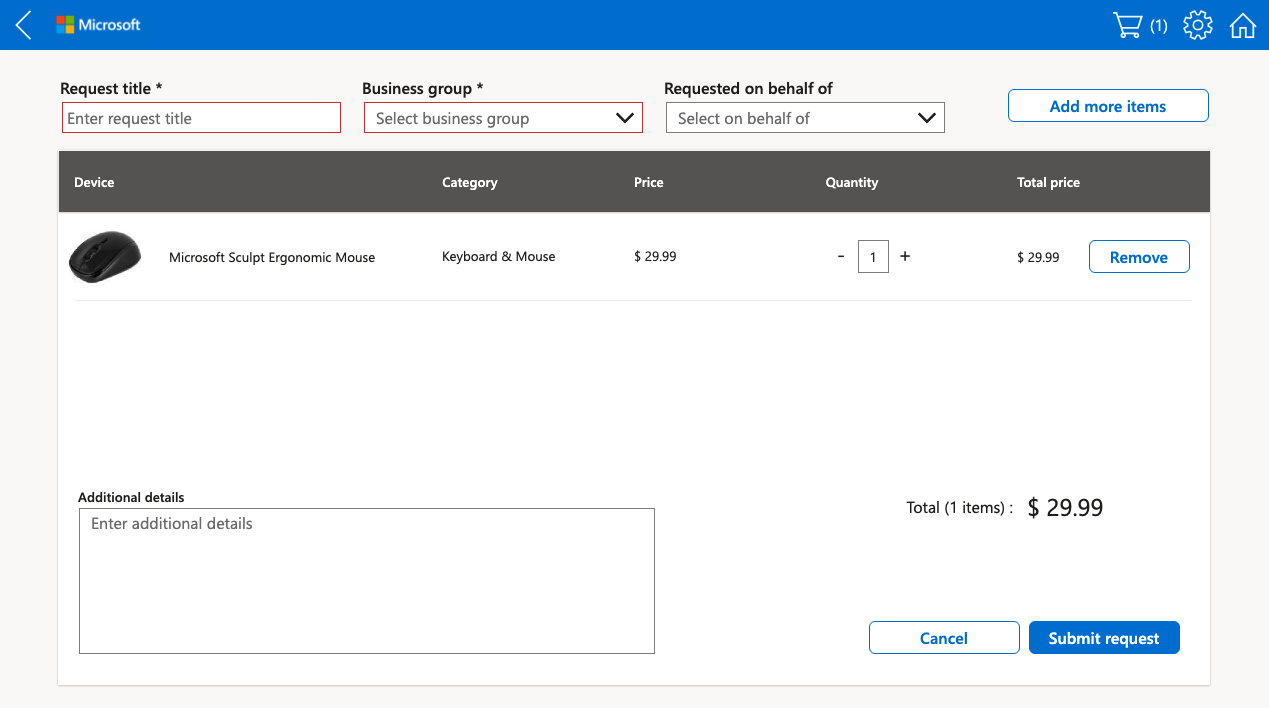

Bước 4: Lựa chọn phương pháp triển khai

Hiện tại tùy vào nền tảng hệ điều hành mà chúng ta có nhiều sự lựa chọn về phương án triển khai, bao gồm:

| Hệ điều hành của thiết bị | Công cụ triển khai |

| Windows | Local script (up to 10 devices) Group Policy Microsoft Intune/ Mobile Device Manager Microsoft Configuration Manager VDI scripts |

| Windows servers Linux servers |

Integration with Microsoft Defender for Cloud |

| macOS | Local script Microsoft Intune JAMF Pro Mobile Device Management |

| Linux servers | Local script Puppet Ansible Chef Saltstack |

| Android | Microsoft Intune |

| iOS | Microsoft Intune Mobile Application Manager |

Chi tiết về cách onboard thiết bị sẽ ở phần 3 của chuỗi bài viết “Triển khai Defender for Endpoint”