A – Kịch Bản:

Giới thiệu chung:

Công ty GOG là một đơn vị hoạt động trong ngành Real Estate, tại hệ thống Local (On-Prem) công ty đang vận hành và quản lý hệ thống Windows Server 2019&2022 sử dụng các dịch vụ như ADDS, Mdaemon Server,File server,… Tuy nhiên, gần đây công ty đã đăng ký gói Microsoft 365 E5 dành cho doanh nghiệp, do đó công ty cần triển khai mô hình Lai (Hybrid) kết hợp cơ sở hạ tầng On-Prem sẵn có với hệ thống Microsoft 365.

Với tư cách là quản trị viên Microsoft 365 của công ty GOG, bạn được giao nhiệm vụ triển khai sản phẩm Microsoft 365 E5 dành cho công ty mình

Tài khoản quản trị viên cục bộ cho môi trường Local (On-Prem) của GOG (GOG\Administrator).

Tài khoản quản trị viên trên hệ thống Microsoft 365 ([email protected]).

Nội dung chi tiết:

Để triển khai gói sản phẩm Microsoft 365 E5 cho doanh nghiệp bạn cần thực hiện các công việc sau:

- Triển Khai Azure AD Pass-Through Authentication

- Triển Khai Azure AD Smart Lockout

B – Chuẩn Bị

- LAB365-VN-DC1: Windows Server 2019

- Trình duyệt web: Microsoft Edge

- Tên miền: thuê một tên miền trên Internet bất kỳ

- Trong bài hướng dẫn này sẽ sử dụng tên miền: pomonasyrup.com

C – Thực hành:

Bài thực hành gồm các nội dung sau:

- Triển Khai Azure AD Pass-Through Authentication

- Triển Khai Azure AD Smart Lockout

Phần 1 – Triển Khai Azure AD Pass-Through Authentication

- Pass-through Authentication cho phép user đăng nhập vào các dịch vụ Microsoft 365 sử dụng mật khẩu tại on-premises.

- Tất cả mật khẩu của user được lưu trữ tại domain On-Premises không lưu trữ trên Azure AD.

- Khi user sử dụng các dịch vụ Microsoft 365 sẽ xác thực mật khẩu tại domain On-Premises sau đó trả kết quả về cho Azure AD.

- Mục đích là sử dụng các chính sách mật khẩu trên domain On-Premises.

A. Kiểm Tra Pass-through Authentication

1. Đăng nhập bằng tài khoản [email protected] vào trang:

2. Tại màn hình Microsoft 365 Admin Center, menu trái chọn Show All và chọn Identity

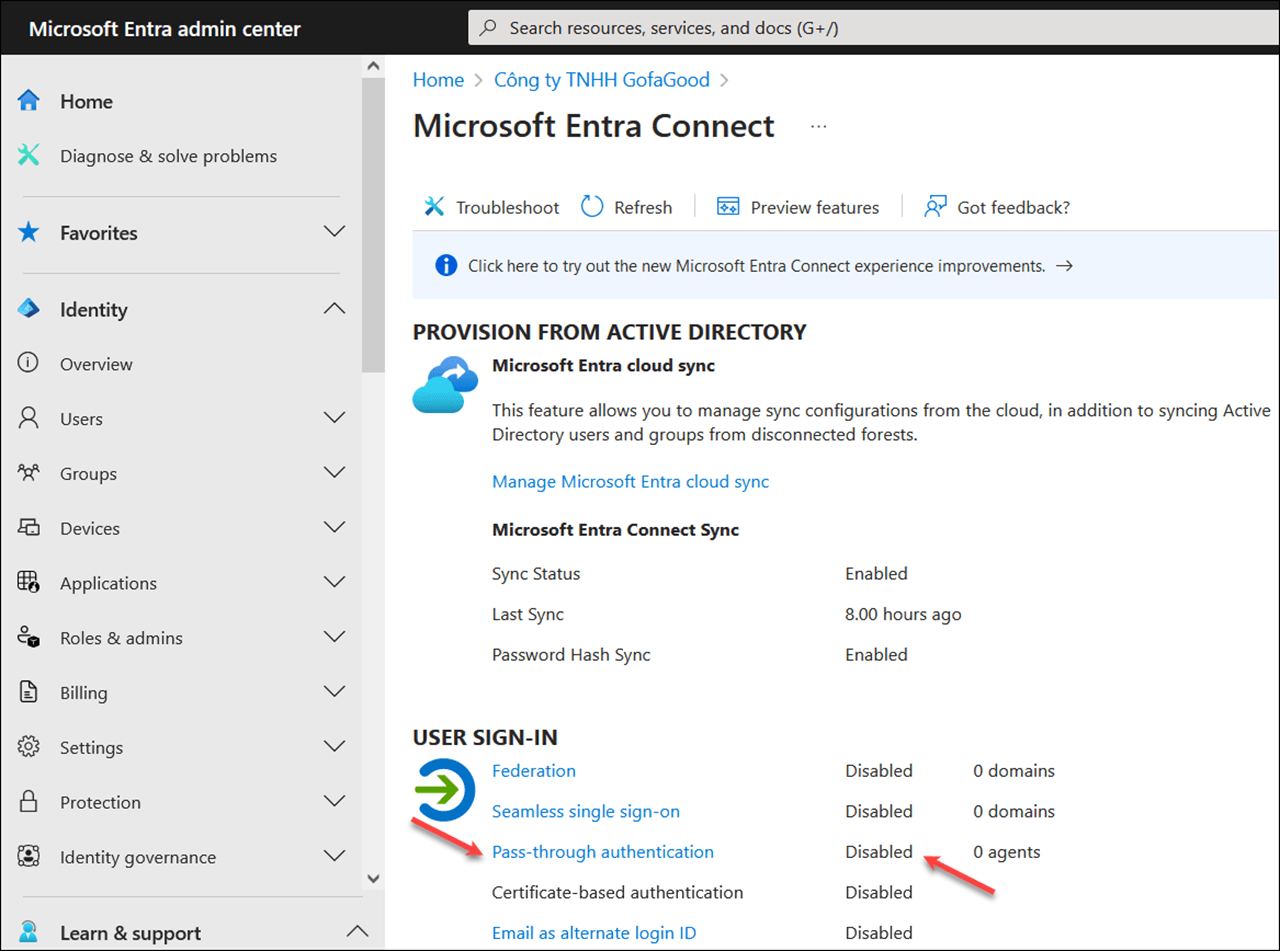

3. Màn hình Microsoft Entra Admin Center, trên thanh tìm kiếm, tìm và chọn Microsoft Entra Connect, bên phải trong phần User Sign-in quan sát Pass-through Authentication đang là Disabled

B. Triển Khai Pass-through Authentication

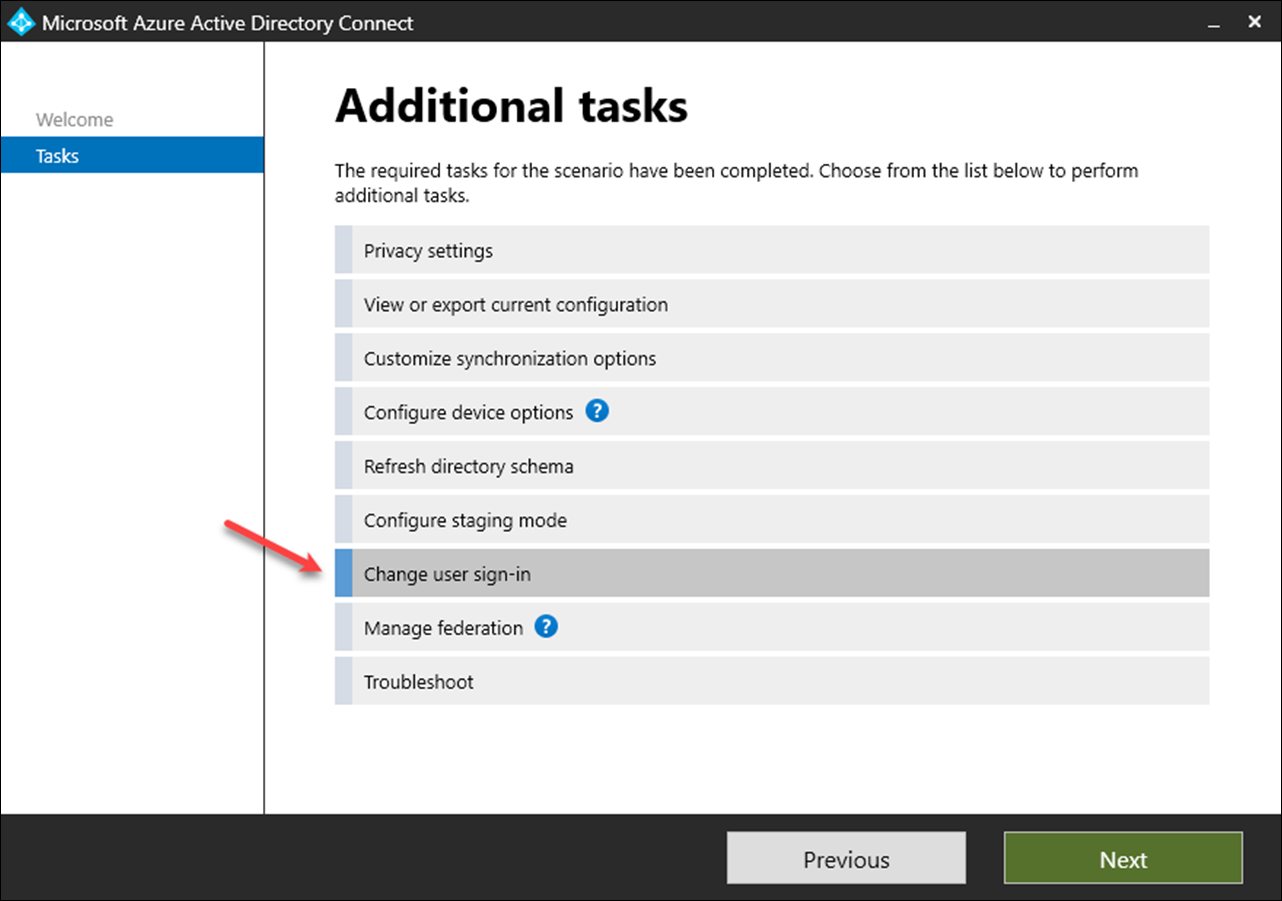

1. Tại máy Windows Server 2019 (Domain Controller) doubled click vào icon Azure AD Connect trên desktop

2. Cửa sổ Welcome to Azure AD Connect, chọn Configure

3. Cửa sổ Additional tasks, chọn Change user Sign-in chọn Next

4. Cửa sổ Connect to Azure AD, sử dụng tài khoản [email protected]

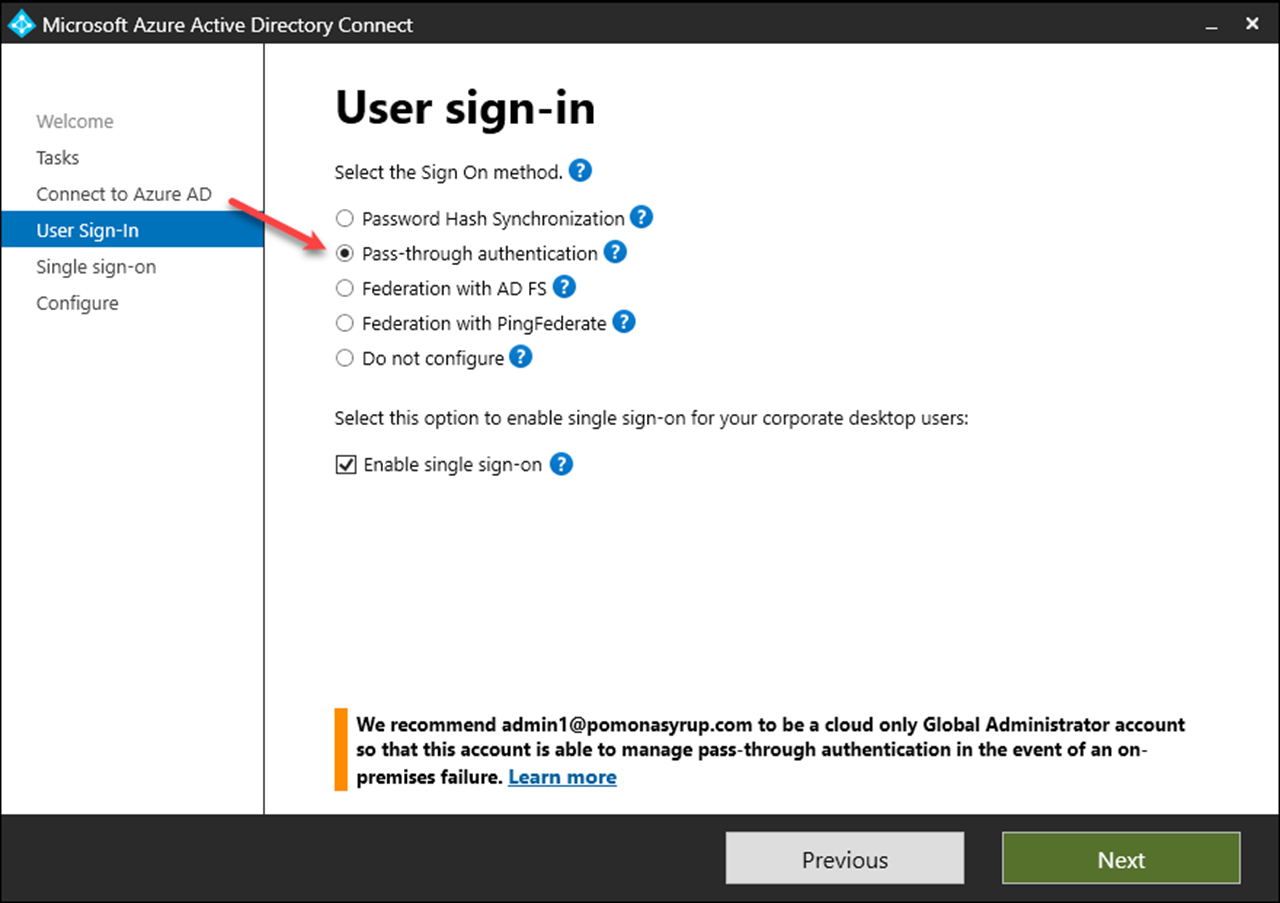

5. Cửa sổ User sign-in, chọn option Pass-Through Authentication chọn Next

6. Cửa sổ Enable single sign-on, chọn Enter credentials

7. Nhập vào tài khoản quản trị gog.local, chọn Ok, chọn Next

8. Cửa sổ Ready to configure, chọn Configure

9. Chờ hoàn tất chọn Exit

10. Trở lại màn hình Microsoft 365 Admin Center, menu trái chọn Show All và chọn Identity

11. Màn hình Microsoft Entra Admin Center, trên thanh tìm kiếm, tìm và chọn Azure AD Connect, bên phải trong phần User Sign-in quan sát Pass-through Authentication đang là Enabled

C. Thiết Lập Password Policy Trên Domain Controller

1. Tại máy Domain Controller vào run gõ lệnh GPMC.MSC

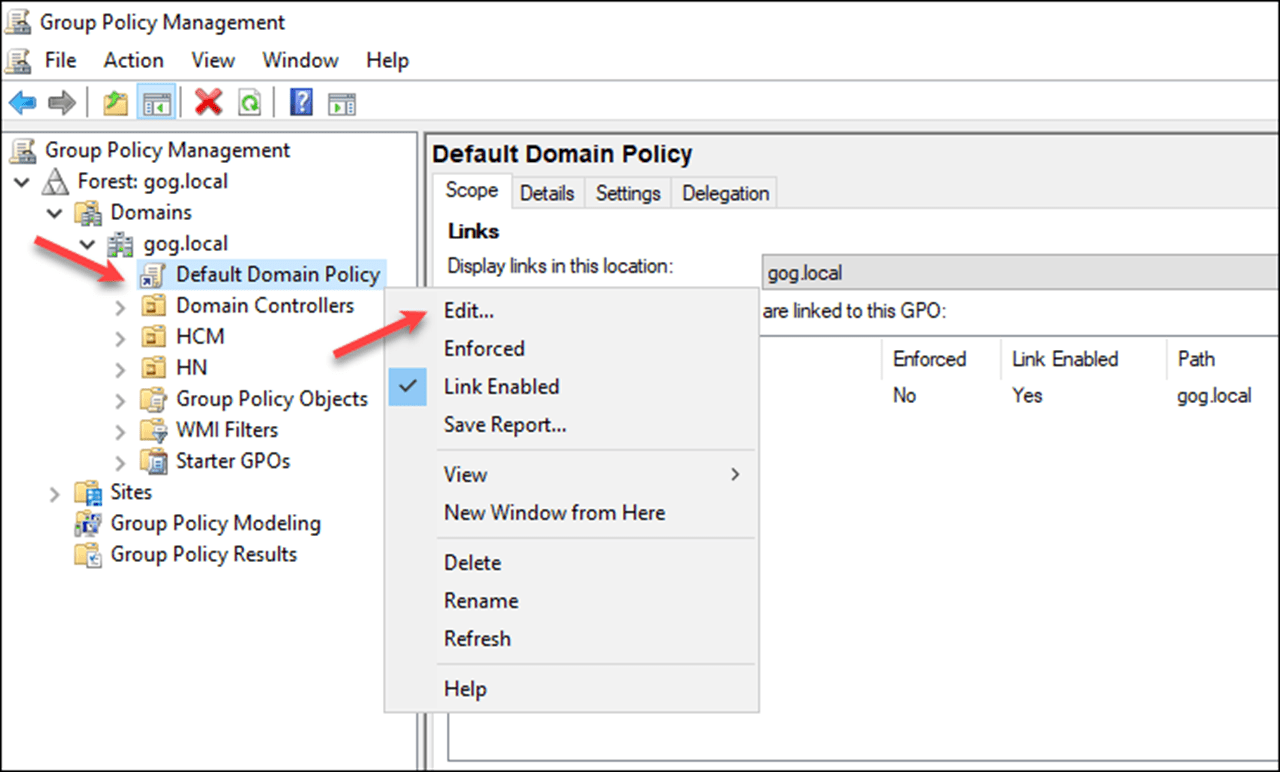

2. Cửa sổ Group Policy Management, chọn Forest, chọn Domain, chọn gog.local, phải chuột vào Default domain policy chọn Edit

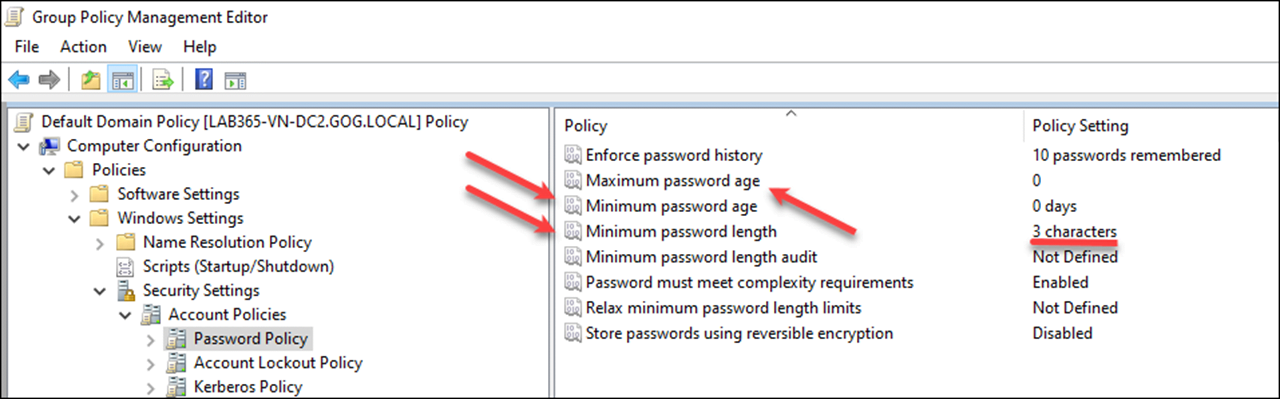

3. Cửa sổ Group Policy Management Editor, chọn Computer Configuration, chọn Policies, chọn Windows Settings, chọn Security Settings, chọn Account Policies, chọn Password Policy

4. Bên phải thiết lập các Policy sau :

- Minimum password lenght = 3

- Minimum password age = 0

5. Vào Run gõ lệnh Gpupdate /force

6. Vào DSA.MSC thay đổi password của user u1 thành 1?a

7. Vào Power Shell thực hiện lệnh sau để đồng bộ với Azure AD

Connect-MsolService ( đăng nhập tài khoản [email protected])

Start-ADSyncSyncCycle -PolicyType Delta

8. Chờ vài phút, đăng nhập vào trang

bằng tài khoản [email protected] với password là 1?a (User đang sử dụng password trên Domain Local)

Phần 2 – Triển Khai Azure AD Smart Lockout

Azure AD Smart Lockout giống như Accout Lockout Policy trên domain On-Premises, dùng để qui định số lần nhập password sai cho người dùng, nếu người dùng nhập sai password đúng số lần qui định tài khoản sẽ bị khóa.

A. Accout Lockout Policy

1. Tại máy Domain Controller vào Run gõ lệnh GPMC.MSC

2. Cửa sổ Group Policy Management, chọn Forest, chọn Domain, chọn gog.local, phải chuột vào Default domain policy chọn Edit

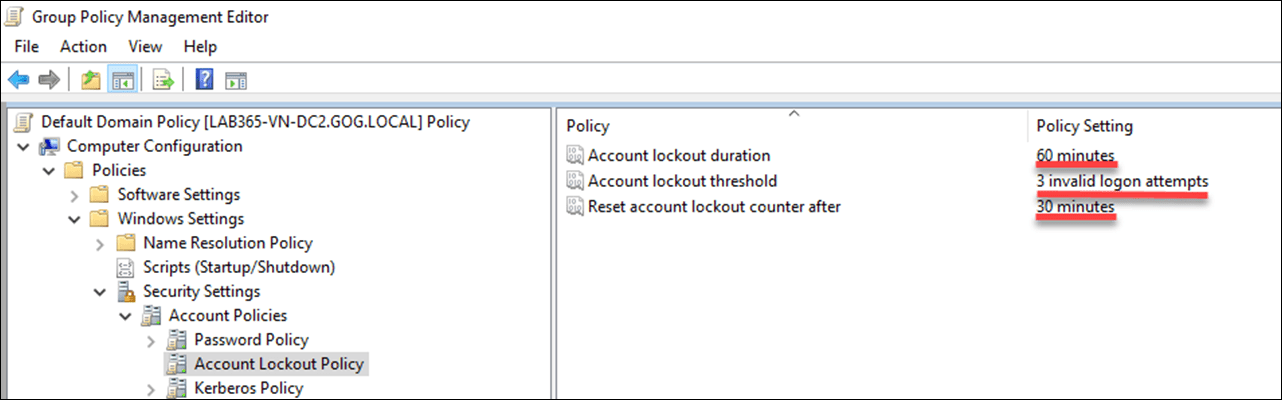

3. Cửa sổ Group Policy Management Editor, chọn Computer Configuration, chọn Policies, chọn Windows Settings, chọn Security Settings, chọn Account Policies, chọn Account Lockout Policy

4. Bên phải thiết lập các Policy sau:

- Account lockout threshold = 3 (3 lần nhập password sai)

- Account lockout duration = 60 (thời gian lock 60 phút)

- Reset account lockout counter after = 30 ( thời gian reset số lần nhập password sai về 0)

5. Vào Run gõ lệnh Gpupdate /force

B. Azure AD Smart Lockout

1. Trở lại màn hình Microsoft 365 Admin Center, menu trái chọn Show All và chọn Identity

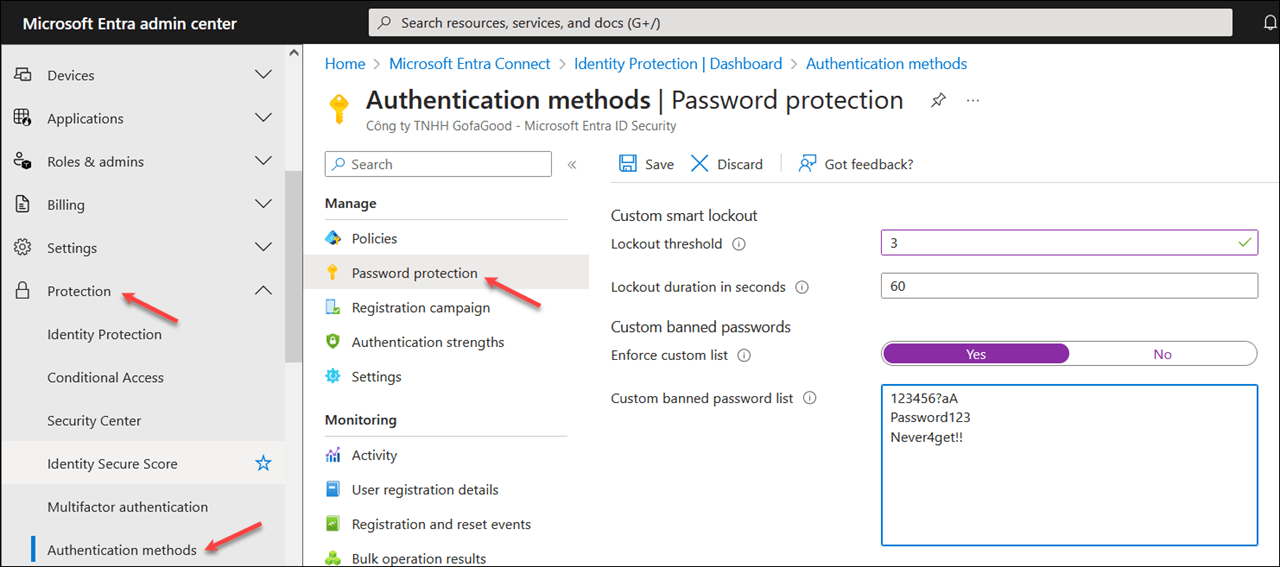

2. Màn hình Microsoft Entra Admin Center, menu trái chọn Protection, chọn tiếp Authentication methods

3. Cửa sổ Authentication methods, chọn Password Protection, cửa sổ Custom Smart Lockout bên phải thiết lập các thông tin sau:

- Lockout threshold = 3 (số lần nhập password sai)

- Lockout duration in seconds = 60 (thời gian lock 60 phút)

- Enforce custom list: chọn Yes

- Custom Banned Passwords List: nhập các password sau, mỗi gia trị trên một dòng

123456?aA

Password123

Never4get!!

- Chọn Save

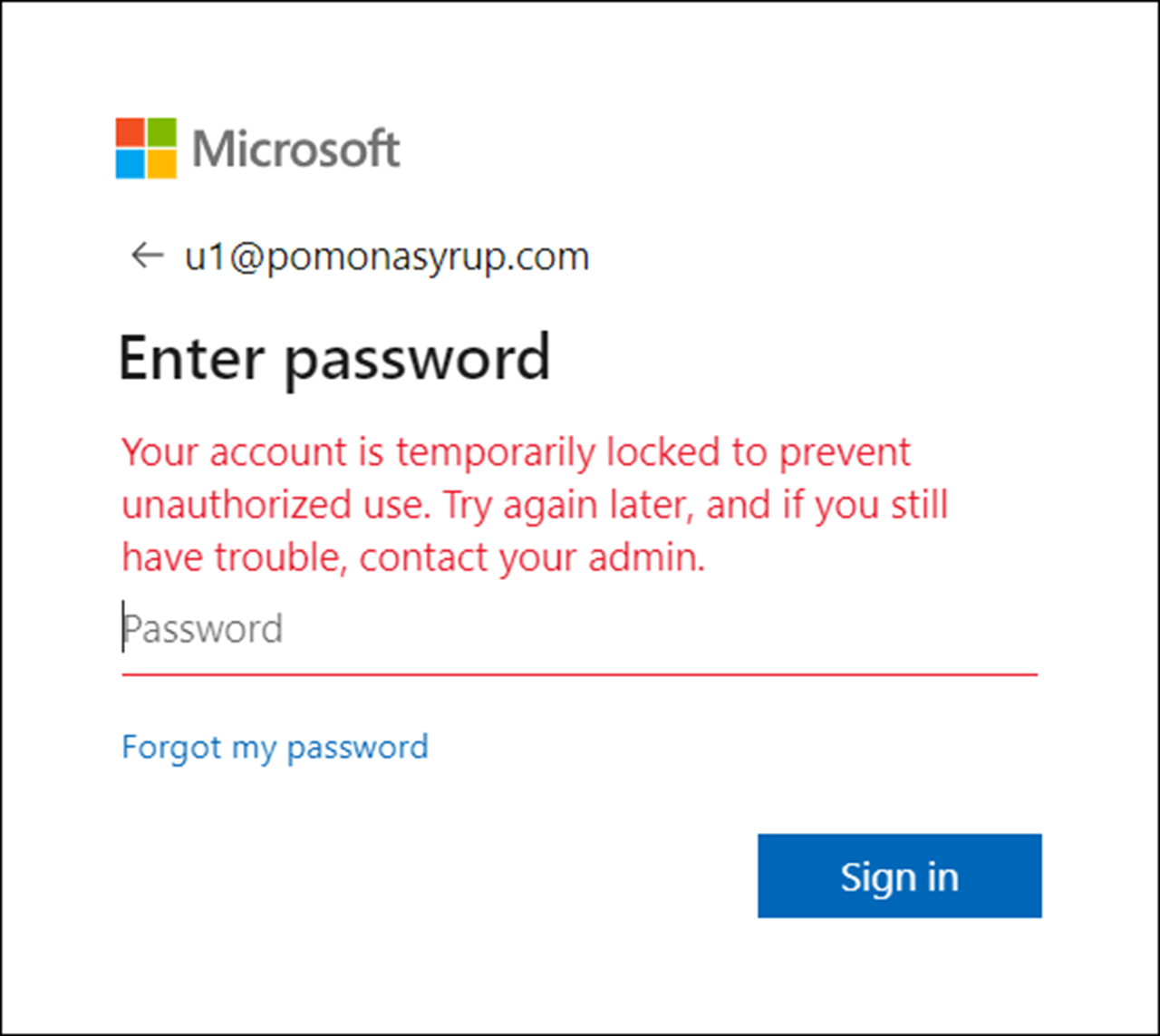

C. Kiểm Tra Azure AD Smart Lockout

1. Mở trình duyệt mới, sử dụng tài khoản [email protected] truy cập vào trang

2. Thực hiện nhập sai password 3 lần sẽ nhận được thông báo sau:

Biên soạn nội dung:

- Phan Hoàng Thái (Tech Expert)

- Trần Trung Hiếu (MCT Microsoft)